シンジです。続報です。(前回の記事)

新たに正式なアナウンスがありましたので、各種発表の一部から要約してお伝えします。

脆弱性について

証明書系の攻撃にて、中間者攻撃を受ける可能性

緊急度

高いとされています。

影響度

影響度は低いと考えます。

AWSの各種サービスには、事実上影響無し

- HTTPS/FTPSなどSSL証明書を使用していない場合は影響なし

- Amazon Linuxはリポジトリを更新済みで適用可能

- AWSのサービスで対象があるものの、順次対応される為、ユーザー影響は無し

対象範囲

- 2015/6/11以降の比較的新しいOpenSSLにしか影響がない

- Amazon Linux等

- 該当のバージョンは

- 1.0.2c

- 1.0.2b

- 1.0.1n

- 1.0.1o

対処方法

- 影響を受けるバージョンの1.0.2系は1.0.2dへアップデート

- 影響を受けるバージョンの1.0.1系は1.0.1pへアップデート

ソース

OpenSSL Security Advisory [9 Jul 2015]

http://openssl.org/news/secadv_20150709.txt

OpenSSL Security Advisory – July 2015

https://aws.amazon.com/jp/security/security-bulletins/openssl-security-advisory—july-2015/

OpenSSL: Alternative chains certificate forgery vulnerability (CVE-2015-1793) – Red Hat Customer Portal

https://access.redhat.com/solutions/1523323

OpenSSL CVE-2015-1793: Man-in-the-Middle Attack

https://ma.ttias.be/openssl-cve-2015-1793-man-middle-attack/

OpenSSL Issues Fix for High-Severity Alternative Chains Certificate Forgery (CVE-2015-1793)

http://www.tripwire.com/state-of-security/latest-security-news/openssl-issues-fix-for-high-severity-alternative-chains-certificate-forgery-cve-2015-1793/

cloudpack-CSIRTの見解

Amazon Linuxをご利用のユーザー様が対象となる場合がありますが、対象範囲が非常に狭いと判断できるため、個別でのご対応となります。対象のユーザー様には担当者からご連絡致します。

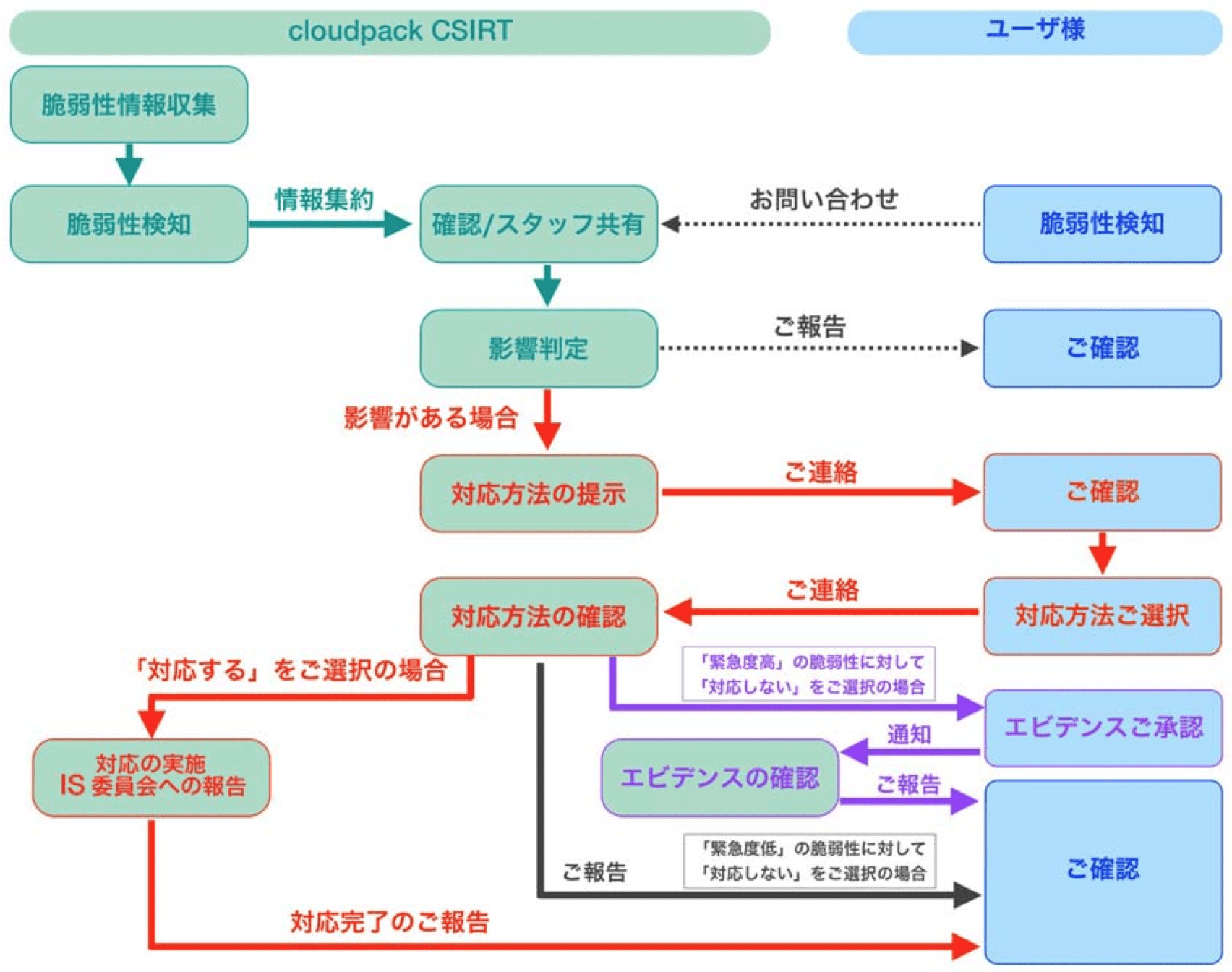

cloudpack-CSIRTの対応フロー

cloudpack Security White Paperから抜粋(33ページ目)

現時点でのステータスは「対応方法の提示」になります。

情報に更新があれば、改めて精査しながら随時ご連絡致します。