cloudpack の 自称 Sensu芸人 の かっぱこと 川原 洋平(@inokara)です。

はじめに

東京リージョンでも満を持して CloudTrail を使えるようになったのであらためて試してみました。以前に試した記録はこちら。

CloudTrail とは…

ざっくり言うと…AWS 上の全ての操作(Management Console や CLI や SDK)履歴をロギングするサービス。

こちらを抜粋させていただくと…

CloudTrail を使用すると、アカウントの AWS API の呼び出し履歴を取得できます。履歴には、AWS マネジメントコンソール、AWS SDK、コマンドラインツール、高レベルの AWS サービス(AWS CloudFormation など)を使用した API の呼び出しが含まれます。CloudTrail で生成される AWS API の呼び出し履歴を利用して、セキュリティの分析、リソース変更の追跡、およびコンプライアンスの監査を行うことができます。

とあります。

スクリーンショットで体感 CloudTrail at 東京リージョン

CloudTrail に関しては既に昨年リリースされておりインターネット上から仕様等については知ることが出来ると思いますので、今回はスクリーンショットで簡単に CloudTrail を有効にして S3 に保存されるところまでを見てみたいと思います。

東京リージョンにも!

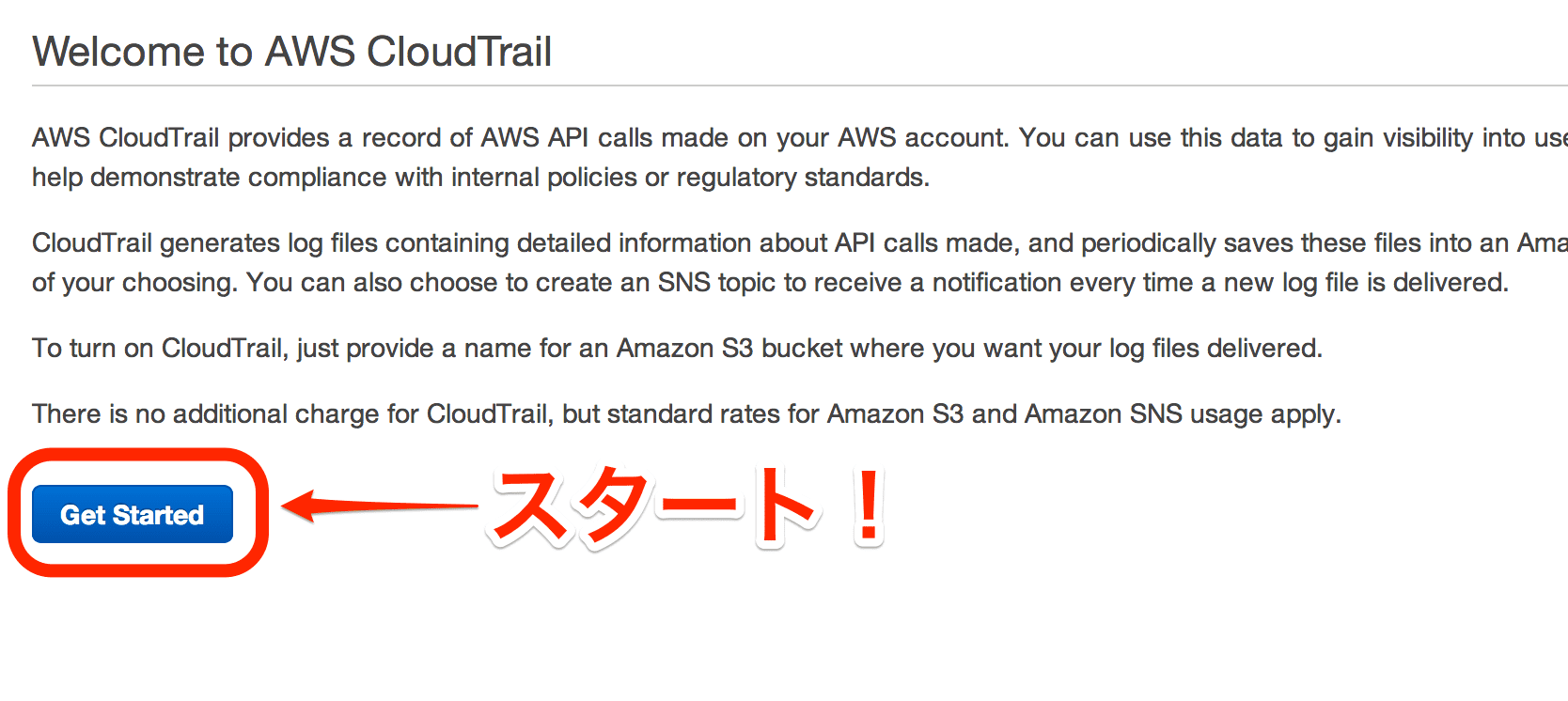

マネジメントコンソールから始めます

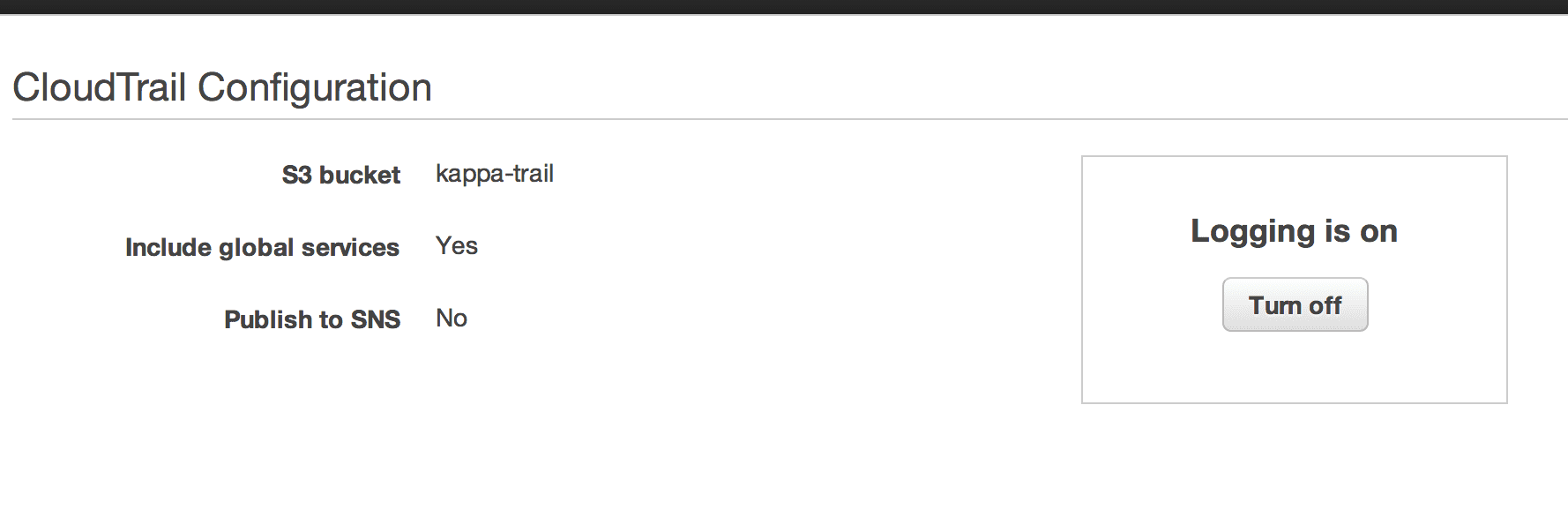

ログを保存するバケットの設定

CloudTrail が有効になりました

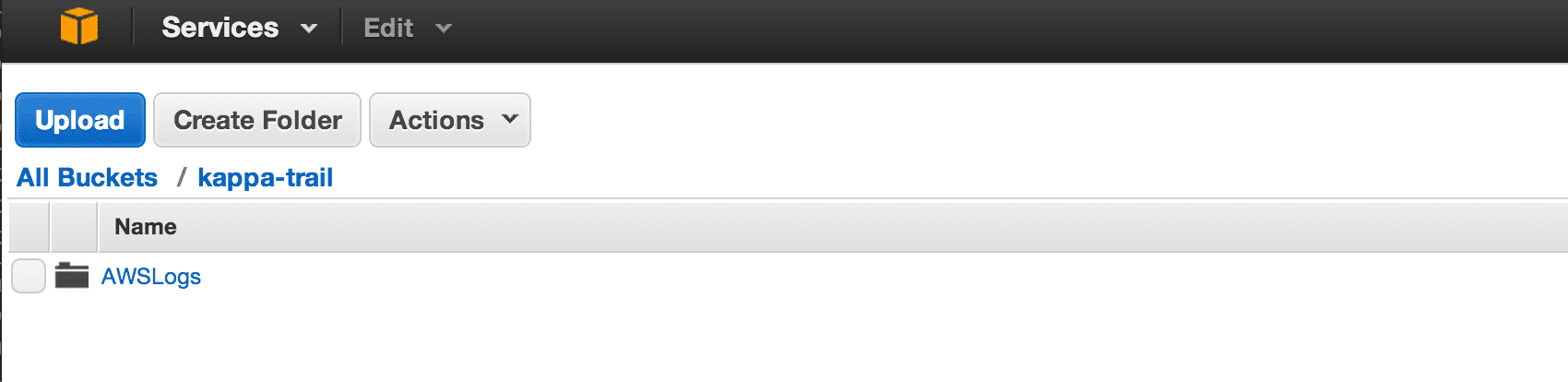

ログを確認(1)

ログを確認(2)

指定したバケット以下に AWSLogs という名前のディレクトリが作成されます。さらに、その下にアカウント ID のディレクトリが作成されているのがわかります。

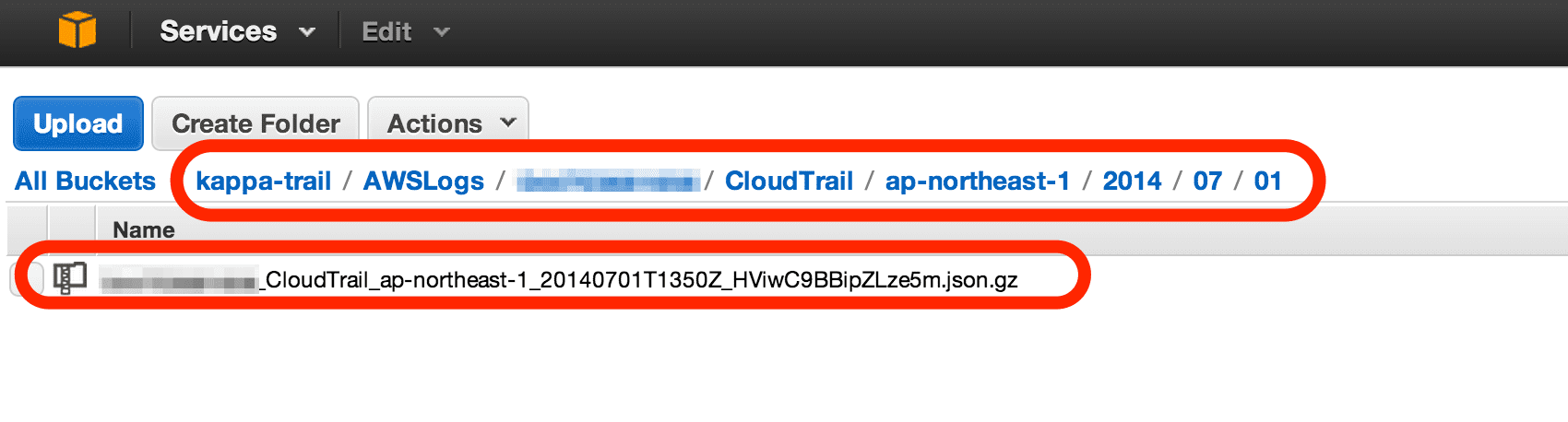

ログを確認(3)

アカウント ID 以下に CloudTrail / ap-northeast-1 / YYYY / MM / DD というディレクトリ以下にログが出力されています。

ログを確認(4)

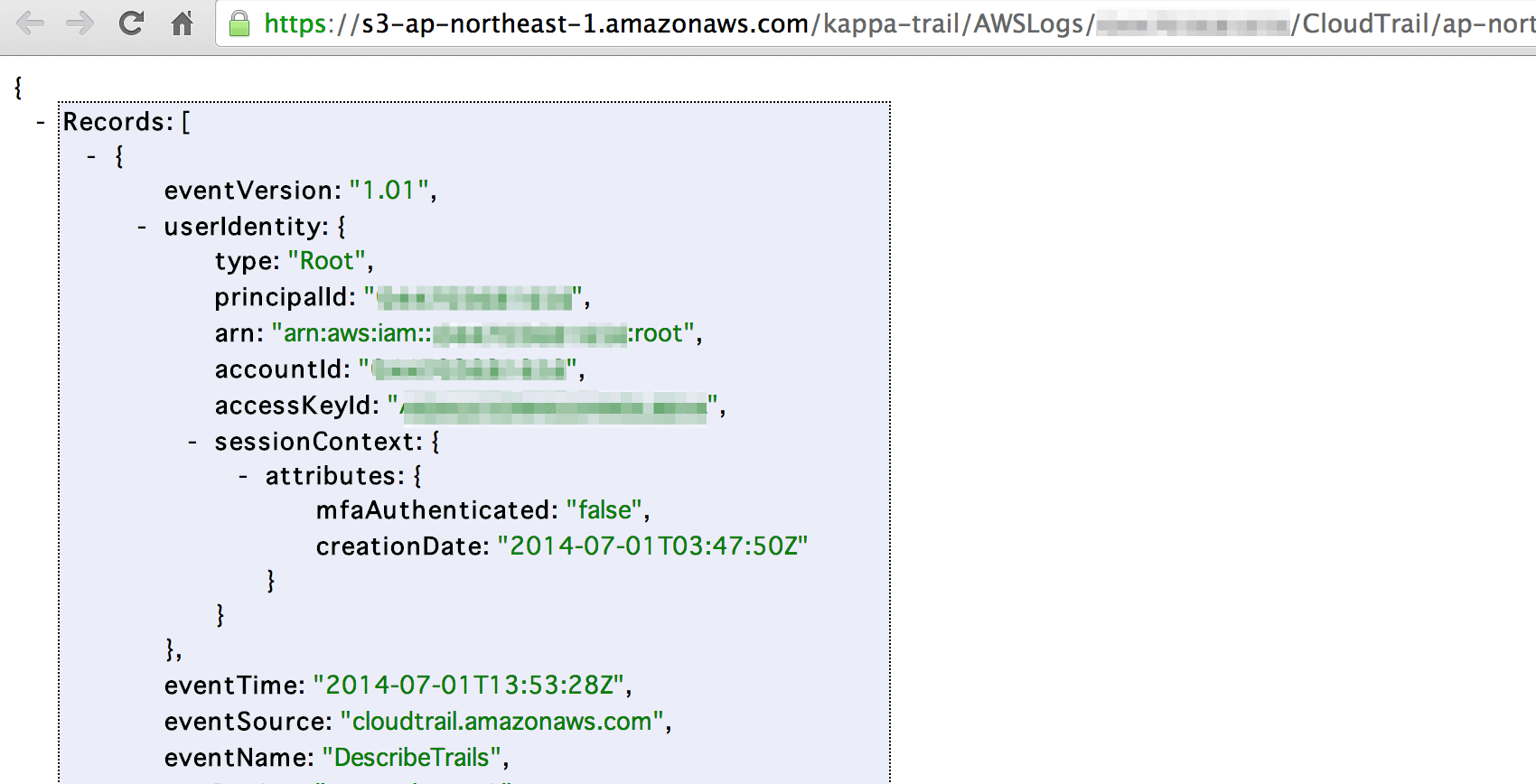

ログの中身をちょろっと確認すると…

JSON 形式のログが出力されています。

各種サービスとの連携

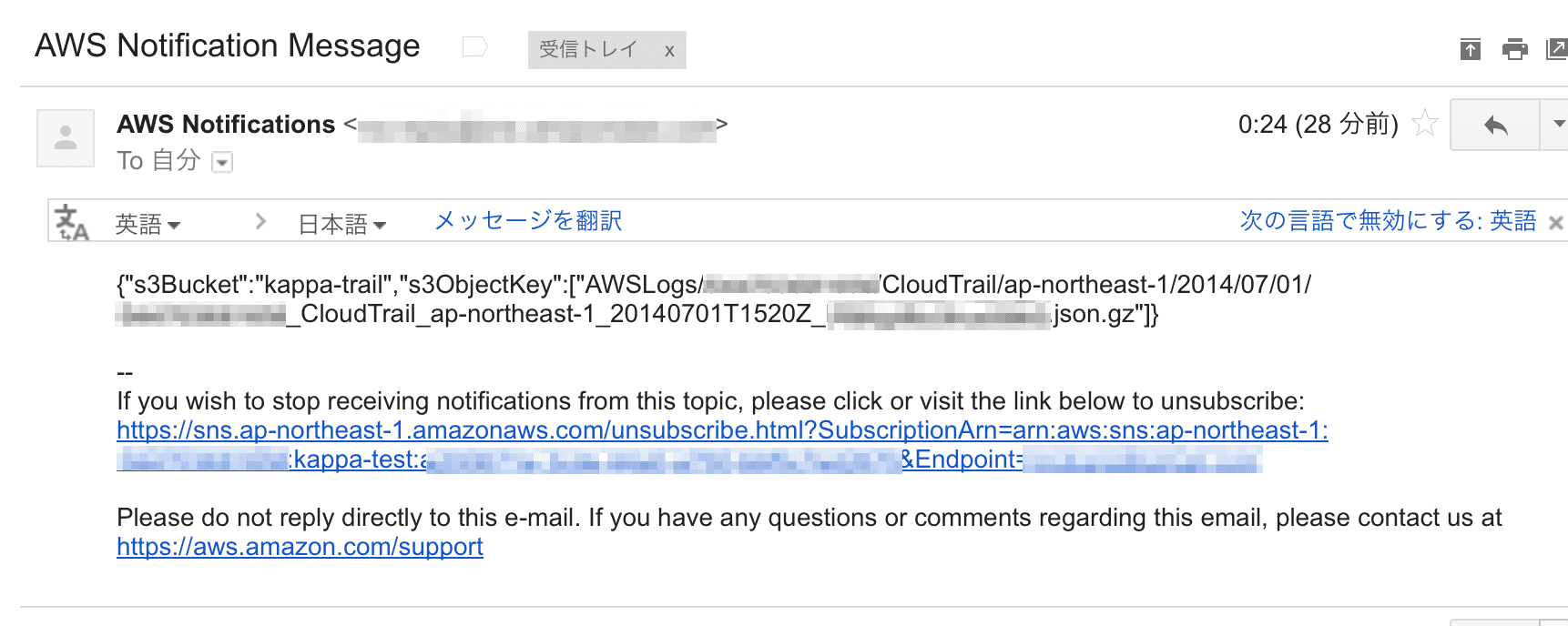

S3 との連携はもちろん SNS との連携が可能です。

SNS との連携によりログ出力がメールで通知されたり SQS との連携によりログが出力された際に何かしらのアクションを起こすことが可能となります。ちなみに、以下は Topic の Subscription にメールを指定した結果です。

上記のようなメールが届きます。

ログを可視化

こちらで可視化試してます。

さいごに

- お手軽ですね!

元記事は、こちら