第2回目はネットワーク編ということで、主にネットワーク部分を作成していきます。

第1回目は以下になります。

https://iret.media/64051

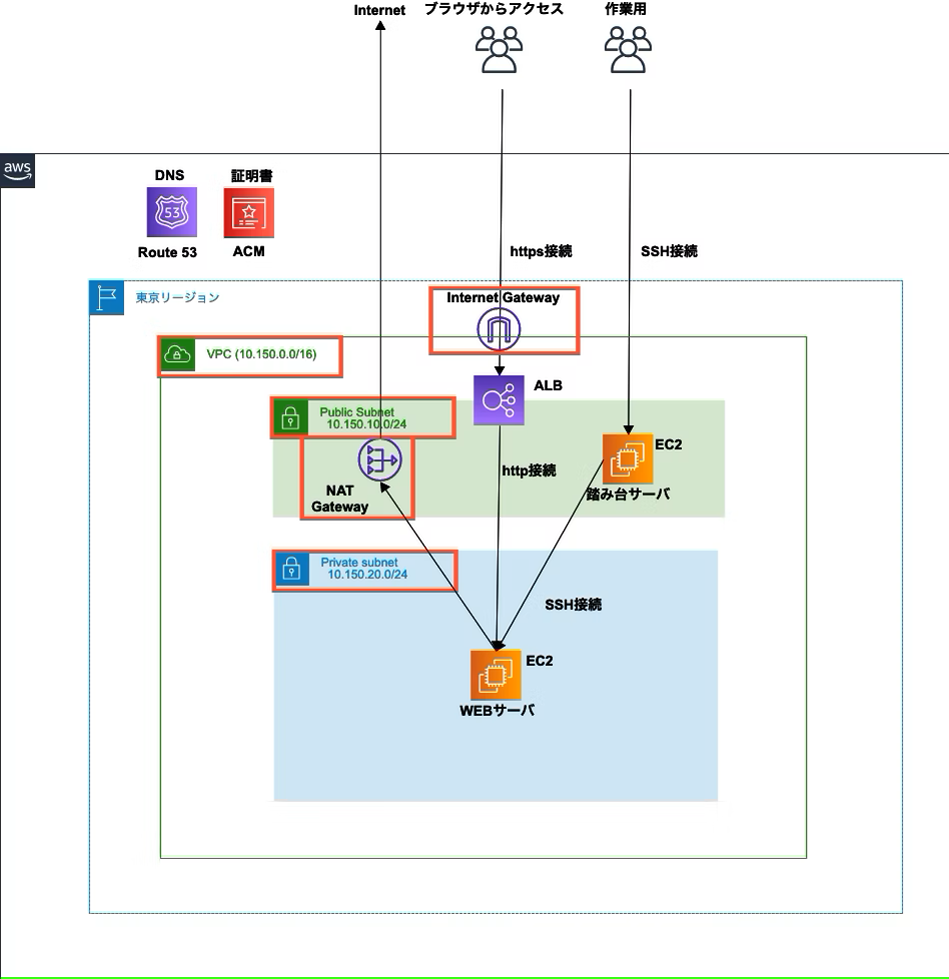

具体的には以下の設定になります。

- VPC

- Publicサブネット

- Privateサブネット

- InternetGateway

- NAT Gateway

- ルートテーブル

構成図

構成図でいうと赤枠部分の設定をしていきます。

VPC作成

AWSマネジメントコンソールからVPCへ移動します。

「VPCを作成」をクリックします。

…

全文はこちら:今さら聞けないAWSでロードバランサーを使ったWEBサイト構築手順(ネットワーク編)

著者:@ksawada1979