第3回目はサーバー編ということで、主EC2を作成していきます。

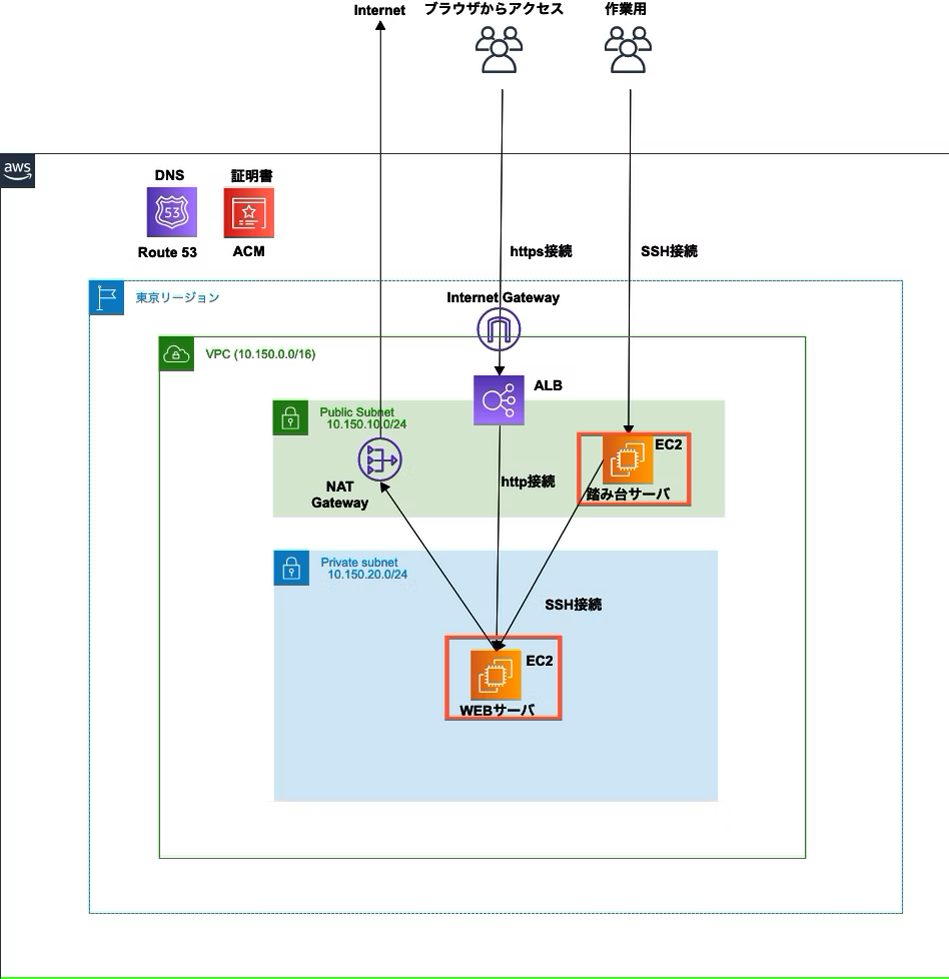

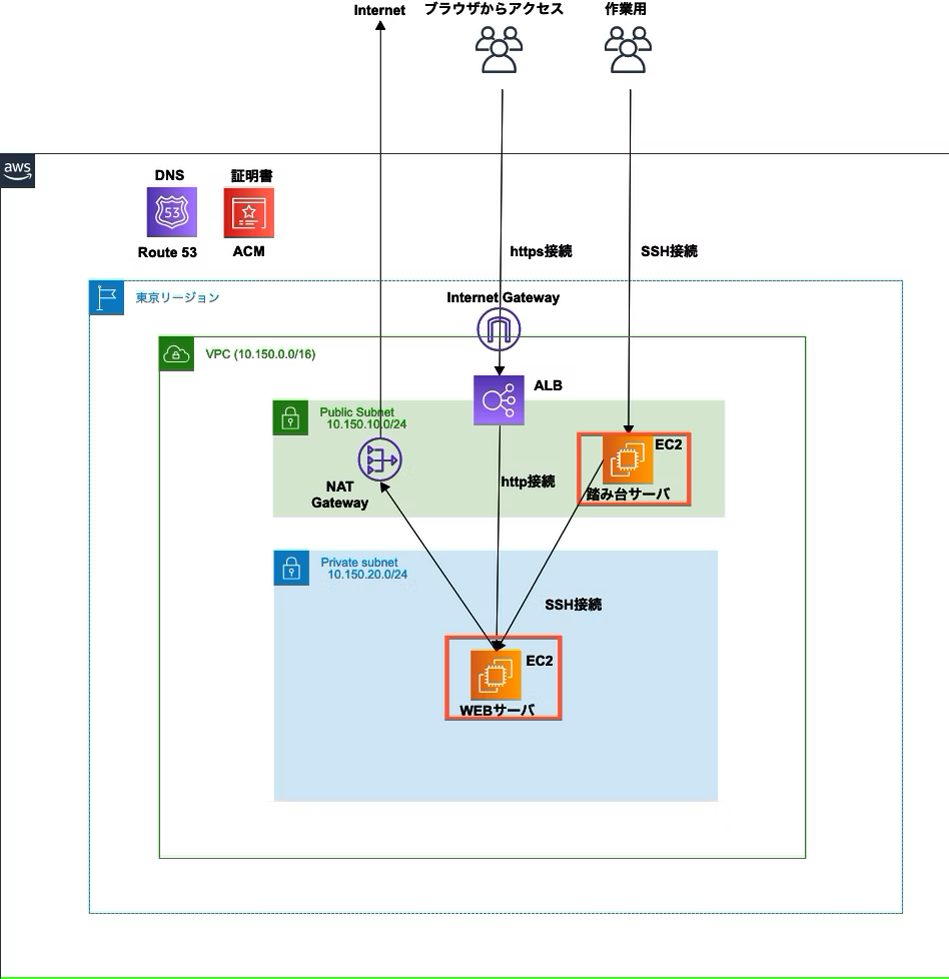

構成図

構成図でいうと赤枠部分の設定をしていきます。

セキュリティグループの作成

まずロードバランサー、踏み台サーバー、WEBサーバのセキュリティグループを作成します。

ロードバランサーのセキュリティグループだけ先に作ります。

必要最低限な設定をしますので、それぞれ以下の設定となります。

…

全文はこちら:今さら聞けないAWSでロードバランサーを使ったWEBサイト構築手順(サーバー編)

著者:@ksawada1979

第3回目はサーバー編ということで、主EC2を作成していきます。

構成図でいうと赤枠部分の設定をしていきます。

まずロードバランサー、踏み台サーバー、WEBサーバのセキュリティグループを作成します。

ロードバランサーのセキュリティグループだけ先に作ります。

必要最低限な設定をしますので、それぞれ以下の設定となります。

…

全文はこちら:今さら聞けないAWSでロードバランサーを使ったWEBサイト構築手順(サーバー編)

著者:@ksawada1979