今回は、IAMでCloudWatchのみ閲覧できるユーザーの作成方法について、まとめてみました。

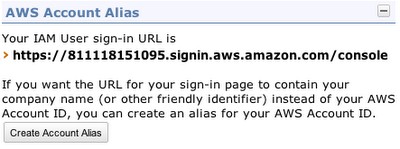

まずはじめに、下記のようなIAMのログインURLが分かりにくいので、数字部分を変更します。

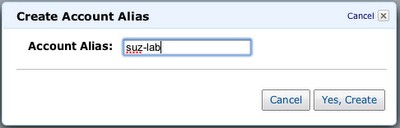

変更方法ですが、Create Account Aliasボタンから数字部分に代わる文字列を入力します。

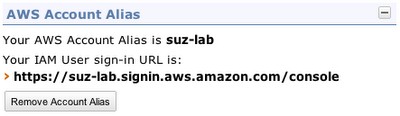

変更後、以下のように設定したログインURLになります。

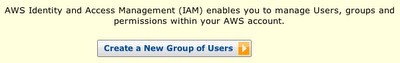

そしてここから、CloudWatchの閲覧専用ユーザーの作成をします。

はじめに、グループを作成します。

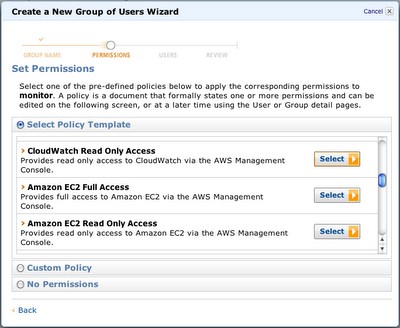

作成したグループにポリシーを設定をしていくのですが、CloudWatchの閲覧のみができるポリシーテンプレート

(CloudWatch Read Only Access)があったので、これをそのまま利用します。

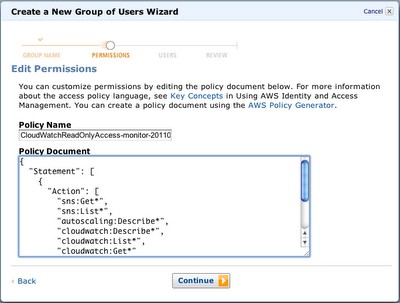

実際のポリシーは下記になります。

{

"Statement": [

{

"Action": [

"sns:Get*",

"sns:List*",

"autoscaling:Describe*",

"cloudwatch:Describe*",

"cloudwatch:List*",

"cloudwatch:Get*"

],

"Effect": "Allow",

"Resource": "*"

}

]

}

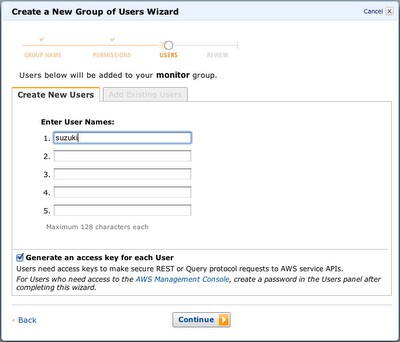

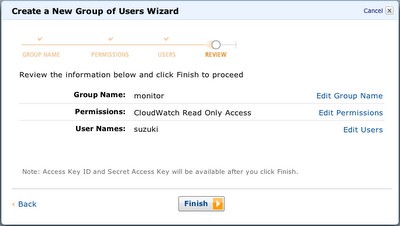

そして、ユーザーを作成していきます。

ユーザーの情報を入力し、Finishボタンを押すと、キー情報(Access Key / Secret Key)が、下記のDownload Credentialsよりダウンロード(credentials.csv)できます。

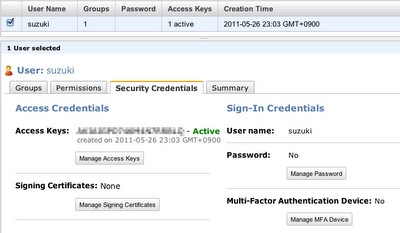

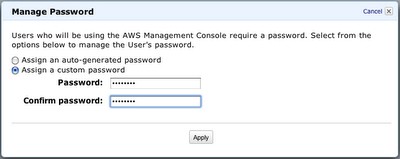

最初に調整したログインURLから、作成したユーザーでログインするには、下記のManage Passwordボタンからパスワードの設定をする必要があります。

今回は、Assign a custom passwordを選択して、任意のパスワードを設定しました。

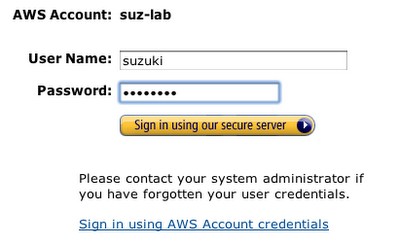

最後に最初に調整したログインURLから、作成したユーザーでログインしてみます。

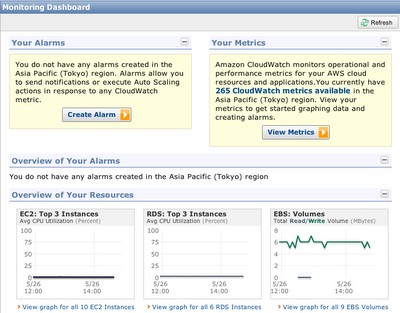

これで無事に、CloudWatchのみ閲覧できることが確認できました。

ただ、CloudWatchのみだと、各リソースがIDのみでしか認識できないので、非常に分かりにくいためEC2やRDSなどの閲覧ポリシーも付与しておいた方が分かりやすいと思います。

IAMがコンソールで対応してくれたのはいいですね。