シンジです。Trend Micro Deep Security as a Serviceを使って、手軽に自身のサーバーにIPS/IDSやアンチウィルスのリアルタイムスキャナーをセットアップすることが出来ます。今回は初期セットアップ方法もそうですが、ちょっとコツがいるので、その辺を書いていこうと思います。[1/15 22時 修正点見つけたので暇できたら直しますー]

前提として

お手軽すぎるのですが、そこそこマシンパワー食うので(特にメモリ)、弱小インスタンスの場合は要注意です。

また、本気でサーバーのセキュリティ対策として考えている場合、一般的なクライアント向けアンチウィルスソフトウェアなどとは異なり、Deep Securityはインストール後のチューニング及び、監視・対処運用がとても大事になります。今回はすだちブログに仕込みますので、既存環境へのインストールも対象としますが、普通にやるとサービス数分止まりますので、計画的にやりましょう。

それでも管理サーバーが不要なDSaaSは、優秀なセキュリティアプライアンスの中でもかなり手軽にセットアップできる優れた製品です。

本気でやりたいけど自分で出来なそうな人は

外注してください。ノウハウ持った会社にセキュリティ運用して貰う方が確実です。実際に事件が起きたときの初動速度が桁違いです。

securitypackでAWS環境を徹底サポート|AWS専業のcloudpack

https://cloudpack.jp/service/option/securitypack.html

さて、30日無料体験ありますので

今回はこれを試します。

Trend Micro Deep Security as a Service

https://app.deepsecurity.trendmicro.com/SignIn.screen

上のURLは管理コンソールへのログイン画面でもあるので、お気に入り入れておくと良いです。

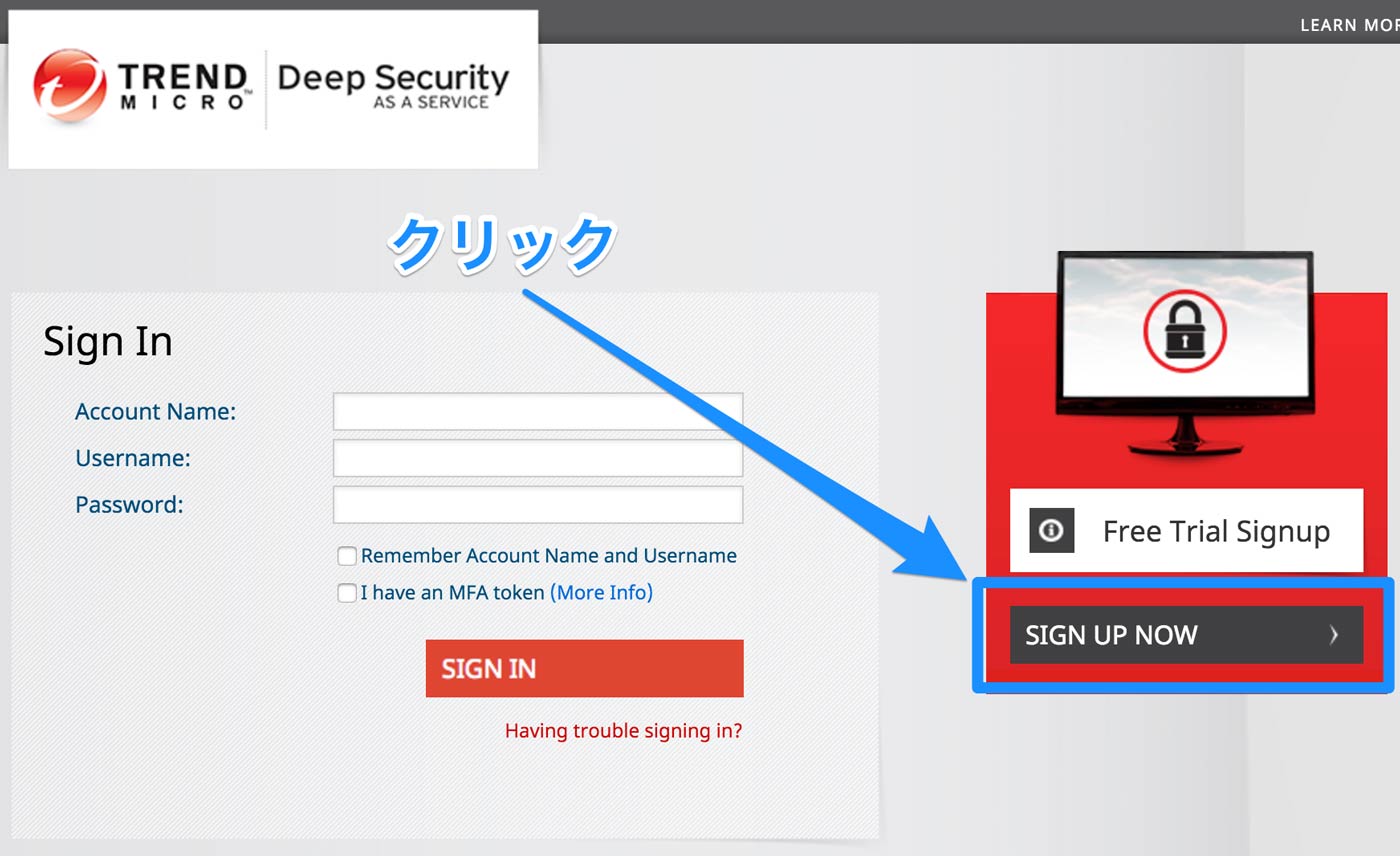

サインアップしてみましょう

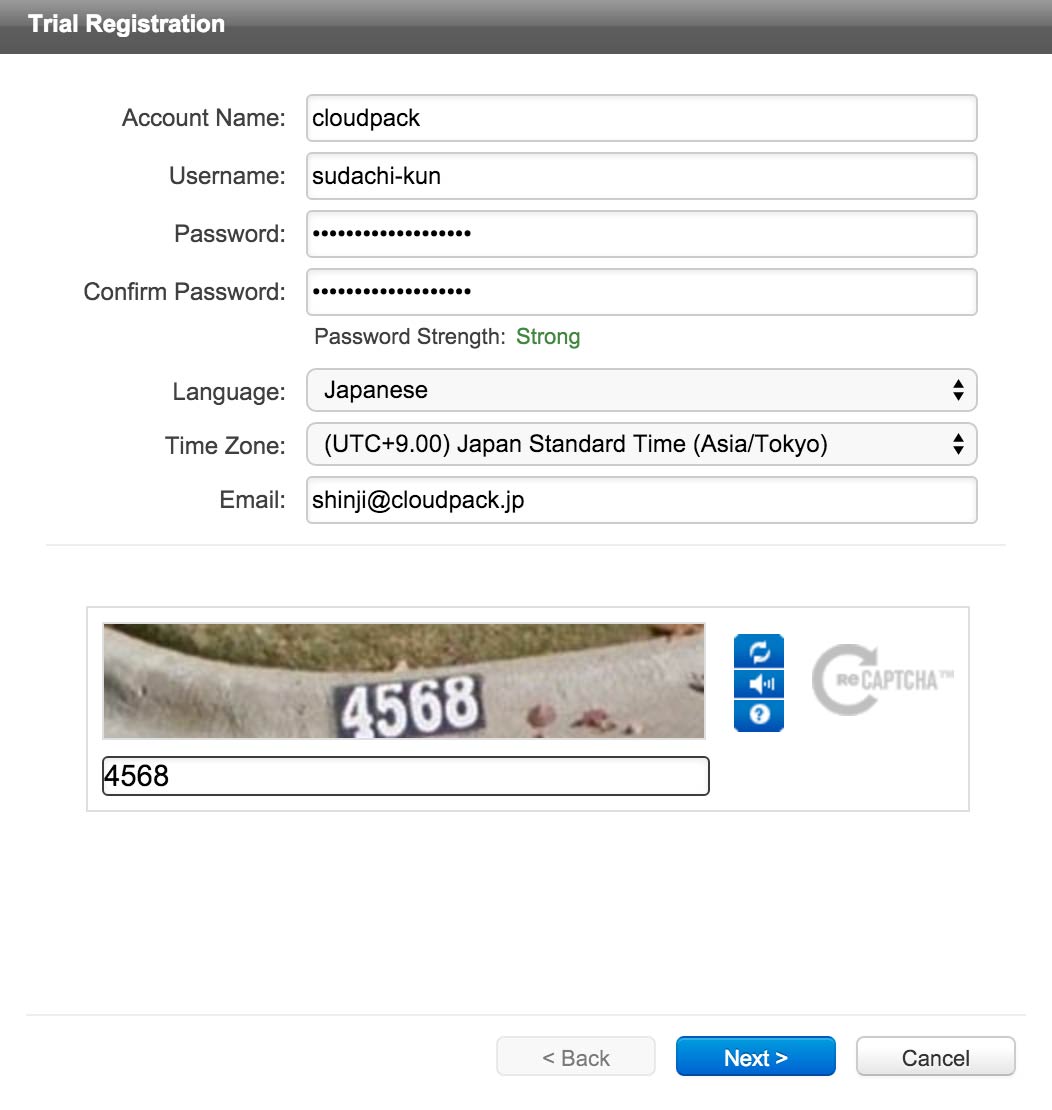

必要項目を入力して次へ、利用規約に同意すればメールが飛んできます。

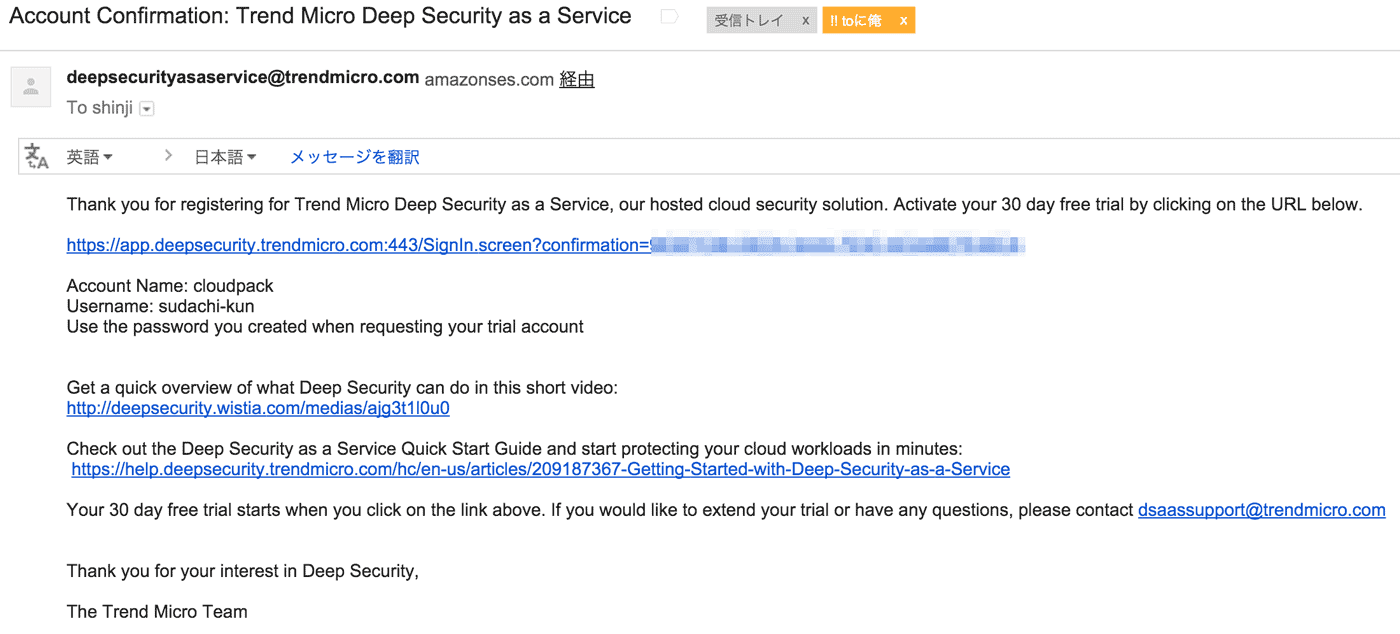

もしメール飛んでこなかったら、単純にメールアドレス書き間違えてるだけなので、もう一回別のアカウント名で新規登録しましょう。こんなメールが飛んできますのでリンクをクリック。

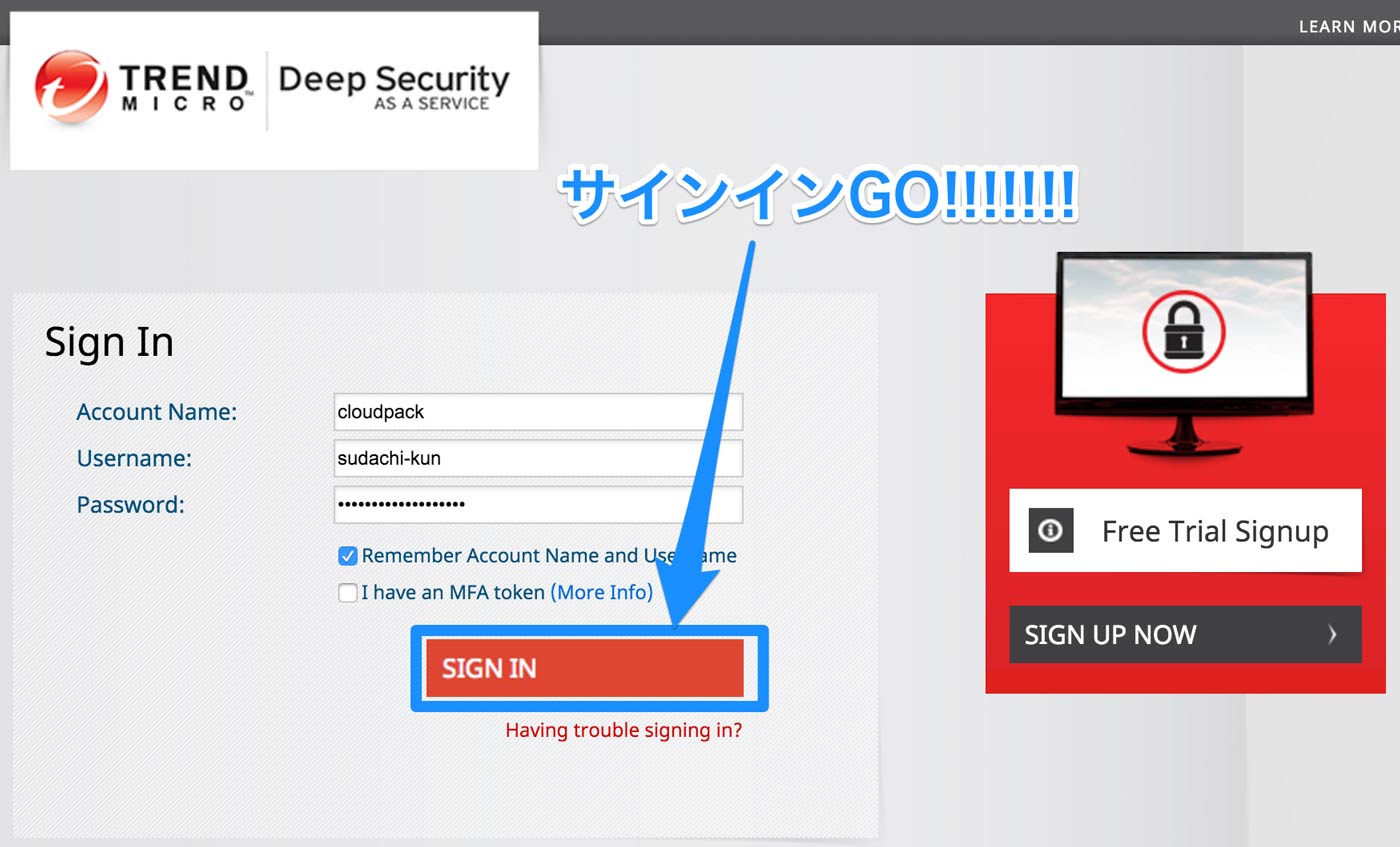

アカウント名とユーザー名は自動入力されますので、パスワードだけ入力してGOGOGOGOGOGOGOGOGOGOGOOOOO

ログイン出来れば完了です。

さあここからが本番です

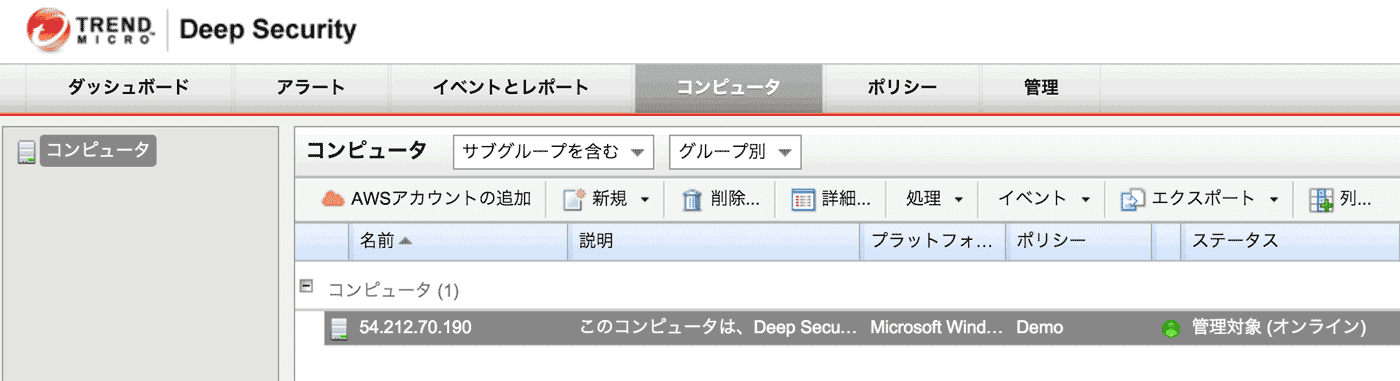

既に登録されているコンピュータが居ますが、正直どうでもいいのでシカトです。削除しても良いです。この後は、

- エージェントをダウンロードする

- エージェントを対象のサーバーにインストールする

- エージェントとマネージャーが疎通出来るようにする

- 管理対象コンピュータをマネージャーに登録する

- 壮大なる戦いが始まる

エージェントをセットアップする

今回はAmazon Linux 64bitを対象にします。エージェントのダウンロード方法はいろいろあるのですが、シンジはここでアホほどつまづいたので、結果、こうします。

mkdir ds cd ds wget http://files.trendmicro.com/products/deepsecurity/en/9.6/Agent-amzn1-9.6.1-3500.x86_64.zip unzip Agent-amzn1-9.6.1-3500.x86_64.zip yum localinstall Agent-Core-amzn1-9.6.1-3500.x86_64.rpm /etc/init.d/ds_agent restart //普通は勝手に起動してるのでやらなくてもいいです

インストールと起動が終わったら、ダウンロードしたファイルは削除しても構いません。

セキュリティグループの設定変更

TCP 4118をo.o.o.o/oで空けてやります。

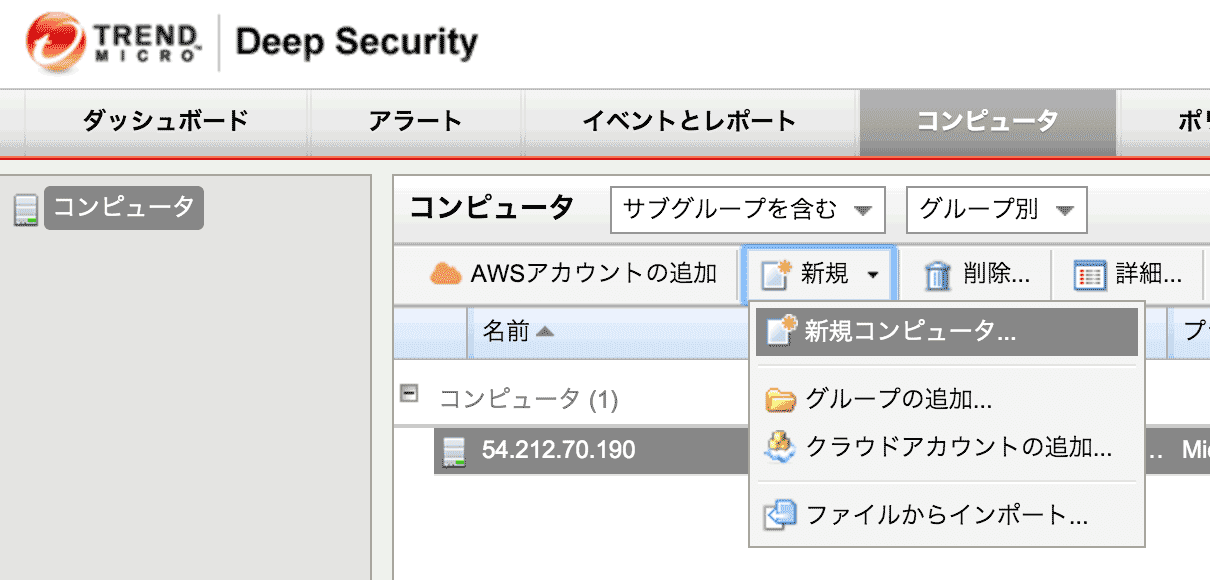

マネージャーにコンピュータ登録する

Deep Securityのマネージャーに、エージェントをインストールしたサーバーを登録してやります。

新規コンピュータをクリック

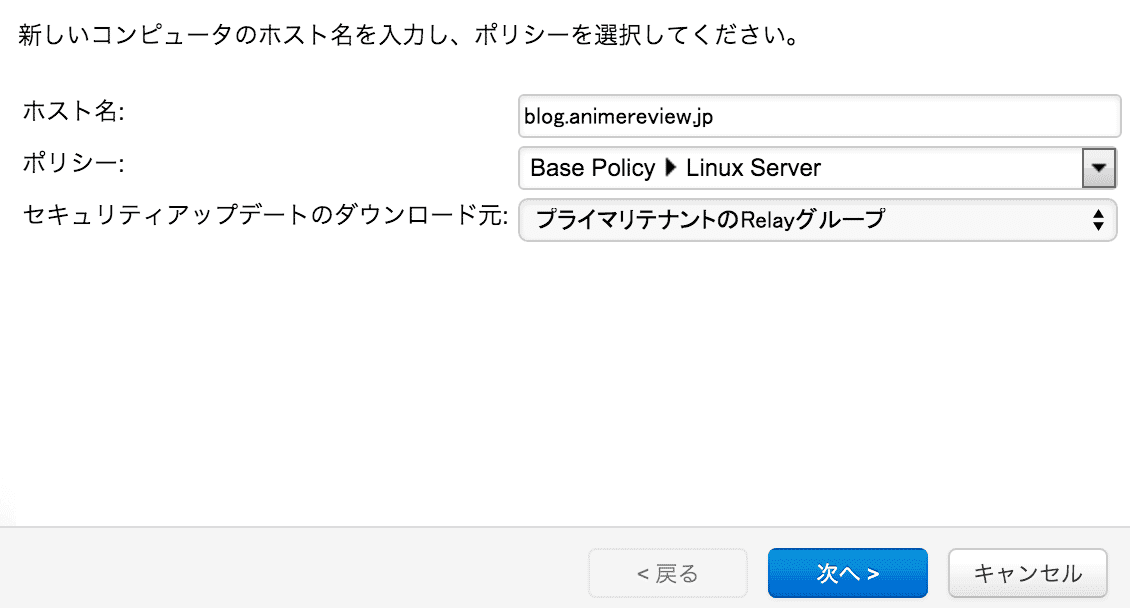

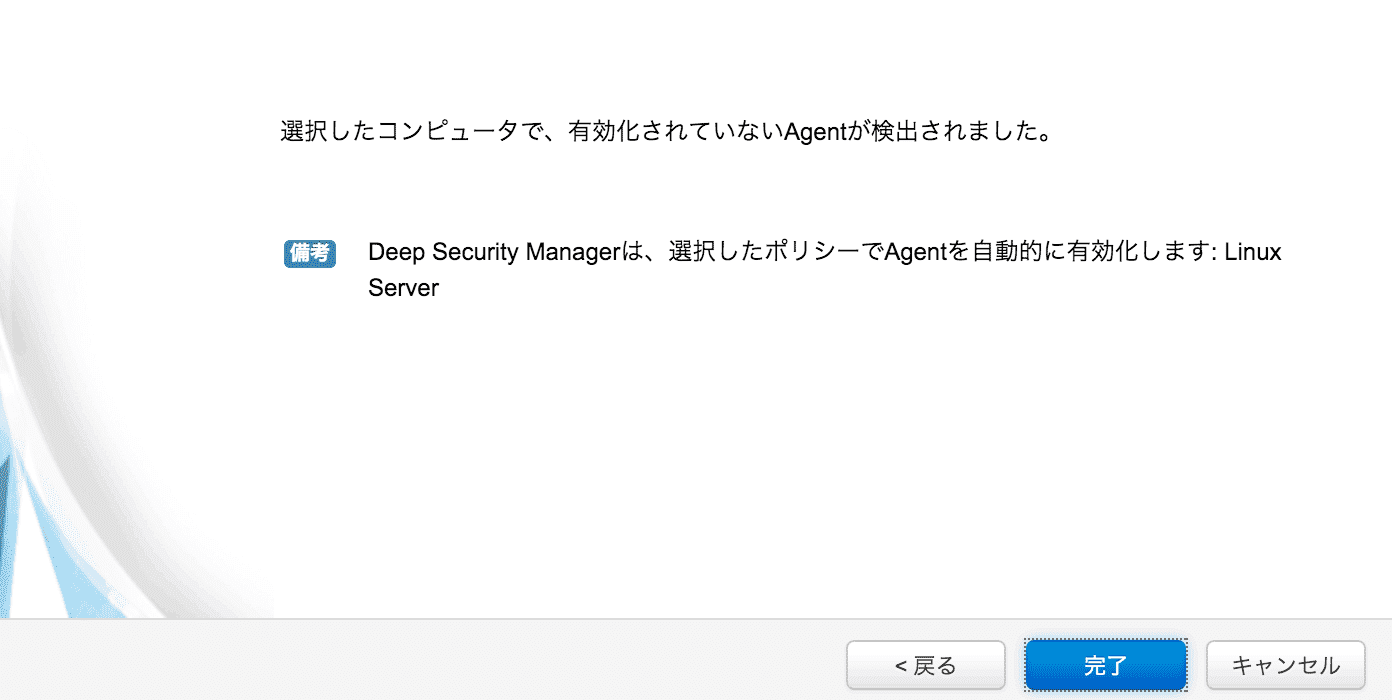

ポリシーどうしますか?って聞かれるので、今回はLinuxを選択しましたが、これ、本番環境で未チューニングのデフォルトポリシーを適用すると、防御しすぎて絶賛サービス停止しますので、なしにするか、勇気を出してLinuxを選択して下さい。シンジは後者にしました。

で、完。

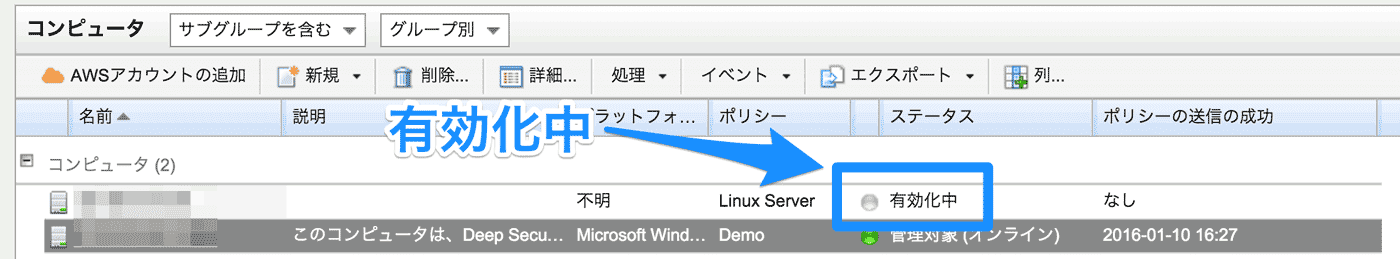

元の画面に戻ります、こうなっていればOK。なっていなければドメイン名やIPアドレスを間違えています。

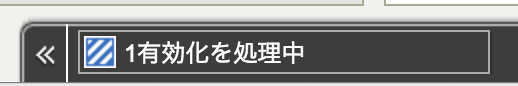

画面の左下にこんなの出てきます(そこそこ時間かかります)

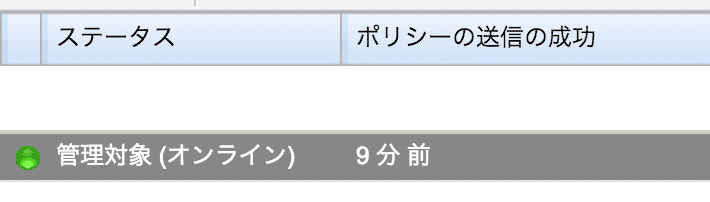

でもって、ランチでも行って帰ってくると

完璧や。

では壮大な戦いを始めよう

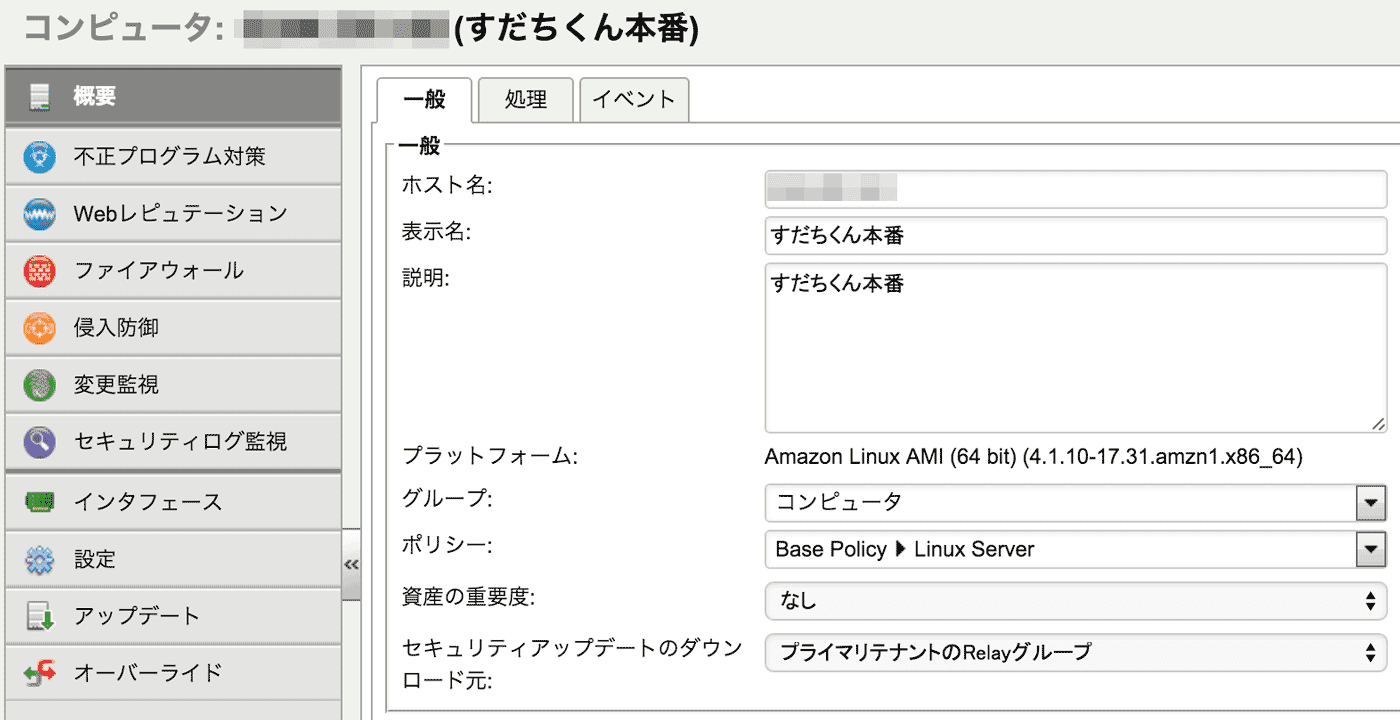

ここでポリシーが有効になっている場合、大抵のサービスはアクセス不能になっているはずです。ポリシー無しにした方は、特に影響はありません。では細かい設定を見て行きましょう。まずはコンピュータをダブルクリックすると、新規でウィンドウが立ち上がってきます。ホスト名はそのままにして(ドメイン名とかIPアドレスとかが入ってるはず)、表示名と説明を入れておきましょう。

とりあえず保存して完了。

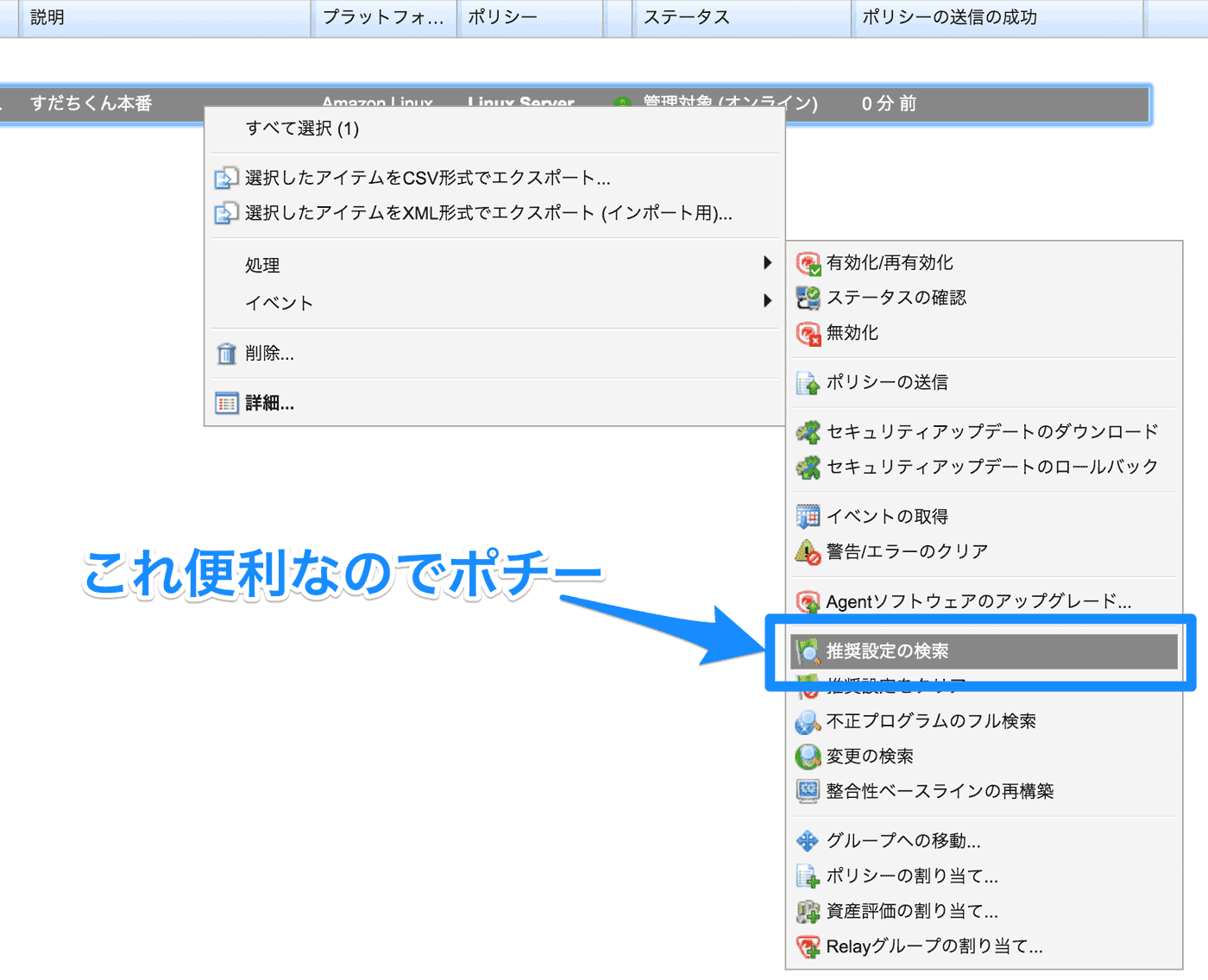

推奨設定の検索をする

コンピュータを右クリックすると出てきます。これ便利なのでポチーします。

検索、っていってますが、適用まで勝手にやりますので、ポチーで完了です。

ではちょっと細かいところ見て行きましょう

またコンピュータをダブルクリックして、設定メニューを新しいウィンドウでだします。

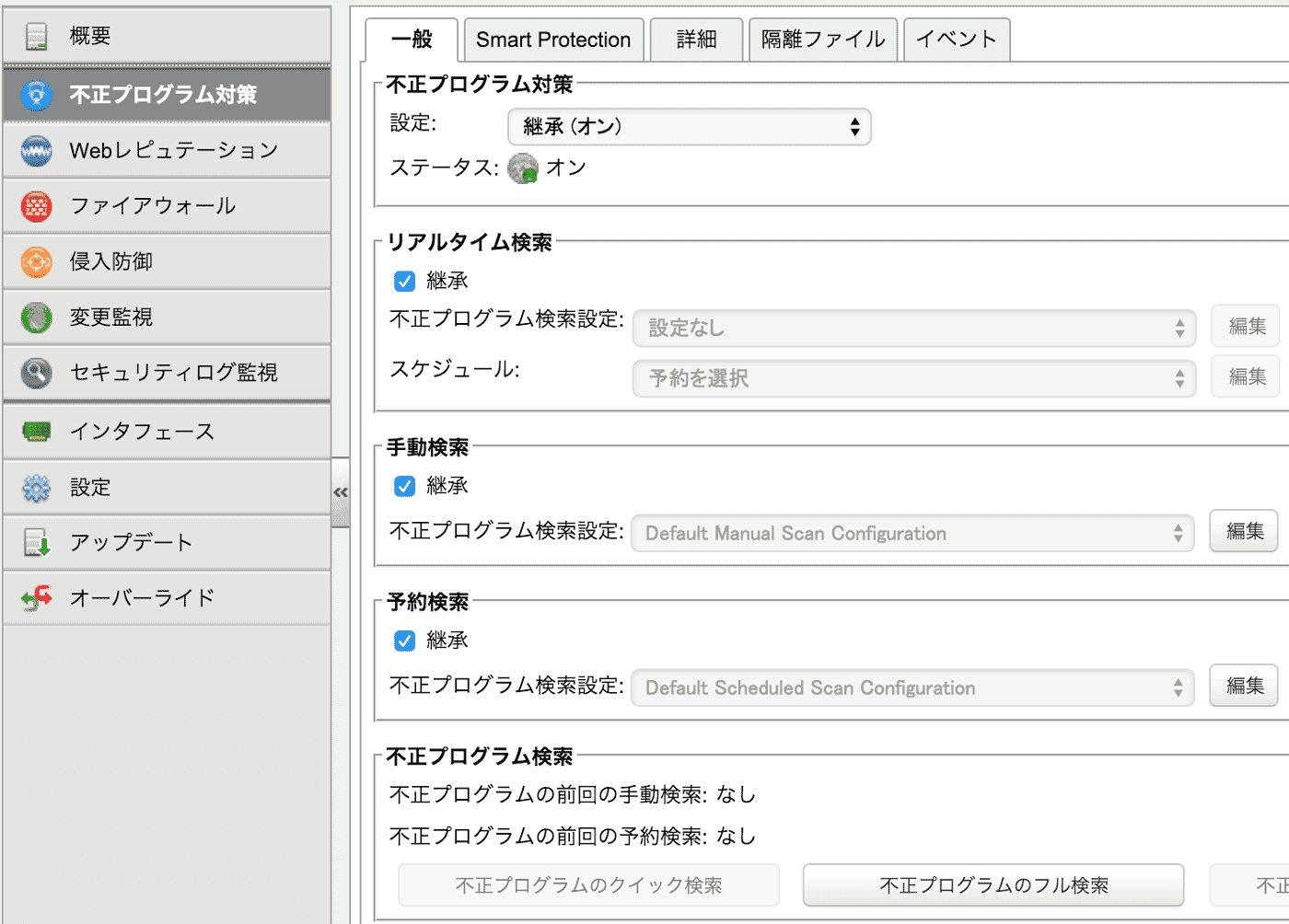

不正プログラム対策

要するにアンチウィルスです。リアルタイムスキャンもできる優れもの。オンオフはお好きにどうぞ。

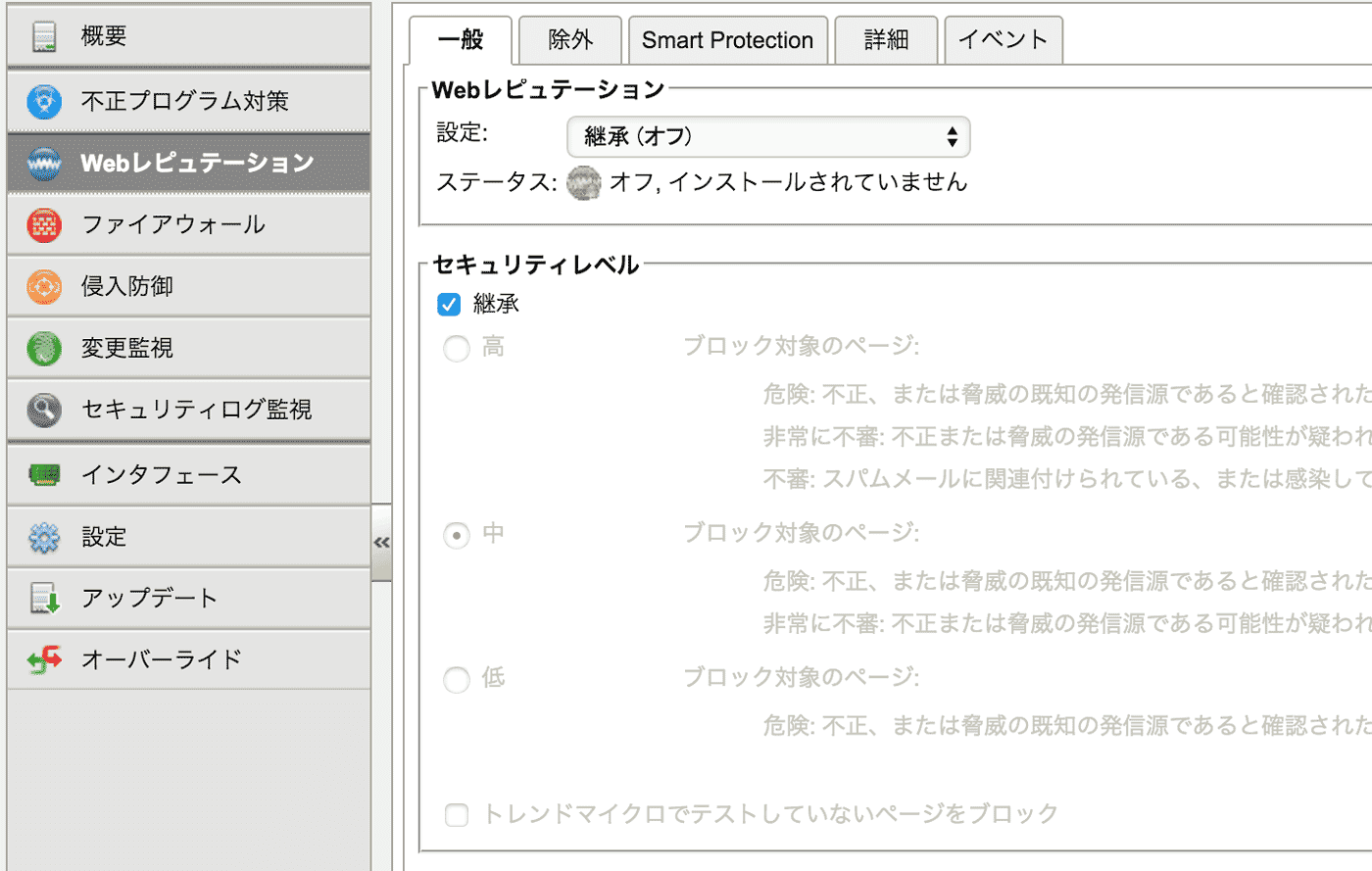

Webレピュテーション

クライアントサイドな感じの機能なので、基本的にはオフですが、どうしても使いたいという方はオンでどうぞ。

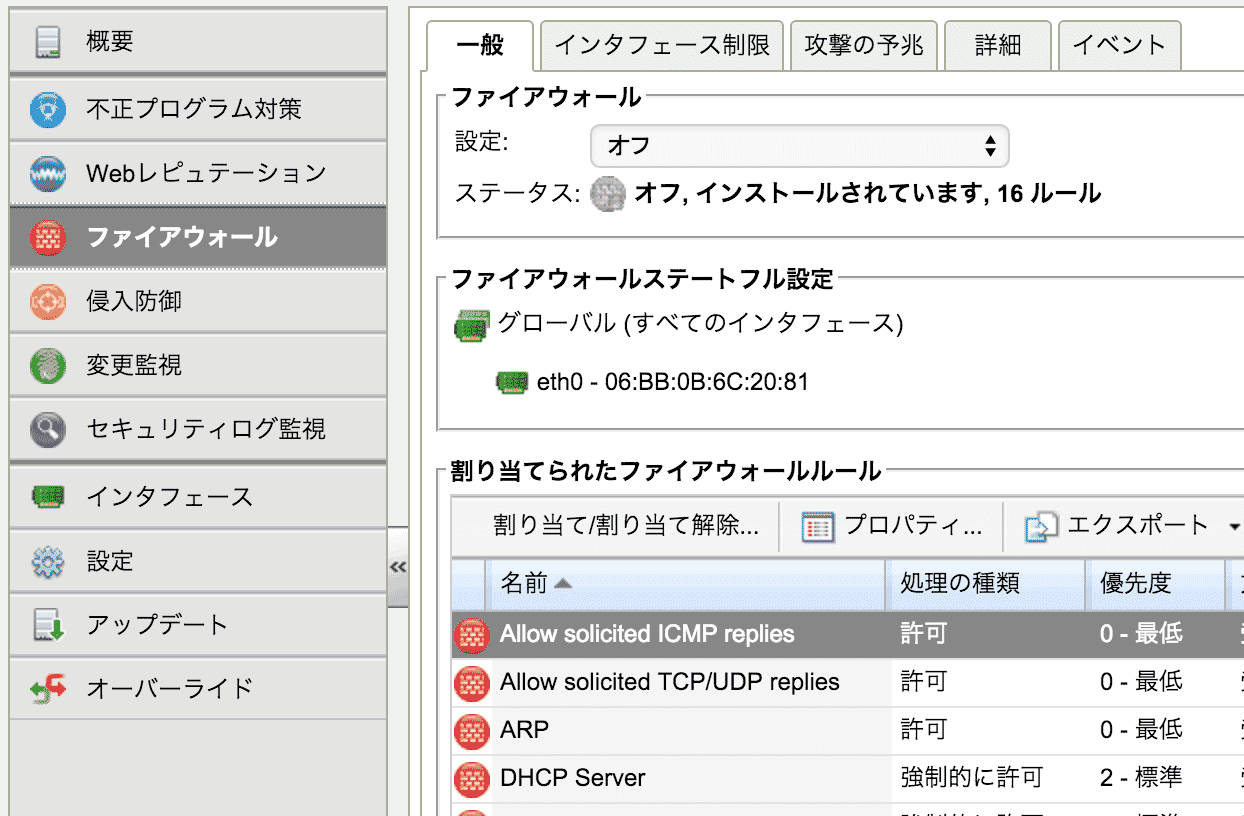

ファイアウォール

ここが作り込み、チューニングの最高の修羅場ポイントです。画像ではオフになっていますが、デフォルトポリシーをオンにすると、少なくともWordpressはアクセス不能になります。環境ごとにチューニングが全然違うので言及しませんが、考え方は一般的なファイアウォールと同等ですので、その辺触ったことある方なら割とポチポチいけると思います。

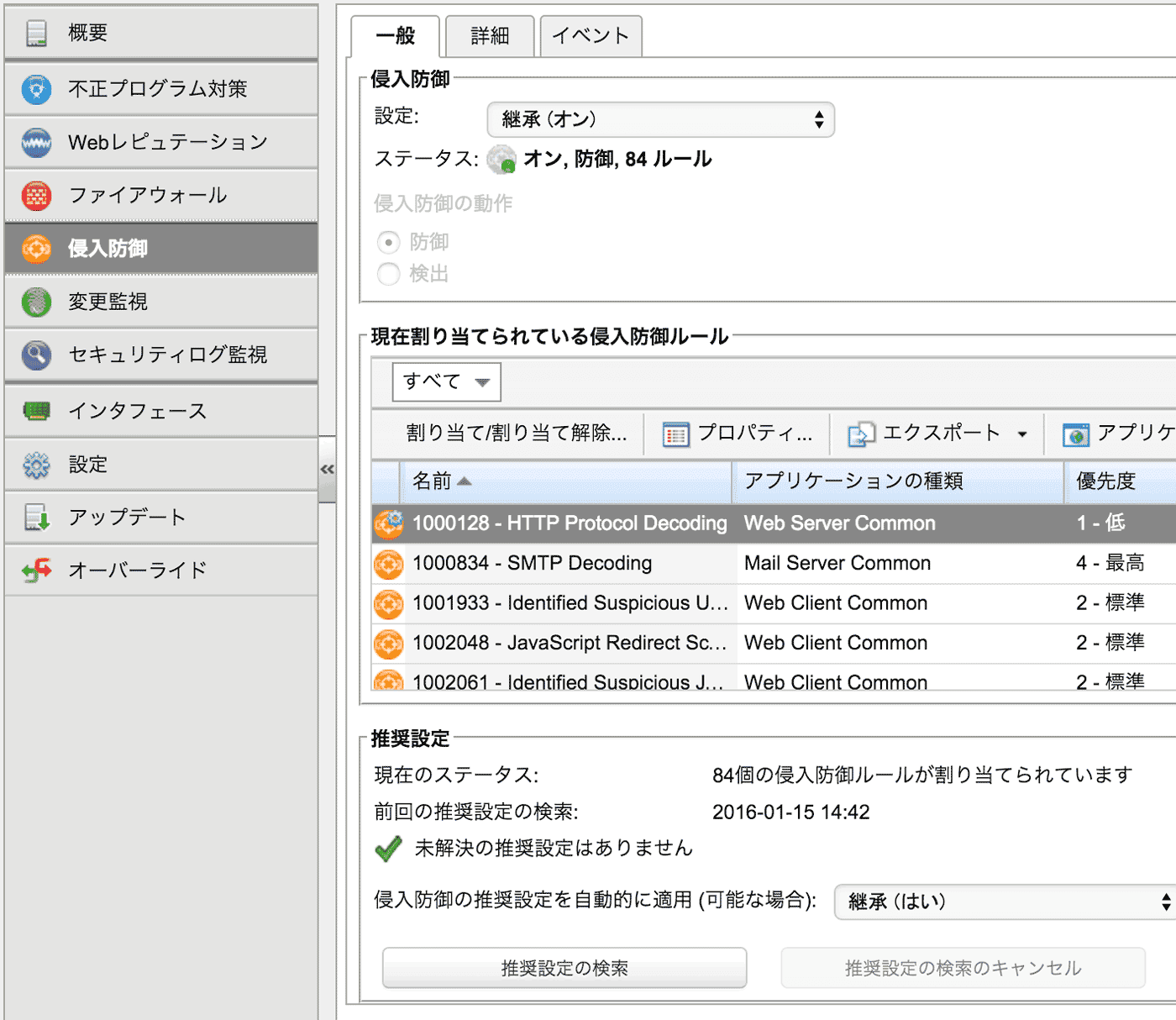

侵入防御

その名の通りです。防御モードと検出モードが選べます。基本的には検出モードで稼働させて、サービスへの影響がなければ防御モードに移行するのが安全です。画面の通り、「推奨設定の検索」が押せる場合は、押しちゃいましょう。

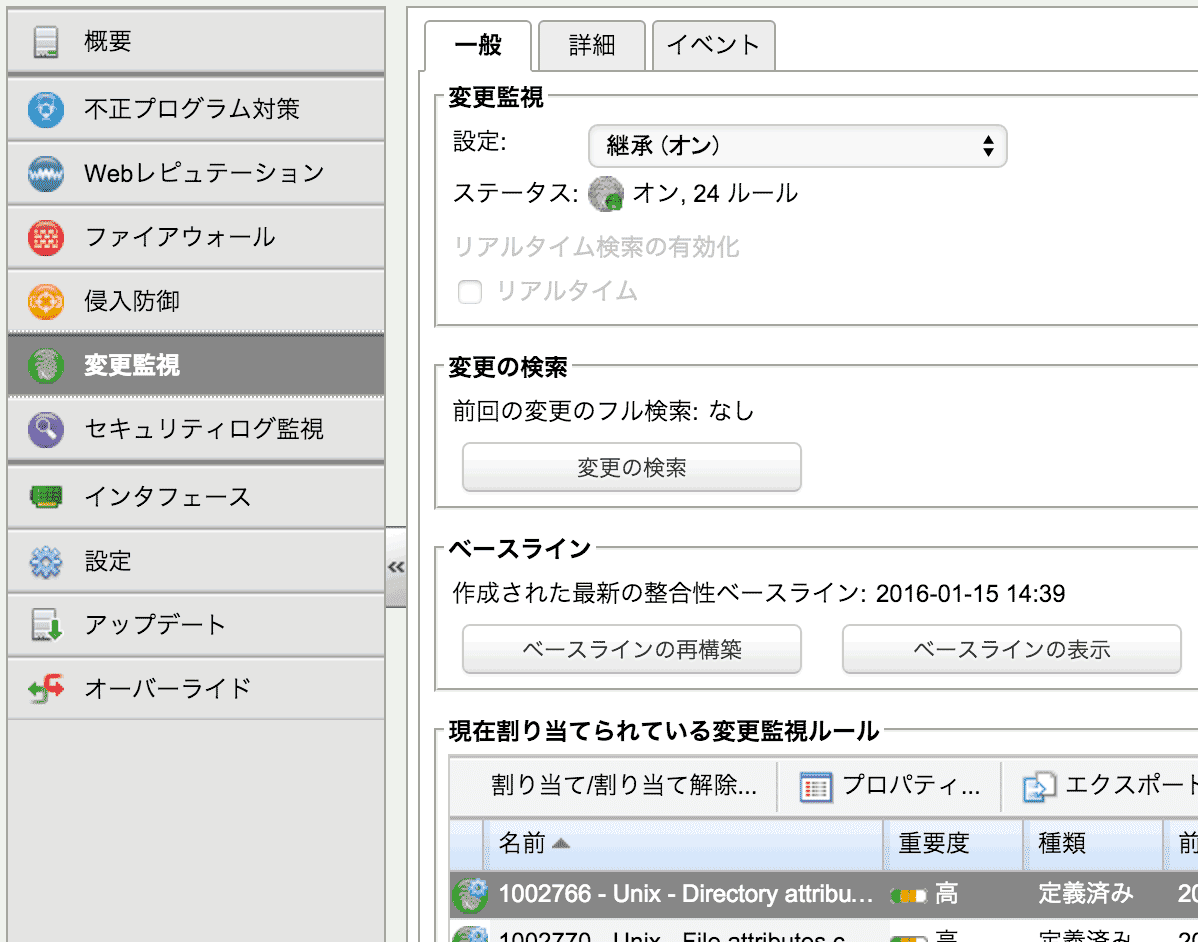

変更監視

改ざん検知的なあれです。ここも自分のアプリのディレクトリを指定したり、いくつか設定してあげないと、それっぽくなりません。

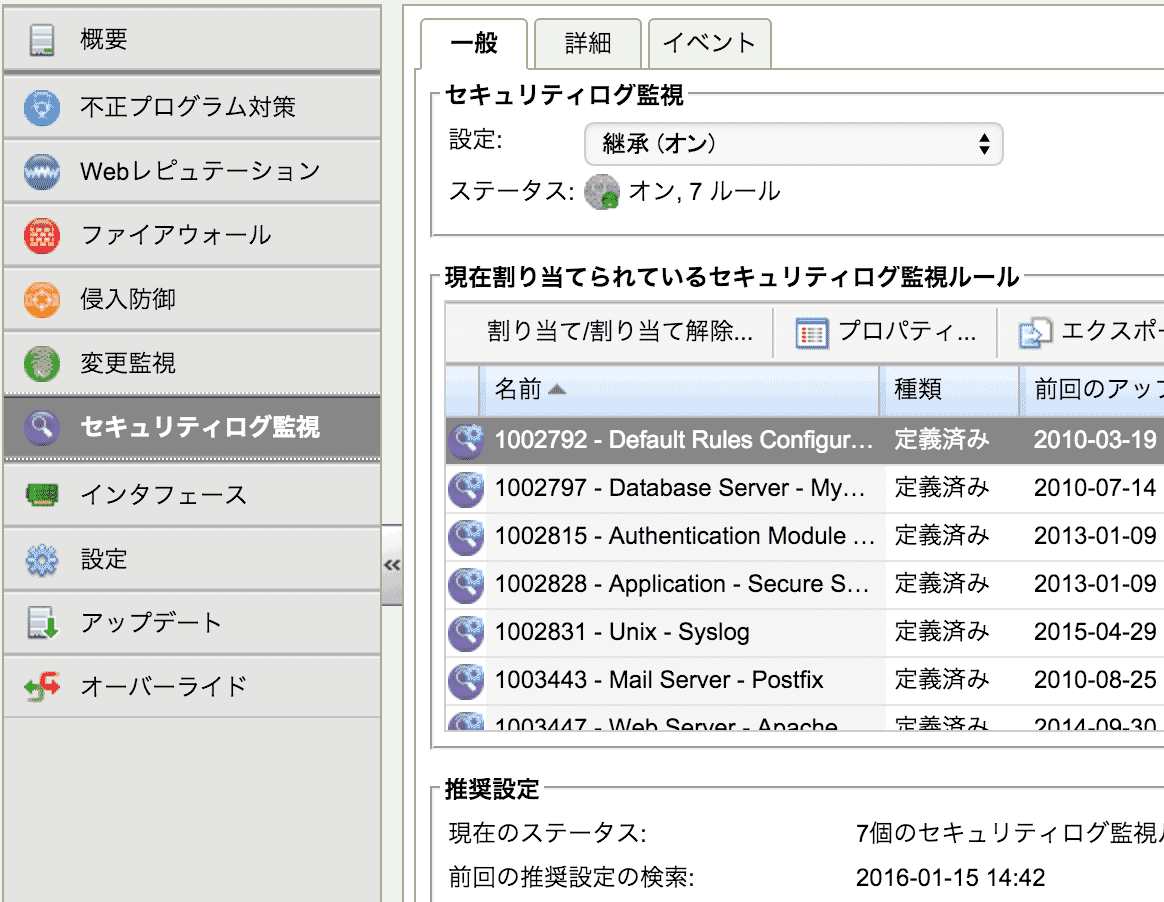

セキュリティログ監視

ログの改ざん検知に使えますね。一般的なLinuxのログのパスが記述されていますので、パスを変更していたり、独自のログを監視したい場合は、その設定を投入してやります。

そんなところですかね

アラートメールの送信先設定は、管理タブから設定出来ますが、管理タブも一通り眺めてみることをオススメします。

そんなこんなでお手軽セットアップでしたが

運用はマジで大変なので、覚悟を決めてガッツリやってください。全然無理って場合はcloudpackなり他社に投げちゃいましょう。ちなみにDeep SecurityではWAF機能は期待出来ないので、本格的なWAFが欲しい場合はBarracudaなどを合わせて使うと効果的です。こちらも運用やチューニングがアレがコレでソレなので、試すのは簡単なのですが、やばそうだったら投げましょうw

Webアプリケーションに対する攻撃を保護|AWS専業のcloudpack

https://cloudpack.jp/service/plan/barracuda-waf.html