こんにちは、ひろかずです。

Preview版の時にAmazon Inspectorの評価を行いましたが、それっきりになってしまいました。

Amazon Web Services ブログでレポート機能が追加されるなどのアップデートがなされたので、一筆書きます。

目的とゴール

GA/アップデート後のAmazon Inspectorを実行し、その差分とレポート機能がどんなものかを確認する。

参考ドキュメント

お品書き

- 仕様

- インストール手順

- 実行手順

- レポート機能

仕様

対応環境とルールパッケージ

Windows対応やRHEL6系への対応は聞いていましたが、新たにRHEL7.3系に対応されていました。

日本語ドキュメントでは、RHEL7.2系までの記載でしたので、英語ドキュメントを確認するように心がけたいですね。

対応環境毎に利用できるルールパッケージが異なるので、スキャンを実施する前に確認してください。

サポートされているオペレーティングシステムに関して、提供されているルールパッケージ

ルールパッケージは、Preview版は6種類でしたが、現在は4種類にスリム化されています。

- 共通脆弱性識別子

- Center for Internet Security (CIS) ベンチマーク

- セキュリティのベストプラクティス

- 実行時の動作の分析

課金体系

課金体系として、エージェント評価という聞きなれない単語が使われていますね。

Amazon Inspector 料金

ちょっとわかりにくいですが、エージェント数 x 評価回数を示すようです。

FAQ:Q: Amazon Inspector の料金体系について教えてください。を見るとイメージし易いかもしれません。

ボリュームディスカウントにも言及されているので、たくさん利用する人は要チェックですね。

インストール手順

基本的な手順はPreview版とさほど変わりがありませんでした。

手順は、過去記事を参考にしてください。

実行手順

基本的な手順はPreview版とさほど変わりがありませんでした。

手順は、過去記事を参考にしてください。

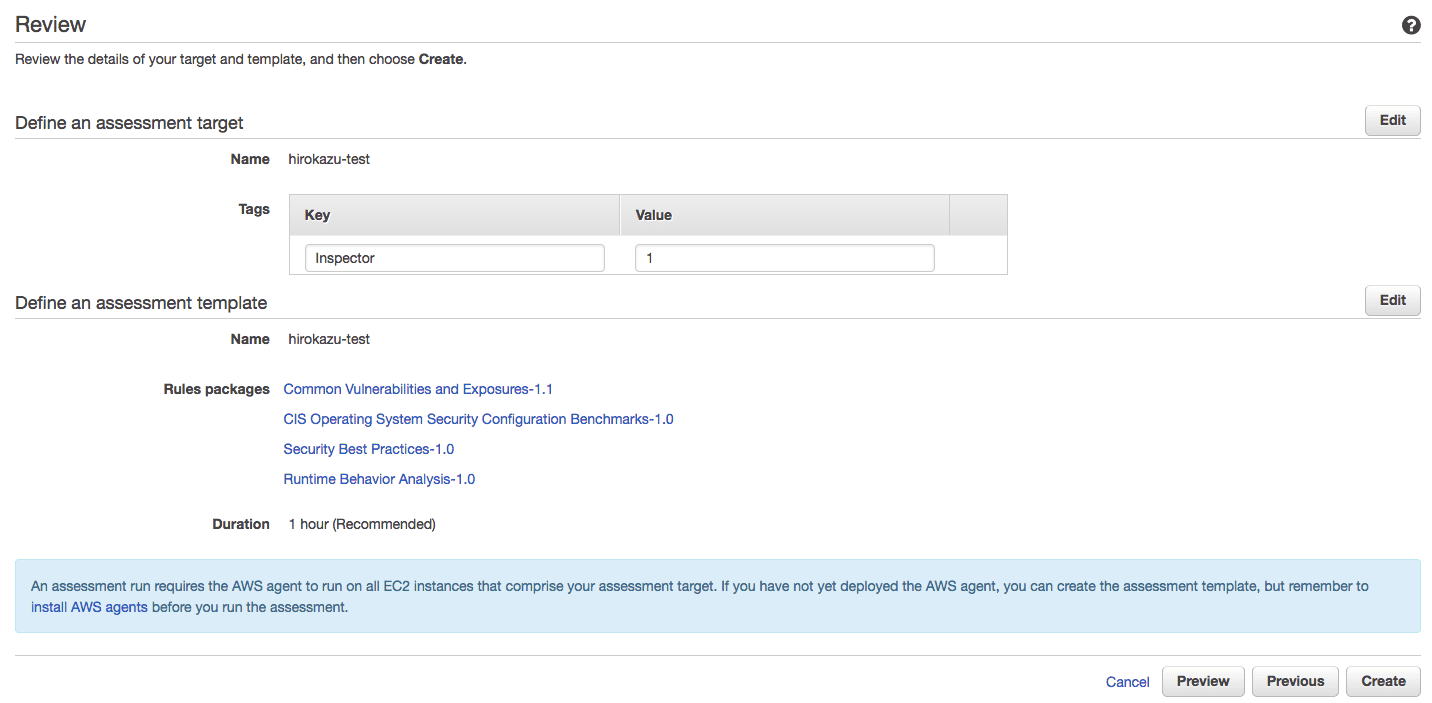

ルールパッケージは選択可能な4種類を全て選択しました。

レポート機能

レポートの出力

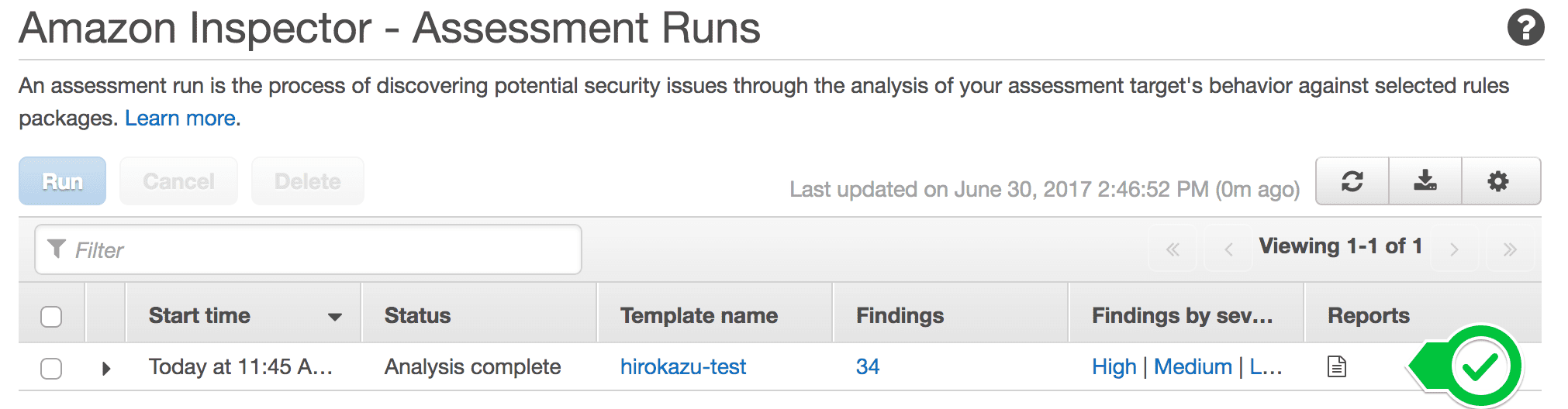

スキャンが完了すると、レポートアイコンが表示されました。

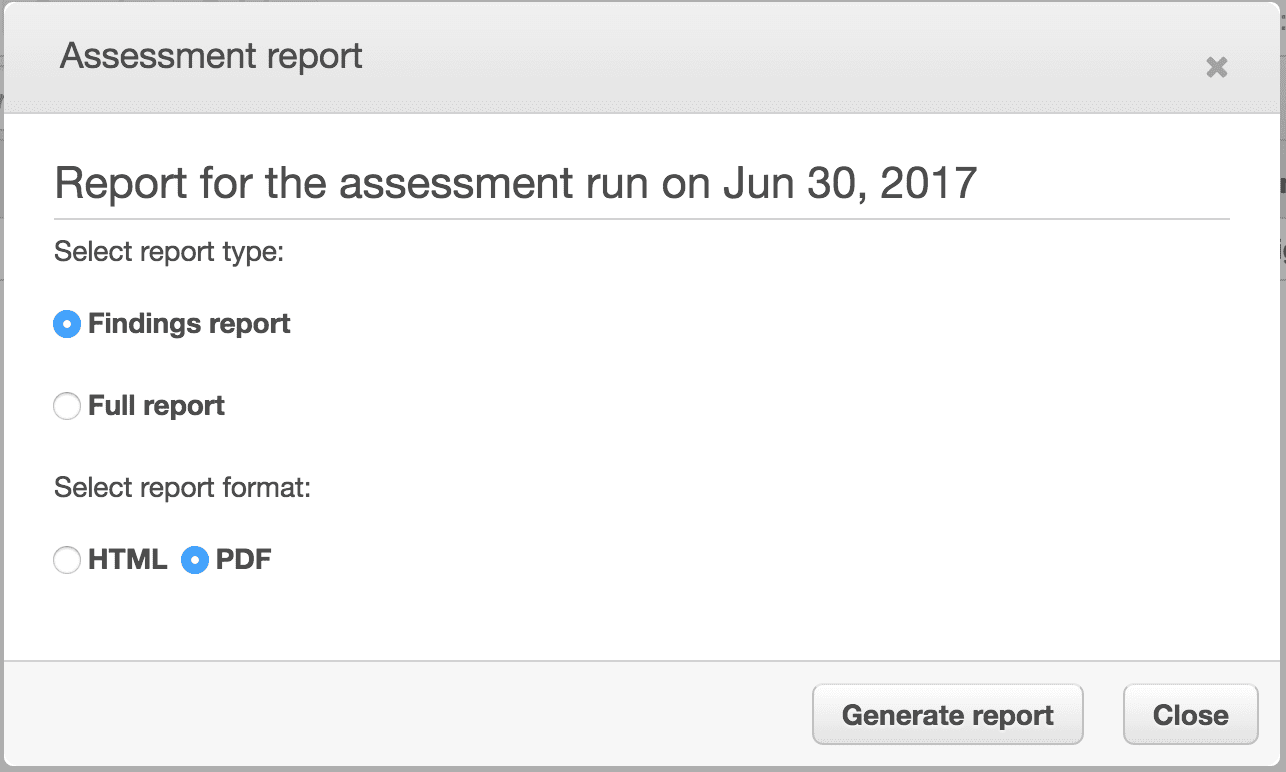

クリックするとFinding ReportとFull Reportが出力できるようです。

内容

全編英語です。

目次がないので、見出しを拾うと以下のようになっていました。

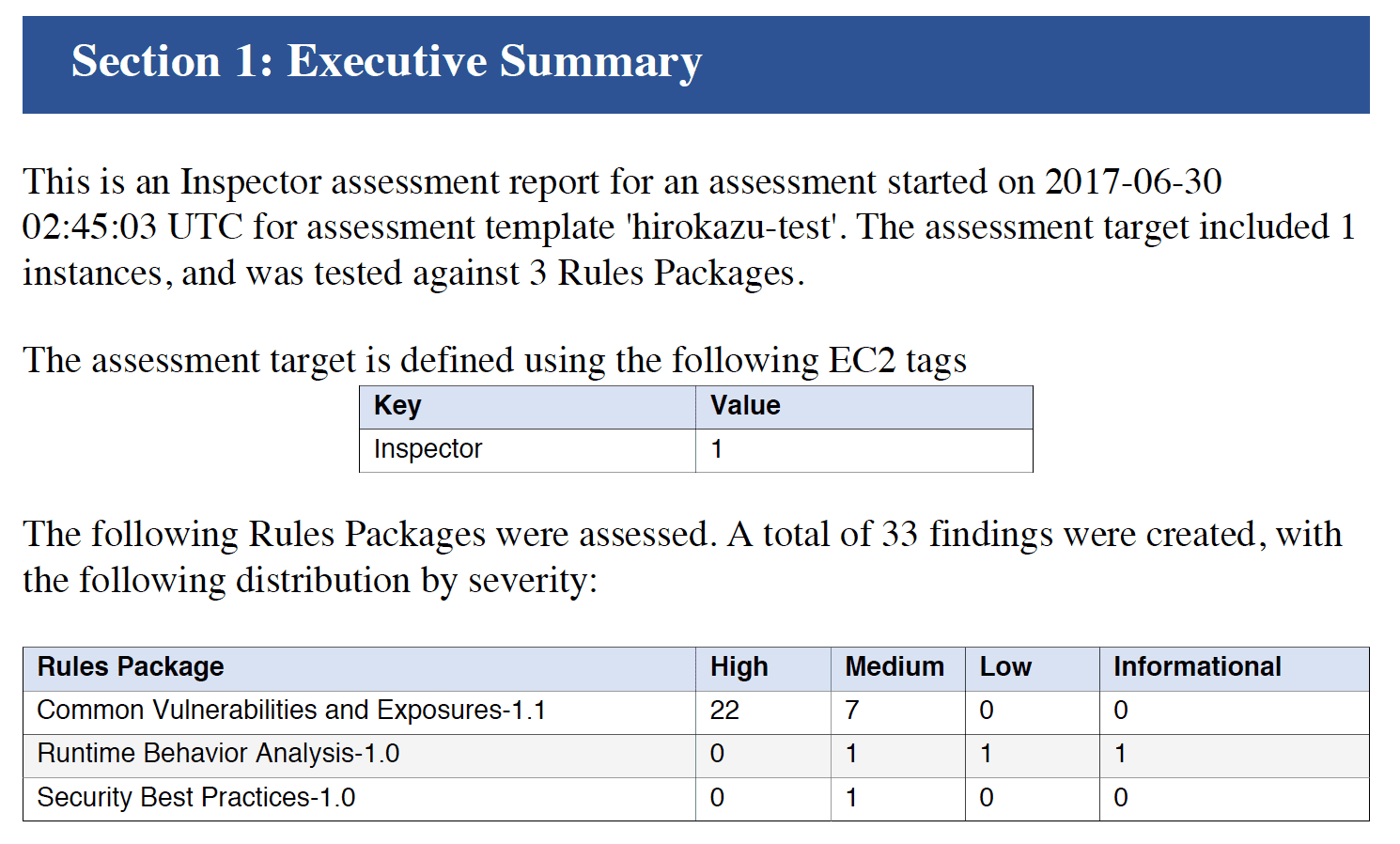

RHEL7.3環境で実行したので、対応していないCISベンチマークは掲載されていません。

Section 1: Executive Summary

ルールパッケージ毎の検知件数が記載されています。

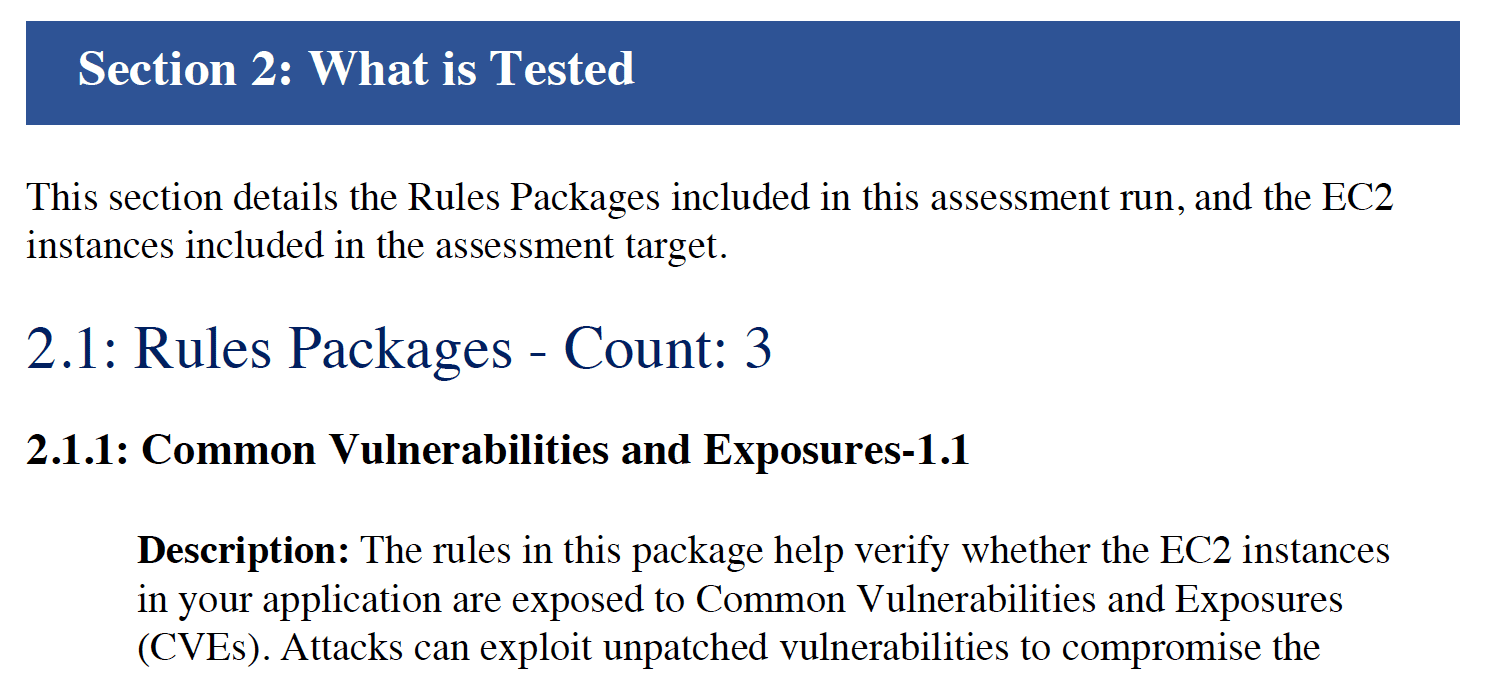

Section 2: What is Tested

利用されたルールパッケージの説明が記載されています。

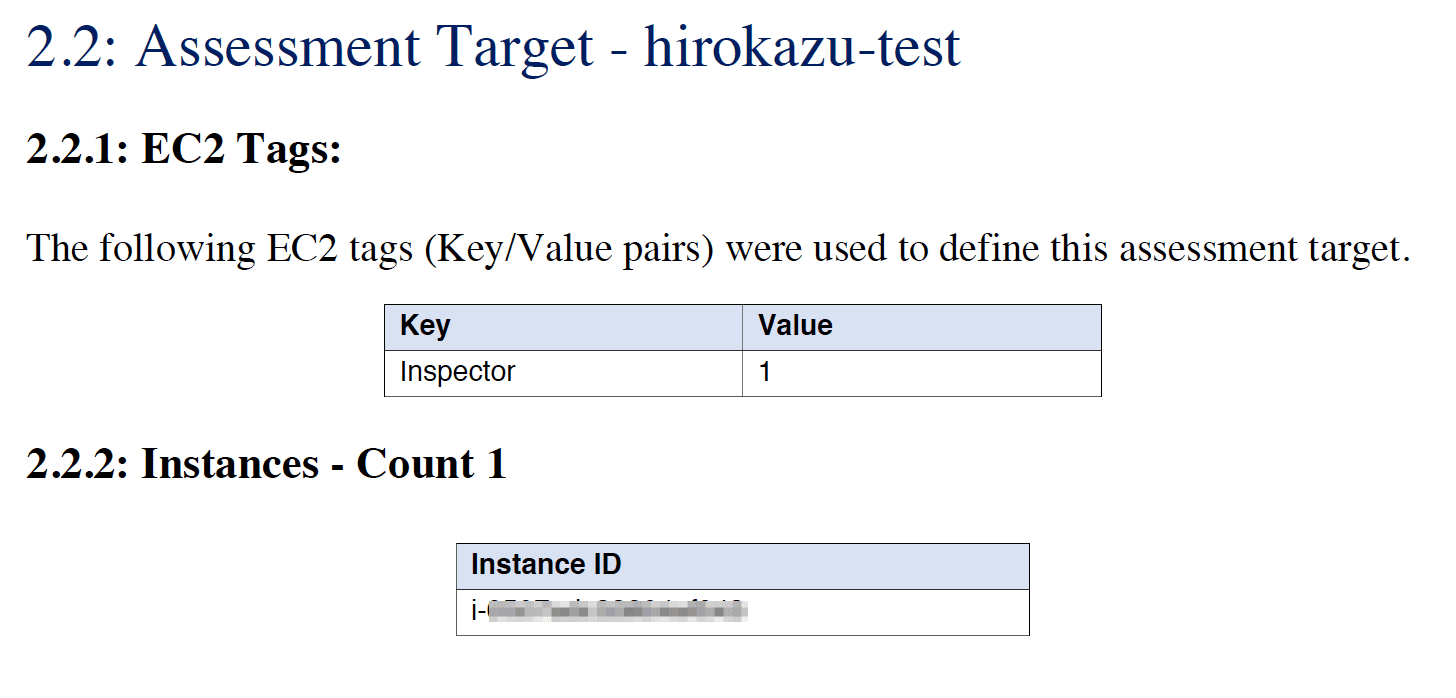

スキャンした対象(Assessment Target)の条件設定が記載されています。

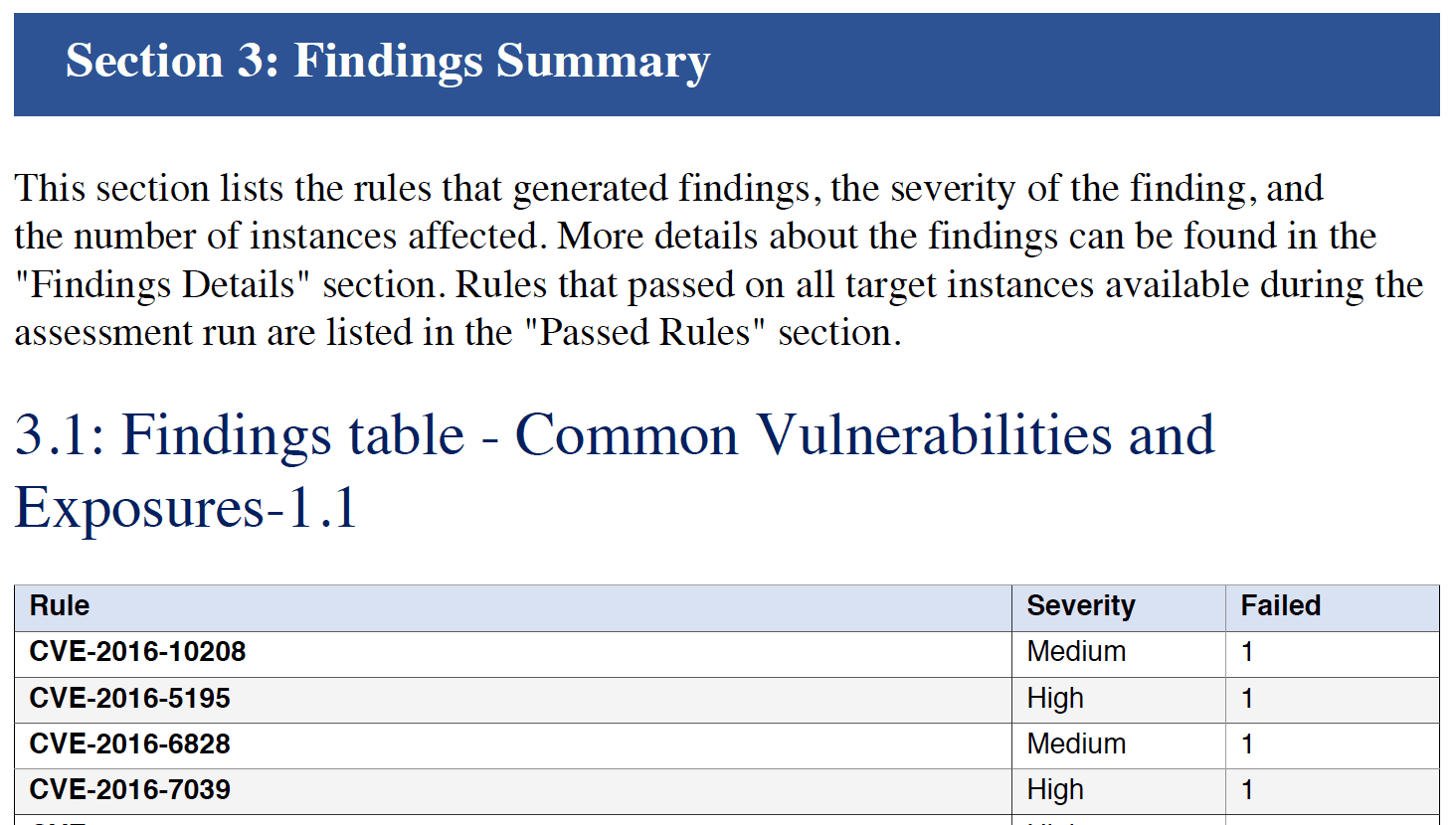

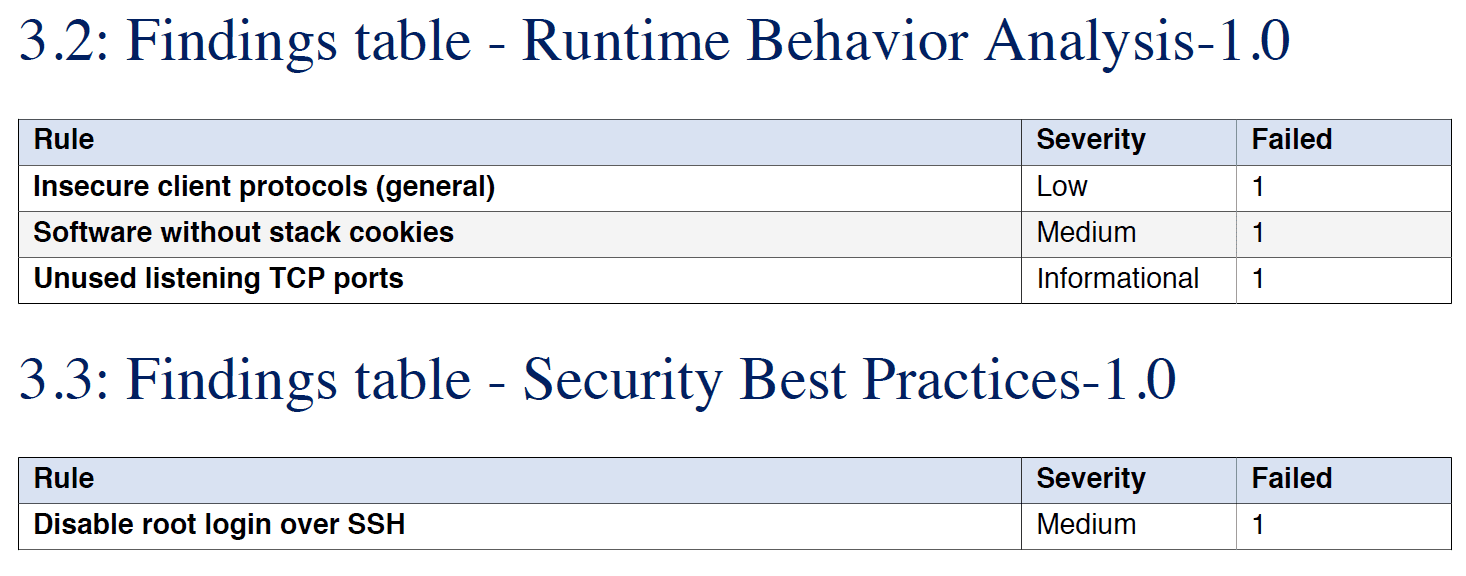

Section 3: Findings Summary

各ルールパッケージで検出された項目と緊急度が記載されています。

AWSコンソールでページ送りする必要がないのがいいですね。

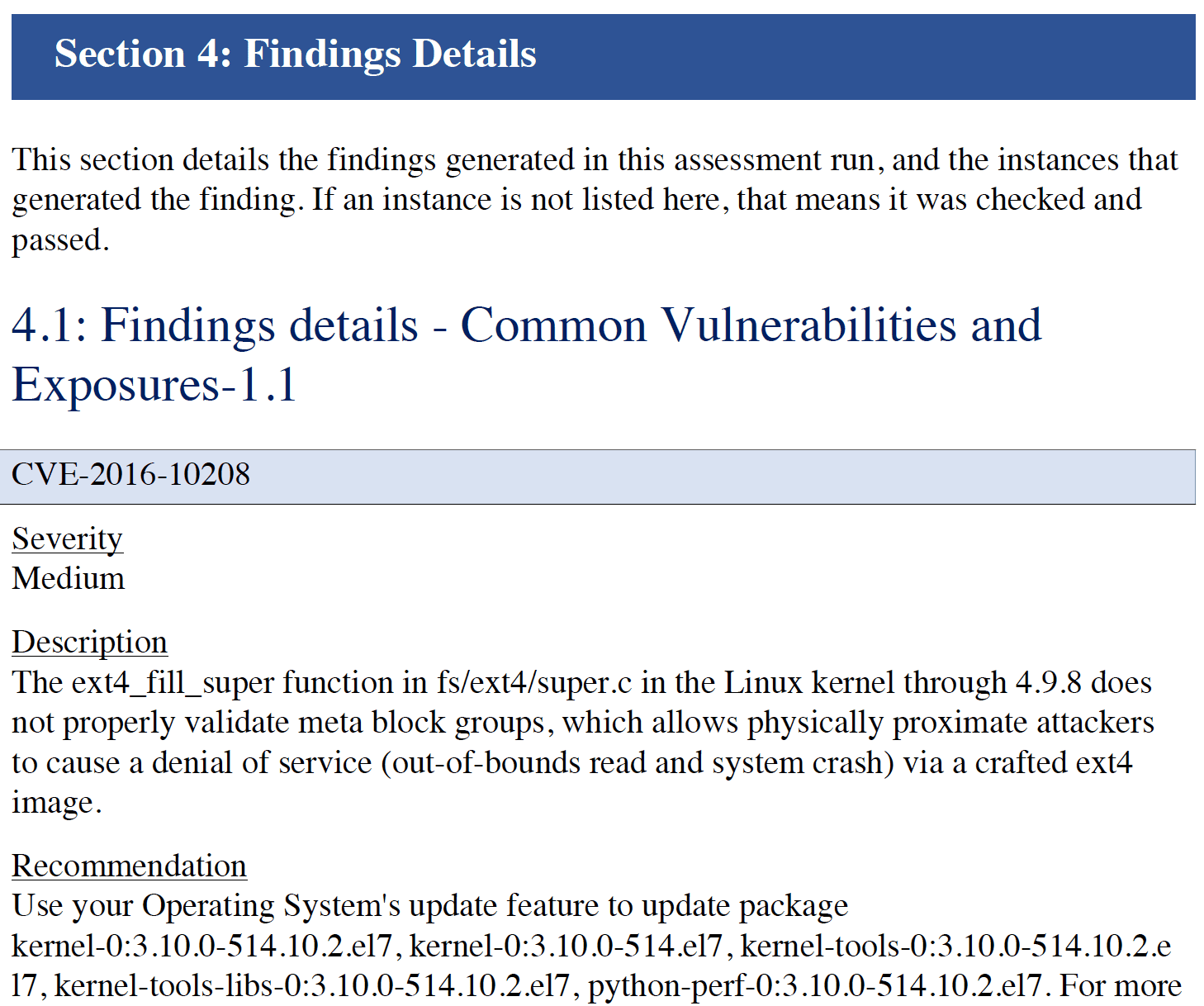

Section 4: Findings Details

各ルールパッケージで検出された項目の対応方法が記載されています。

記載内容はAWSコンソールで表示されている内容と同じですが、一つ一つ開かなくて良いので見やすいかもしれません。

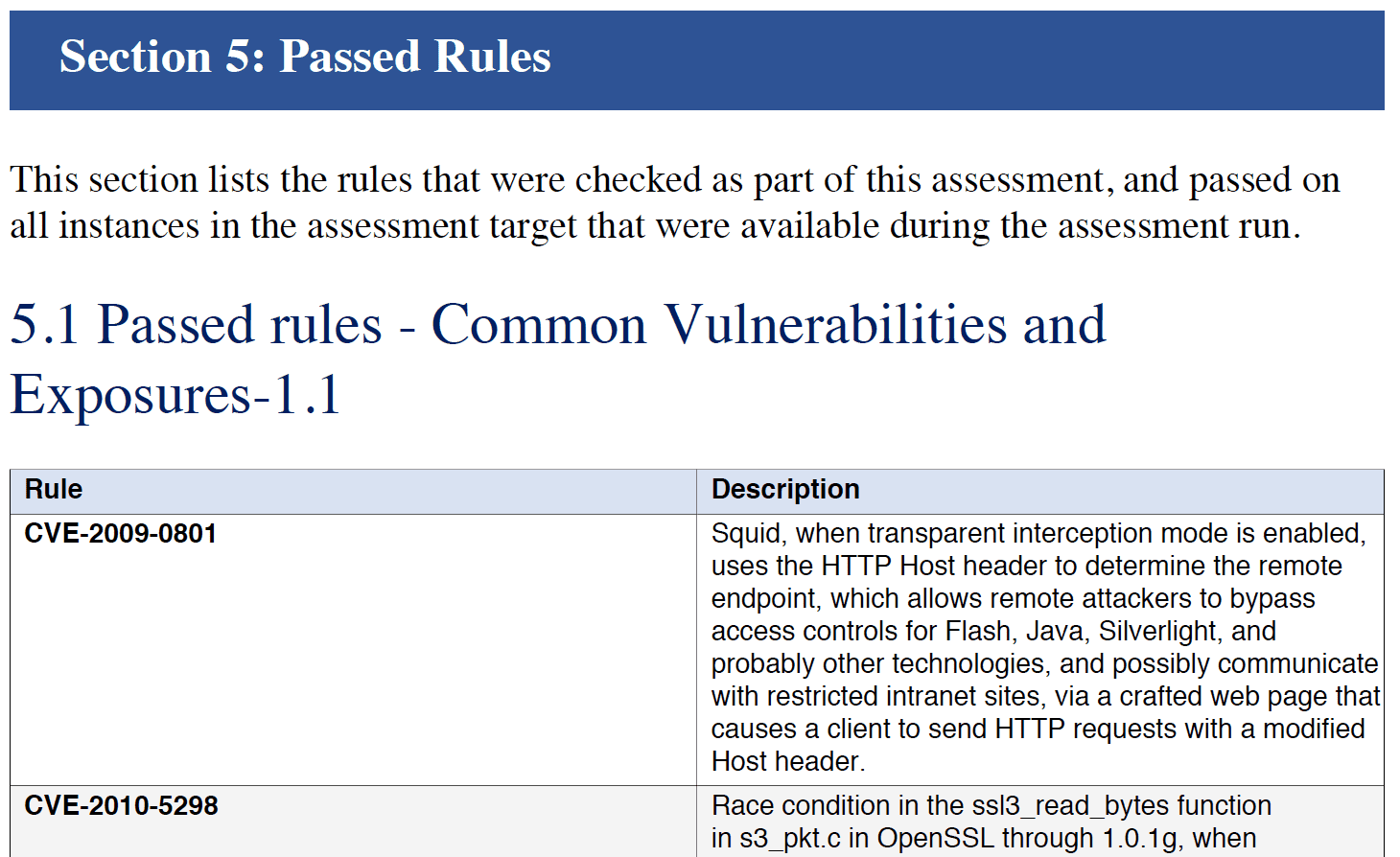

Section 5: Passed Rules

Full Reportのみのセクションです。

クリアしたルールパッケージの内訳が全て掲載されています。

Amazon Inspectorは全てのCVEに対応している訳ではないので、検査時にチェックされたCVEを確認する上では有用でしょう。

おわりに

脆弱性の対応状況を見える化することは、安全な運用の第一歩です。

今回のアップデートで、AWSコンソールを見なくても結果が分かるようになったのは良かったと思います。

一方で、以前検証した際に懸念した、継続的な脆弱性のハンドリングについては、課題を残したままのように思えます。

判断の履歴や対応しない(必要がないと判断された)脆弱性の管理をどのように行うかがカギだと言えるでしょう。

今日はここまでです。

お疲れ様でした。