下記の記事で紹介したEBS暗号化ツールのSecureCloudですが、暗号化に利用する鍵を外部の鍵管理サーバで

管理しているため、鍵管理サーバと通信できなくなった場合、SecureCloud Agentを再起動すると、

暗号化されたEBSをマウントできなくなります。

EBS暗号化ツールSecureCloudを使ってみる(登録編)EBS暗号化ツールSecureCloudを使ってみる(CentOS6編)

その場合の対策は用意されており、その方法は事前に鍵情報を管理コンソールから抽出しておき、問題発生時に、

その鍵情報をSecureCloud Agentに適用する形となっています。

実際の手順は下記の通りです。

○管理コンソールでの作業

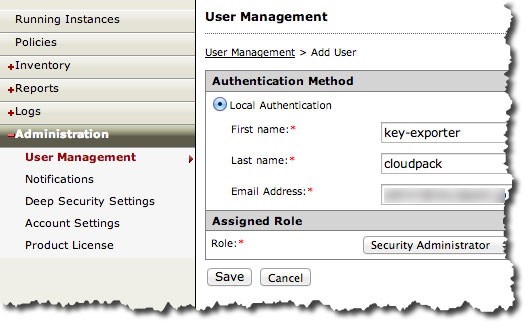

RoleがSecurity Administratorのユーザーを作成します。

確認メールが送信されるので、文中のリンクをクリックします。

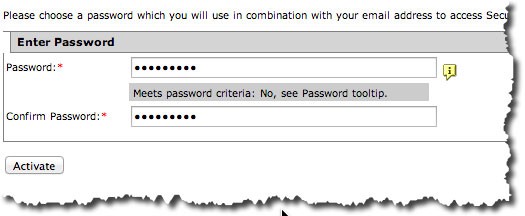

上記で作成したユーザーのパスワードを設定しログインします。

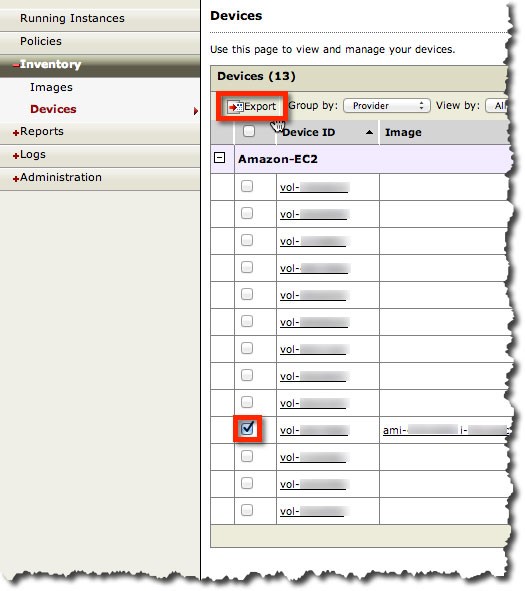

対象のEBSボリュームを選択してExportします。

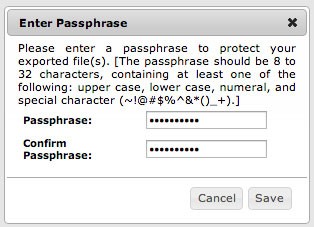

パスフレーズの入力が必要になるので、任意のパスフレーズを入力します。

(後で必要となります)

SecureCloudDeviceKeys-2013-01-29.zipのようなファイル名でキーが抽出できます。

○EC2(SecureCloud Agent)での作業

展開したキーファイルを配置します。

# cd /root/

# ls -1

vol-xxxxxxxx.xml

キーファイルを適用します。

# cd /var/lib/securecloud

# ./keyexporter.sh /root/vol-xxxxxxxx.xml

Enter Backup Password:

Please enter original Access Key ID: ACCESS_KEY

Please enter original Secret Access Key: SECRET_KEY

Accessing device. Please wait....

The device [vol-xxxxxxxx] has been mounted to [/mnt/test]. Once finished, run 'umount /mnt/test'

以上で鍵管理サーバと通信できない場合も、暗号化ディスクをマウントすることができます。