Palo Alto社のセキュリティ製品、Prisma CloudをでAWSリソースの脆弱性管理を行ってみます。

今回は、EC2インスタンスとLambdaに対して、脆弱性診断をかけてみます。

準備

アカウント発行

Prisma Cloudは1ヶ月の試用期間があります。

ライセンスをお持ちでない方は、Trialアカウントを発行してみてください。

AWSアカウントの登録

とくにここでの手順の記載はしません。

CloudFormationで驚くほどに簡単に設定が完了します。

脆弱性診断

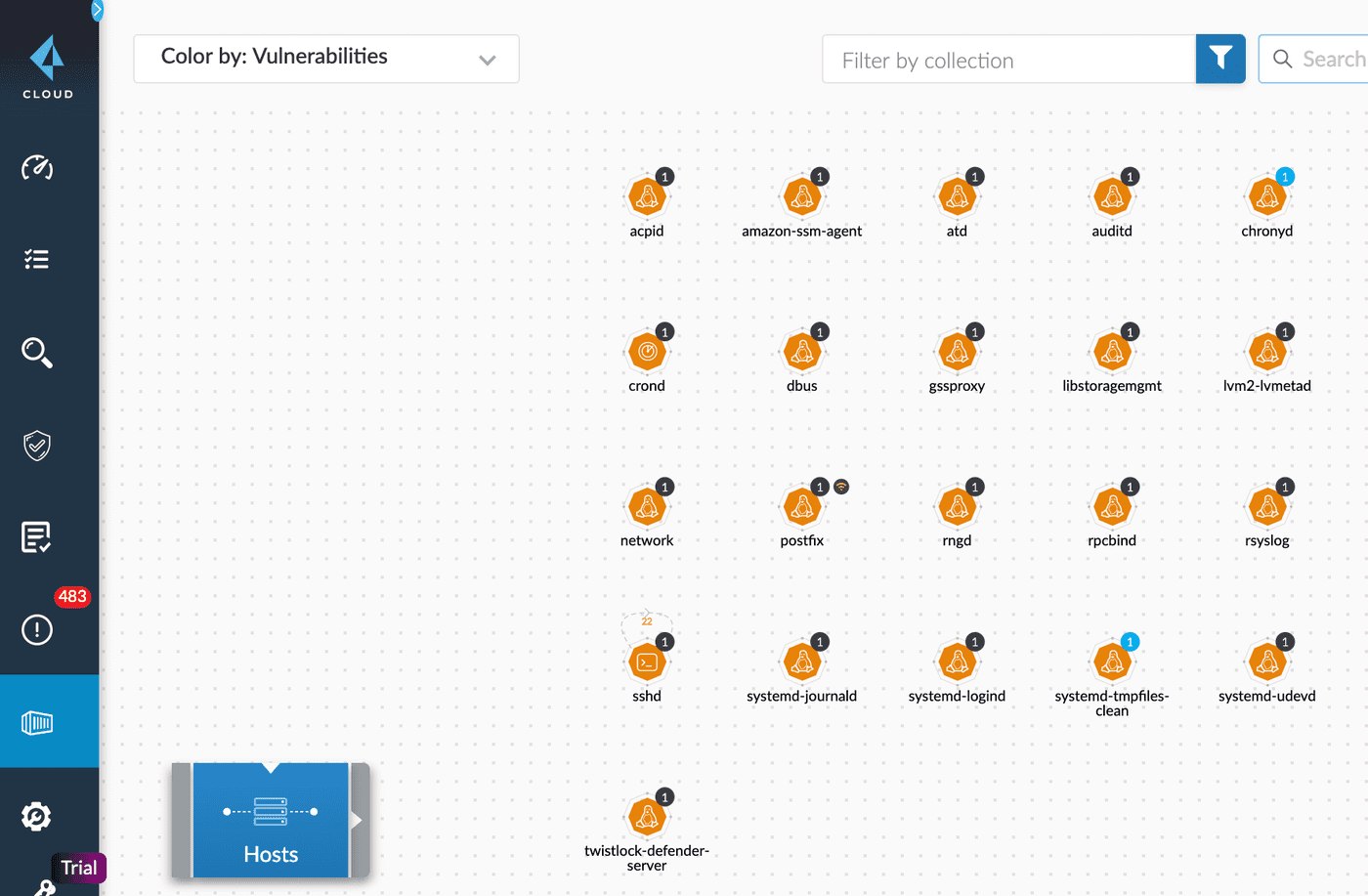

Computeメニューに存在します。

今回は、AWS EC2インスタンスに対して、実施してみます。

準備

対象インスタンスに対し、TwistlockのDefenderをインストールします。

インストールコマンドは、「Compute-Manage-Defenders」から入手可能です。

Deployタブから、対象のサーバーに合わせたコマンドを取得して、対象サーバーで実行します。

Amazon Linux2のようなSSMデフォルト対応済みのようなインスタンスでは、RunCommandでサクッとシェルスクリプトを流せばOK : )

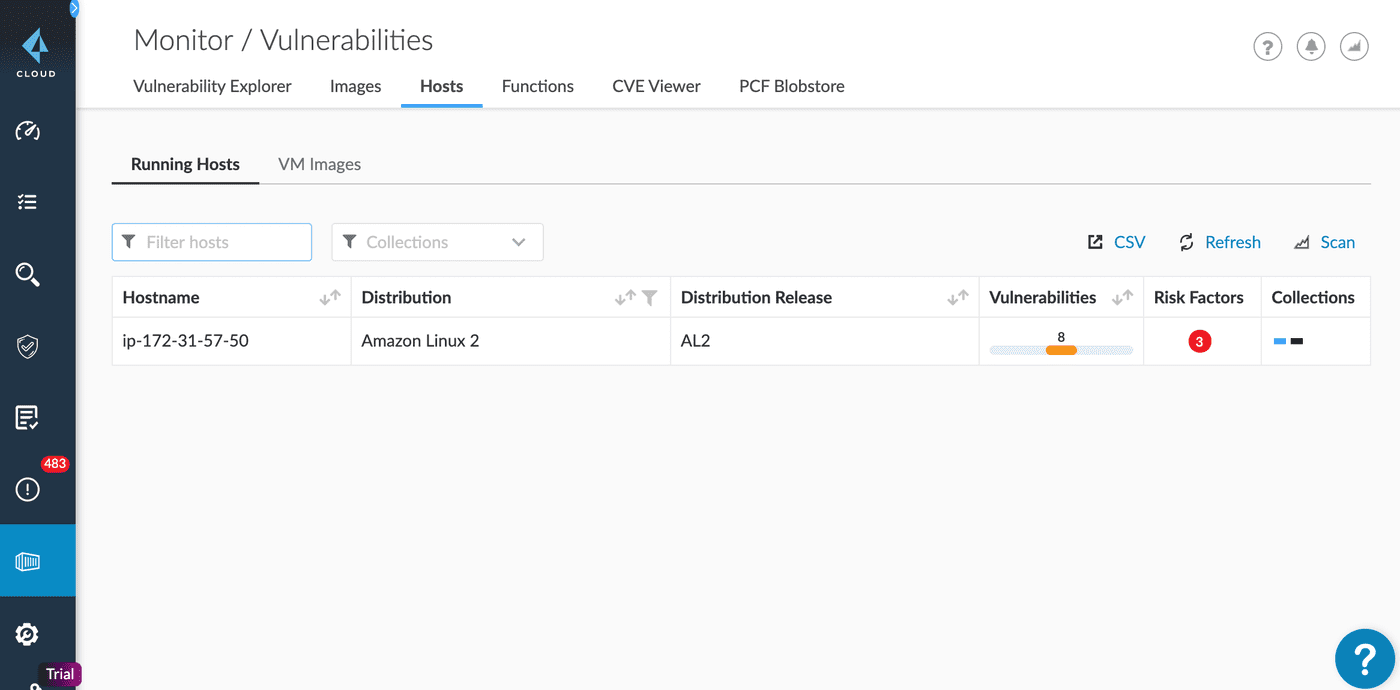

以降、Prisma Cloudのコンソールにも、対象のホストが登場します。

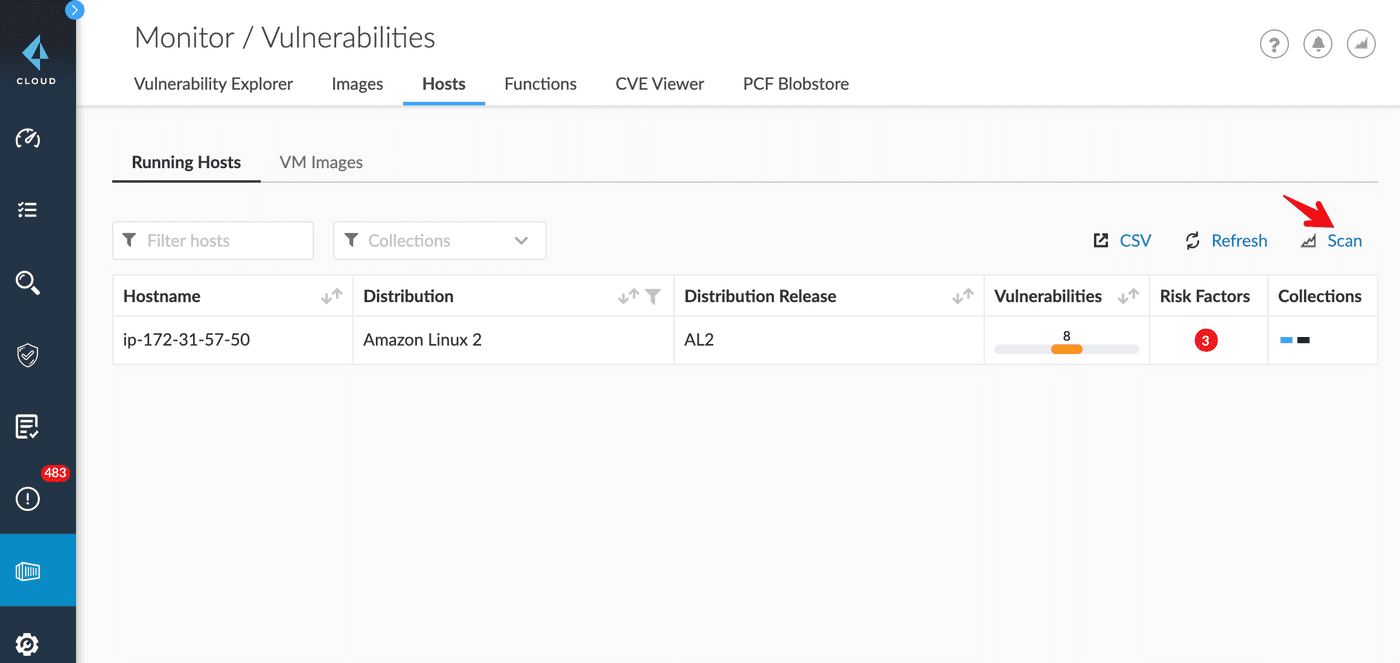

スキャン

初回に自動的にスキャンが走っています。

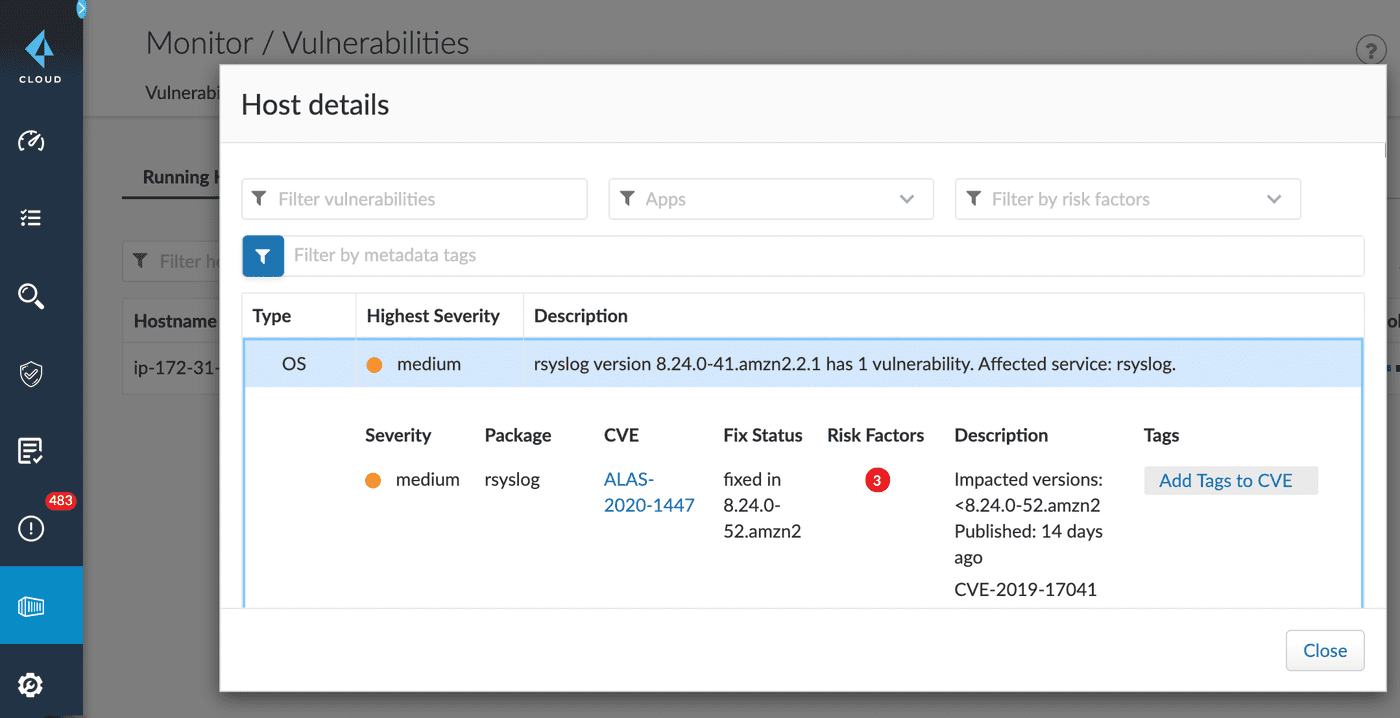

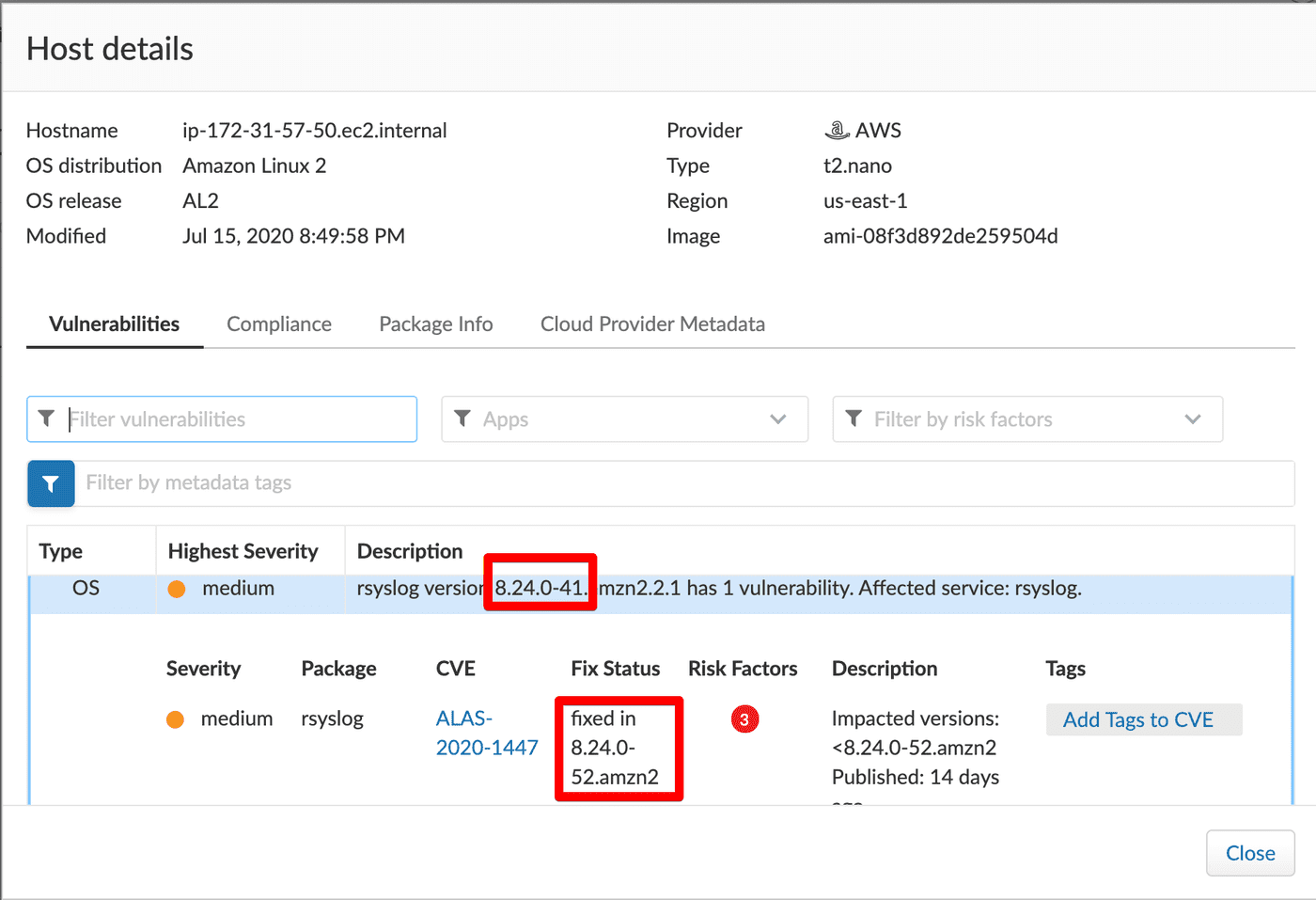

rsyslogに注目。今のインスタンスのrsyslogには脆弱性があるようです。

また、サクッとSSM経由でアップデート。

真面目に運用に乗せるには、Patch Managerとかでやるべきでしょうが、今回はとりあえず、

「yum -y update rsyslog」を流します。

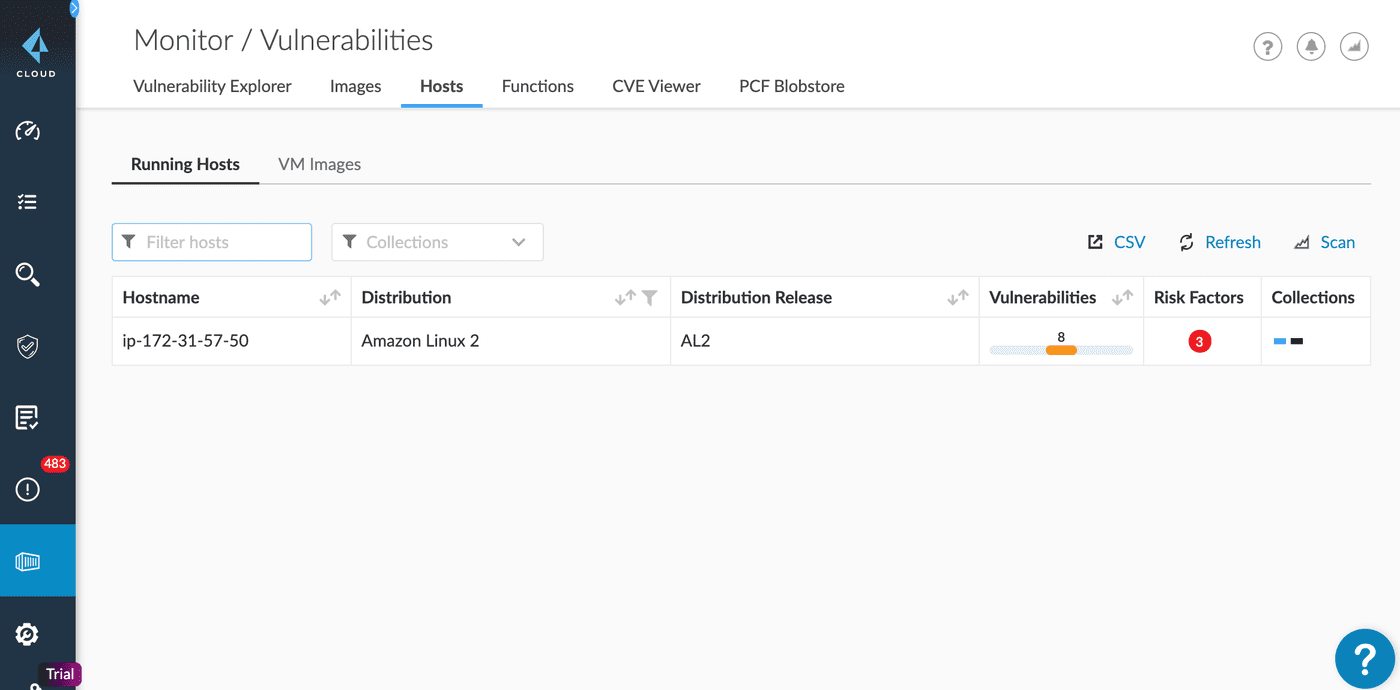

アップデートが終われば再スキャン!

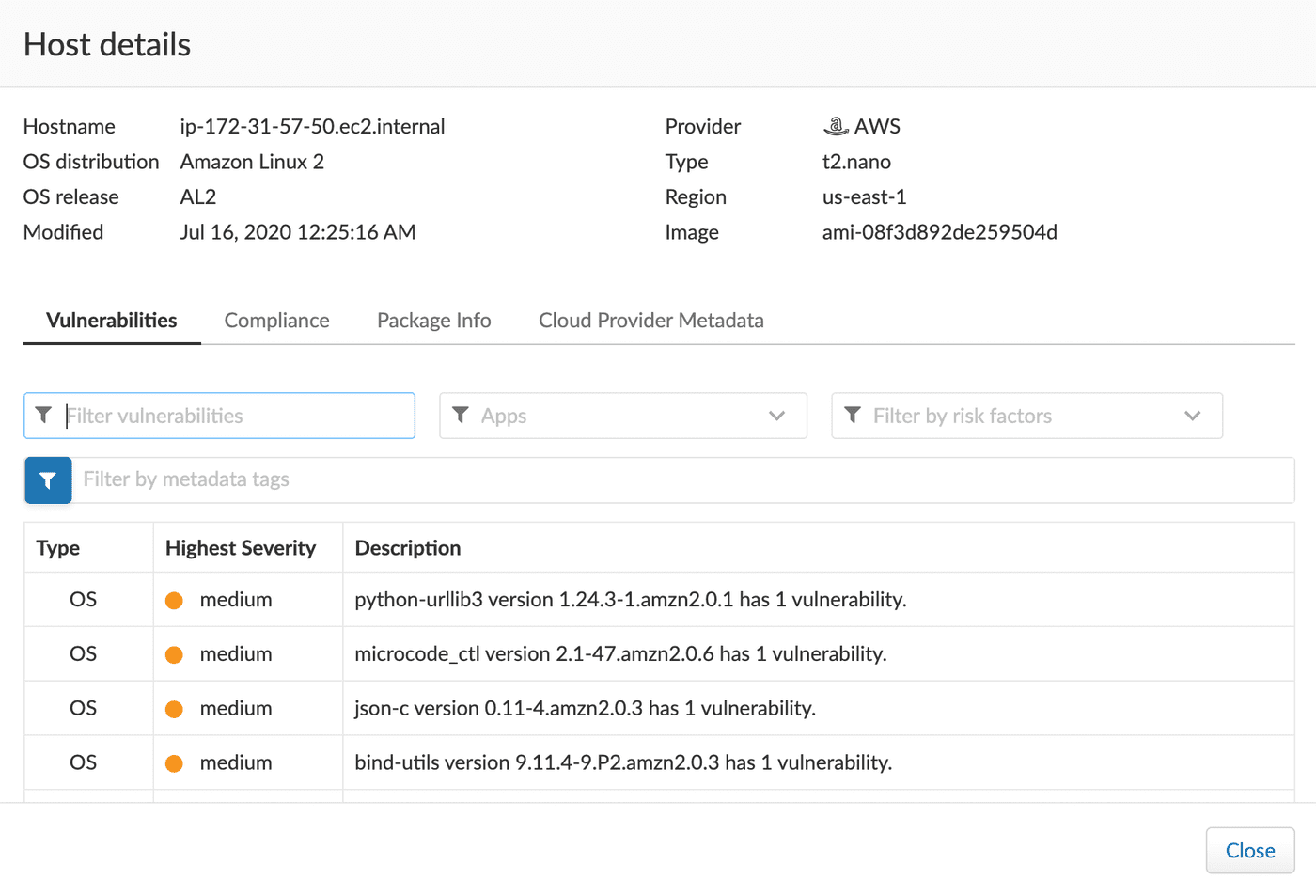

無事、脆弱性が解消しました : )

まとめ

Prisma Cloudをとりあえず、今回はAWS EC2について、導入してみました。

イメージを掴んでもらうためにも画面キャプチャ多めにしましたが、直感的に操作できると思います。

Inspectorなどの謹製サービスを組み合わせても同様のインベントリ管理はできそうですが、レポートも簡単に出力できたり、様々な通知インテグレーションを備えたアラート機能もあり、Prisma Cloudは強力なツールと思います。

また、別のサービスなどでも試してみたいと思います。