こんにちは、ひろかずです。

Deep Security Managerの導入が完了したら、Deep Security機能が動作していることを確認します。

確認手法は、侵入防御ルールが機能していることを以って確認となります。

前提

- Deep Security Managerの導入が完了しいること。

- ライセンスを投入していること。

- 最低でもRelayを導入しており、管理対象になっていること

- または、EC2(Windows 2012 with SQLServer2014)にDeep Security Manager 9.0SP1を導入するから流れてきた人。

参照情報

基本的には、トレンドマイクロ Q&Aページ:侵入防御機能の動作確認方法を教えてください。に書いてあります。

工程

- 動作検証用の侵入防御ルールを作成する

- 動作検証通信を受けるWebサーバにAgentをインストールする

- Agentを導入したWebサーバをManagerへ追加する

- Webサーバに動作検証用の侵入防御ルールを適用する

- 動作確認通信を行う

1.動作検証用の侵入防御ルールを作成する

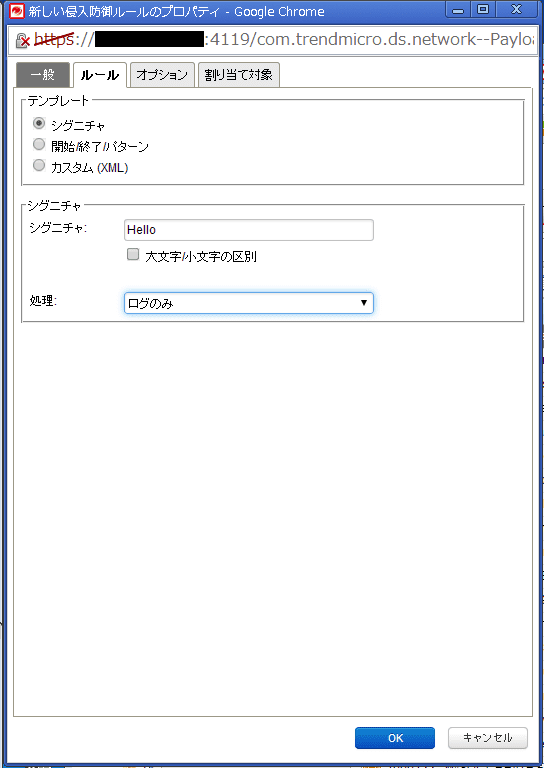

Deep Security Managerコンソールにログインし、「ポリシー」タブから「侵入防御ルール」→「新規」→「新しい新入防御ルール」を選択します。

以下の様に設定して「適用」します。

設定内容としては、web通信中に「Hello」という文字列を見つけたら検知(ログ出力)するというものです。

2.通信を受けるWebサーバにAgentをインストールする

WebサーバにDeep Security Agentをダウンロードして、インストールします。

Amazon Linuxの場合は、以下になります。

URLはトレンドマイクロ社の米国サイトで最新のものを確認して下さい。

curl -O http://files.trendmicro.com/products/deepsecurity/Kernel%20Support/Agent-amzn1-9.0.0-3508.x86_64.rpm

rpm -ivh Agent-amzn1-9.0.0-3508.x86_64.rpm

Preparing... ########################################### [100%] 1:ds_agent ########################################### [100%] Loaded dsa_filter module version 3.4.37-40.44.amzn1.x86_64 [ OK ] Starting ds_agent: [ OK ]

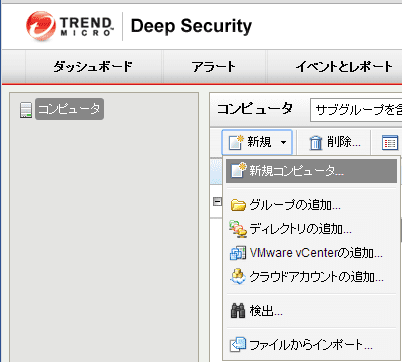

3.Agentを導入したWebサーバをManagerへ追加する

「コンピュータ」タブをクリックして、「新規」→「新規コンピュータ」を選択する。

動作確認用に用意したWEBサーバのIPアドレスを指定する。

今回は同一VPC上に作成したので、プライベートIPを指定します。

– Agent側はManagerからの通信(ポート4118)を開けておいてください。

– Manager側はAgentからの(ポート4120,4122)を開けておいてください。

– 詳しくはマニュアルの24頁が判りやすいです。

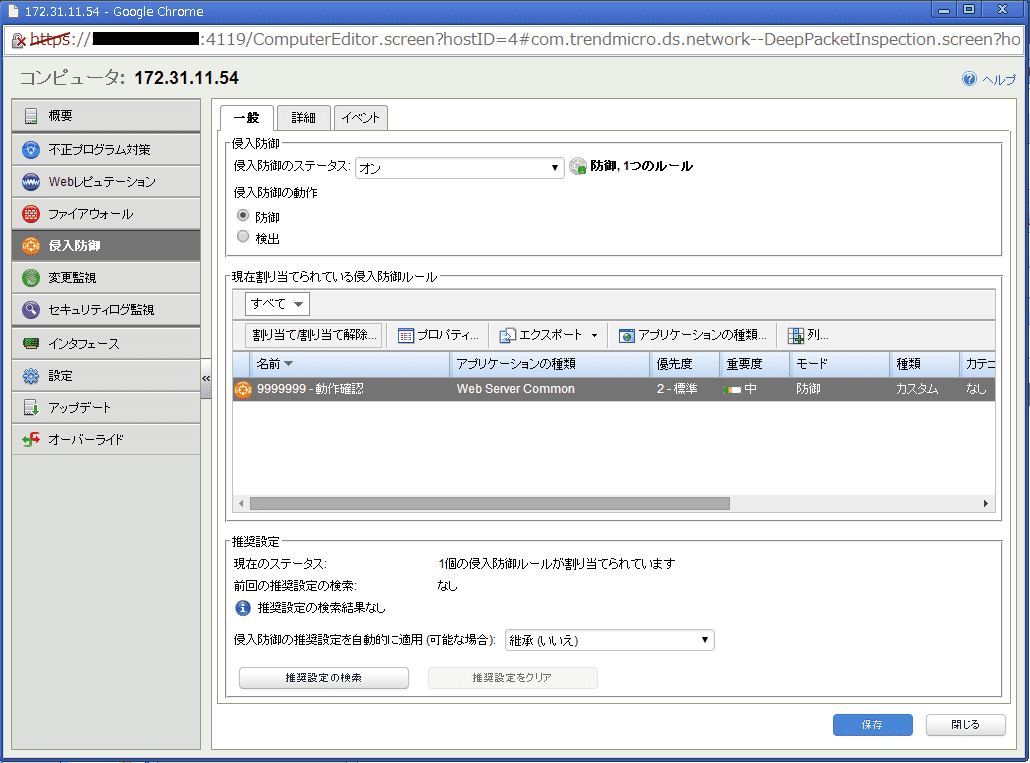

4.Webサーバに動作検証用の侵入防御ルールを適用する

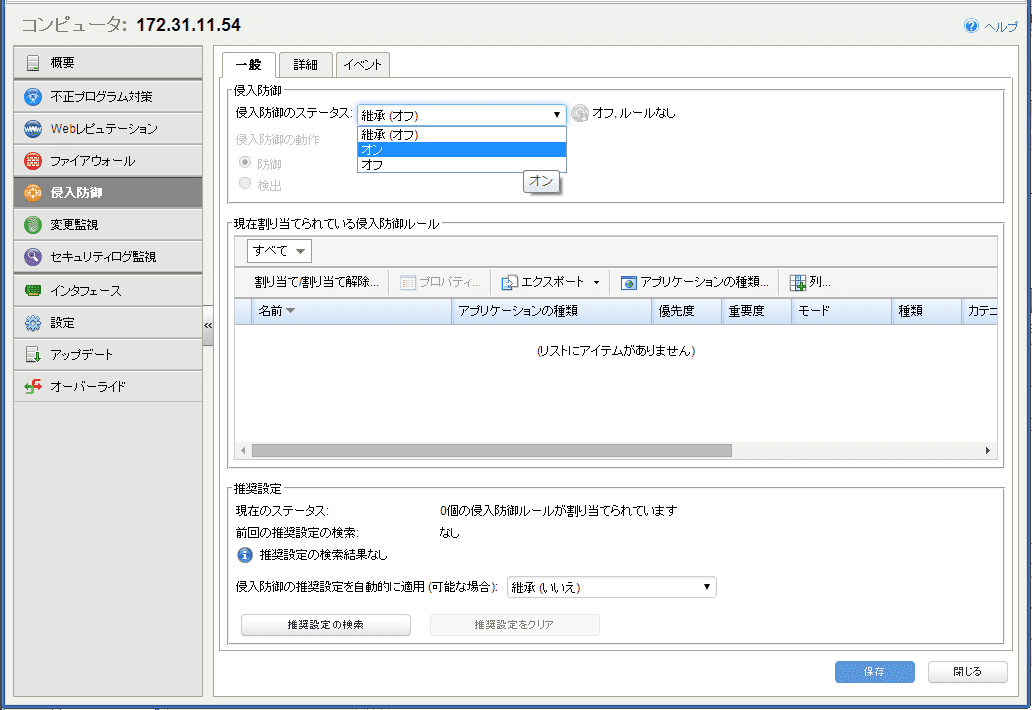

追加したてのAgentは、侵入防御がオフになっているので、「オン」に変更して「保存」します。

そのまま「割り当て/割り当て解除」ボタンをクリックします。

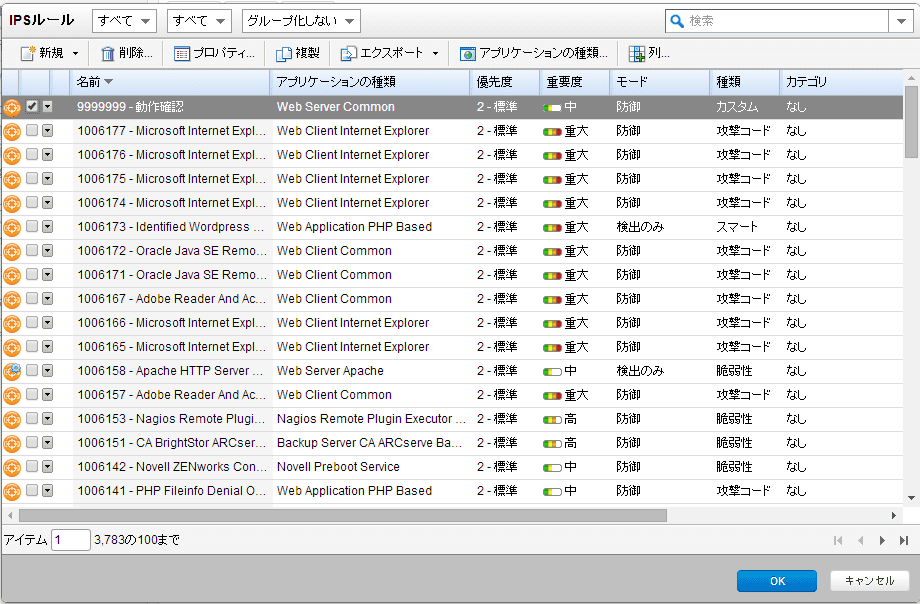

工程1で作成した動作確認用の侵入防御ルールを選択して「OK」をクリックします。

5.動作確認通信を行う

ブラウザに以下の様なURLを指定して、Webサーバにアクセスします。

当然の事ながら、404エラーが返りますが・・・

http://fnifni.com/Hello

しばらくすると「イベントとレポート」の「侵入防御イベント」にイベントが記録されます。

検知内容はこのように記録されます。

ストリーム内の一致欄で、GET /Helloの箇所が赤字になっています。

これは、チェックが止まった箇所になります。

つまり「Hello」を検知してチェックが止まったことを示します。

動作確認としてはここまでです。

お疲れ様でした。

元記事は、こちらです。