はじめに

MITRE ATT&CK とは

米国の非営利組織の MITRE が公開する脆弱性をベースに分類されたナレッジデータベースです。

実際に攻撃が行われる時系列に従った戦術ごとに、攻撃技術の解説やコントロール(対策)をまとめてくれています。

無償で公開されているのが不思議に思うくらいのものです。

各種クラウドごとのデータも公開されており、もちろん AWS 版も存在しています。

https://mitre-attack.github.io/attack-navigator/#layerURL=https://center-for-threat-informed-defense.github.io/security-stack-mappings/AWS/layers/platform.json

手前味噌ですが、ほぼ1年前にも MITRE ATT&CK のブログを書いています。

https://iret.media/68888

分析

レギュレーション

今回は、この AWS 用の MITRE ATT&CK データベースを、コントロールに記載された AWS サービス毎に分類することで分析してみたいと思います。

以下のルールを元に解析してみました。

- テクニック毎に登場回数をカウント(複数の戦術で利用されるテクニックを重複カウントしない)

- Valueを、Minimal=1, Partial=3, Significant=5 として重要度スコアづけ

解析結果

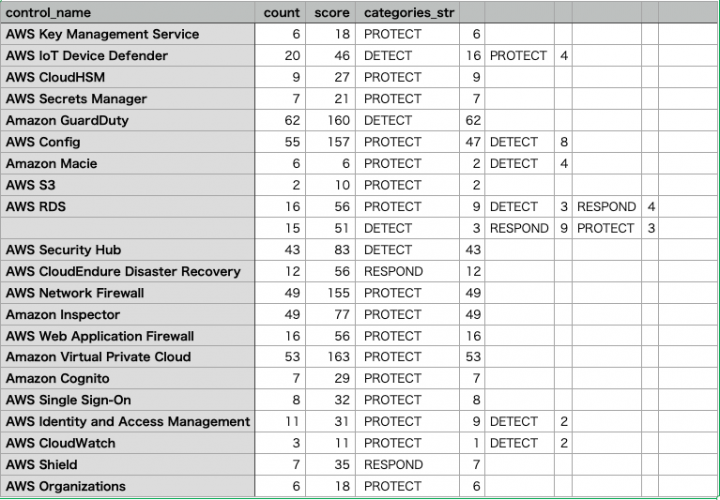

コントロール(AWS サービス)ごとに、登場回数と重要度、カテゴリ(防御なのか検知なのか対処なのか)を分析した結果はこちらです。

登場回数トップ10

- Amazon GuardDuty

- AWS Config

- Amazon Virtual Private Cloud

- AWS Network Firewall

- Amazon Inspector

- AWS Security Hub

- AWS IoT Device Defender

- AWS RDS

- AWS Web Application Firewall

- AWS CloudEndure Disaster Recovery

重要度トップ10

- Amazon Virtual Private Cloud

- Amazon GuardDuty

- AWS Config

- AWS Network Firewall

- AWS Security Hub

- Amazon Inspector

- AWS RDS

- AWS Web Application Firewall

- AWS CloudEndure Disaster Recovery

- AWS IoT Device Defender

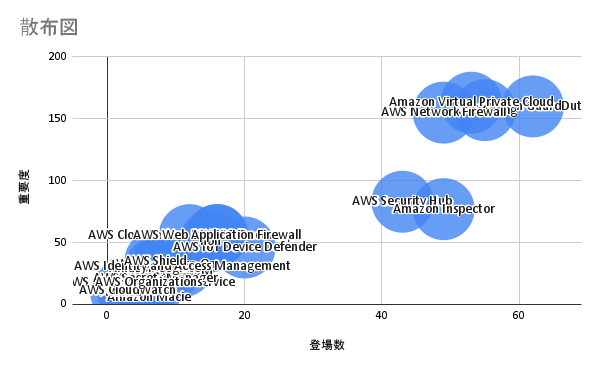

散布図

文字が被って読みにくいですが、3つのグループに分類できそうです。

双方で高スコアを叩き出したトップランカーには以下がラインナップされています。

- Amazon Virtual Private Cloud

- Amazon GuardDuty

- AWS Config

- AWS Network Firewall

その集団には及ばないものの、他の集団からは抜き出たハイランカーは以下です。

- AWS Security Hub

- Amazon Inspector

考察

あくまで参考程度ではあるものの、結構おもしろい結果を見ることができました。

登場回数と重要度、双方で順序は違えどトップ10は同じ顔ぶれになりました。

散布図の分類毎に考察を記載します。

トップランカーたちについて

AWS でのネットワークの根幹となる VPC が重要なのは当然として、GuardDuty と Config の健闘を讃えたいです。

昨年の re:Invent でいろいろ拡大が発表された GuardDuty は、是非とも押さえておきたいサービスです。

これを入れておくだけで安心とは言えないものの、とくに細かなチューニングを必要とせず、危険な行為を検知してくれる有能なサービスです。

Config も強力です。ただし、こちらは環境に合わせたコンプライアンスルールの選択やチューニングが必要になってきますので、セキュリティチームをアサインするか、外部の協力を仰ぐことも検討ください。

Network Firewall について、有効なサービスであることには間違いないですが、費用もそこそこ見込む必要があります。かけることができるコストと守るべき資産、他のテクニックで補填できないかを天秤にかけて検討ください。

ハイランカーたちについて

両者とも、そこまで AWS 利用料としては高くはないですが、実際に利用するにあたっては、知識と運用を準備する必要があります。必要に応じて、3rd パーティー製品や専門ベンダーの活用も検討ください。

それ以外の集団について

セキュリティ系のサービスに並んで、RDS が入っていることは意外でした。

データは非常に重要な資産のため、RDS のセキュリティは重要だということを再確認できました。

一方、事前に想像していたよりもランクの低かったのが、IAM 、AWS WAF および Shield です。

とくに IAM は圧倒的にあらゆる側面で関わってくるのかと思っていました。

これは、単純にテクニックにマッピングされなかっただけで、重要であることには変わりないと思います。

AWS WAF も今回のランクでは低いものの、比較的低コストで容易に利用できるサービスですので、積極的に活用ください。

まとめ

あくまで簡易な分析に過ぎないですが、色々気づきも得られました。

先に書いたように、ランクが低いものを軽視はできないですが、ランクが高いものについては重要視せねばということが可視化できたと思います。

ただし、その中でも、コストや利用するにあたって必要な知識や運用負荷なども考慮の上、セキュリティ対策のご参考にください。

我々アイレットでは、この辺りのサポートも行えますので、ご相談いただければ幸いです。