概要:

以下、案件対応に当たって、Apacheの脆弱性調査をする機会があったため、共有としてブログ投稿させていただきます。

表題に記載の通り、「Red Hat Enterprise Linux(RHEL)版Apacheとオープンソース(OSS)版Apacheのバージョン差分について」になります。

経緯:

EC2インスタンスにて、ApacheによるWebサービスを機能させているサーバーに対し、セキュリティの観点から脆弱性の対処が公開されたバージョンにアップデートする必要がありました。

以下のApacheのバージョンを確認している際に、疑問点が発生したというものになります。

以下より、Apacheが参照しているレポジトリは“@rhel-8-appstream-rhui-rpms”より参照しており、レポジトリはRedHat社AppStreamから取得しております。(以下コマンド実行結果より抜粋)

・yum list installed

httpd.x86_64 2.4.37-62.module+el8.9.0+19699+7a7a2044 @rhel-8-appstream-rhui-rpms

しかしながら、”2.4.37″というバージョンは一見して古いように見えます。

オープンソース(OSS)版のapacheであれば、既に”2.4.59″が最新版で公開されています。(2024/04/18時点)

結論:

Red Hat Enterprise Linux(RHEL)版Apacheとオープンソース(OSS)版Apacheのバージョンでは、

アップデート管理の方法が異なるため、単純なバージョン比較はできません。

なぜこのような差分があるのか。

Red Hat Enterprise Linux公式では、バックポートポリシーと呼ばれており、バグ修正版を”古いバージョンをベースとして”修正をかけているためです。

以下、Red Hat Enterprise Linux 公式より以下引用いたします。

バックポートとは、最新バージョンのアップストリームソフトウェアパッケージに含まれるセキュリティー問題を解決するバグ修正を、弊社が提供している以前のバージョンのパッケージに適用することを指しています。

この内容を読み進めると、以下の記載が確認できます。

リリース番号に関連するよくある問題点

バックポートを使用することによるお客様の利点は多数ありますが、一方で、分かりにくくなるという欠点もあります。つまり、パッケージのバージョン番号を見ただけでは脆弱性の有無は分かりません。たとえば、「問題を修正するために Apache httpd 2.0.43 にアップグレードしてください」などの、アップストリームのバージョン番号しか考慮されていないインターネットの記事があった場合がこれに該当します。この場合、ベンダーからの更新済みパッケージをインストールしても、お客様が取得することになるのは最新のアップストリームバージョンではなく、古いアップストリームバージョンにバックポートパッチが適用されたものになることがあるため、混乱が生じる可能性があります。

〜中略〜

2000 年 1 月からは、お客様が脆弱性を簡単に相互参照できるようにすべてのセキュリティーアドバイザリーに CVE 名を記載しており、いつどのように問題解決したかをバージョン番号に依存しない形で見つけ出すことができます。

要するに、脆弱性の対象となり得る情報が公開された場合、

Apacheのバージョン名での比較ではなく、公開されているCVE名で検索し、各システムにインストールされたバージョンが修正対象とされているかを確認してくださいとの内容でした。

実施に検索すると、以下のように修正がされているということが確認できました。

例として、CVE-2024-27316の脆弱性検索手順を以下記載します。

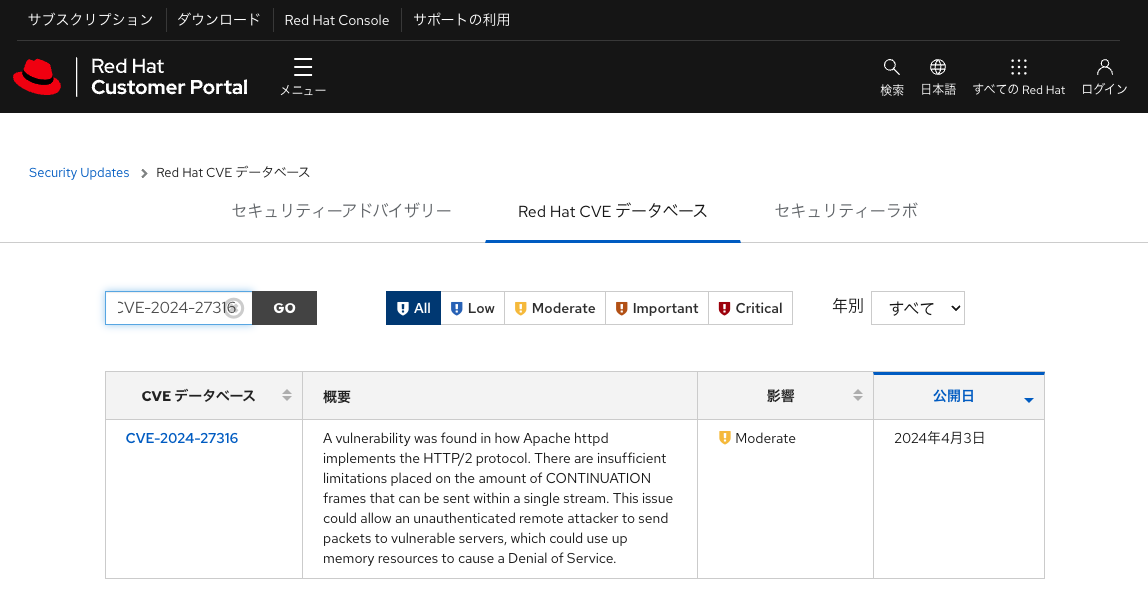

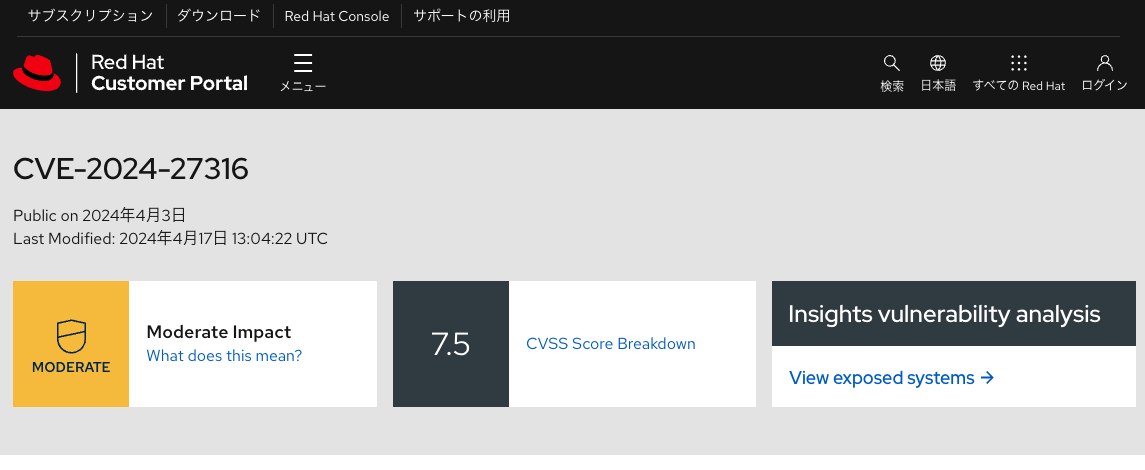

1.https://access.redhat.com/security/cve/ にて「CVE-2024-27316」を検索。

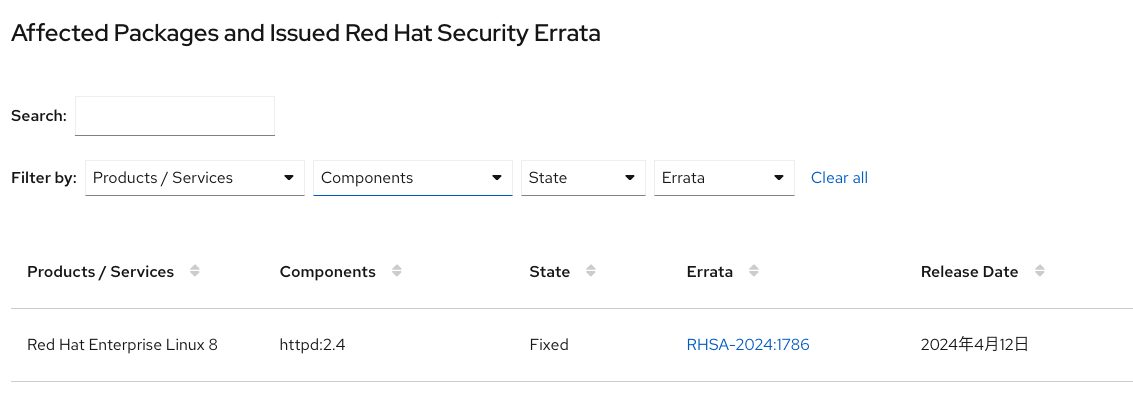

2.画面中部にある「Affected Packages and Issued Red Hat Security Errata」からRed Hat Enterprise Linux 8がFixedであることを確認。

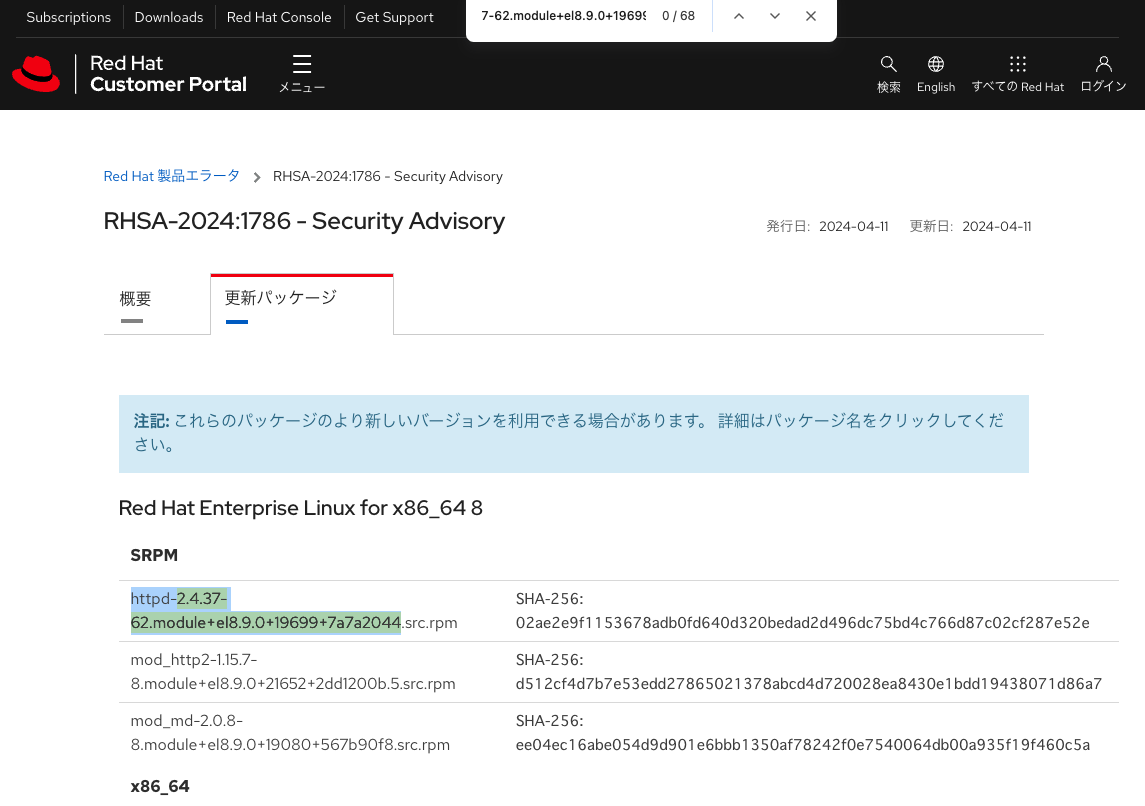

3.「Errata」のリンク”RHSA-2024:1786 – Security Advisory”へ移動し、更新パッケージを確認し、SRPM欄にて「httpd-2.4.37-62.module+el8.9.0+19699+7a7a2044」が対象であることを確認する。

以上。

Red Hat社はApacheをライセンス提供しており、問題があったときはRed Hat社へ問い合わせをする事が可能な点から、バージョン修正の管理がこのように行われていると考えます。

おわりに

今回の調査内容としては以上となります。

AWSとRed Hat社は提携しており、EC2で Red Hat Enterprise Linuxを使用する際には是非ご検討いただければと思います。

どうぞよろしくお願いいたします。