シンジです。AWSへのログイン時、普通はアカウント名とパスワードを使いますよね?今時パスワードは危ないと思いませんか?そこで多要素認証ですよね。しかし、cloudpackは多要素認証すら使いません。何故なら、パスワードを入力するという行程がそもそも無いからです。

まず設備から揃えた

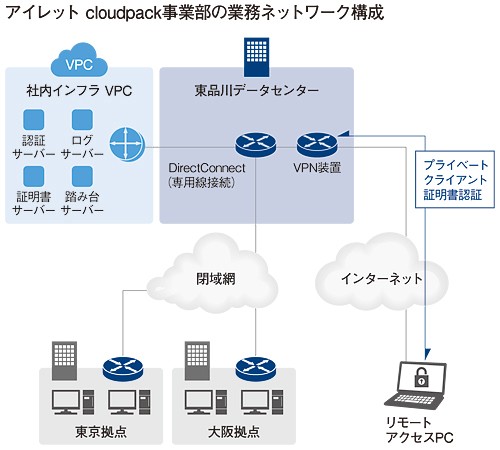

まず社内インフラについては全てAWSに実装していますが、ここではDirect Connectを用いて専用線による接続を行っています。かつ、複数拠点を閉域網で閉ざされたネットワークを構成しています。 ではインターネットはどこから出入りするかというと、一度全ての通信は品川データセンターに集約されて、そこから単一のグローバルIPで通信するようになっています。 これによって、どの拠点からでもお客様環境にアクセスするIPアドレスは1つに完全固定出来るわけです。セキュリティグループの設計が楽になりました。将来的にはグローバル回線の冗長化(大阪データセンター)も計画していますが、それはまた追々。

どうやってAWSへのパスワードログインを無くすのか

端的に言えば「シングルサインオン(SSO)」です。社内接続のAWS上にある統合認証基盤(Active Directory)にて、パソコン・Macにログインするときのアカウント名とパスワードが唯一のアカウント情報となり、これで全てのサービスにログイン出来る仕組みとなっています。

どうやってSSOにするか

Ping Federate Ping Identity社の、Ping Federate という製品を導入しました。1ユーザライセンス単位でおいくら、と言った製品ですが、かなり安いです。国内ではマクニカネットワークスさんから購入できます。SSO関連商品はいろいろ比較しましたが、これは個人的にかなりオススメです!ご興味あればご紹介出来ますのでご連絡下さい。

どうやって顧客アカウントにSSOするか

まず社内の専用Webツールにアクセスします。自社製のWebサービスです。ここでは、Ping FederateのPingIDというスマホアプリを使って、多要素認証を行います。この多要素認証は、iPhoneなどに通知がきて、上の画像のアイコン?を、シュッっと上に持ち上げるだけのお手軽認証です。ここ最高。数字入れなくていいの最高。

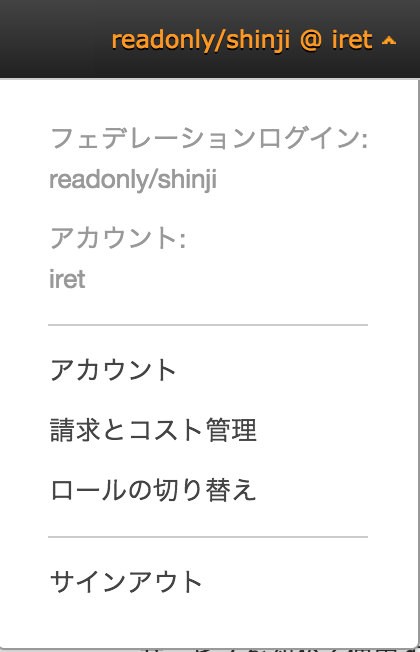

無事ログインが出来ると、弊社管理のAWSアカウント一覧がずらっと列挙されます。(さすがにお目にかけられません)ここには「AWSマネジメントコンソールにアクセスするために専用ボタンがあり、「Read-Only」か「Admin-Console」かを選択できます。

しかし、おいそれと顧客環境にはアクセス出来ない

「Read-Only」か「Admin-Console」のどちらの場合でも、これがヌーラボ社のBacklogと連携しており、アクセス記録が残る仕組みになっています。もちろん、社内専用ツール側でも残りますし、可視化されています。

ログイン目的を書かないとアクセスできない

特に「Admin-Console」の場合は、Backlogの課題に紐付く形で「ログインする目的」を書かないとログインできません。 これによって、いつ・だれが・なんのためにアクセスしたのか記録します。 そして、「目的を書かなければならない」面倒さから、「Read-Only」への意識的誘導を行います。

Active DirectoryのアカウントをAWSへフェデレーションする

ADのアカウントでAWSへのフェデレーションログインが完了すると、AWSへのログイン時に聞かれる、アカウント名とパスワードを入力する画面が出てきません。もちろん多要素認証の画面も出てきません。社内のADと個人のブラウザが通信して、認証情報をAWS側に展開してあげているだけです。

このシステムはメリットしか無い

社員が退職・休職した際に、ADでアカウントを無効にしてやるだけで全てのサービスへのアクセス権が無くなるという点は特に大きいメリットです。設備として統合認証サーバーが閉域網で閉ざされていますので、インターネットを通じて社外環境からAWSマネジメントコンソールへのログインが出来ません。

社内で複数のAWSアカウントを安全にかつコスト管理したいという人は多いのでは?

ということで、cloudpackで使っているAWSログインツールを、需要があれば皆様へご提供したいとも考えています(販売になるとは思います、時期不明、思いつきレベル、たぶんやるならソースから全部書き直しw)AWSログインだけではなく、リザーブドインスタンス管理や、Billing管理、急激に増えた転送量へのアラートなど、一定の機能は一通り揃っています。本当にこれ便利。

合わせて読みたい

基本的にこの手の話しは、「cloudpack Security WhitePaper」としてcloudpackのWebサイトで公開しています。その経緯がまとめられている取材記事がありますので合わせてどうぞ〜。

「BCN もはやベンチャーではないセキュリティレベル cloudpackセキュリティホワイトペーパーを公開」

http://biz.bcnranking.jp/article/special/1505/150528_139442.html