以前紹介したAWS対応WAF InfoCage SiteShell インストール編の記事でWAFのインストールと簡単な実験まで試してみました。

そこで次は、管理サーバをたてた管理編を書こうと思ったのですが、以前Skipfishで脆弱性診断を試したskipfishでWebアプリのセキュリティ診断の記事を思い出しこのSiteShellにも仕掛けてみることにしました。

Skipfishのバージョンが色々と上がっていたため、インストール(CentOS6)から再度確認してみます。

まずは、必要なパッケージのインストールです。

# yum -y install openssl-devel # yum -y install pcre-devel # yum -y install libidn-devel

次に、Skipfish, version 2.09 beta – web application security scannerよりSkipfishのソースをダウンロードします。

そして、次のようにビルドします。

# cd /usr/local/src/ # curl -OL http://skipfish.googlecode.com/files/skipfish-2.09b.tgz # tar xvzf skipfish-2.09b.tgz # cd skipfish-2.09b # make

早速、作成されたSkipfishのバイナリを下記のように実行します。

./skipfish -LY -W /dev/null -o sql http://localhost/sql.html

尚、そのまま実行すると非常に時間がかかる為、skipfishを早く終了させるためにの記事で紹介した方法で診断時間の短縮を行っています。

実行するとコンソールに下記のように途中経過が出力され、終了すると終了結果も出力されます。

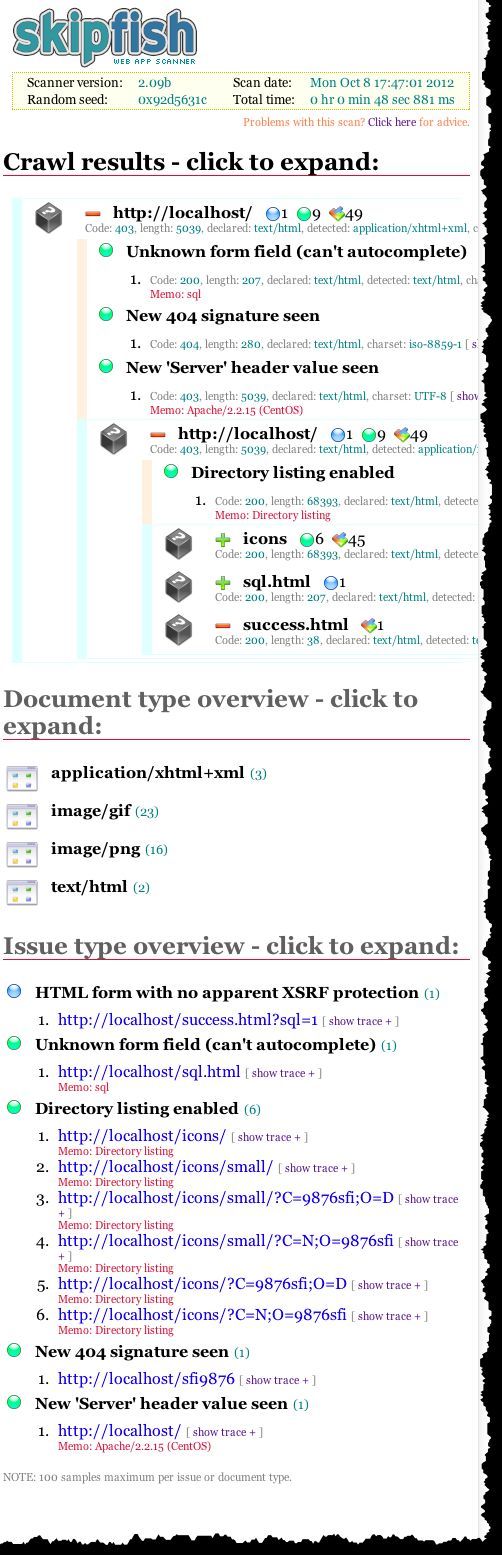

skipfish version 2.09b by lcamtuf@google.com - localhost - Scan statistics: Scan time : 0:00:48.881 HTTP requests : 14093 (288.3/s), 22499 kB in, 2716 kB out (515.8 kB/s) Compression : 0 kB in, 0 kB out (0.0% gain) HTTP faults : 0 net errors, 0 proto errors, 0 retried, 0 drops TCP handshakes : 14093 total (1.0 req/conn) TCP faults : 0 failures, 0 timeouts, 0 purged External links : 38 skipped Reqs pending : 0 Database statistics: Pivots : 236 total, 234 done (99.15%) In progress : 0 pending, 0 init, 0 attacks, 2 dict Missing nodes : 4 spotted Node types : 1 serv, 3 dir, 223 file, 0 pinfo, 4 unkn, 5 par, 0 valll Issues found : 9 info, 0 warn, 1 low, 0 medium, 0 high impact Dict size : 0 words (0 new), 0 extensions, 0 candidates Signatures : 75 total [+] Copying static resources... [+] Sorting and annotating crawl nodes: 236 [+] Looking for duplicate entries: 236 [+] Counting unique nodes: 51 [+] Saving pivot data for third-party tools... [+] Writing scan description... [+] Writing crawl tree: 236 [+] Generating summary views... [+] Report saved to 'sql/index.html' [0x92d5631c]. [+] This was a great day for science!

レポートは下記のようにHTMLで出力されます。

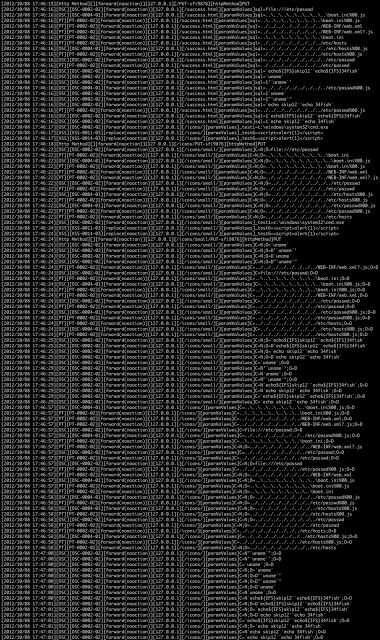

そしてSiteShellのログには、次のように出力されていました。

(画像をクリックして拡大して参照下さい)

上記ログより攻撃が検知されていることがわかります。