Auto ScaleしたインスタンスをDeep Securityで管理する需要があるようなので、一筆書きます。

前提

- Deep Security Managerの導入が完了していること。

- ライセンスを投入していること。

- 最低でもRelayを導入しており、管理対象になっていること。

- Deep Security Manager導入後の動作確認(Agentの導入とManagerへの追加)から流れてきた人

参照情報

マニュアルの349-351頁, 354-356頁になります。

AWSのAutoScaleについては、インターネット上に色々書かれているので検索してみてください。

工程

- Deep Securityでの管理用IAMユーザーを作成(クラウドアカウントの作成)

- Deep Security Managerへのクラウドアカウントの登録

- AutoScaleしたインスタンスをDeep Security Managerで管理する

1.Deep Securityでの管理用IAMユーザーを作成(クラウドアカウントの作成)

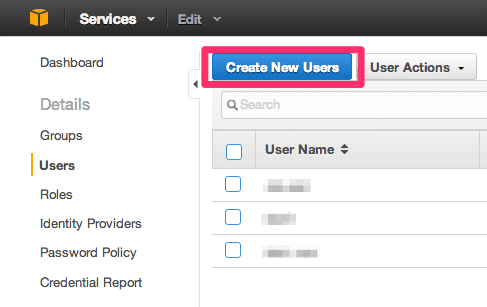

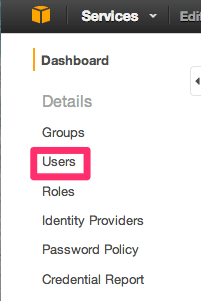

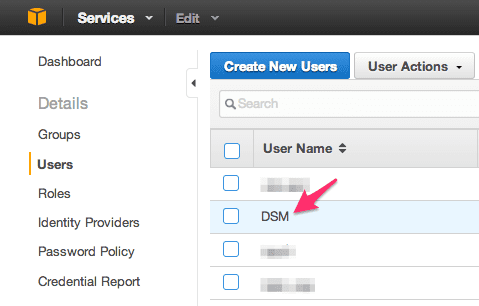

AWSコンソールのIAM画面から、左側メニューのUsersを選択

注意! 管理したいEC2が配置されているRegionであることを確認してください。

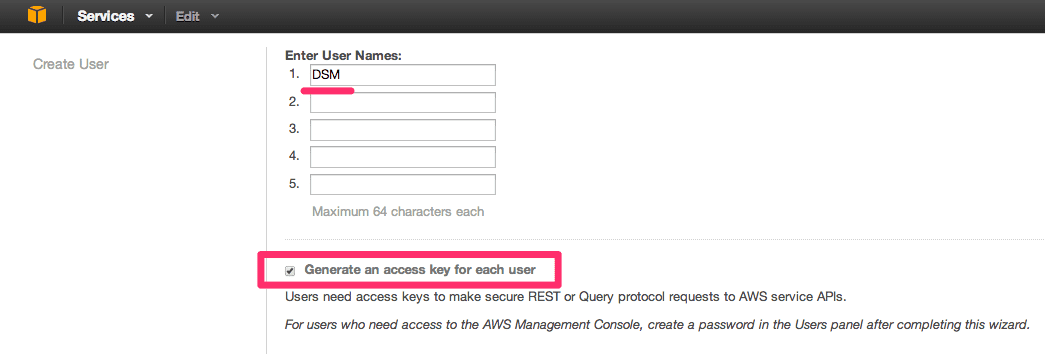

今回は、IAMユーザ名を「DSM」に設定します。

アクセスキーが必要になるので、「Generate an access key for each user」のチェックが有効であることを確認します。

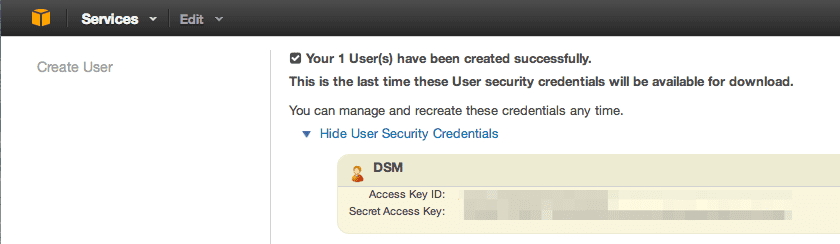

作成できたら、Access KeyとSeacret Keyを控えます。

csvファイルをダウンロードして、保存しておくといいでしょう。(再発行できません)

Usersの一覧画面に戻って「DSM」の文字の箇所をクリックします。

少々わかりにくいですがチェックボックスはハズレです。

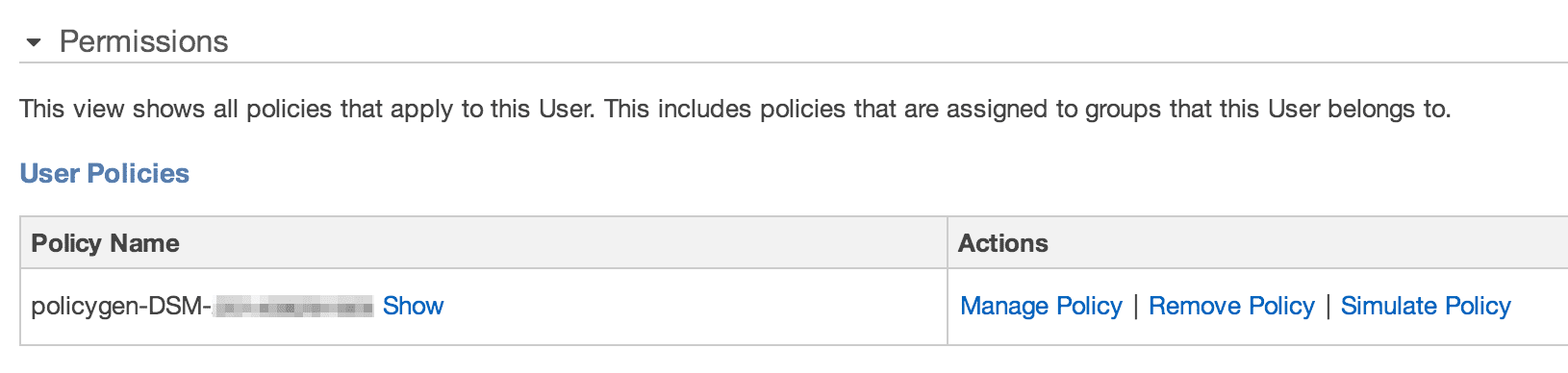

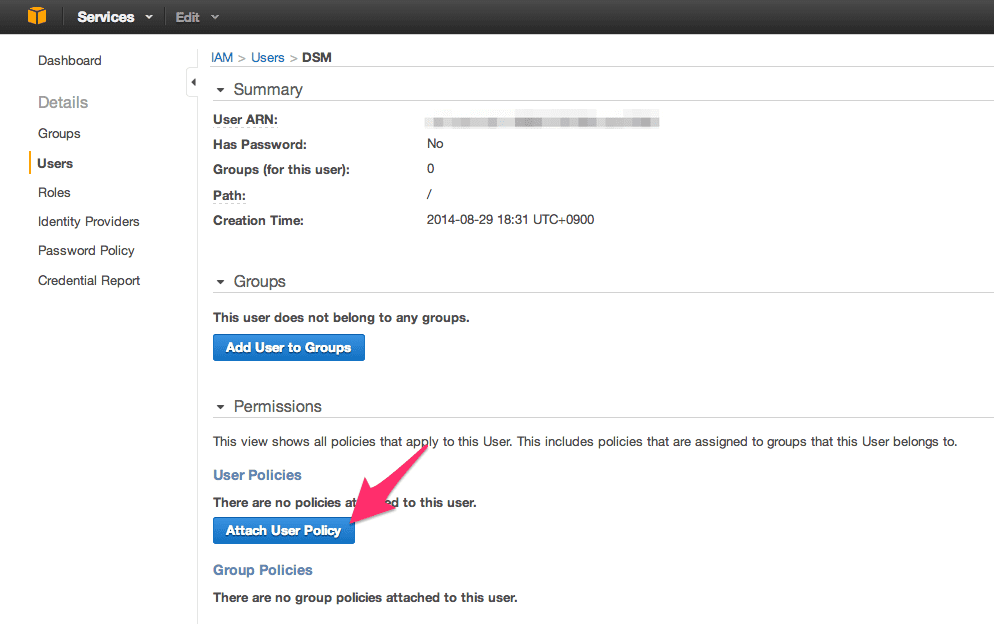

Permissionsセクションの「Attuch User Policy」を選択します。

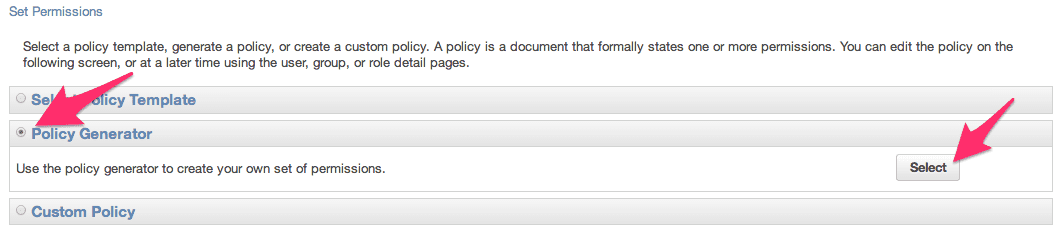

「Policy Generater」を選択して、「Select」ボタンをクリック

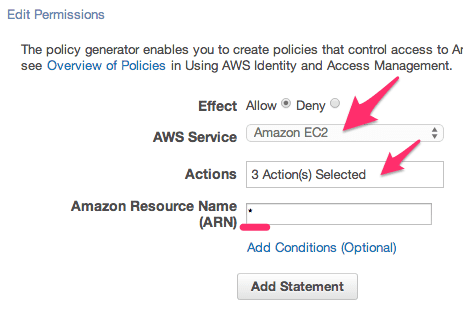

AWS Serviceを「Amazon EC2」に設定します。

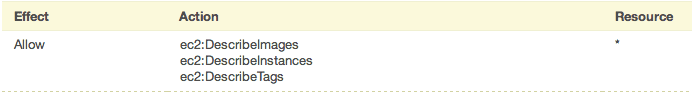

Actionsを以下3点をチェックします。

- DescribeImages

- DescribeInstances

- DescribeTags

ARNには「*」を設定します。

以上を設定して「Add Statement」ボタンをクリック

以下のように表示されます。

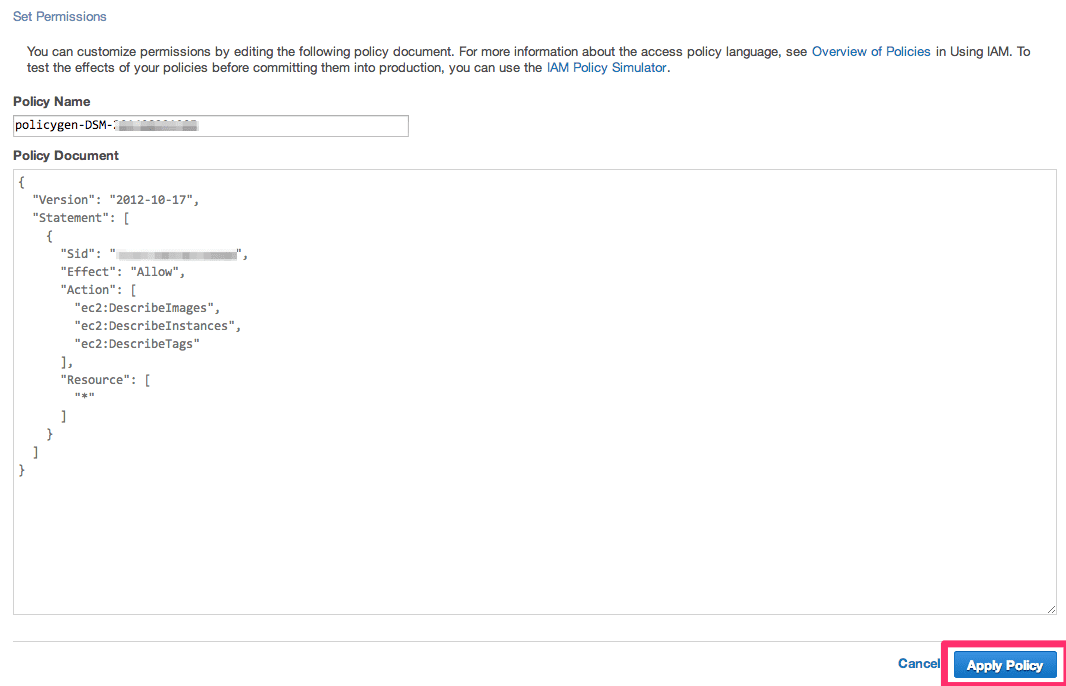

設定内容を確認して「Next Step」ボタンをクリックします。

「Apply Policy」ボタンをクリックします。 20140913_IAM_Management_Console10.png

20140913_IAM_Management_Console10.png

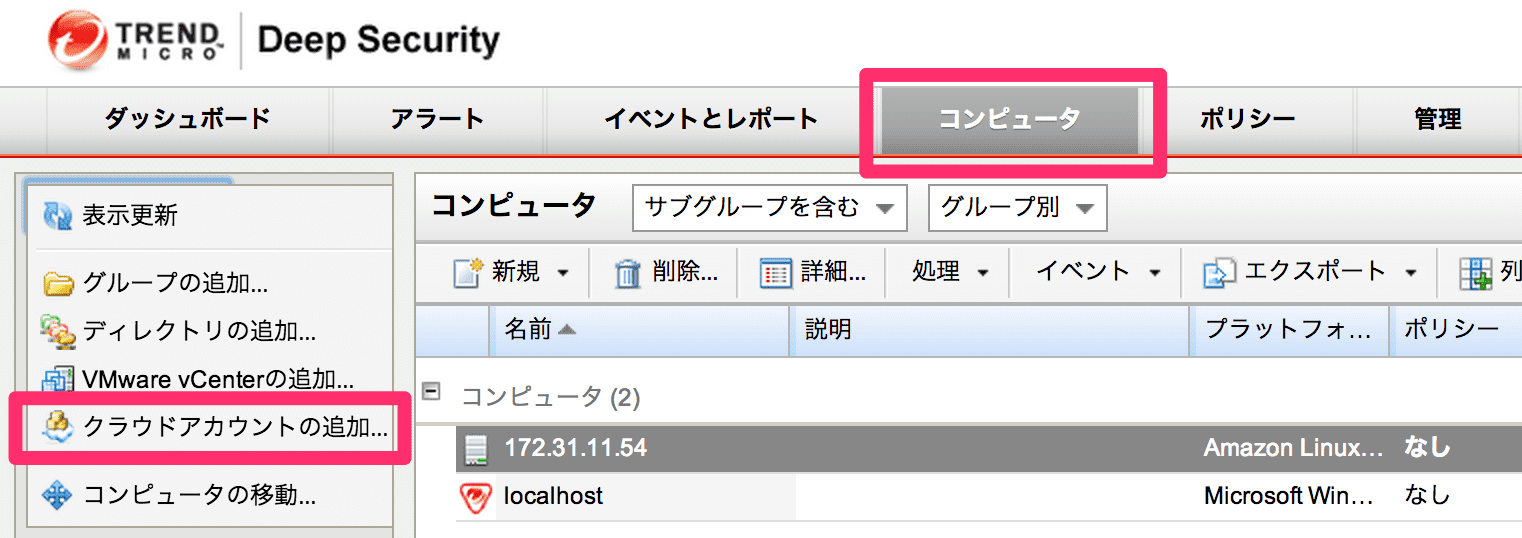

2.Deep Security Managerへのクラウドアカウントの登録

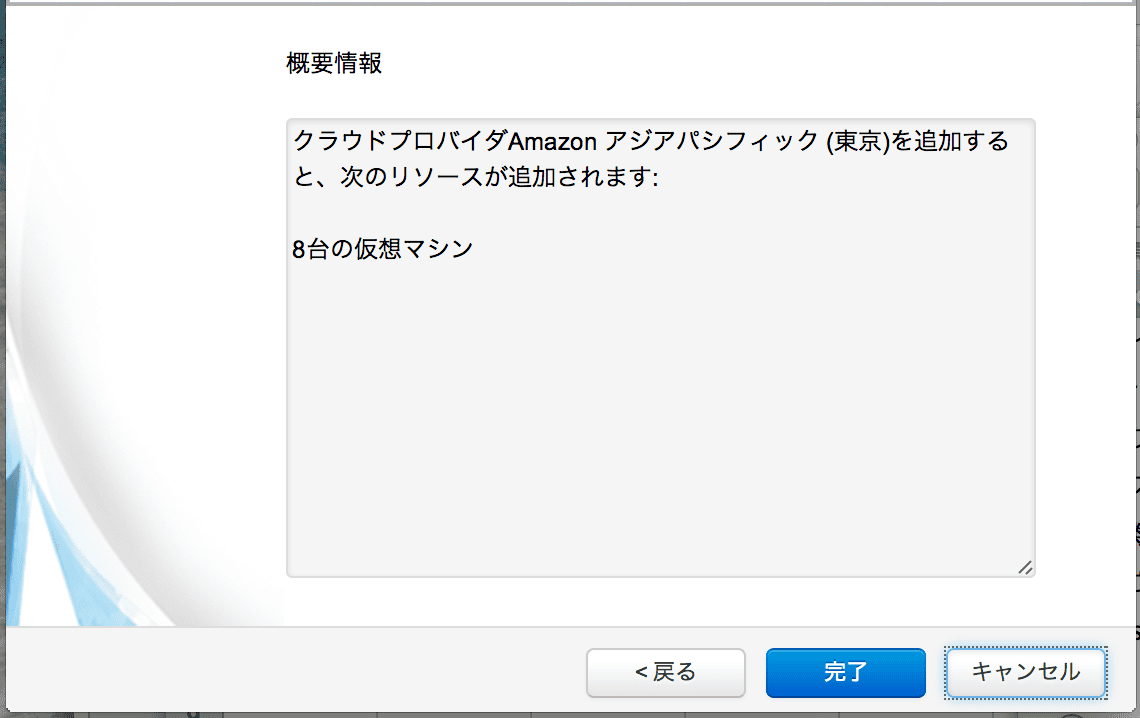

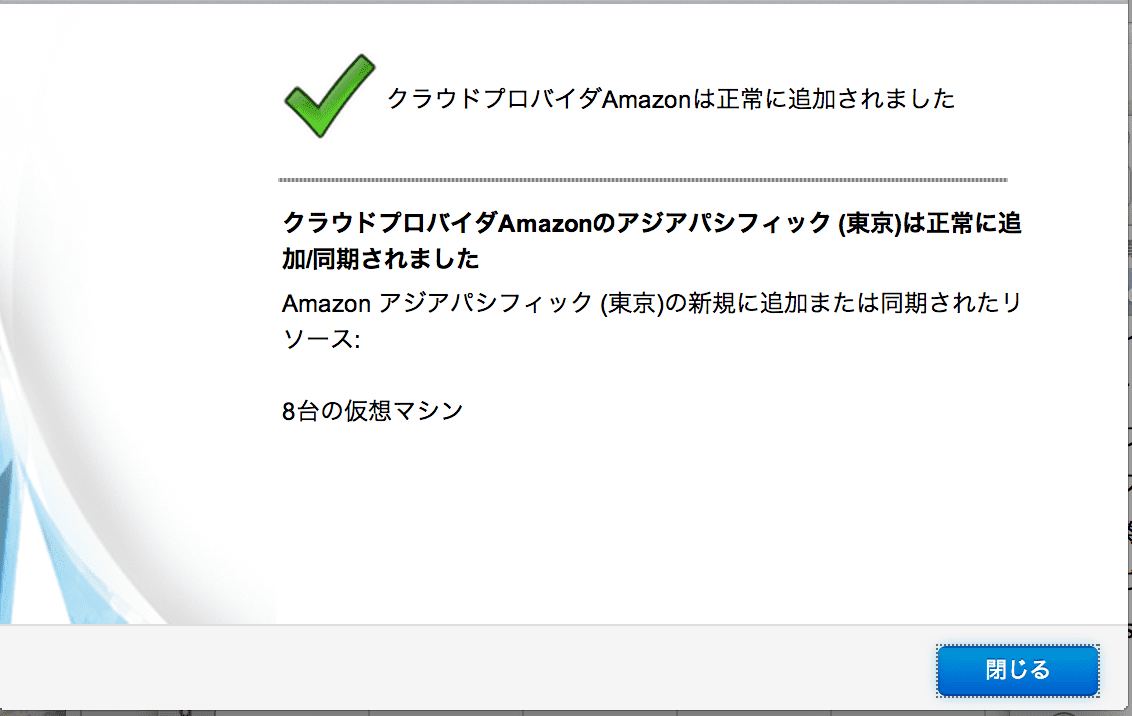

Managerコンソールを開いて「コンピュータ」→「クラウドアカウントの追加」をクリック

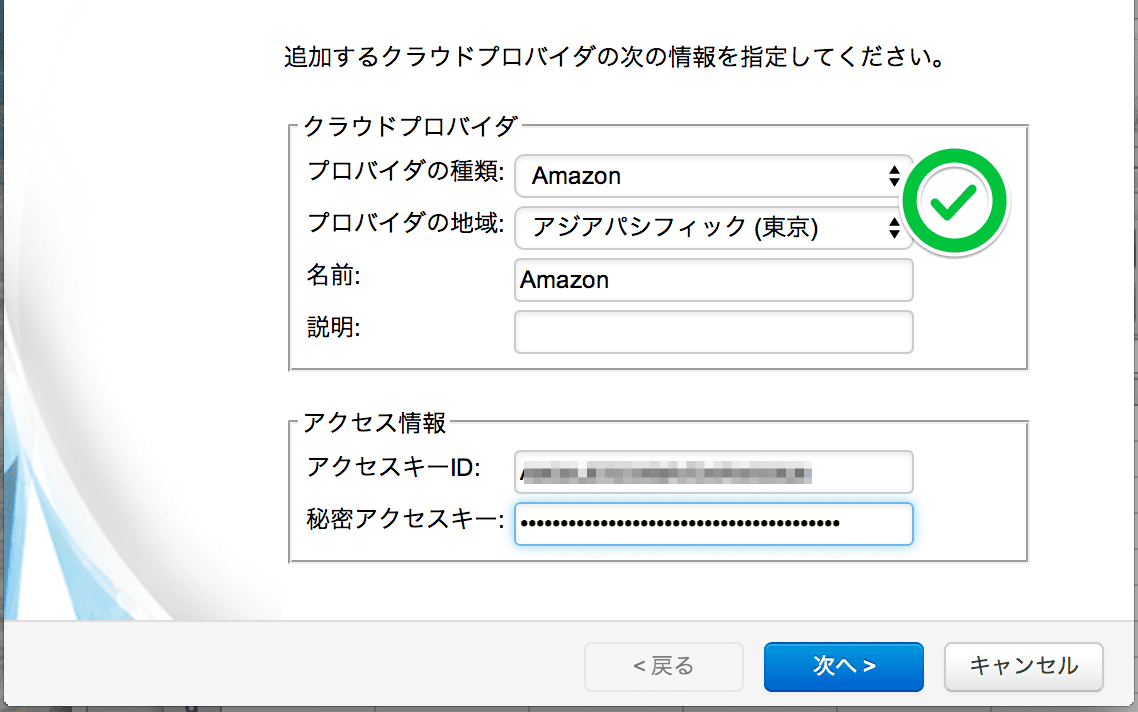

プロバイダの地域を作成したIAMユーザーが配置されているRegionに設定します。

名前欄の内容は、コンピュータグループ名になります。

アクセスキーIDと秘密アクセスキーに、作成したIAMユーザーのAccess KeyとSeacret Keyを登録します。

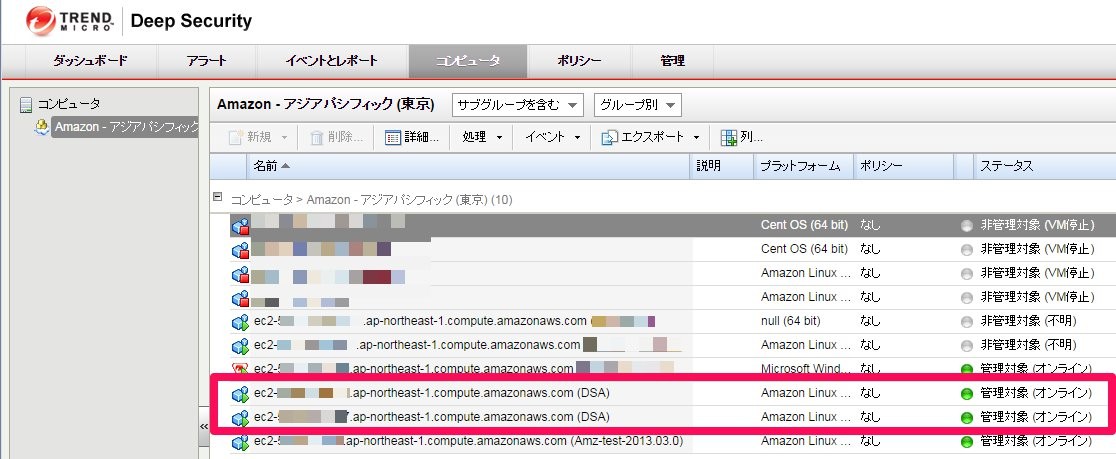

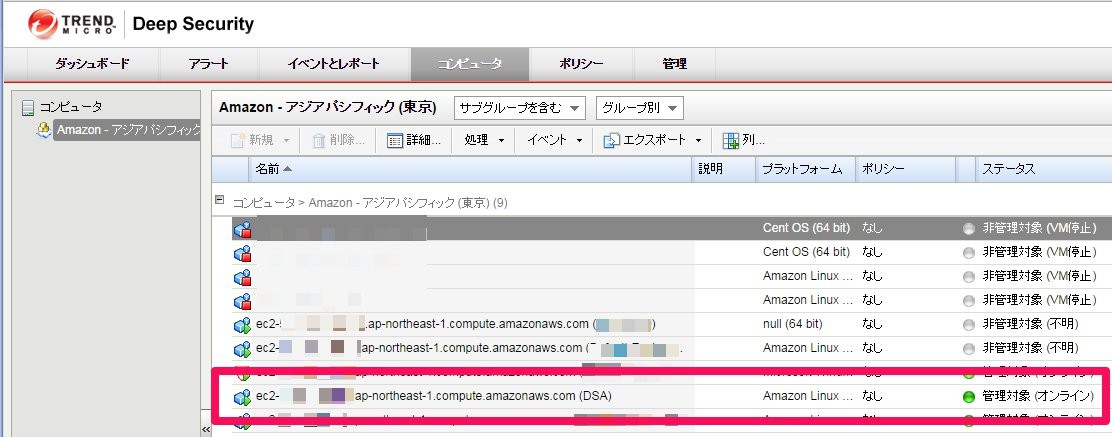

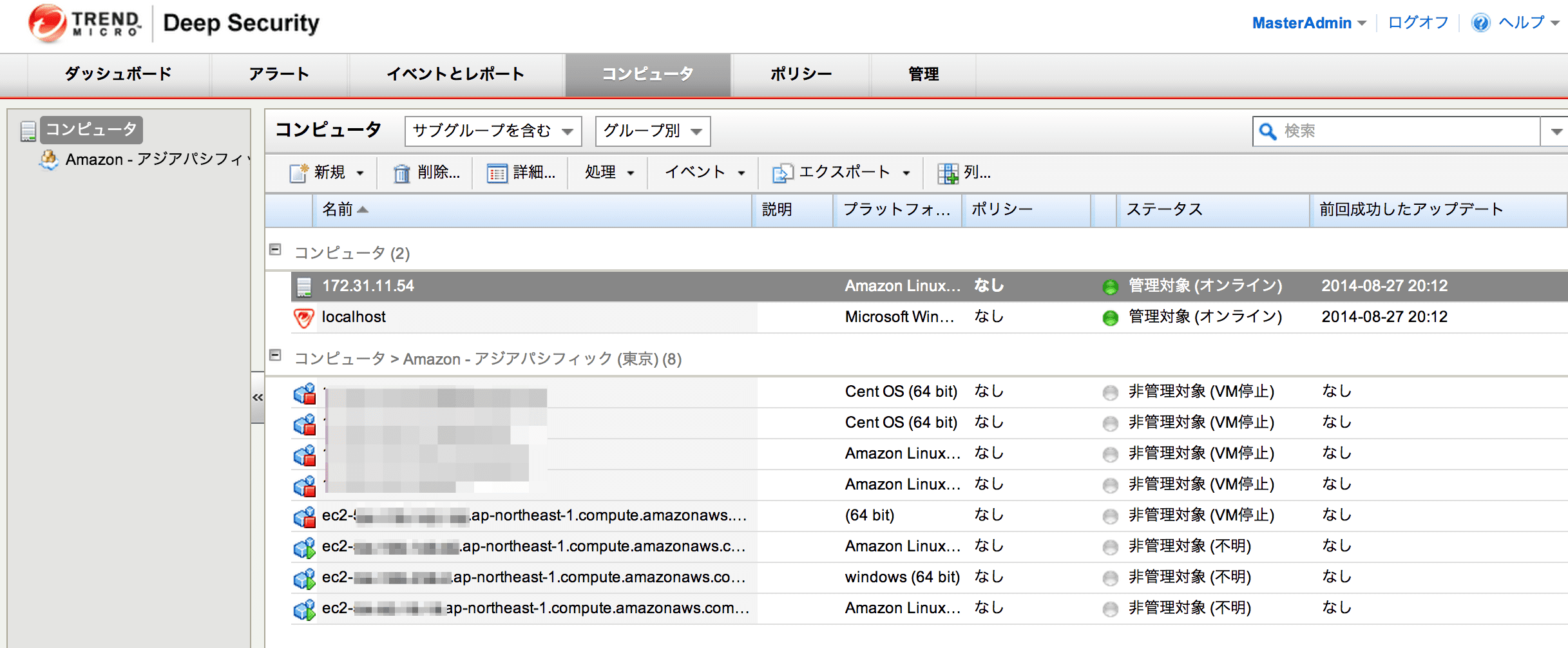

コンピュータ画面を表示すると、当該Region上のEC2がコンピュータグループ「Amazon」配下に登録されています。

3.AutoScaleしたインスタンスをDeep Security Managerで管理する

ここでざっと、AutoScaleしたインスタンスが、Manager登録されるまでの流れを記します。

- ManagerにAgentからの登録を許可する設定をしておきます。

- AutoScaleで作成されたインスタンスは、cloud-initにてManagerのポート4119からAgentをダウンロードし、自分自身にAgentをインストールします。

- AutoScaleで作成されたインスタンスは、cloud-initにてManagerのポート4120にアクセスして、自分自身を登録しに行きます。

それでは、作業をしていきましょう。

Managerは、Security Groupにて、Agentからの通信ポート4119, 4120を開けておく必要があります。

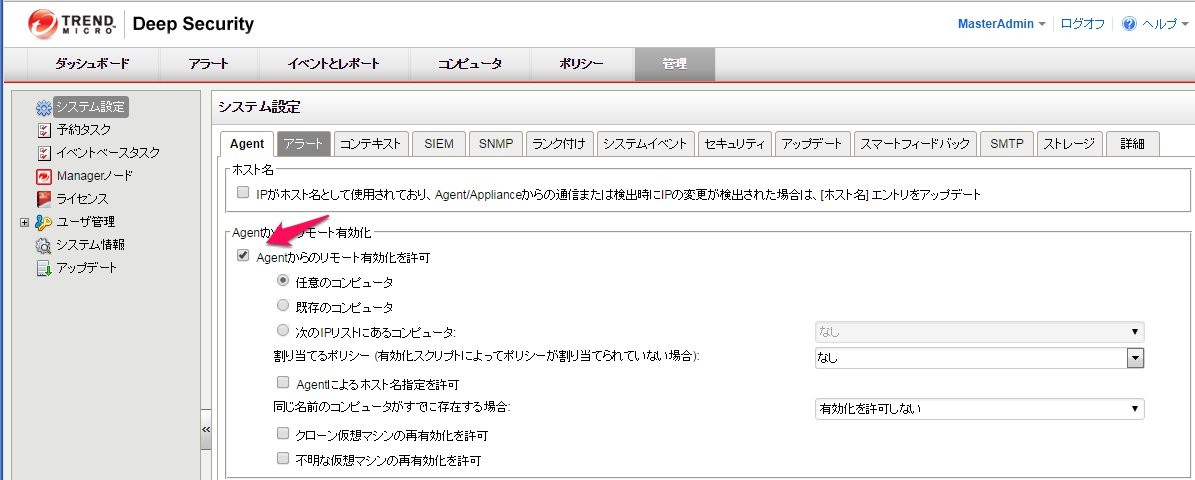

次に、ManagerにAgentからの登録を許可する設定を施します。

Managerの「管理」→「システム設定」→「Agent」を選択します。

「Agentからのリモート有効化を許可」にチェックを入れます。

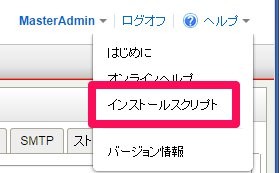

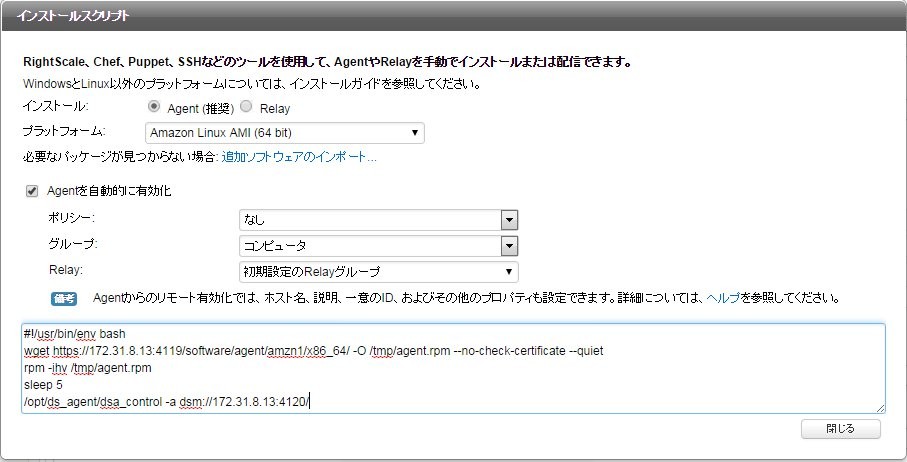

画面右上の「ヘルプ」から「インストールスクリプト」を選択します。

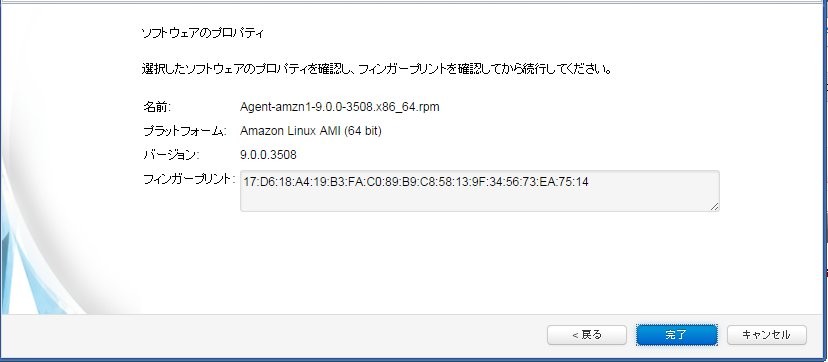

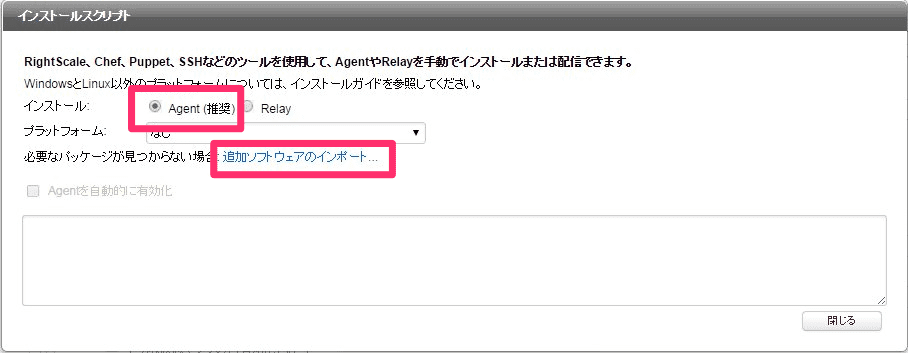

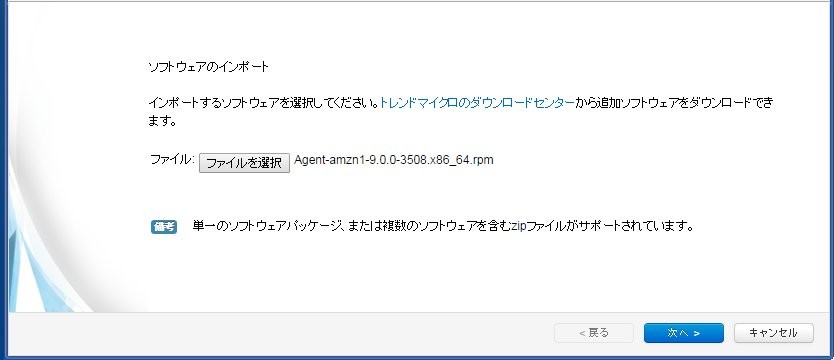

インストール対象として「Agent(推奨)」を選択し、「追加ソフトウェアのインポート」のリンクを選択します。

AutoScaleするインスタンスに導入するAgentのインストールモジュールを設定します。

モジュールが手元にない場合は、「トレンドマイクロのダウンロードセンター」リンクからDeep Security Agentのインストールモジュールをダウンロードして設定します。

今回は、Amazon Linuxのインストールモジュールを使用します。

インストールモジュールのインポートが終わったら、「プラットフォーム」にAmazon Linuxが追加されているので、設定します。

「Agentを自動的に有効化」にチェックを入れるとインストールスクリプトが生成されますので、コピーしておきます。

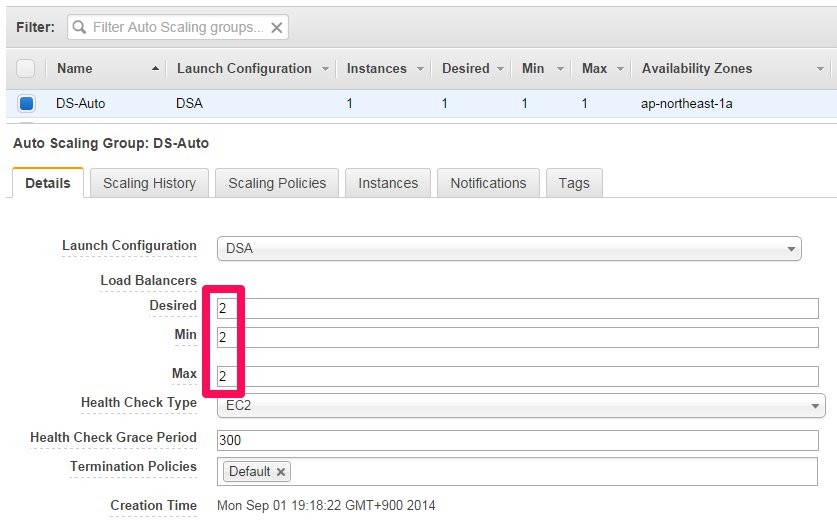

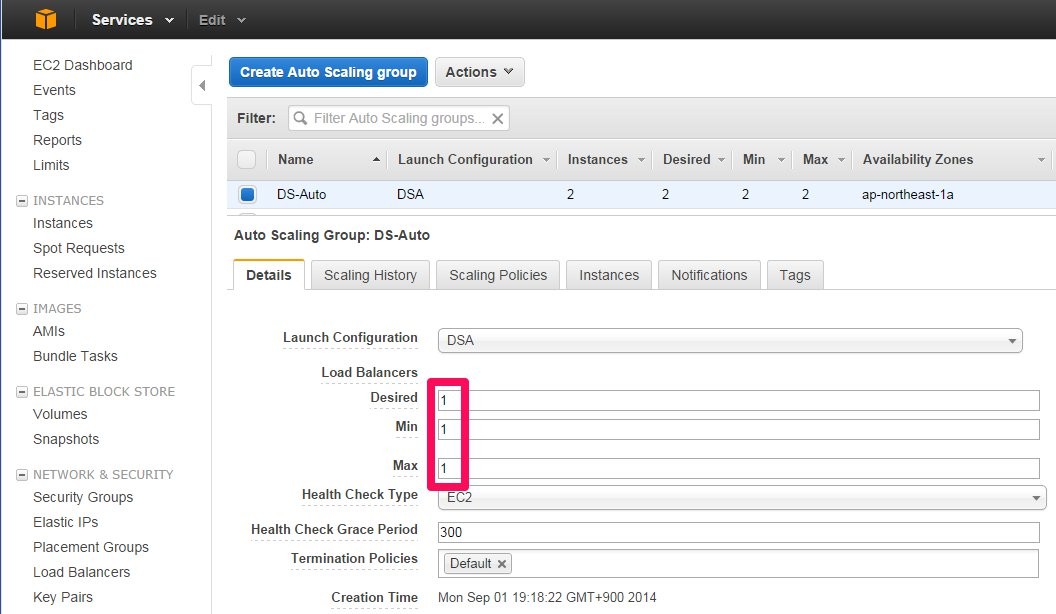

AutoScaleの設定を簡単に記します。

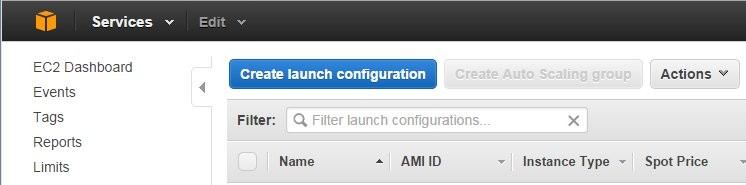

AWSコンソールのEC2画面から、「Launch Configrations」を選択し、「Create launch configuration」ボタンをクリックします。

Auto Scaleの元になるAMIを選択します。

当該AMIにはDeep Security Agentが導入されていないものを選択してください。

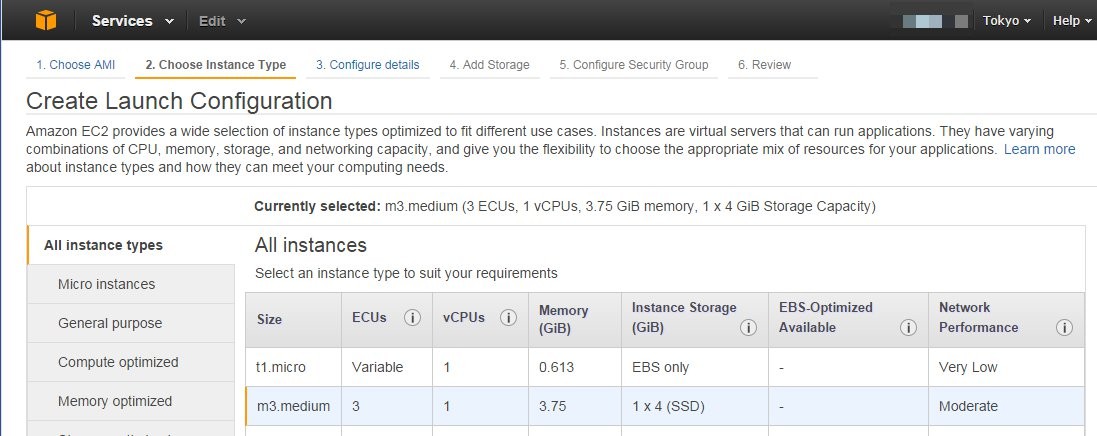

必要に応じたインスタンスサイズを選択します。

Agentは、メモリを512MBを要求するので、適切なインスタンスタイプを選択します。

Trend Micro Deep Security 9.0 SP1 システム要件

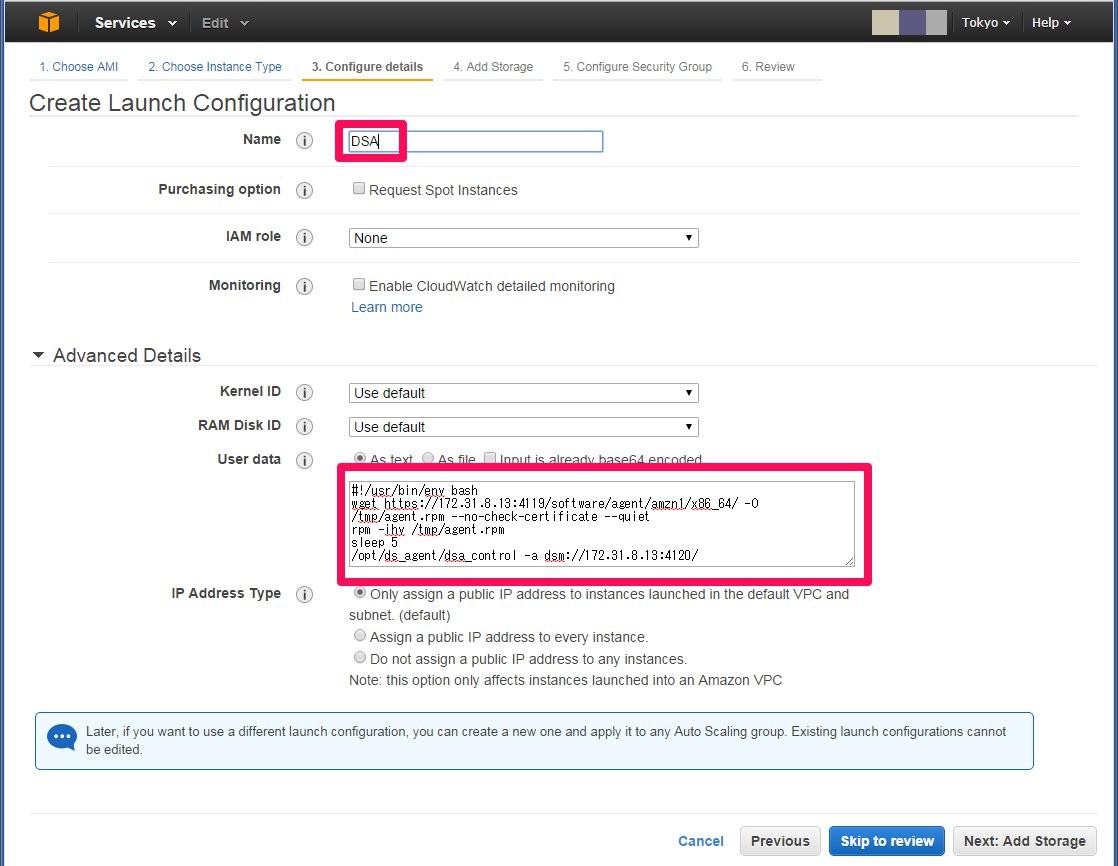

Launch Configration名を指定して、Advanced Detailsセクション内の「User Data」欄に先ほどコピーしたスクリプトを貼り付けます。

あとは、適宜設定を進めます。

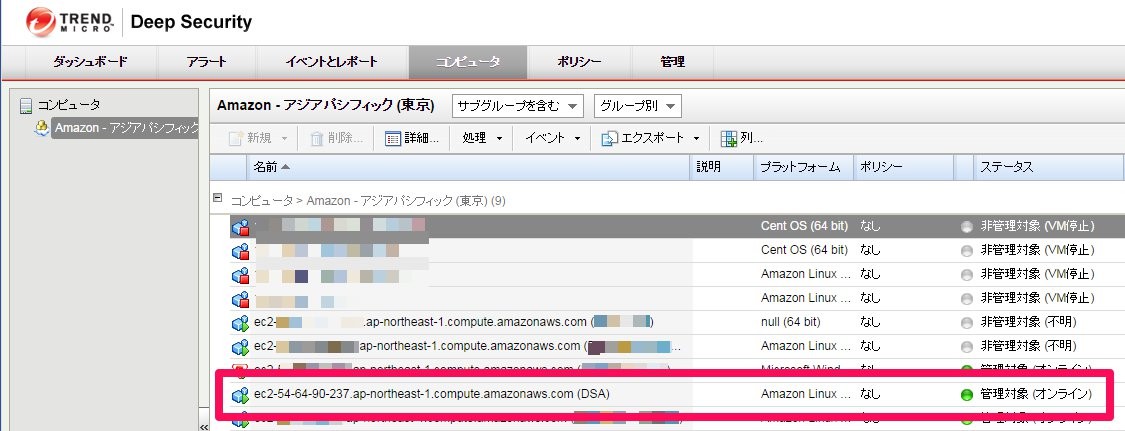

設定が完了したら、AutoScaleで作成されたインスタンスがDeep Security Managerに登録されます。

お疲れ様でした。

※侵入防御ルール等の自動登録については、後日補足します。

元記事はこちらです。

「Auto ScaleしたインスタンスをDeep Securityで管理する」