はじめに

この度、「Sysdigブログリレー」を実施することになりました。

第一回ブログリレーのテーマは Sysdig の社内活用事例になります。

セキュリティチームで提供している、ひとつの運用サービスの稼働環境を Sysdig の CSPM でチェック、是正対応を行いましたので、1日目の本日は、CSPM で検出された事項への基本的な対応方法について説明します。

CSPMとは

Cloud Security Posture Mangement (クラウドセキュリティ態勢管理)は、クラウド環境の設定を監視し、設定不備を検出する機能です。

AWS では AWS Security Hub が該当し、Google Cloud では、Security Command Center にこの機能が含まれています。

Sysdig では、CIS Benchmarks や PCI DSS など、多くのコンプライアンスポリシーでのチェックに対応しており、任意のコンプライアンスポリシーに基づき、クラウド環境をスキャンできます。

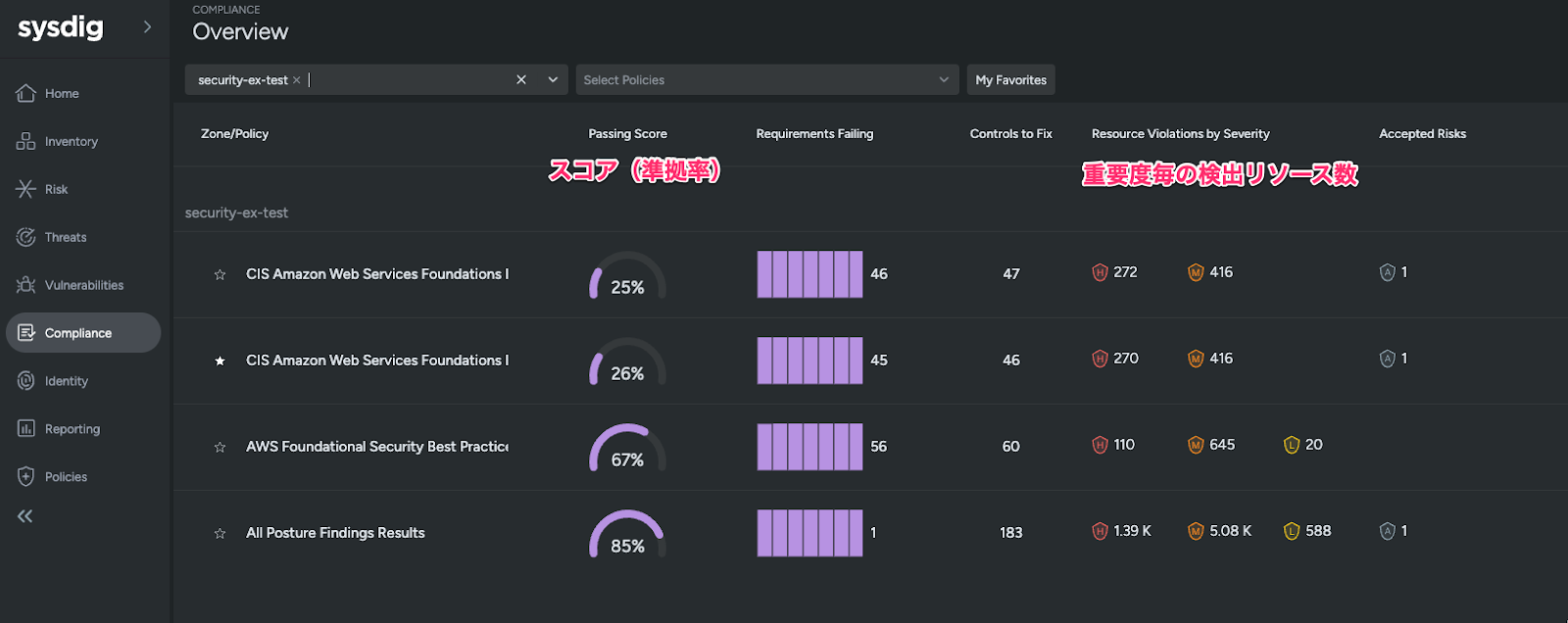

検出状況の確認

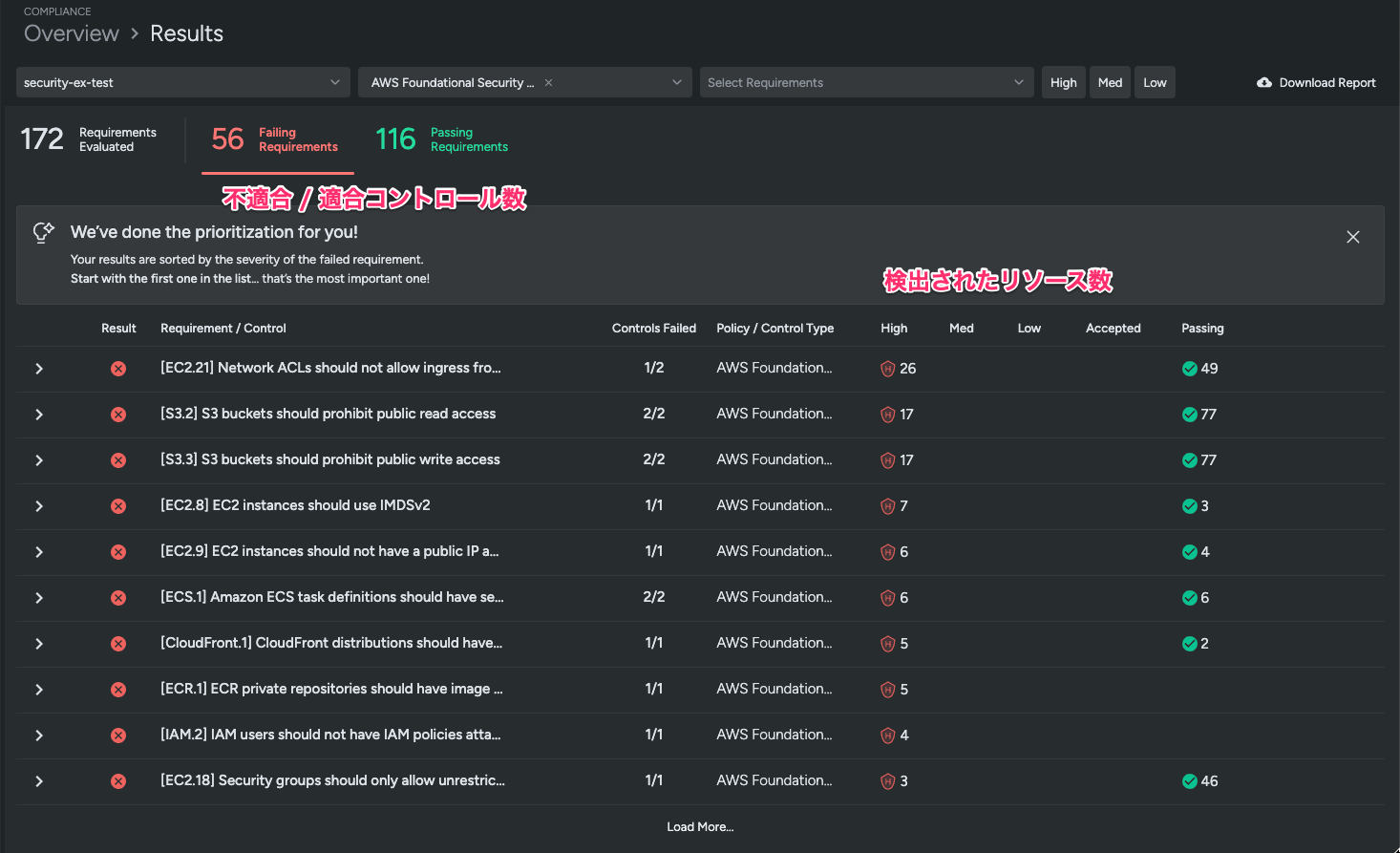

Compliance > Overview の画面で、設定した各コンプライアンスポリシー毎のチェック結果のサマリーが確認できます。

各コンプライアンスポリシーをクリックすると、チェックの結果、不適合となったコントロール(チェック項目)が表示されます。

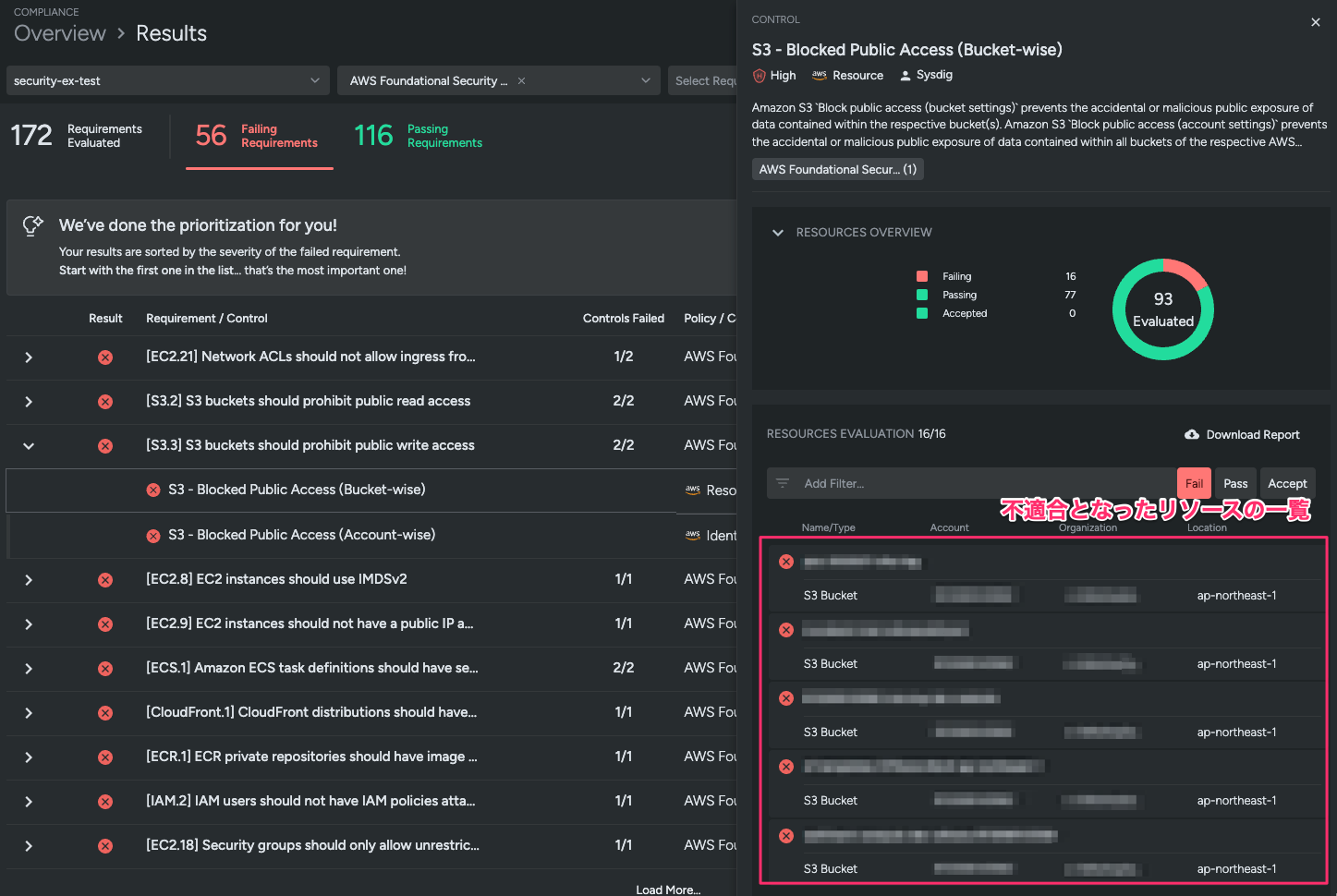

各コントロールをクリックすると、不適合となったリソースの一覧が表示されます。

不適合項目への対応

クラウド側で対応

不適合として検出された項目に対しては、クラウド側でリソースの修正対応を行います。

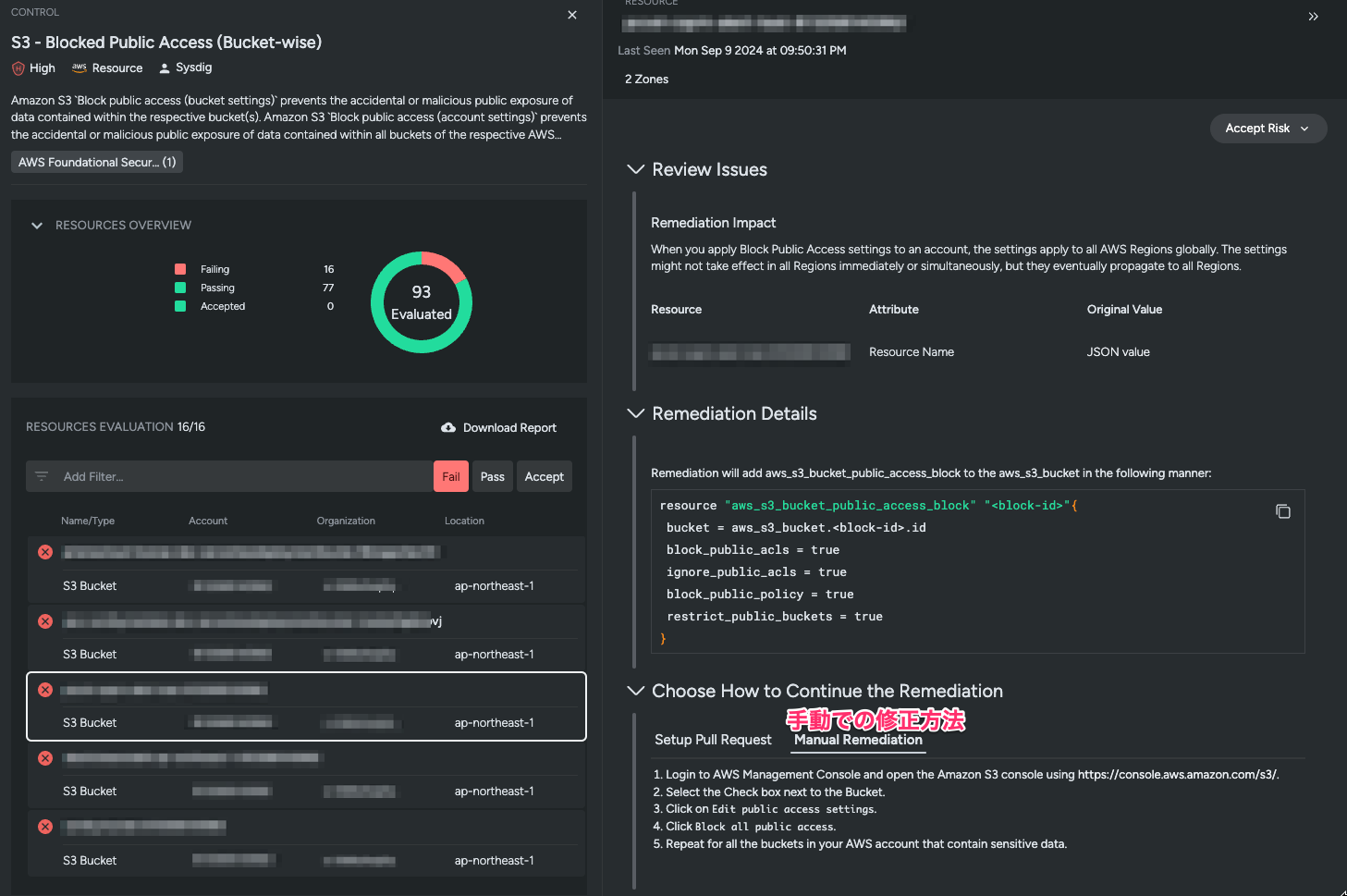

対象のリソースをクリックすると、問題の概要や修正方法が表示されます。

手動での修正方法も表示されるので、こちらを参考にリソースの修正対応を行います。

修正対応を行ってから Sysdig に反映されるまで、少し時間がかかります。

Sysdig での検知抑制

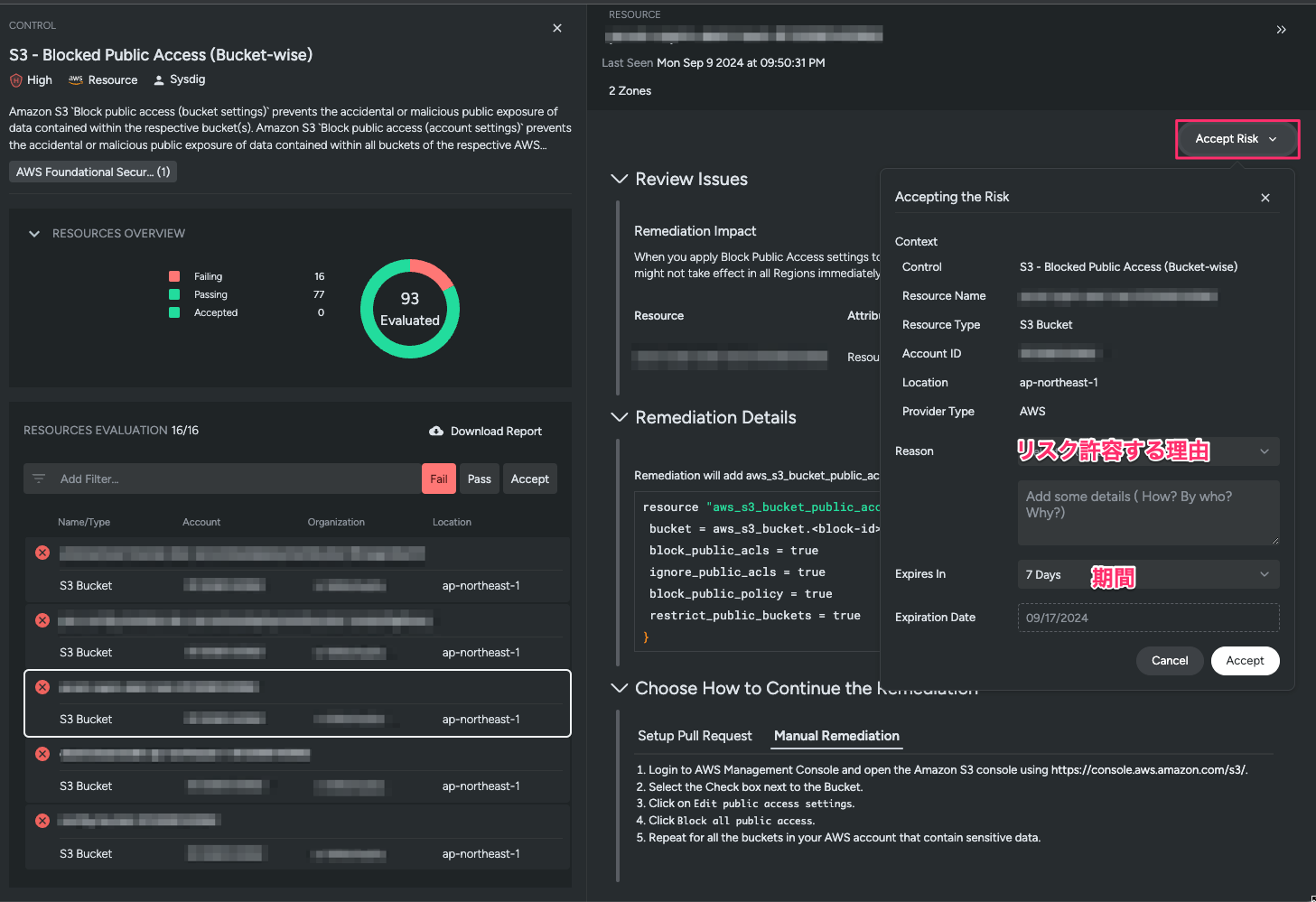

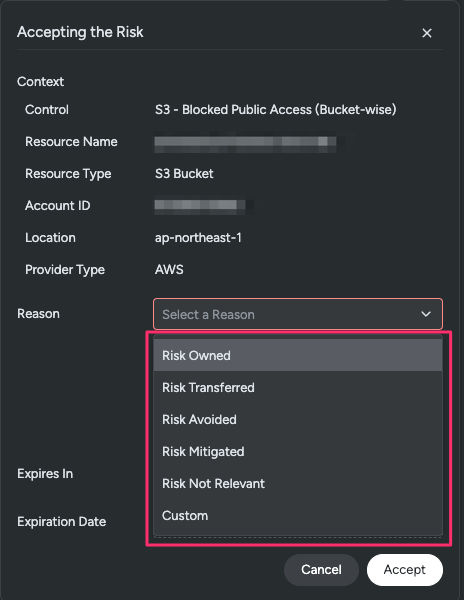

運用上、やむをえずクラウド側で修正対応ができない場合は、Sysdig 側でリスク許容の設定を行うことで、その後の検知を抑制することができます。

Accept Risk をクリックし、条件を指定してリスク許容の設定を行います。

理由に加え、期間の指定も可能です。

現時点は対応できないけど◯月後に対応予定としている場合などは、期間を指定することにより、対応完了予定である◯月後まで検知を抑制することができます。

期間が過ぎても対応されていなければまた検知されるため、対応漏れも気づくことができます。

リスク許容の理由はプルダウンから選択します。

- Risk Owned(リスクの保有)

- Risk Transferred(リスクの移転)

- Risk Avoided(リスクの回避)

- Risk Mitigated(リスクの軽減)

- Risk Not Relevant(関係のないリスク)

- Custom(その他カスタム入力)

のうち、環境に合うものを選択します。

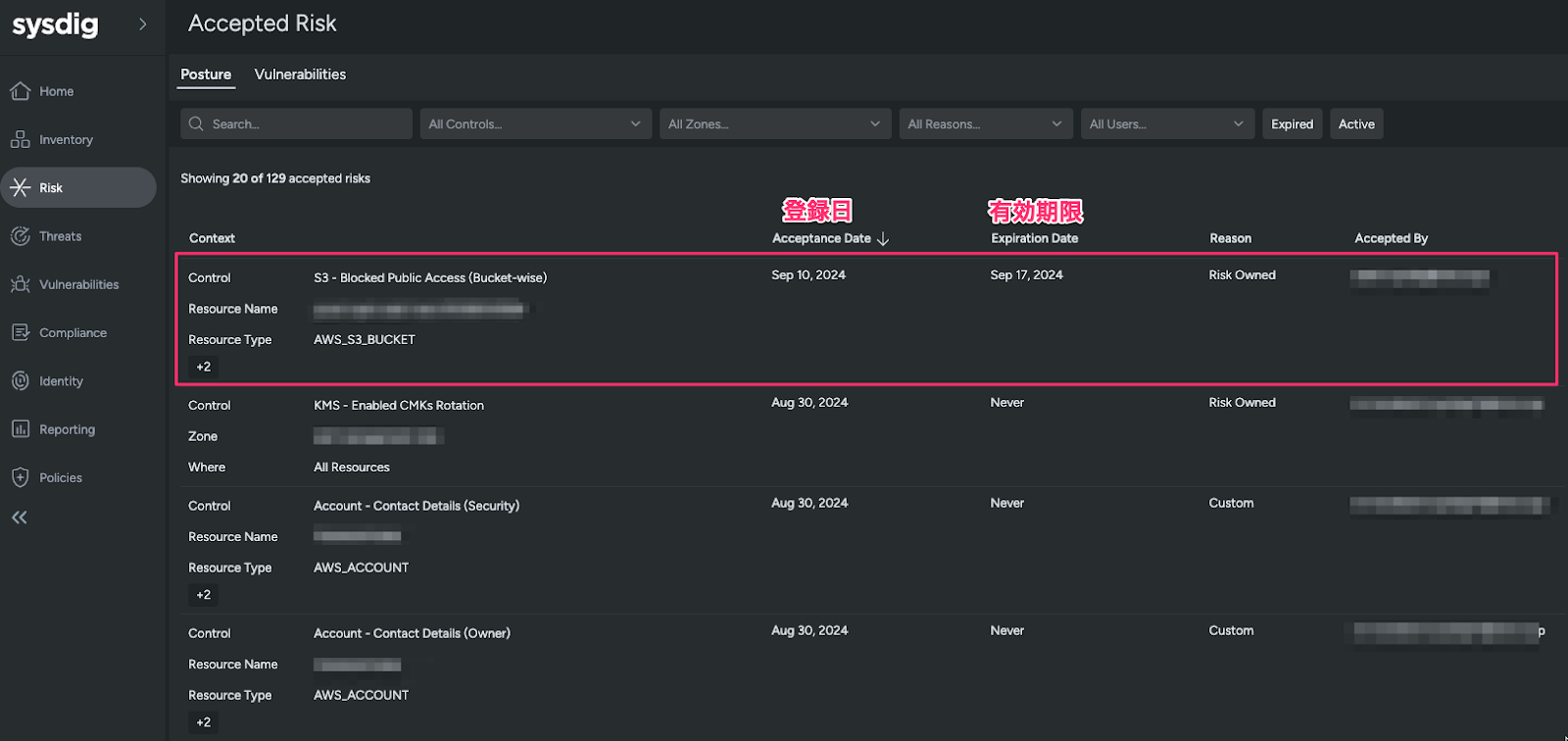

リスク許容設定した内容は Accepted Risk として保存されます。

一覧で確認することができるため、どんなリスク許容の設定を行なっているか、把握しやすくなっています。

おわりに

今回は、 検出された項目への対応方法として、Sysdig の CSPM を運用する上での基本的な部分のお話でした。

次回以降の記事では、実際の環境で検出された項目やその対応例についてご紹介します。

明日の記事は、廣山さんの「Sysdig 運用に生成 AI の RAG (Amazon Bedrock Knowledge base) を活用する」です。

アイレットで提供している Sysdig 運用サービスの裏側でも、生成AIを活用しています!

お楽しみに!