【はじめに】

私もKraken Hunter の芋です。

そして10数年前は FF11 でクラーケンクラブが欲しかった臼魔道士でもありました。

(`・ω・´)ゞ

この記事はセキュリティチームの Sysdig 活用事例をテーマにした「Sysdigブログリレー」5 日目の記事です。

【前段】

まず、PCI DSSとは、なんぞや?ということで、

簡単に説明すると超有名な国際的なカード会社がカード会員情報を取り扱うことを目的にしたセキュリティの基準!

クレジットカードの会員のデータを取り扱ううえで義務化もされてたりします。

っで、この PCI DSS は定期的にバーションアップされて、対応すべき要件などがアップデートされていきます。

今回は PCI DSS 3.2.1 から久しぶりのアップデートで、PCI DSS 4.0 にアップデートされました。

PCI DSS 4.0 に準拠させるための仕組みづくりなど、様々にやることはあるのですけれども、

ことAWS上で行っている設定の棚卸しが必要でした。

ぶっちゃけいうと人の手で棚卸し+新しい要件に沿っているかってのをチェックするのはしんどい!

なので、このチェックを楽にするかつ定期的に気軽に様子を見れるようにしたいなってことで、Sysdig を導入してみました!

【使用した機能について】

■Sysdig Secure の CSPM

【導入について】

導入についてはざっくりではありますが、

Sysdig Secure へのログインと、今回はAWSアカウントを対象にしている為、

そちらにもログインしておきます。

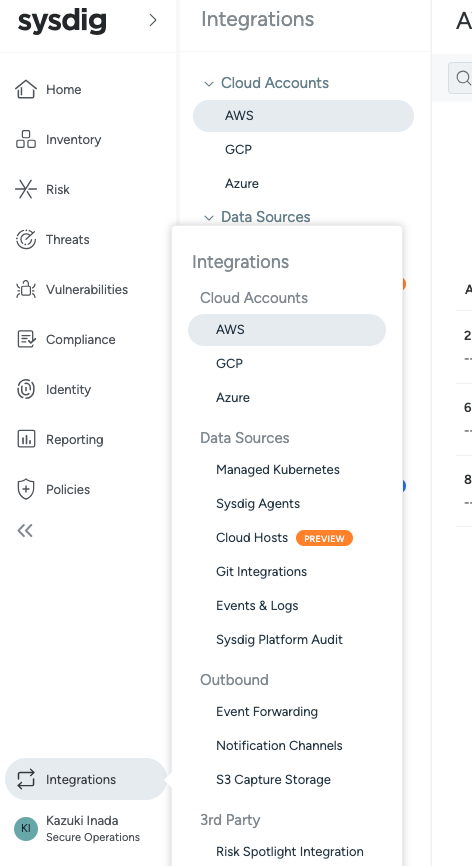

次に、Sysdig Secure 上から Integrations > Cloud Accounts の欄から AWS を選択> Add AWS Account から連携ができます。

(今回は、CSPM のみの利用の為、CloudFormation で連携してます。)

■次にZones の登録

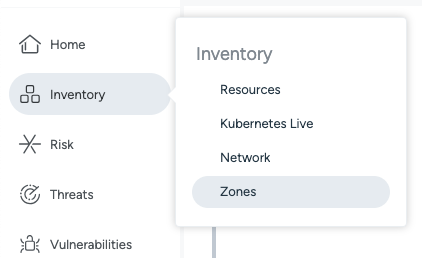

以下のようにZones の画面に移動し、画面右上よりNew Zone をクリック。

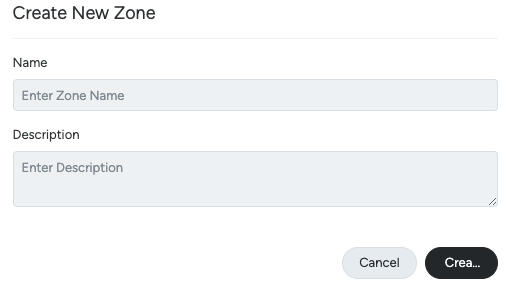

■名前と説明をいれておく。

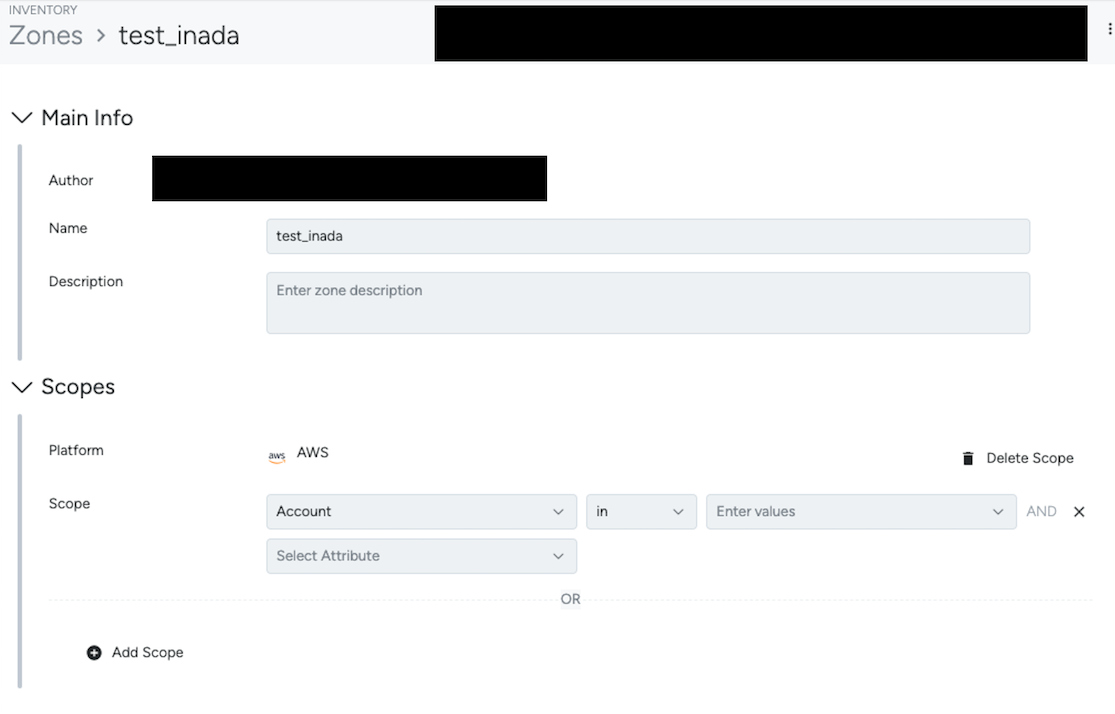

■Scope を追加します。今回なら AWS アカウントを連携してチェックしたいので、

プラットフォームは AWS を選択、その後、対象の AWS アカウントを入れる。

連携済みの AWS アカウント群が列挙されたプルダウン式なので、そこから選べる感じです。

■次に Policies から評価したいポリシーを選んで、Zone を登録します。

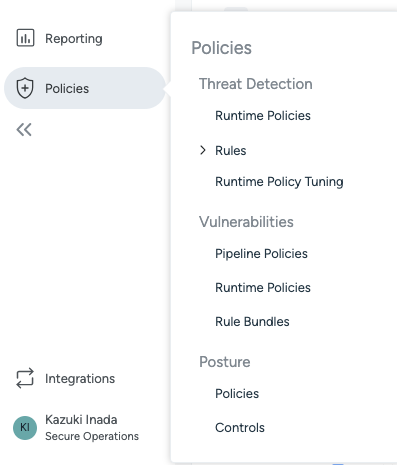

Policies > Posture にある Policies をクリック。

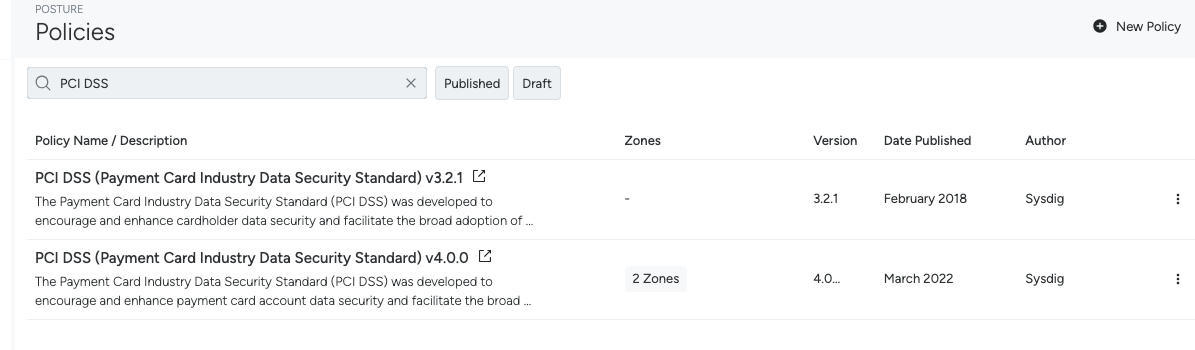

■次に画面上部の検索フォームに PCI DSS と入力します。

今回は以下の PCI DSS 4.0 を使って評価したいため、こちらを選択します。

・PCI DSS (Payment Card Industry Data Security Standard) v4.0.0

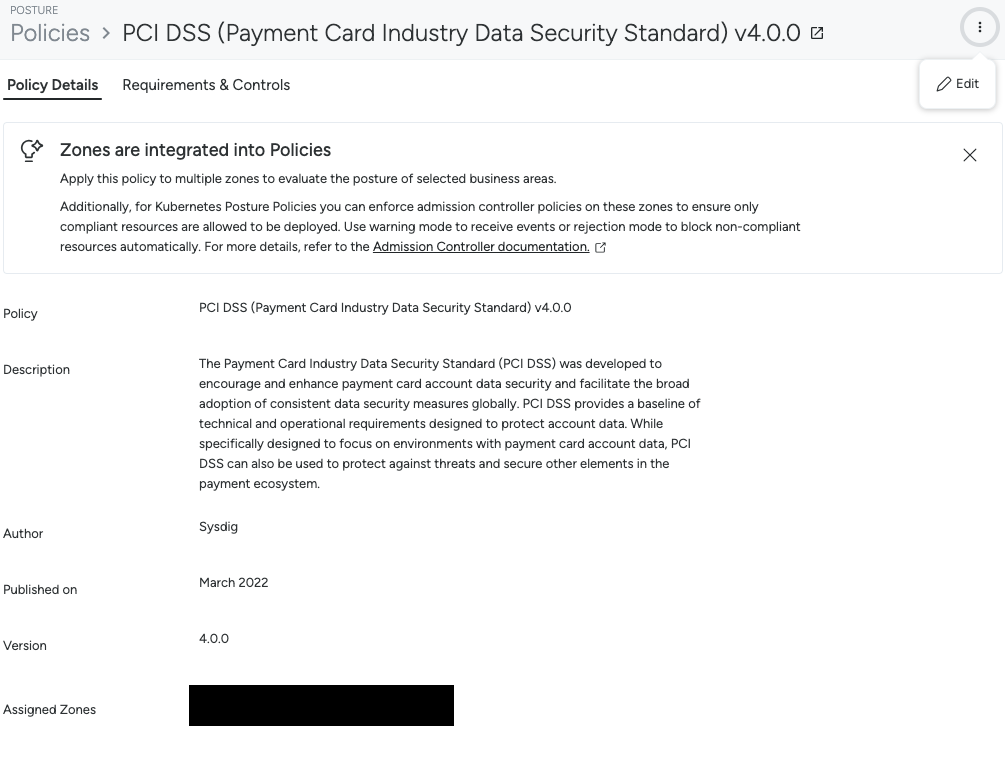

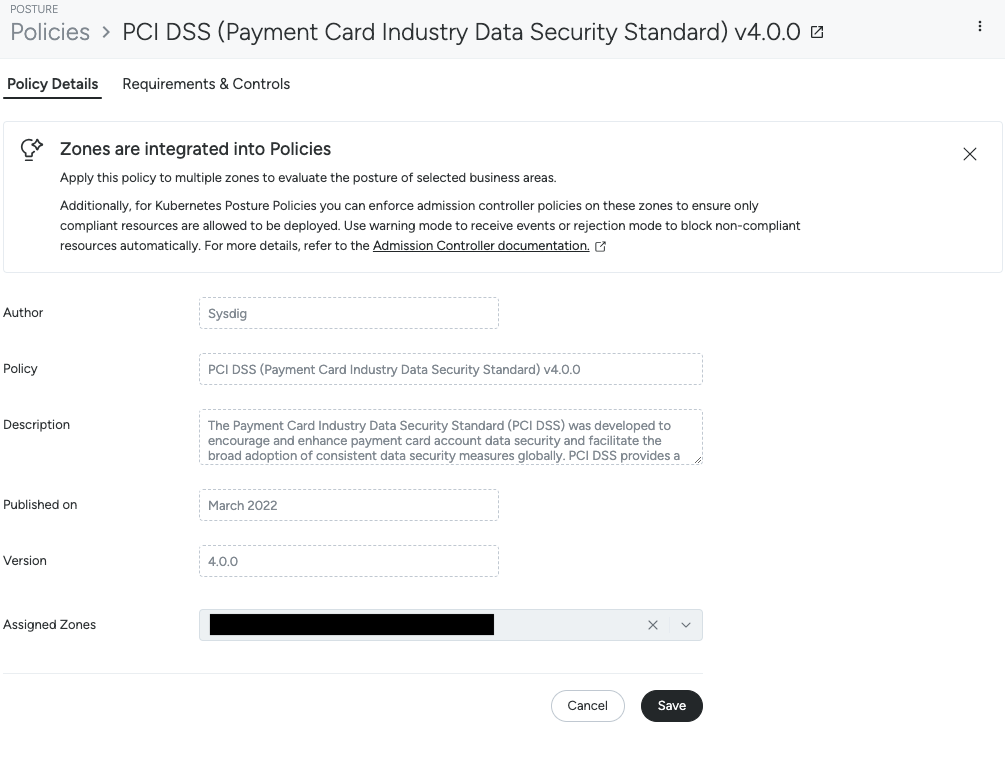

■右上の Edit をクリック。

■Assigned Zones の項目に先ほど作成した Zone を追加する。

これで PCI DSS 4.0 の Policy で評価できるようになりました。

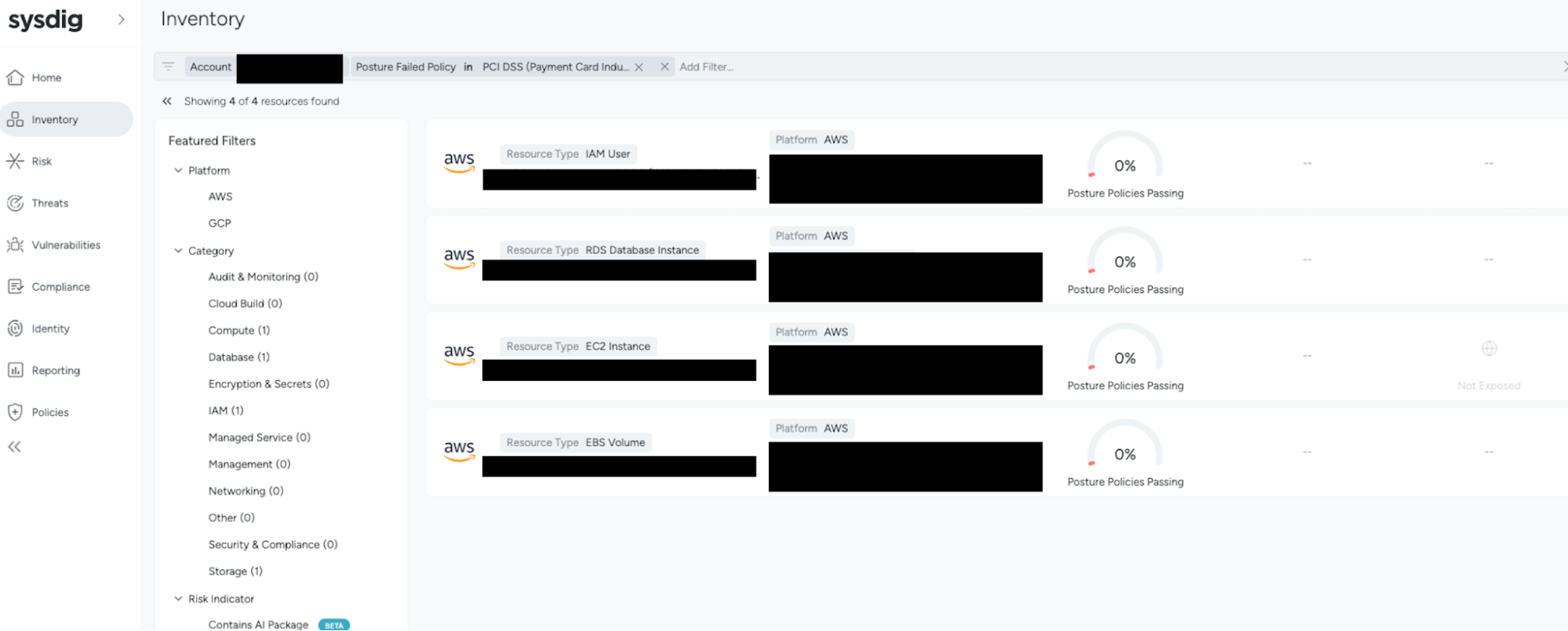

■上記の設定を終えたあと、Inventory をクリックし以下の画面を出す。

画面上部にフィルター機能があるので活用します。

今回の環境には複数の AWS アカウントが登録されているので、

まずは、Account でフィルター、Posture Failed Policy で対象のポリシーで違反があるものだけをフィルター。

今回は「PCI DSS (Payment Card Industry Data Security Standard) v4.0.0」でフィルタします。

・・・すると、違反している設定が以下のように表示されます。

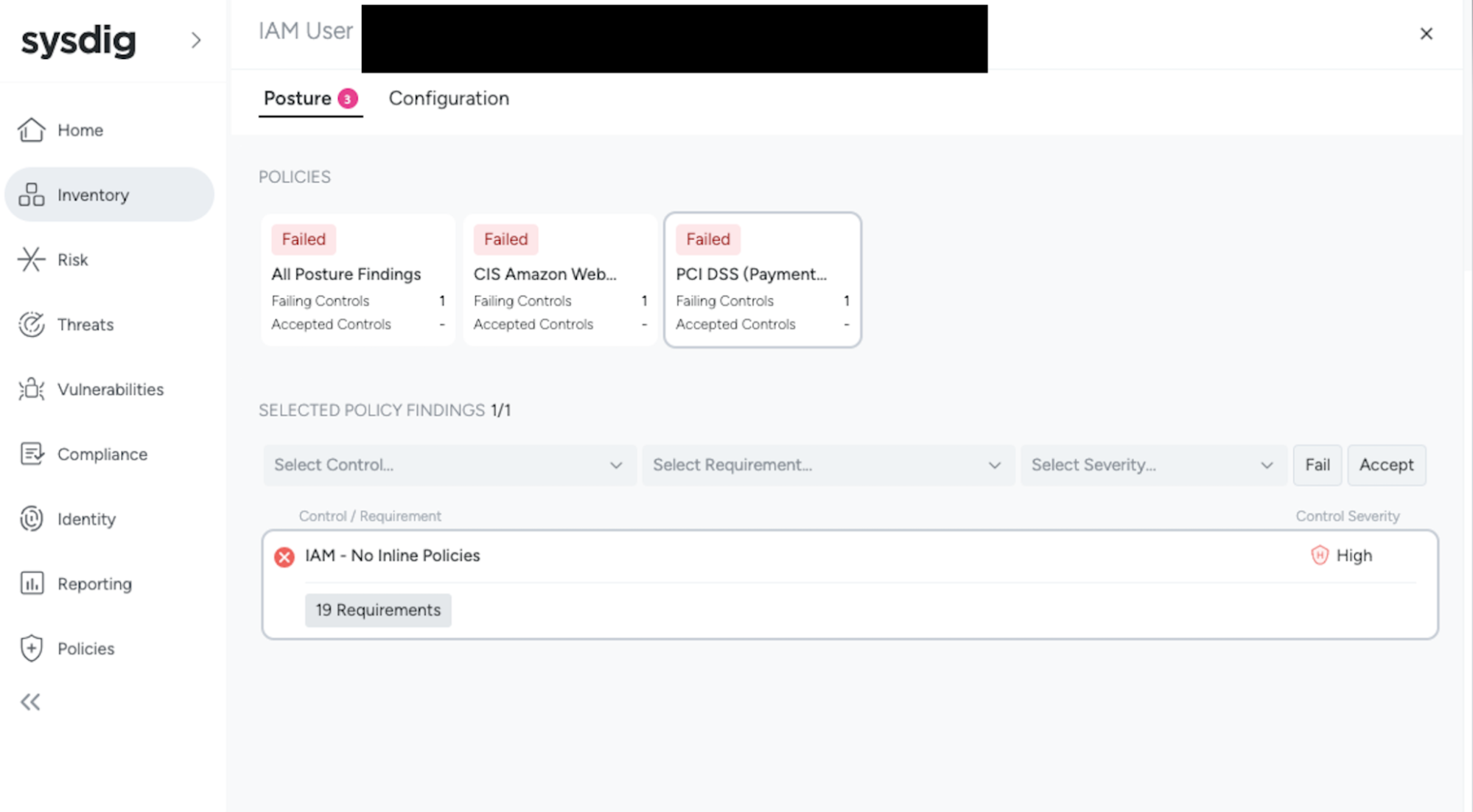

■例えば IAM で警告がでているものがあります。

対象をクリックすると以下のように PCI DSS で Failed と出ていることから今回のフィルターに引っかかっている状態というのがわかります。

■問題となる設定が何かってのはわかりますが、

じゃあ、何すればいいの?ってのはあります。

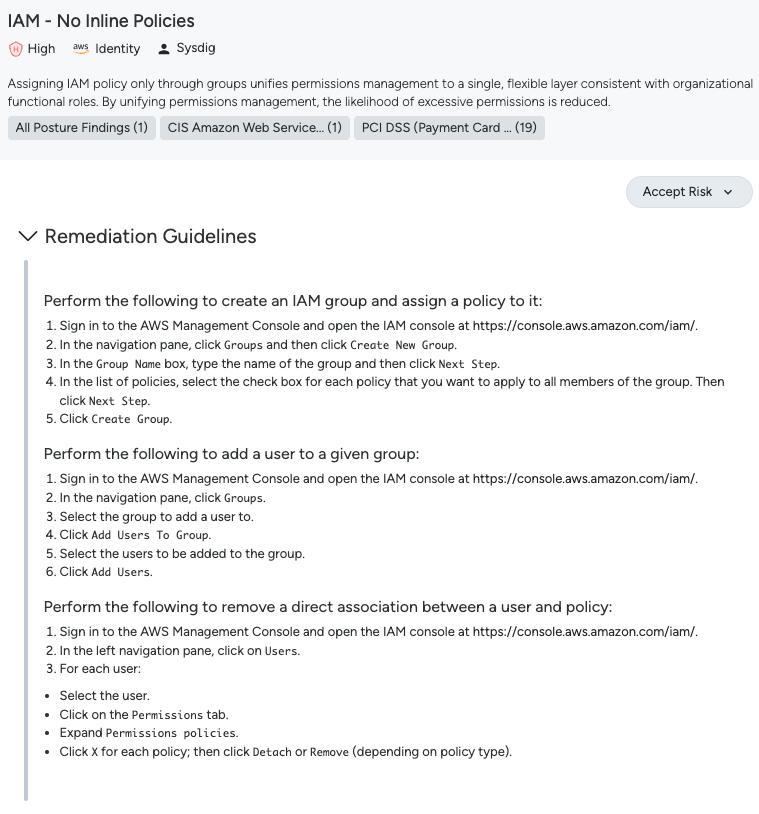

そうなんです!ここが Sysdig の良いところで、

対応方法についてガイドもしてくれる!

この後、どういった対処をする必要があるのかっていうのがわかりやすいです。

( 英語が苦手な方は、Chrome で翻訳して日本語にするのもありです)

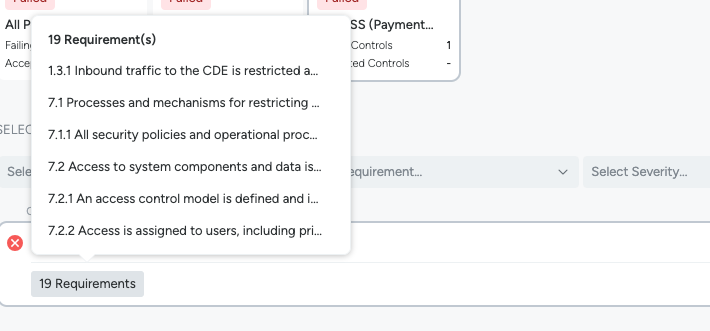

■ちなみに、問題のある設定が発見できたわけで、

何の要件に違反している可能性があるのかというのも表示してくれます!

先ほどの IAM の警告画面上からや、その先の対応方法が書いてあるページ上に

19 Requirementsとあるのでそこをクリックしてみると、

以下のように PCI DSS 4.0 の要件上からどこに違反しているのかリストがでてきます。

19箇所で違反している・・・!

■ここまでが導入と違反している設定の確認方法になります。

じゃあ、この先どうしていくか?

問題点のある設定について、まずリスクを評価して PCI DSS の環境として是正すべき問題か、リスクを許容するのかを判断する。

是正すべき問題であればそれをいつまでに実施するのかを決める。

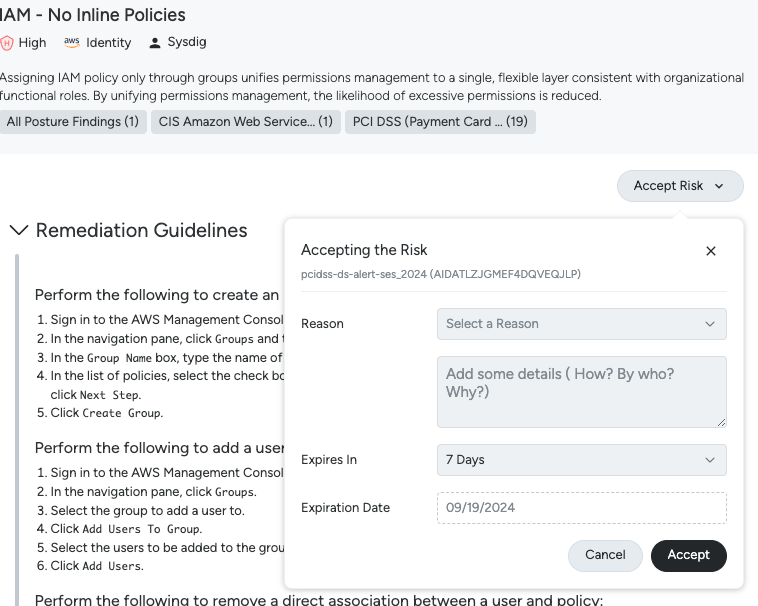

ここで活用できるのが、表示されている警告の内容のページに以下のようにAccept Risk とあります。

ここからリスクを許容するとした場合は、Reason からその判断に応じた項目を選んだり、あるいは許容はできないのだけども、

作業中であったり何かしらの理由がある場合は Custom から理由であったり、期限を入れることで一時的にFailed であるステータスを Pass に変えることができます。

以上のようにAWSアカウント上の設定を Sysdig Secureでチェックすることで、

PCI DSS 4.0 に準拠させるうえで是正すべき設定箇所の洗い出しができます。

以上!

今回の設定については、どのように導入して問題を可視化し対応していったかというのをざっくりと書かせていただきました。

導入するだけではなく、これを今後、定期的に確認していくことも重要であり、問題のある設定を早期発見し対応することで運用がより良く回ると思います。

ちなみに、タイトルにもございましたPCI DSS 4.0については、

2024年7月に無事監査が終わり、2024年8月31日をもってPCI DSS 4.0に準拠いたしました!

(∩´∀`)∩ワーイ

プレスリリース:https://www.iret.co.jp/news/20240902.html

【おわりに】

次回の記事は、村上さんの「CIS AWS Benchmark の モニタリング要件は GuardDuty + Sysdig でどこまでカバーできるのか?」です。

お楽しみに!

アイレットでは、Sysdig を使ってみたいけれど、初期設定が大変そう、運用も含めてお任せしたい、といったお客様向けに、導入・運用保守込みの「 Sysdig 運用サービス 」も提供しています。

ぜひお気軽にお問い合わせください。