こんにちは、MSPの田所です。

みなさんは Sysdig をご存知でしょうか?

ご存知の方、ぜひ私に教えてください。

ご存知ない方、私と一緒に入門しましょう!

1. いきさつ

ボス「来週の Sysdig のワークショップ、まだ少し枠あるけど興味ない?」

私「あります!行きます!!」

私(Sysdig… ってなんだっけ?セキュリティの製品だったとは思うけど)

2. 教えてディグ太!

まずは予習ということで、ディグ太 (Gemini) にインタビュー!

対談形式でお楽しみください。

今日から君はセキュリティの専門家、そしてSysdigの専門家だ!

名前はそうだな、、「ディグ太」にしよう

今からSysdigについて質問していくから、簡潔にハキハキと関西弁で答えてくれ

ディグ太、オーケー?

了解や!わいはセキュリティ専門家兼Sysdig専門家のディグ太やで!

どんな質問でもどんとこいや!

ディグ太、Sysdigが何か初心者にも分かるように教えてくれ

かしこまりましたで!

Sysdigいうんは、 コンテナとかKubernetes みたいな、最近よう使われとるクラウドネイティブな環境向けの セキュリティと監視 をしてくれるツールやねん。

例えるなら、 体の中を隅々まで見通せるレントゲン みたいなもんやな。

昔は、サーバーいうんは部屋みたいなもんやったんやけど、最近はコンテナいう 小さな箱 がぎょうさん集まってサーバーになっとるんや。

ほんで、その箱の中身がどうなってるか、外からやと全然見えへんねん。

Sysdigは、 その箱の中身まで全部見通して 、何か悪いことしてへんか、ちゃんと動いとるか、 全部監視してくれる わけや。

ほんで、もし何か問題あったら、 「おい!この箱の中、なんか変やぞ!」 って教えてくれるんや。

分かりやすい説明やったやろか?

さすがディグ太、分かりやすいじゃないか

セキュリティのツールはたくさんあると思うが、その中でSysdigはどんな強みや特徴がある製品なんだい?

ええ質問やな!

Sysdigの強みは、 「全部入り」 ってとこやねん。

セキュリティいうたら、色々あるやろ?

- 侵入検知

- 脆弱性管理

- コンプライアンスチェック

- ログ収集

- パフォーマンス監視

ほんで、普通やったら、それぞれ別のツールを使うことになるんやけど、 Sysdigは全部まとめて面倒見てくれる わけや。

しかも、 コンテナとかKubernetesに特化 しとるから、クラウドネイティブな環境で使うには 最強のツール やねん。

具体的に言うと、

- Falco いうオープンソースのセキュリティツールをベースにしとって、 めっちゃ高性能な脅威検知 ができるんや。

- コンテナの中身まで全部見れる から、 脆弱性 とかも しっかりチェック できるで。

- ログ も 全部集めてくれる から、後から 原因究明 とかも楽勝や。

- パフォーマンス も監視してくれるから、 ボトルネック とかもすぐに見つけられるんや。

どうや?Sysdigの凄さが分かってきたやろ?

「全部入り」か、面白い

世の中で稼動しているサーバーにはオンプレミスもあるし、コンテナ技術を使っていないものも多いんじゃないか?

今の潮流を考えて、Sysdigはどんな位置取りで今後どうなっていく可能性があるんだい?

ディグ太の考えを聞かせてくれ

鋭いな!確かに、今やオンプレミスもあれば、クラウドもあれば、コンテナ使っとらん環境もぎょうさんあるわな。

Sysdigは、 今まさにクラウドネイティブセキュリティのトップランナー として走っとるんや。

で、これからの流れやけど、 二つの方向 で進化していく可能性が高いと思うで。

一つ目は、 「守備範囲を広げる」 方向や。

今はコンテナとかKubernetesがメインやけど、 サーバーレス とか エッジコンピューティング みたいな新しい技術にも対応していくはずや。

(注:オンプレミスにSysdigエージェントを入れることも可能、Fargate などコンテナサーバレスでのイメージスキャンや脅威検知も可能です)

ほんで、 オンプレミス とか クラウド とかも含めて、 あらゆる環境をカバーできる ような 「全部入りセキュリティプラットフォーム」 みたいなんを目指していくんやないかな。

二つ目は、 「深掘りする」 方向や。

セキュリティだけやのうて、 オブザーバビリティ いう システム全体の監視 とか、 AIOps いう AIを使った運用自動化 とかにも力を入れていくはずや。

(注:Sysdig Monitor という監視サービスは既にあります)

ほんで、 セキュリティとオブザーバビリティとAIOpsを融合 させて、 今までにない新しい価値 を提供していくんやないかな。

Sysdigは、 常に最新技術に対応 しながら、 進化し続ける 会社やねん。

だから、 将来性も抜群 やと思うで!

将来性抜群だなんて素敵じゃないか

今からSysdig未経験者向けのハンズオンに行くんだが、何かアドバイスやメッセージをくれるかい?

もちろん!

ハンズオン、楽しみやな!

Sysdigは、はじめはちょっと難しいかもやけど、慣れたらめっちゃ便利やで。

だから、 焦らず、一つずつ覚えていこう 。

ポイント は、 「実際に手を動かして学ぶ」 ことやねん。

ハンズオンでは、 実際にSysdigを触って、コマンドを打ったり、ダッシュボードを見たり しよう。

そうすることで、 感覚的にSysdigが分かる ようになるで。

もし、分からんことがあったら、 遠慮なく人に聞こう 。

周りにSysdigユーザーがおらんかったら、 オンラインコミュニティ とか、 Sysdigのサポート に聞いてみるのもええで。

とにかく、楽しんで学ぶ ことや!

ハンズオンが終わったら、 「Sysdigって、めっちゃ楽しいやん!」 ってなってくれるはずや。

頑張ってな!

Generated by Gemini

(Gemini がイメージするディグ太ってこんなんだったの!?)

3. そしてワークショップ

社内で開催されたワークショップに参加してきました。

そこでは Sysdig のコンソールを実際に触りながら、主要な機能を体験しました。

とてもざっくりまとめます。

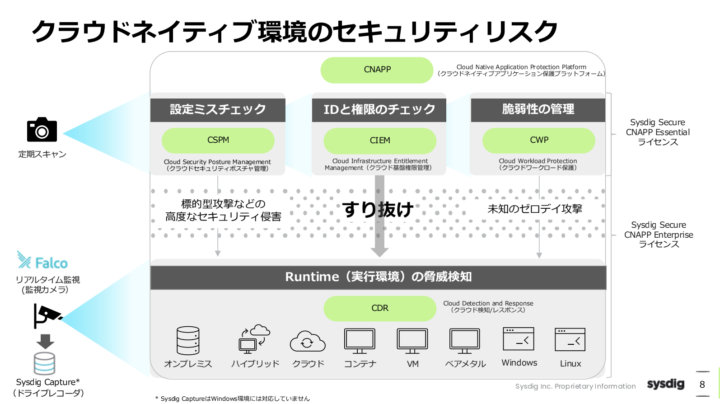

1. Sysdig の概要

Sysdig secure は、クラウド環境の設定、権限、脆弱性を定期チェックするだけでなく、ワークロード実行環境の脅威検知を行えます。

短時間で起動と停止を繰り返し、動的にスケールするコンテナに対応している点が特徴です。

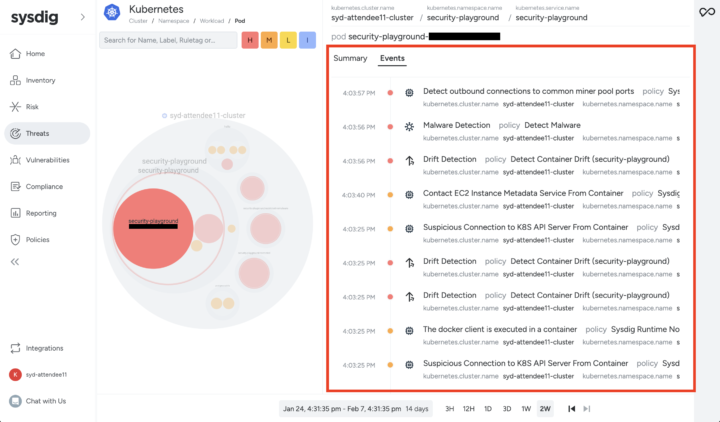

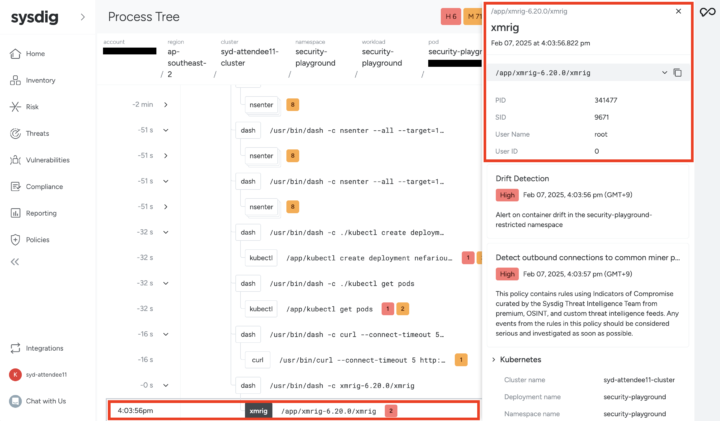

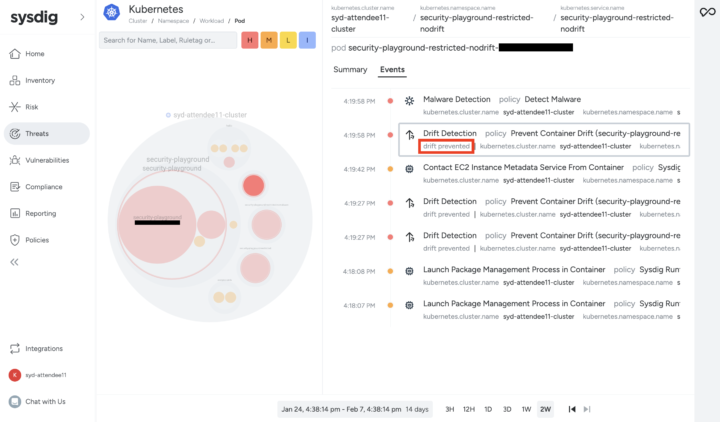

2. ランタイム脅威の検知と防御(コンテナワークロード)

コンテナが攻撃された時を想定します。

ここではホスト EC2 インスタンスに接続されて、Kubernetes の Pod に好き放題されてしまいました。

Sysdig secure が入っていれば、その有り様を詳しく見ることができます。

イベントをクリックして中身を見てみます。

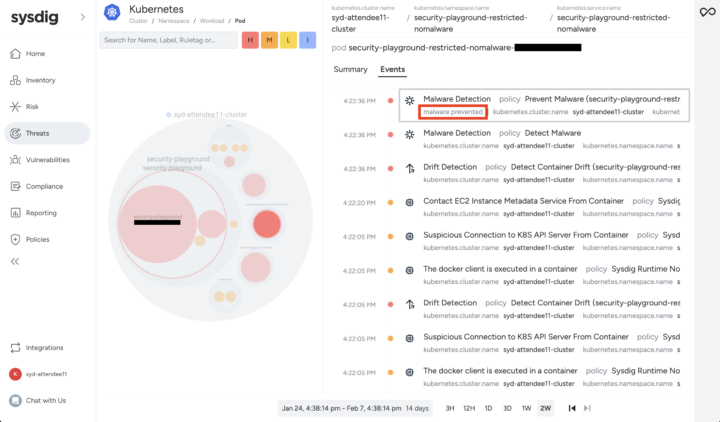

XMRig というクリプトマイニング型マルウェアを実行されてしまったことが分かります。

そこで、Sysdig でランタイムポリシーを設定します。

自由度高く設定が可能ですが、ここでは AMI の初期状態からの設定変更を防ぐ、ドリフト防止のポリシーを設定しています。

先ほどと同じ攻撃を仕掛けると、今度は drift prevented と表示され、攻撃を防いだことが分かります。

マルウェア防止のポリシーを設定して同じ攻撃をすると、malware prevented と表示されました。

先ほどのドリフト防止とは異なる、マルウェア検出の観点で攻撃を防ぎました。

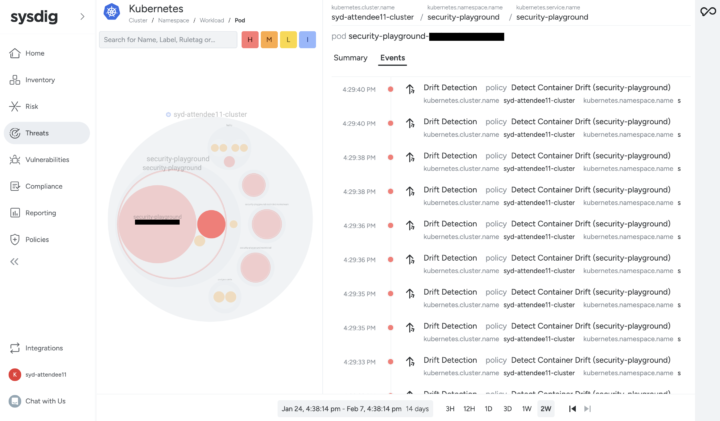

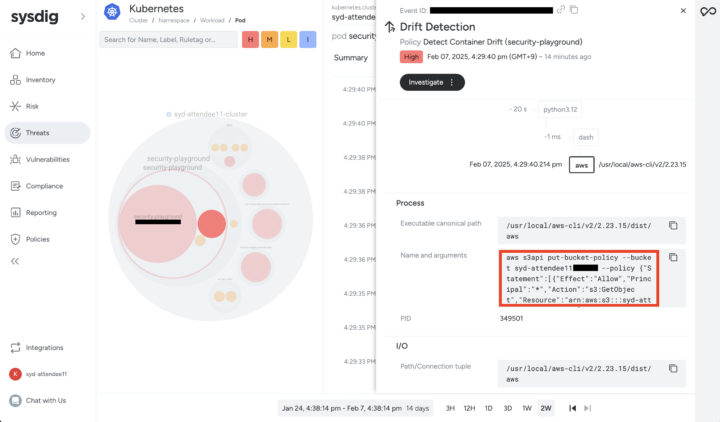

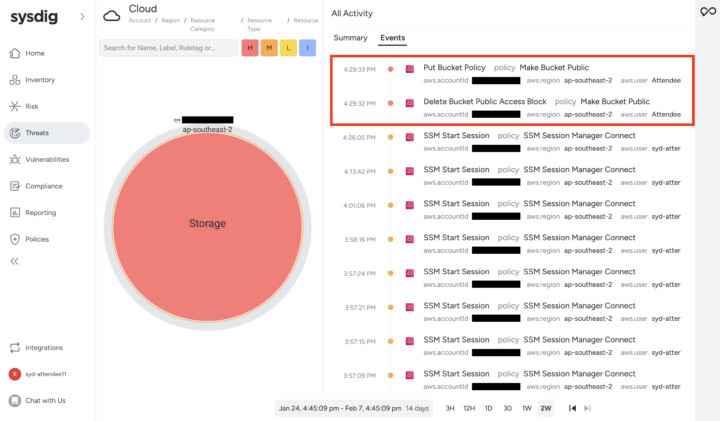

3. ランタイム脅威の検知と防御(クラウド環境)

次にクラウド環境の設定が変更された場合です。

また好き放題やられていそうです。

今度は何をされたのでしょうか。

イベントを開いて確認すると、EC2 インスタンス経由で S3 バケットポリシーをいじられていました。

コンテナからではなくクラウドのメニューからもイベントの確認が可能です。

S3 バケットのブロックパブリックアクセスが無効化され、上のバケットポリシーが適用されたことを時系列で追えます。

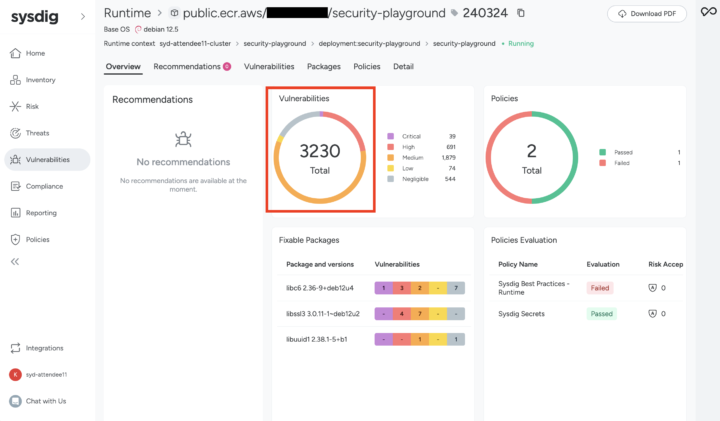

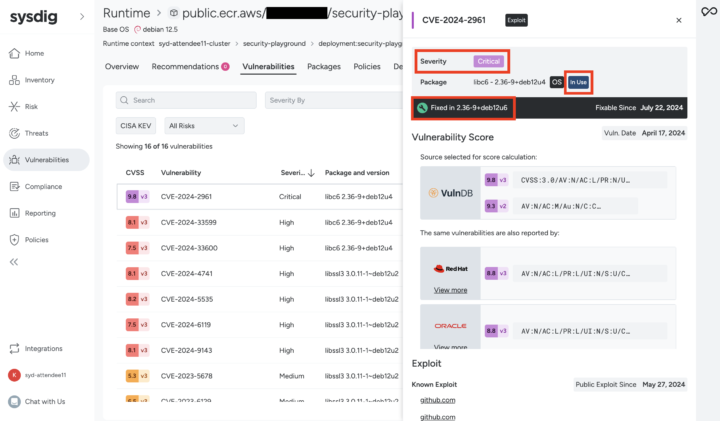

4. 脆弱性管理

コンテナランタイムの脆弱性をスキャンしてみます。

なんと 3,230 個の脆弱性が見つかりました。

一体どこから手をつけたら良いのでしょうか。

深刻度が高いもの、コンテナで使われているもの、パッケージのアップデートがあるもの、とフィルターすることができて、重要かつ対策が可能なものから直していくことができます。

これはとても助かる機能ですね。

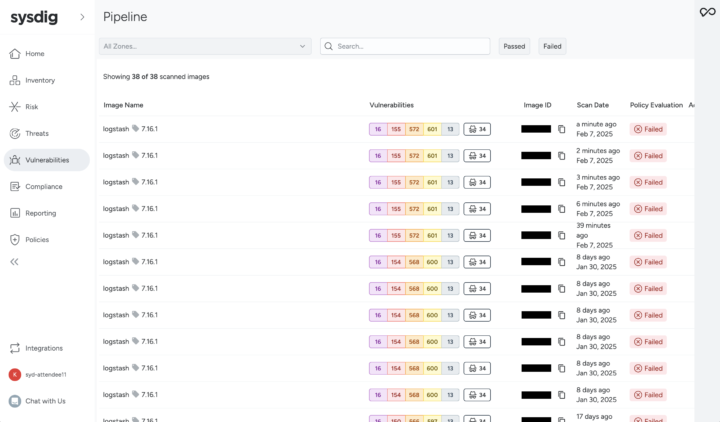

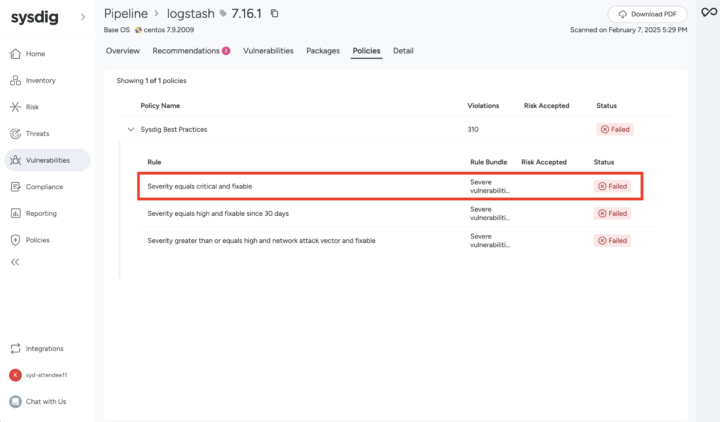

次に CI/CD パイプラインの脆弱性を確認します。

脆弱性だらけのコンテナはそもそも立ち上げたくないですよね。

コンテナのイメージをスキャンして、ポリシーに沿わないものはデプロイを禁止する機能もあります。

例えば以下では深刻度 Critical の脆弱性が認められたため、デプロイが失敗しました。

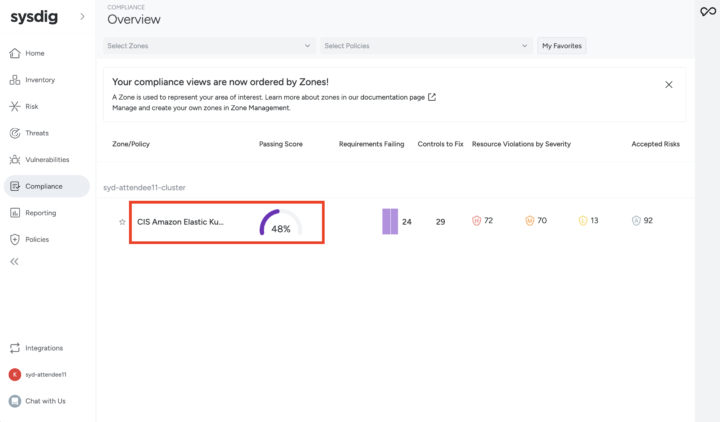

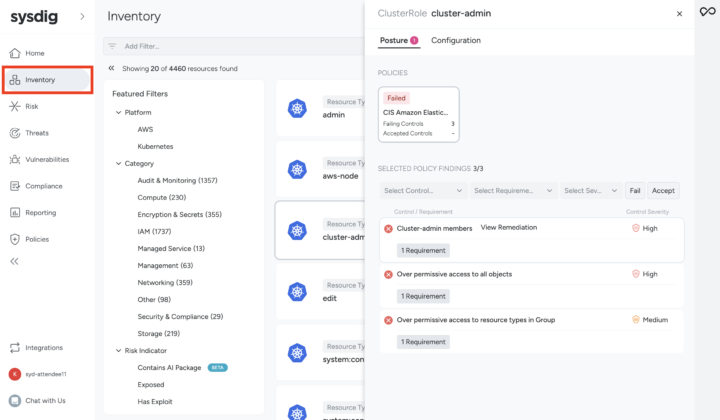

5. ポスチャー/コンプライアンス

クラウド環境の設定に問題がないか見てみます。

Amazon EKS に関するスコアが 48% ということで、だいぶ改善が必要そうです。

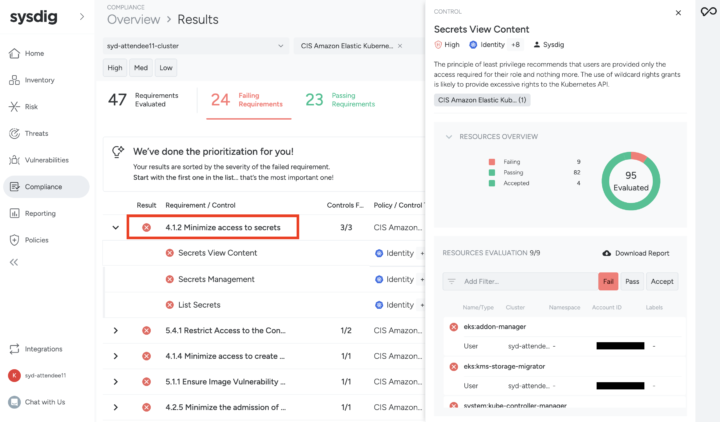

中身を開いてみると、例えばシークレットの管理がなっていない、というものがありました。

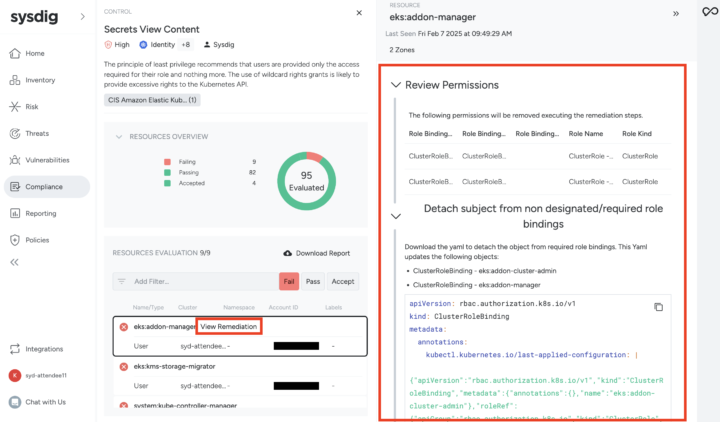

さらに項目を個別に見ていくと、修正の手順まで提案してくれました。

至れり尽くせりな機能ですね。

リソースの種類ごとに設定の問題を見ていくこともできます。

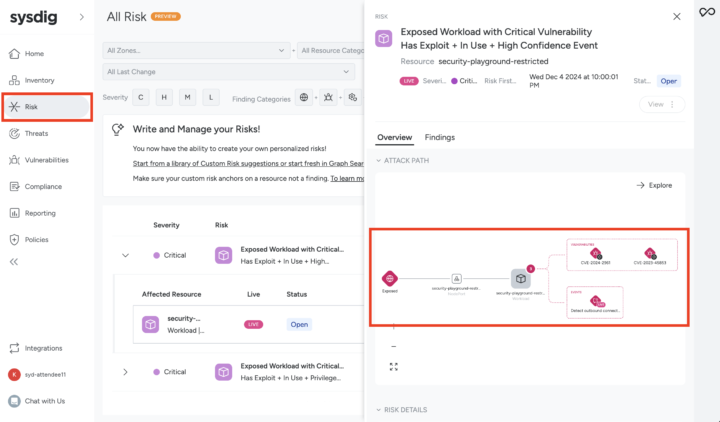

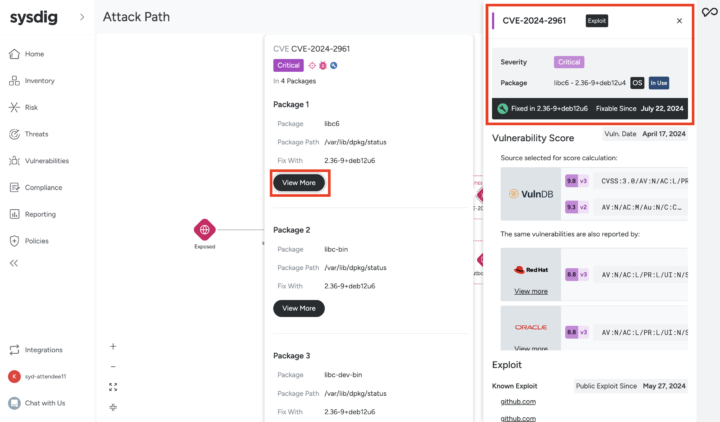

6. リスクとアタックパス

クラウド環境やワークロードの情報から、どこにセキュリティリスクがあるか考えてくれます。

この経路でこの脆弱性が狙われる可能性がある、と図で示してくれます。

これならどこで何を対策したらいいか一目で分かります。

おわりに

コンテナ特有のセキュリティの課題、それを解決するSysdigの主要な機能を味わいました。

ディグ太の言う通り「Sysdigって、めっちゃ楽しいやん!」となりました。

今後ますます重要になるクラウドのセキュリティ、知見を深めていきたいと思います。

私個人の学習はこれからですが、弊社にはセキュリティ専門チームによる Sysdig 運用サービス がございます。

Sysdig の導入や監視、運用にお困りの方はぜひご検討ください。

おしまい