CI事業部 セキュリティセクションの村上です。米国フィラデルフィアにて開催中の AWS re:Inforce 2025 に参加しており、本日はイベント2日目、6月17日に参加した Code Talk 「NIS342-R1: Sticky situations: Building advanced AWS WAF honeypots for better security」のレポートをお届けします。

ハニーポットとは

ハニーポット (honeypot) は、攻撃者を引き付け、その活動を監視・分析するために意図的に脆弱性があるように見せかけたシステムのことで、新たな攻撃パターンを学び、セキュリティ態勢を向上させることを目的としています。

これにより、稼働中の正規のシステムのリスクを増大させることなく、攻撃の手法や使用されるツールの情報を収集できます。

AWS 内部の脅威インテリジェンス収集:MadPot

AWS が運用する大規模なハニーポットシステム「MadPot」が紹介されました。

「Best defense is offense(最高の防御は攻撃)」という考えに基づき運用されている MadPot は、2023年第3四半期に公表された、AWS の脅威インテリジェンス収集における取り組みです。

MadPot は、数十万ものデコイ(おとり)から構成されており、SSH、RDP、各種データベース、ネットワークカメラなど、数百種類のサービスをエミュレートしています。

これにより、1日に約7億5千万件の潜在的な脅威と4億件の悪意あるアクティビティを検知しているとのことです。

MadPot で収集されたインテリジェンスは、AWS の顧客に対しプロアクティブなアラートを提供するために活用されており、Amazon GuardDuty、AWS Shield、AWS WAF といった各種セキュリティサービスにもその情報がフィードされています。

参考情報:Amazon MadPot Stops Cybersecurity Crime

AWS 上でユーザーが構築可能なインテリジェントなハニーポット例

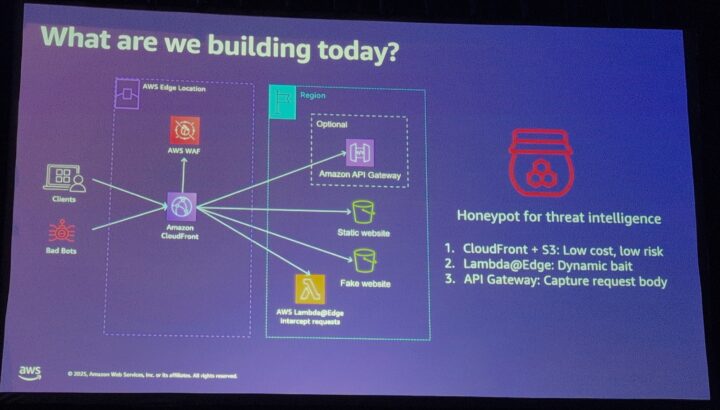

今回のデモでは、以下の AWS サービスを組み合わせてハニーポットを構築する例が紹介されました。

- Amazon CloudFront

- AWS WAF

- AWS Lambda@Edge

- Amazon S3

- (オプションで Amazon API Gateway)

この構成は、CloudFront と S3 を利用することでリスクを抑えつつ、コストも低く抑えられる点がメリットです。

また、Lambda@Edge を活用することで、動的なレスポンスを生成します。

例えば、WAF がスクレイピングと判定したリクエストを、本物と似たような偽のウェブサイトへリダイレクトし、攻撃者のさらなる行動を促す手法も紹介されました。

また、SSRF (Server-Side Request Forgery) が成功したかのように見せかけるダミークレデンシャルを含むレスポンスを返すなど、攻撃者にとって魅力的な動的なコンテンツを生成することも可能です。

オプションとなっている API Gateway を利用すると、リクエストボディをキャプチャし、攻撃者の意図を深く分析できます。

ハニーポットによって得られるオブザーバビリティ(可観測性)についても言及がありました。ハニーポットを通じて、

- 攻撃者が使用するサービスやその拠点(ロケーション)の特定

- ボットやスキャン活動の規模の把握

- 一般的なデータベースには記録されない、独自の攻撃者行動の検出

などを行います。

例えば、ハニーポットに対するログイン試行のコンテンツを記録し、それを既知の漏えい情報などと比較するといった手法も紹介されました。

おわりに

AWS WAF を単なる防御ツールとしてだけでなく、脅威インテリジェンスを収集するプラットフォームとして活用するというセッションでした。

個人や小規模チームでは AWS の MadPot のような大規模なハニーポットまでは構築できないものの、今回紹介されたような小規模ハニーポットであれば比較的始めるのも容易なので、ご興味のある方は試してみてはいかがでしょうか。

ただし AWS 環境やリソースの設定次第ではリスクはありますので、各サービスを理解した上で実施ください。

また、ハニーポットは攻撃に対して脆弱に見える環境のため、既存の環境とは別の AWS アカウントに配置するなど、万が一侵害されても被害範囲を最小限に抑えられるようにしてください。