re:Invent 2022 に現地参加しています、クラウドインテグレーション事業部 セキュリティセクションの村上です。

2日目に参加した Builders’ Session “AWS CIRT toolkit for automating incident response preparedness” (SEC303-R) についてレポートします。

Builders’ Session の形式については前回の記事に記載したので、割愛します。

概要

When it comes to life in the cloud, there’s nothing more important than security. At AWS, the Customer Incident Response Team (CIRT) creates tools to support customers during active security events and to help them anticipate and respond to events using simulations. In this builders’ session, CIRT members demonstrate best practices for using these tools to enable service logs with Assisted Log Enabler for AWS, run a security event simulation using AWS CloudSaga, and analyze logs to respond to a security event with Amazon Athena.

クラウド生活において、セキュリティほど重要なものはありません。AWS では、CIRT(Customer Incident Response Team)が、アクティブなセキュリティイベント中にお客様をサポートするためのツールを作成し、シミュレーションを使用してイベントの予測と対応を支援します。このビルダーズセッションでは、CIRT メンバーが、Assisted Log Enabler for AWS によるサービスログの有効化、AWS CloudSaga によるセキュリティイベントシミュレーションの実行、Amazon Athena によるセキュリティイベント対応のためのログ解析など、ツールを使用したベストプラクティスを紹介します。

スピーカー

- Steve de Vera, Senior Security Consultant

- Matthew Harvey, TD/IR Specialist

- Matthew Gurr, Senior Security Consultant

- Ben Fletcher, EMEA Customer Incident Response Team Leader

- Cydney Stude, Service Engineering Consultant

5人目の Cydney Stude さんのテーブルに参加しました。

今回使用したツール類の開発を実際に行われているそうです。

使用したツール

以下の3つを使用しました。

いずれも GitHub で公開されている、オープンソースのツールです。

Assisted Log Enabler for AWS

各種ログを一括で有効化できるツールです。

インシデントが起きていてログを確認したいが、ログ出力が有効化されていない!という時に便利です。

https://github.com/awslabs/assisted-log-enabler-for-aws

過去のログが見れるようになるわけではありませんが、有効化時点以降のインシデント追跡が容易になります。

AWS Security Analytics Bootstrap

CloudTrail、VPC フローログ、DNS クエリログに対して、Athena からクエリをかけられるように、各種設定を行ってくれるツールです。

https://github.com/awslabs/aws-security-analytics-bootstrap

Athena でログ解析をする場合、Glue のデータベース作成やテーブル定義など、事前設定が必要です。

インシデント発生の最中に Athena でログ解析を始めようとすると、事前設定の方に時間を取られてしまう可能性があるので、一括で設定してくれるのは非常に助かりますね! (インシデントに備えて事前に設定しておけると、なお良いと思います)

AWS CloudSaga

セキュリティイベントのシミュレーションができるツールです。

https://github.com/awslabs/aws-cloudsaga

- 攻撃者がビットコインマイニングのため、大きいインスタンスを作成しようとしている

- 攻撃者がネットワーク設定に変更を加えようとしている

といったシナリオを、AWS 環境に対して dry run を実行することでシミュレートします。

dry run でも CloudTrail などにログが残るので、それを解析することでインシデント対応訓練ができます。

なお、ログ以外のリソースに実際に変更を加えるような機能は無いとのことでした。

ハンズオン内容と所感

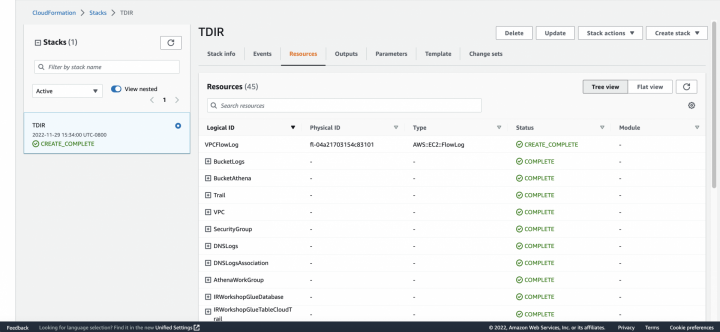

1. AWS CloudFormation で VPC 等のリソース作成+ Assisted Log Enabler for AWS によるログ有効化+ AWS Security Analytics Bootstrap によるログ解析準備

インシデントシミュレーション用の環境と、ログ出力設定、ログ解析準備がまとめて行われます。

今回は時間が短いので、CloudFormation スタック作成1回で行われましたが、

2つのツールをそれぞれ手動で実行する Manual 版のハンズオンシナリオもあるので、近々やってみたいと思います。

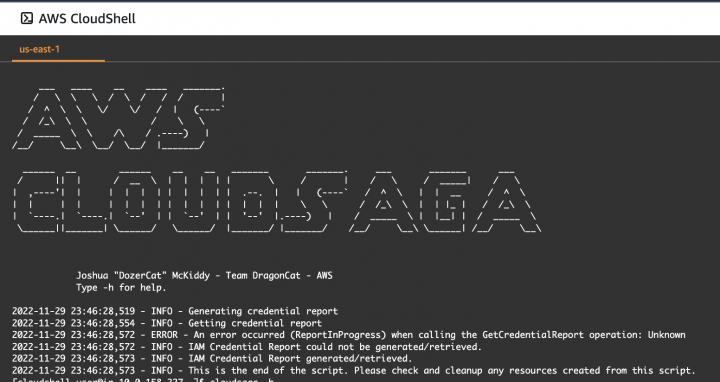

2. AWS CloudSaga でシナリオを実行する

CloudShell に CloudSaga をインストールし、コマンドを実行します。

dry run のため環境が破壊されることはなく、安全に訓練することができます。

3. Amazon Athena でログを解析し、インシデント状況を調査する

2 の操作により各種ログが生成されているので、 Athena でクエリを実行して調べていきます。

時間内に全部の確認はできませんでしたが、大まかな流れは掴むことができました。

名前付きクエリとして、サンプルクエリがある程度用意されてはいますが、基本的な Athena によるクエリのかけ方については、事前に訓練しておく必要がありそうです。

おわりに

自分たちでツールを作ることもありますが、既にある便利なツールを知ることができたので、是非活用していきたいです。

まずは自分で復習してから、セキュリティセクション内でハンズオンを開催できたらいいなと思います。

アイレットなら、AWS で稼働するサーバーを対象とした監視・運用・保守における煩わしい作業をすべて一括して対応し、経験豊富なプロフェッショナルが最適なシステム環境を実現いたします。AWS プレミアティアサービスパートナーであるアイレットに、ぜひお任せください。

その他のサービスについてのお問合せ、お見積り依頼は下記フォームよりお気軽にご相談ください。

https://www.iret.co.jp/contact/service/form/