re:Invent 2022 に現地参加しています、クラウドインテグレーション事業部 セキュリティセクションの村上です。

1日目、2つの Builders’ Session に参加しました。

・Vulnerability management with Amazon Inspector and AWS Systems Manager (SEC202)

・Customizing and configuring your landing zone at scale (MKT208-R)

初回は勝手が分からず、反省点があったので、まとめてレポートします。

Builders’ Session とは

Builders’ Session は、AWS の担当者1名+少数の参加者 (今回は Max 10人のよう) で行なわれる1時間のハンズオンセッションです。

大部屋に机が5つあり、AWS の方5名、参加者最大50名のようでした。(全部の Builders’ Session でそうなのかは分かりません)

最初のレクチャーもハンズオンも、Workshop と比べると短めです。

少人数セッションなので比較的質問はしやすいと思います。

ハンズオン環境として、一時的な AWS アカウントが提供されました。

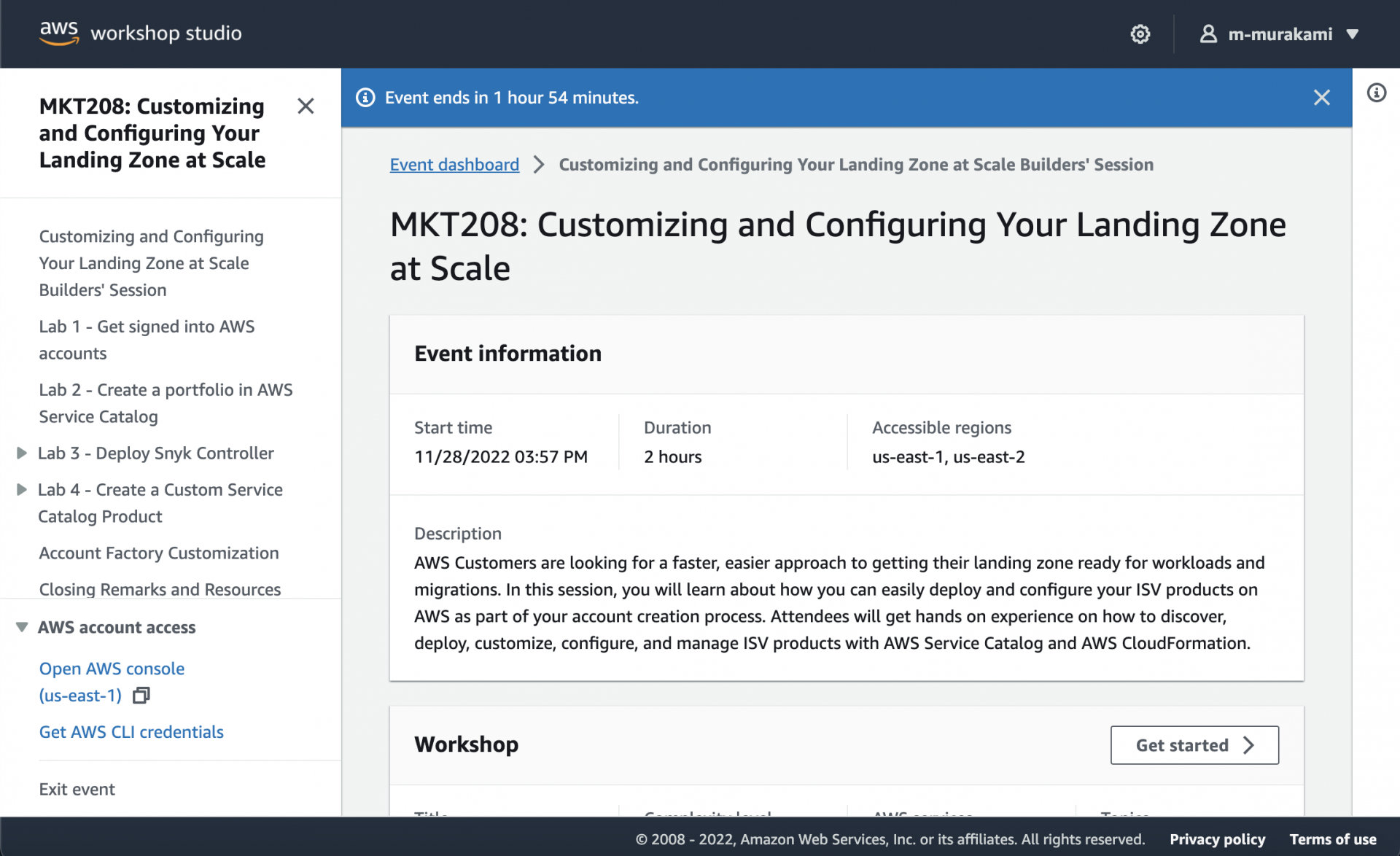

セッション中にアクセスできる、AWS アカウントへのログインリンク付きの手順ページはこんな感じです。

移動があるので早く切り上げて、という参加者もいましたが、基本的に1時間フルで使うものとして予定を組んだ方が良さそうです。

(セッションによっては、予定時間過ぎても多少、追加の質問もできるかも)

反省点

講師に一番近い席に座るべし

・聞き取りに自信があって質問も声を上げてできます! という方以外は、一番聞きやすい&質問しやすい場所に陣取るのが良さそうです。

・同じ部屋で数グループが同時に同じ内容のセッションを行なっており、講師はマイク無しのため、聞き取りづらいところもありました。

迷ったら質問するべし

・参加者は積極的に質問される方が多いので、意外と1時間すぐに終わってしまいます。

セッションその1:Vulnerability management with Amazon Inspector and AWS Systems Manager

概要

Join this builders’ session to learn how to use Amazon Inspector and AWS Systems Manager Patch Manager to scan and patch software vulnerabilities on Amazon EC2 instances. Walk through how to understand, prioritize, suppress, and patch vulnerabilities using AWS security services.

このビルダーズセッションでは、Amazon Inspector とAWS Systems Manager Patch Manager を使用して、Amazon EC2 インスタンス上のソフトウェア脆弱性をスキャンし、パッチを適用する方法を学習します。AWS のセキュリティサービスを使用して、脆弱性を理解し、優先順位をつけ、抑制し、パッチを適用する方法を学びます。

ハンズオンの流れ

脆弱性のあるインスタンスが既に複数存在する環境で、以下を行ないました。

1.Inspector を有効化し、検知結果を確認

2.Security Hub で Inspector の検知結果を確認

3.SNS 通知設定

4.Systems Manager の Run Command でスキャン (自動修復無し)

5.同上 (自動修復あり)

6.(時間切れ)

こちらのワークショップの短縮版とのことでした。

https://catalog.workshops.aws/inspector/en-US

感想

1つ目のこちらは満員で AWS の SA の方に対して 参加者 10人、質問も盛況。

検知した後の運用の方の詳細を聞きたかったところですが、あっという間に終わってしまいました…!

ついでに写真撮りそびれました。

セッションその2:Customizing and configuring your landing zone at scale

概要

Organizations using AWS are looking for a faster, simpler approach to preparing their landing zone for workloads and migrations. In this builders’ session, learn how you can easily deploy and configure your ISV products on AWS as part of your landing zone’s account creation process. Attendees get hands-on experience with discovering, deploying, customizing, configuring, and managing ISV products with AWS Service Catalog and AWS CloudFormation.

AWS を利用する組織は、ワークロードや移行のためにランディングゾーンを準備するための、より速く、よりシンプルなアプローチを求めています。このビルダーズセッションでは、ランディングゾーンのアカウント作成プロセスの一部として、AWS 上で ISV 製品を簡単に導入・設定する方法を学びます。参加者は、AWS Service CatalogとAWS CloudFormation を使用して、ISV 製品の発見、導入、カスタマイズ、構成、および管理をハンズオンで体験できます。

ハンズオンの流れ

脆弱性のあるコンテナイメージが既に存在する環境で、以下を行ないました。

1.Service Catalog で Portfolio を作る

2.サードパーティソリューション (Snyk Controller) を Portfolio に Product として登録し、AWS 環境にデプロイ

3.Snyk による脆弱性スキャン

4.用意された CloudFormation テンプレートをカスタム Product として Portfolio に登録し、AWS 環境にデプロイ

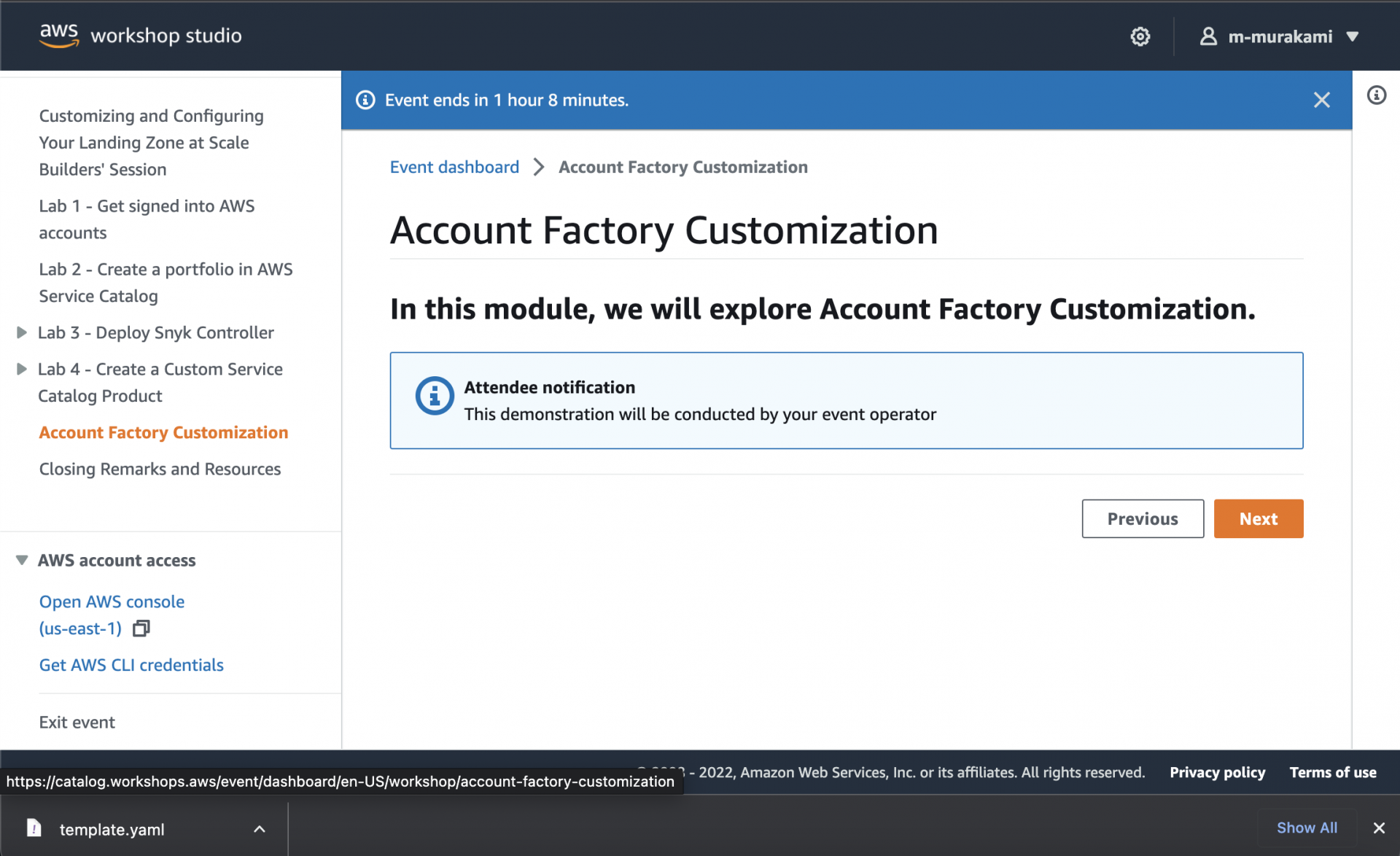

ハンズオン外のデモ

最後に、Control Tower の Account Factory でアカウントを作成する際に、Portfolio と Product を選択して、アカウント作成と同時にリソースをデプロイする流れを見ました。

Account Factory Customization (AFC) という機能です。

ここは流石に時間の都合か、事前録画の視聴のみでした。

Service Catalog にリソースの blueprint を登録しておき、Control Tower からアカウント作成時に指定すると、初期設定としてアカウントに準備しておきたいリソースを自動でデプロイすることができます。

ただし、権限があればリソース作成後に変更・削除することはできてしまいます。

変更されてはいけないリソースの場合は、権限周りの設定の考慮も同時に必要になります。

(権限まわりはこのセッションでは踏み込まず)

感想

1つ目の反省を活かして一番前で参加したので質問しやすかったです。

こちらは人は少なめでしたが、皆さんたくさん質問されており時間ぎりぎりに終了しました。

Service Catalog は普段あまり触らないサービスのため、良い機会になりました。

セキュリティセクションが提供する各種サービスでの活用も検討したいと思います。 (いずれは Control Tower AFC の方も…!!)

アイレットなら、AWS で稼働するサーバーを対象とした監視・運用・保守における煩わしい作業をすべて一括して対応し、経験豊富なプロフェッショナルが最適なシステム環境を実現いたします。AWS プレミアティアサービスパートナーであるアイレットに、ぜひお任せください。

AWS 運用・保守サービスページ

その他のサービスについてのお問合せ、お見積り依頼は下記フォームよりお気軽にご相談ください。

https://www.iret.co.jp/contact/service/form/