はじめに

クラウド利用が当たり前になった現代、セキュリティの重要性は増すばかりです。

今回のセッションでその重要性を改めて痛感しました。

本記事では、このセッションで得られた知見を皆さんにお届けします。

イベント概要

- イベント名

- 開催日時

- 開催場所

- 公式サイト

AWS Summit Japan 2025

2025年6月25日(水) 10:00-18:30、26日(木) 10:00-17:00

幕張メッセ & ライブ配信

セッション概要

- セッション名

- セッションの主なテーマ

- 登壇者

クラウド環境を取り巻く最新のサイバー攻撃の動向と必要なセキュリティ対策を解説!

AWS環境(仮想マシン・コンテナ)のセキュリティ対策、サイバー攻撃の最新動向、AWSサービスとCrowdStrikeソリューションの比較と具体的な対策手法

菅村 優哉 氏(クラウドストライク合同会社 パートナー技術統括本部 チャネル・ソリューション・アーキテクト)

激化するクラウドサイバー攻撃の現状

最新の脅威紹介

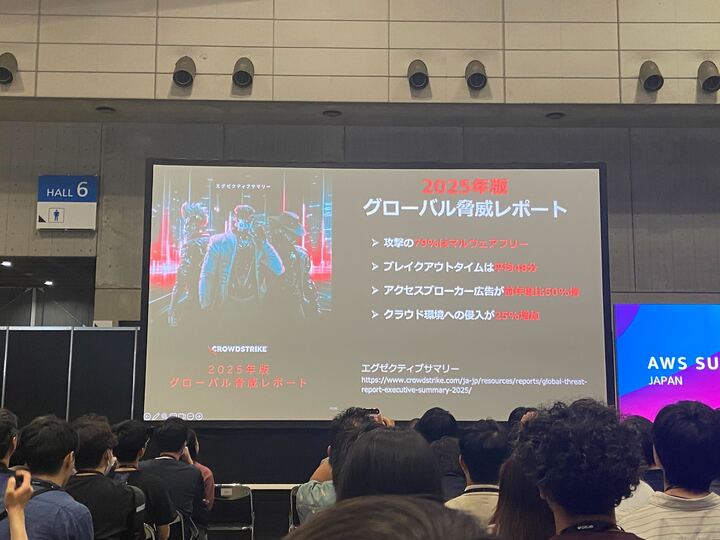

2025年度版 グローバル脅威レポートにて現状のサイバー攻撃の動向や事例が詳細に紹介されています。

近年のクラウド環境における被害について

- 攻撃のブレイクアウトタイムは平均48分。最短51秒。

- クラウド環境への侵入は26%。

- 中国のサイバー活動が150%増加。

どのような種類の攻撃が増えているか

2024年には、サイバー攻撃が世界中で拡大し、特にアイデンティティ侵害、ラテラルムーブメント、クラウドベースの攻撃ベクトルを悪用する傾向が顕著になりました。

注目すべきは、マルウェアフリー攻撃の増加です。

2019年には検知全体の40%だったマルウェアフリー攻撃が、2024年には79%にまで急増しました。

これは、攻撃者が従来のマルウェアに頼らず、正規のツールや手法を悪用して検知を回避していることを示しています。

攻撃者の手口の巧妙化や自動化の進展

攻撃者は人間の脆弱性を狙い、ソーシャルエンジニアリングを初期アクセスの主要な手段として利用しています。特に、電話を用いたソーシャルエンジニアリング(ビッシング)が2024年前半から後半にかけて442%増加しました。CURLY SPIDERのようなサイバー犯罪グループは、ビッシングやヘルプデスク操作を悪用して認証情報を窃取し、迅速に永続的なアクセスを確立しています。

また、生成AIの利用も確認されており、攻撃者はこれを用いて説得力のあるフィッシングメールや詐欺キャンペーン、悪質なスクリプトを効率的に作成しています。FAMOUS CHOLLIMAが偽のLinkedInプロフィール作成にAIを使用したり、NITRO SPIDERがAI生成ウェブサイトをマルバタイジングキャンペーンに利用したりする事例が報告されています。

具体的な脅威事例

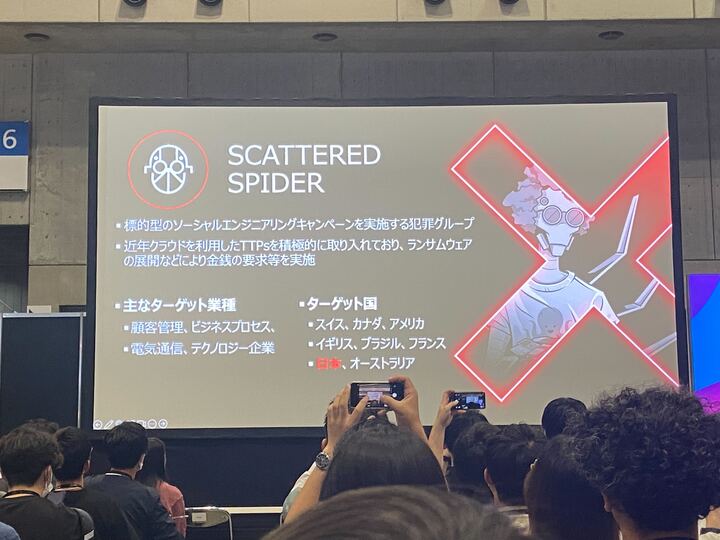

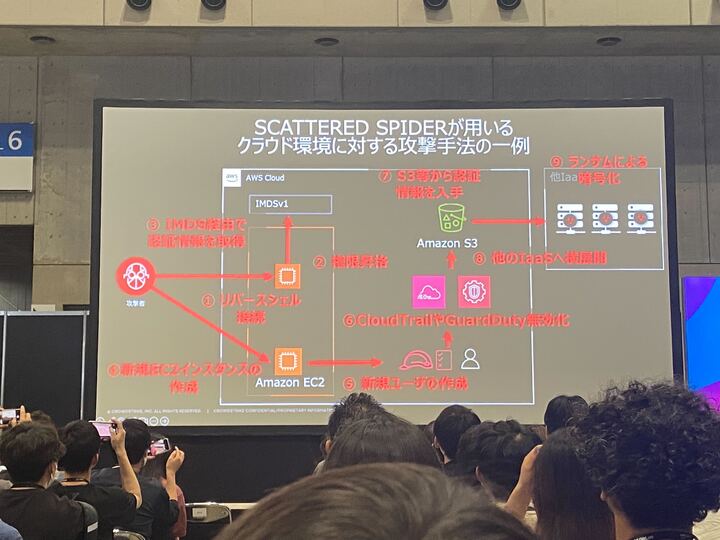

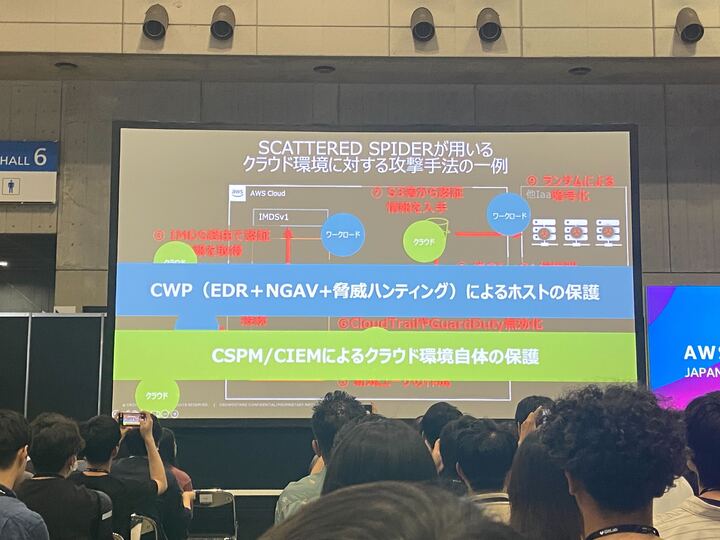

SCATTERED SPIDERの攻撃手法を例にしていました。

①リバースシェル接続

②権限昇格

③IMDS経由で認証情報を取得

④新規EC2インスタンスの作成

⑤新規ユーザーの作成

⑥CloudTrailやGuardDuty無効化

⑦S3等から認証情報を入手

⑧他のIaaSへの横展開

⑨ランサムによる暗号化

ワークロード(仮想マシン・コンテナ)が狙われる理由

クラウド環境での利用が拡大していることで、攻撃者にとって新たな攻撃対象が生まれています。

特に、設定ミス、認証情報の不正利用、サプライチェーン攻撃(イメージの脆弱性など)、そしてソーシャルエンジニアリングといった要素が、ワークロードを狙う攻撃者の主要な手口となっています。

脅威に対応するセキュリティ対策

セキュリティ対策の全体像

- CWP(EDR+NGAV+脅威ハンディング)によるホストの保護

- CSPM/CIEMによるクラウド環境自体の保護

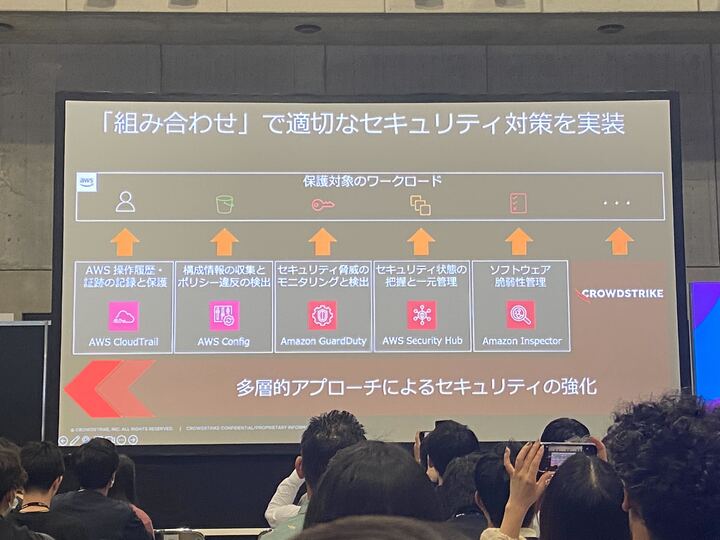

AWSが提供するサービス

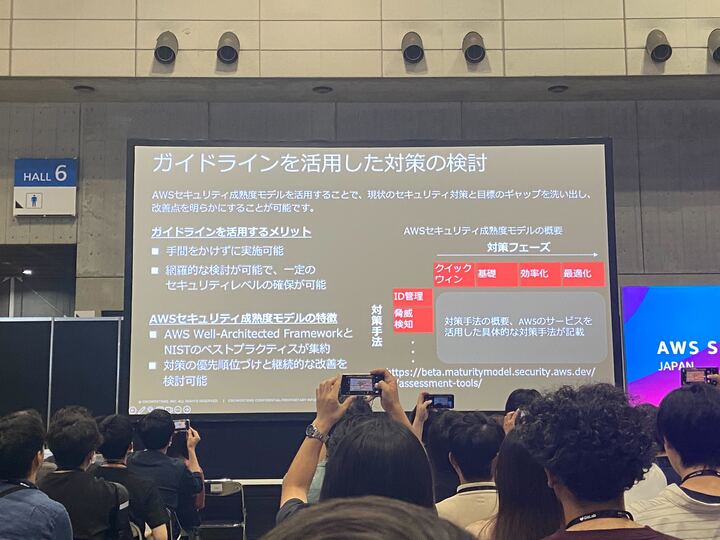

AWSのセキュリティ成熟モデルを利用し、現状のセキュリティ対策と目標から改善点を明らかにできます。

AWSのセキュリティ成熟モデルは、主にAWS Well-Architected Framework と NIST に基づいて、異なるフレームワーク間で最も一般的なベストプラクティスを集約しています。

AWS Security Maturity Model

CrowdStrikeのソリューション

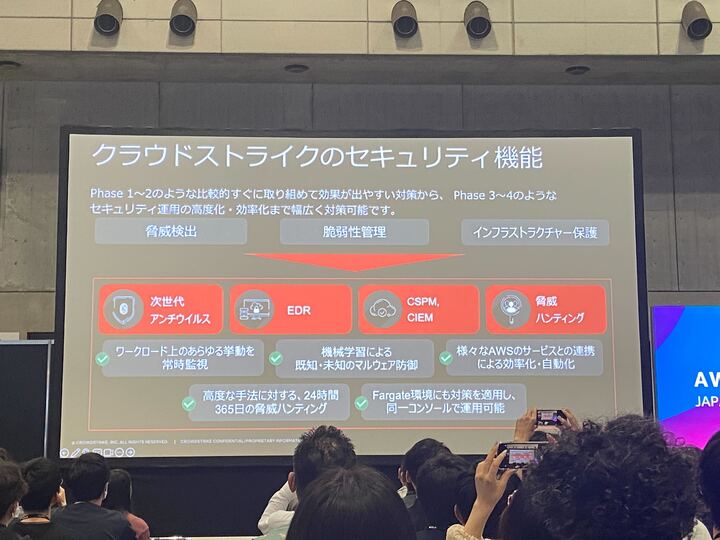

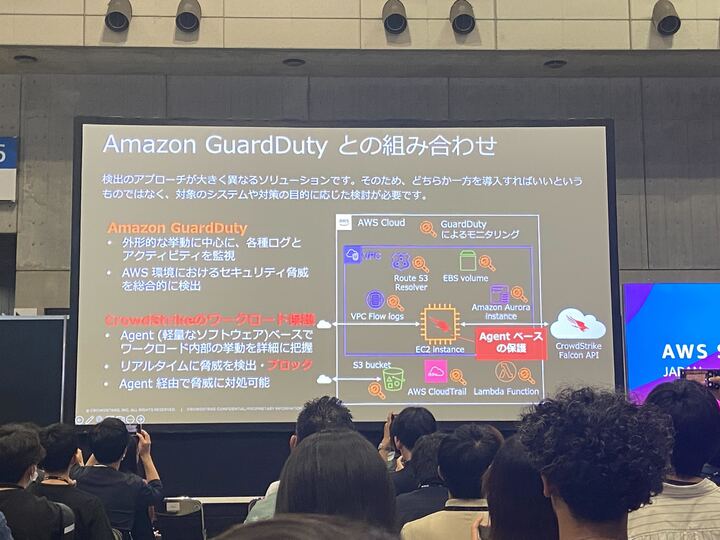

CrowdStrikeは、AWSなどのクラウドインフラ上で稼働する「ワークロード」(仮想マシン、コンテナ、サーバーレス関数など)の内部における脅威の検知と防御を得意としています。

AWSが提供するインフラセキュリティの上に、さらに詳細な可視性と高度な脅威対策を提供します。

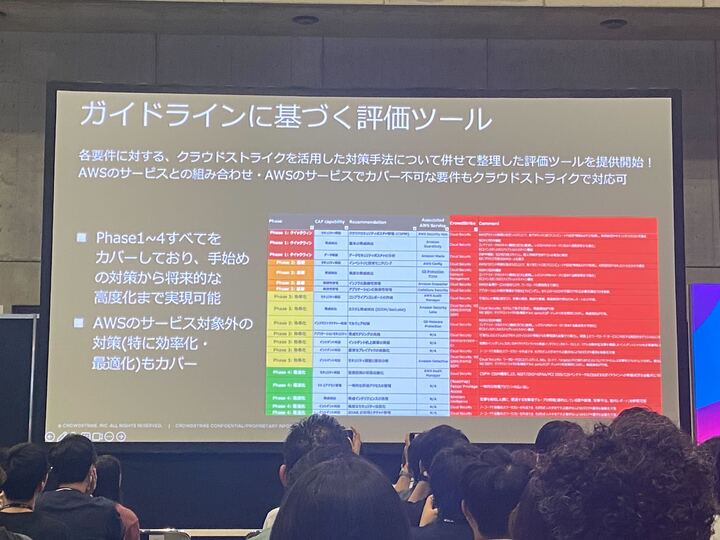

また、AWSのセキュリティ成熟モデルと併せて、独自の評価ツールがあります。

比較的すぐに取り組めて効果が出やすい対策からセキュリティ運用の高度化・効率化まで幅広く対応しているようです。

セキュリティ評価

具体的かつ実践的な対策手法

- AWSとCrowdStrikeをどう使い分けたら良い?

- Amazon GuardDutyとの組み合わせ

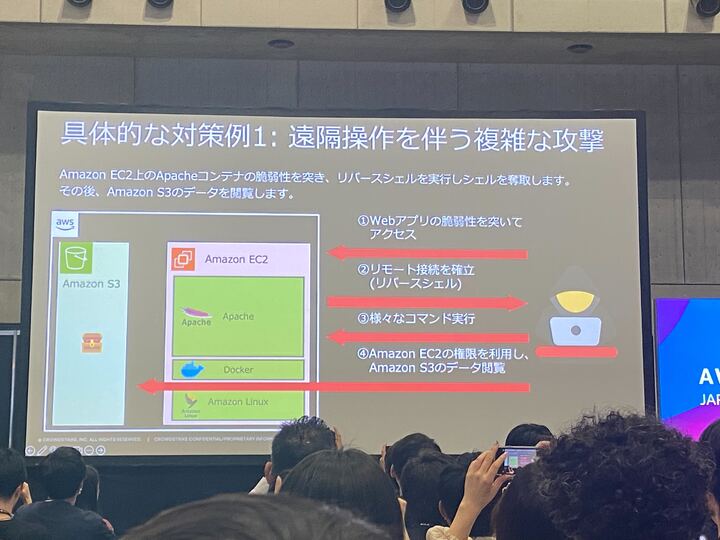

- 対策例:遠隔操作を伴う複雑な攻撃

ユースケース毎に組み合わせて使用するそうです。

どちらか一方を使用するのではなく、それぞれの強みを活かした導入を進めているそうです。

以下、攻撃の流れについての対策を解説していました。

①Webアプリの脆弱性を突いてアクセス

②リモート接続を確立

③様々なコマンド実行

④Amazon EC2の権限を利用し、Amazon S3のデータを閲覧

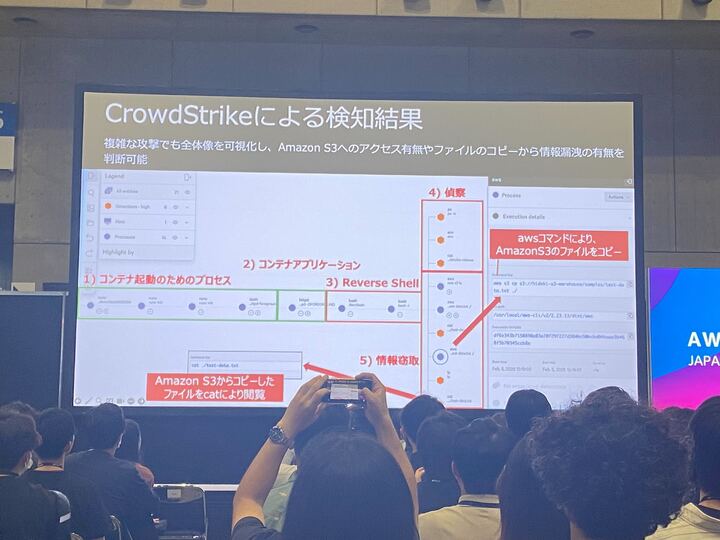

これらをCrowdStrikeによって検知をすると、複雑な攻撃でも全体像を可視化し、Amazon S3へのアクセス有無やファイルのコピーから情報漏洩の有無を判断することができるそうです。

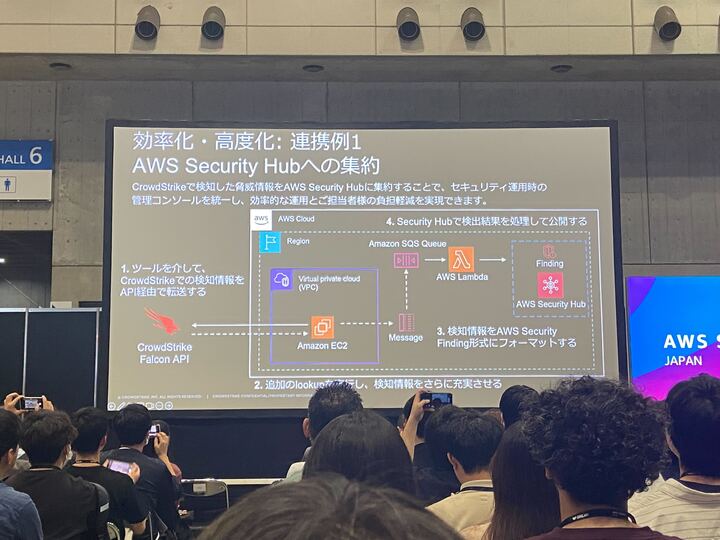

効率化・高度化

CrowdStrikeで検知した脅威情報をAWS Security Hubに集約したり、CrowdStrikeの方にAWSの検知情報を集約したりすることで、効率化・高度化が実現できます。

セキュリティ運用サービスも展開しており、国内外問わず様々な拠点に対して、セキュリティレベルの統一化と向上を支援しているようです。

まとめ

今回のセッションを通して、サイバー攻撃の脅威が想像以上に高速化・巧妙化していると感じました。

特に、平均48分という驚異的なブレイクアウトタイムや、マルウェアフリー攻撃の急増、そして生成AIを悪用する攻撃者の手口は、セキュリティ対策の重要性を再認識させられるものでした。

SCATTERED SPIDERのような具体的な攻撃手法が解説されたことで、これまで漠然と抱いていたクラウドセキュリティへの危惧が、より明確な課題として認識できました。

AWSが提供する強固なインフラセキュリティに加え、CrowdStrikeのような専門ソリューションによる多層防御の重要性も深く理解でき、クラウド環境を安全に利用するためには、セキュリティについてもっと深く、実践的に理解する必要があると強く感じています。

この学びを活かし、今後は「TryHackMe」などを活用して、自ら攻撃手法を学ぶことから始めたいと考えています。

攻撃者の視点を理解することで、より効果的な防御方法を身につけ、現実の脅威に対応できるスキルを磨いていきたいです。