はじめに

8/5 の Google Next Tokyo にて、今年も登壇の機会をいただきました! (コチラ)

登壇資料の準備にあたり、調べものをしていると、「Professional Chrome Enterprise Administrator 受験対策」なる資格があることに気づきました。

せっかくこの内容で登壇するので、獲っておこう!

ただ、他の Google Cloud 試験は Skills Boost の対策コースという超優良コンテンツがあるので、他の人に対策を聞かれても、Skills Boost を案内することで十分と思っているのですが、

この試験はコースはなかったので、ブログに残しておきたいと思います。

試験概要

公式サイトには明記ないことを含みます。

あくまで参考と捉えてください。

Professional 受験対策 カテゴリではあるものの、問題文は短く簡潔です。

日本語にも対応しています。ただ、数問、原文で確認したくなるものもありました。

問題数は、50問でした。

公式の例題よりは、難しかった印象です。

そもそも、Chrome Enterprise って?

Chrome Enterpriseとは、企業や組織向けに設計された「Chromeブラウザ」と「ChromeOS」をまとめて管理するためのソリューションです。

主な目的は、IT管理者が組織内の多数のデバイスとユーザーを簡単かつ安全に管理し、従業員の生産性を向上させることです。

無料で使える Core (CEC) と、有償で使える Premium (CEP) があります。

管理ソルーションに対する設問のため、ChromeOS を使っていなくても解ける問題でした。

ポリシー

ポリシーに関する現在の設定値は、ブラウザから、「chrome://policy/」で確認できます。

ポリシーの種別

ポリシーには、マシンポリシーとユーザーポリシーがあります。

Chrome Enterpriseにおけるマシンポリシーとユーザーポリシーは、ポリシーを適用する対象が異なります。

簡単に言うと、マシンポリシーは特定のコンピュータに適用され、ユーザーポリシーは特定のユーザーアカウントに適用されます。

マシンポリシー (デバイスポリシー) 💻

マシンポリシーは、特定のコンピュータ(Windows, Mac, Linux, ChromeOSデバイス)に対して適用される設定です。そのコンピュータを使用するすべてのユーザーに、ユーザーが誰であるかや、Googleアカウントにログインしているかどうかに関わらず、一貫したポリシーが適用されます。

適用対象

デバイス (コンピュータ)

主な目的

- セキュリティ設定の強化 (例: 特定のUSBデバイスのブロック)

- OSレベルでの機能制限

- 全ユーザーに共通のネットワーク設定

適用タイミング

OSの起動時

設定方法

- Windows: グループポリシー (GPO)

- Mac: MDM (モバイルデバイス管理) によるプロファイル (plistファイル)

- Linux: JSONファイル

- ChromeOS & Chrome Browser Cloud Management: Google管理コンソール

ユーザーポリシー 👤

ユーザーポリシーは、特定のユーザーアカウントに対して適用される設定です。ユーザーが管理対象のGoogleアカウントでChromeブラウザにログインすると、どのコンピュータを使用していてもそのユーザーにポリシーが適用されます。

適用対象

ユーザーアカウント

主な目的

- ユーザーの利便性向上 (例: ブックマークやホームページの事前設定)

- アカウントごとの機能制限 (例: シークレットモードの無効化)

- データの同期設定

適用タイミング

ユーザーがChromeにログインした時

設定方法

Google管理コンソール

主な違いのまとめ

| マシンポリシー | ユーザーポリシー | |

|---|---|---|

| 適用対象 | コンピュータ(デバイス) | ユーザーアカウント |

| 影響範囲 | そのコンピュータを使う全ユーザー | 特定のユーザー(他のデバイスでも) |

| 適用条件 | OSの起動 | Chromeへのログイン |

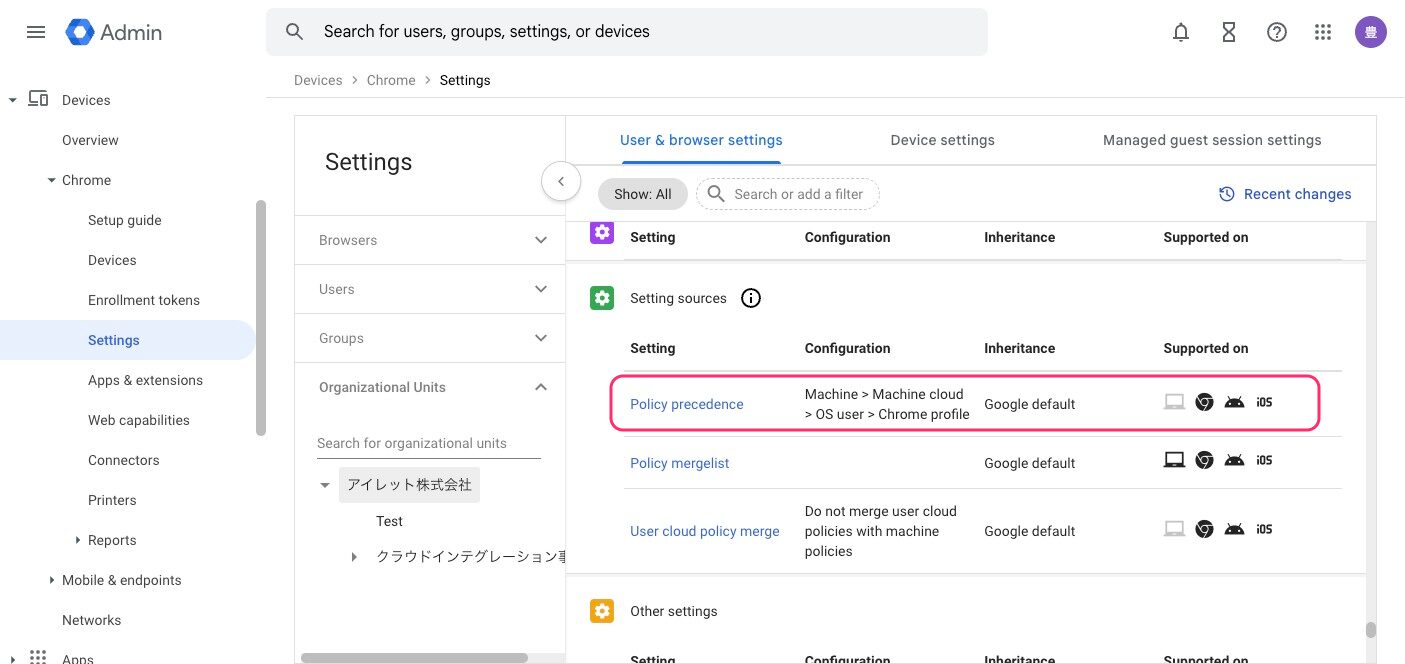

ポリシーの優先順位

もしマシンポリシーとユーザーポリシーで設定が競合した場合、デフォルトではマシンポリシーが優先されます。

例えば、あるコンピュータのマシンポリシーで特定のウェブサイトへのアクセスがブロックされている場合、そのコンピュータでは、ユーザーポリシーでアクセスが許可されているユーザーであっても、そのサイトを開くことはできません。

この優先順位は、管理者がGoogle管理コンソールで変更することも可能です。

セーフブラウジング

Chrome で Google セーフ ブラウジングを使用すると、マルウェア、不正なサイトや拡張機能、フィッシング、悪意のある煩わしい広告、ソーシャル エンジニアリング攻撃からユーザーを保護するための警告が表示されます。

セーフブラウジングは、ウェブをクロールして分析し、有害な可能性があるサイトを検出してリストに追加します。ユーザーがウェブサイトにアクセスしたり、ダウンロードを試みたりするたびに、Chrome では、ユーザーが選択した保護レベルに基づいてセーフブラウジングによる確認を行います。

以下のレベルから選択できます。

- 保護強化機能

Google の最も安全なブラウジング エクスペリエンスです。保護強化機能は、既知の危険と起こり得る新たな危険に対して、セキュリティを提供します。

ユーザーがサイトにアクセスすると、ChromeはサイトのURL、ページのコンテンツ、拡張機能のアクティビティ、システム情報の一部をGoogleセーフブラウジングに送信して確認します。

Googleアカウントにログインしている場合、セーフブラウジングの保護がGoogleサービス全体に拡張され、セキュリティが強化されます。

ウェブユーザーの安全性を高め、データ侵害で漏洩したパスワードを警告します。ブラウザの動作遅延に大きな影響はありません。

- 標準保護機能

標準保護機能はデフォルトで、既知の危険に対するセキュリティを提供します。

サイトへのアクセス時にユーザーのIPアドレスを隠すため、プライバシーサーバーを経由してURLの一部を難読化してGoogleに転送します。

不審な操作が行われた場合にのみ、完全なURLとページコンテンツの一部がGoogleに送信されます。

- 保護なし(非推奨)

セーフ ブラウジングをオフにすることもできますが、危険性のあるウェブサイト、ダウンロード、拡張機能から保護されなくなります。

サイト分離(Site Isolation)

サイト分離は、基本的に「1つのサイト = 1つの独立したプロセス」を割り当てることで、ウェブサイト同士を完全に隔離します。

この機能が特に重要になったのは、「Spectre(スペクター)」のようなCPUの脆弱性が発見されたことがきっかけです。これらの脆弱性を悪用されると、本来は隔離されているはずのメモリ領域を覗き見されてしまう危険性がありました。サイト分離は、こうした高度な攻撃に対する非常に効果的な防御策となります。

メリットとデメリット

メリット: 強力なセキュリティ

あるサイトが乗っ取られても、他のサイトへの被害を完全に食い止められます。ネットバンキングや社内システムなど、機密情報を扱うサイトを安全に利用できます。

デメリット: メモリ使用量の増加

それぞれのサイトに独立した「オフィス(プロセス)」を用意するため、PCのメモリ(RAM)使用量が以前より約10%〜20%増加します。高性能なPCでは問題になりませんが、メモリが少ない古いPCでは動作が少し遅く感じられる可能性があります。

OU:Organization Unit(組織部門)とグループ

この二つは似ているところがあります。

どちらも、同じポリシー設定をするデバイスやユーザーをグルーピングし、管理を容易にします。

OU(組織部門)とグループは、設定を適用する対象を分けるための仕組みですが、その役割と設計思想が根本的に異なります。

簡単に言うと、OUは階層で管理する「基本の骨格」、グループは部門横断で柔軟に管理する「追加の枠組み」です。

組織部門(OU):設定の基本骨格 🏢

OUは、会社の組織図のように、ユーザーやデバイスを階層的(ツリー構造)に分類するためのものです。ポリシーや設定を適用する上での最も基本的な単位となります。

構造

階層構造(親OUの設定は子OUに引き継がれる)。

所属

1人のユーザーや1台のデバイスは、1つのOUにしか所属できません。

主な用途

全社共通のルールを基本としつつ、部署や役職、デバイスの種類ごとに段階的で恒久的なポリシーを適用する。

使い分けの例

- 部署ごと: 「営業部」「開発部」「管理部」でOUを分け、それぞれ異なるWebサイトへのアクセス権限を設定する。

- 役職ごと: 「役員」OUを作成し、一般社員とは異なる強力なセキュリティ設定や機能制限を緩和する。

- デバイスの種類ごと: 「共有キオスク端末」OUと「社員用Chromebook」OUを分け、キオスク端末では特定のアプリしか起動できないように設定する。

グループ:柔軟な横断的設定 🎯

グループは、特定の目的のためにユーザーを集めた「集団」です。OUの階層とは無関係に、部門を横断したメンバーに特定のサービスや設定を適用したい場合に使用します。

構造

フラットな集まり(階層なし)。

所属

1人のユーザーは、複数のグループに所属できます。

主な用途

プロジェクトチームや特定の権限を持つユーザーなど、一時的または例外的なポリシーを適用する。

使い分けの例

- プロジェクトチーム: 「プロジェクトX」グループを作り、所属メンバー(営業部と開発部の混合)だけに特定のChromeアプリの利用を許可する。

- 特定の権限: 「USBメモリ利用許可」グループを作り、所属するユーザー(部署はバラバラ)だけにUSBストレージのブロックを解除する。

- ベータテスター: 「新機能テスター」グループを作り、新バージョンのChromeを先行して利用できるように設定する。

拡張機能(Extension)

管理者はGoogle管理コンソールを通じて、組織内のユーザーが使う拡張機能をきめ細かくコントロールできます。主な管理内容は以下の通りです。

許可とブロック (基本の制御)

ブロックリスト方式:

原則として全ての拡張機能を許可しつつ、危険なものや業務に不要な特定の拡張機能だけを名指しでインストール禁止にします。

許可リスト方式 (推奨):

原則として全ての拡張機能を禁止し、管理者が許可した安全な拡張機能だけをインストールできるようにします。最も安全な運用方法です。

強制インストール

全社で利用必須のセキュリティツールや業務効率化ツールなど、特定の拡張機能をユーザーのChromeに自動でインストールし、削除できないように設定します。

ツールバーへの固定(ピン留め)

強制インストールした拡張機能のアイコンを、ユーザーのツールバーに常に表示するように固定できます。これにより、重要なツールへのアクセスを促し、使い忘れを防ぎます。

権限(パーミッション)による制御

「すべてのウェブサイトのデータを読み取り、変更できる」といった強力な権限を持つ拡張機能のインストールを一律でブロックできます。これにより、未知の危険な拡張機能から組織を保護します。

特定サイトでの実行制御

特定の拡張機能が、指定したウェブサイト(例: 社内システム、ネットバンキングなど)で動作しないようにブロックできます。これにより、機密情報が拡張機能によって外部に漏れるリスクを低減します。

インストール元の制限

公式の「Chromeウェブストア」からのみインストールを許可し、それ以外の非公式サイトや野良ファイルからのインストールを禁止することで、マルウェアのリスクを大幅に下げます。

これらの管理機能を組み合わせることで、生産性を向上させる便利な拡張機能のメリットを享受しつつ、セキュリティリスクを最小限に抑えることが可能になります。

まとめ

Chrome Enterprise がいろいろなことをできることを感じていただけたのでは?と思います。

ブラウザベースの仕事が増えている中、ますます需要は上がると思います。

ただ、情シスに所属しているなど、なかなか触れる環境がない方も多いと思います。

もし Google Cloud を仕事にしていたり、今後扱っていきたい方は、ミニマムでもいいので自分のお勉強用の Google Workspace を持つことを強くオススメします。

月々千円未満で始められます。

さらに、Chrome Enterprise の上位版である Premium も、以前は数百万円からのスタートでしたが、今はわずか $6 から開始できます。

Google Cloud の試験とは何故か分離されており、この資格の存在を知らない方も多いと思いますが、その分、新しい知識を学べる絶好の機会です。

面白そうだなぁと思われた方は、検証環境で弄りつつ、チャレンジしてみましょう。

Chrome Enterprise を使った、シャドー AI 管理や、Chrome Enterprise の企業導入について気になる方は、是非、今年の Google NEXT Tokyo で私のセッションに来ていただければ!

8/5(火)15:10 – 15:20 セッション:安全と先進のバランスを両立させる Chrome Enterprise Premium による シャドー AI 運用