Security Command Center の Premium Tier は簡単に始められ、無料版に戻すのも簡単なので、試しにいかがでしょうか?というお話です。

間違えて組織レベルで有効化されてしまって、課金が大変なことにならないのか…?

大丈夫です!

Security Command Center とは

Security Command Center(以下 SCC)は、構成ミスの検出、

Google Compute Engine や Google Kubernetes Engine などへの脅威検知、

各種ベースラインへの準拠チェックなどの機能を含む、セキュリティソリューションです。

一部の構成ミス検出機能のみが使える、無料の Standard Tier と、全ての機能が使える Premium Tier があります。

Tier の比較はこちら。

料金体系

料金ページはこちら。

もう半年以上前になりますが、プロジェクトレベルで有効化できるようになり、

Premium Tier 課金体系に従量課金制が追加されました。

https://cloud.google.com/blog/ja/products/identity-security/announcing-security-command-centers-project-level-pay-as-you-go-options

従量課金の体系がなく、組織レベルでの有効化のみだった頃は、Google Cloud 営業担当者を通した申し込みが必要で、Premium Tier はなかなか手を出しづらかったのですが、

プロジェクトレベルでも従量課金制で利用できるようになり、セルフサービスで有効化できるようになって、手軽に始めやすくなりました。

従量課金の料金は組織レベルで有効化した場合とプロジェクトレベルで有効化した場合で異なっており、前者の方が少し割安です。

プロジェクトレベルで SCC Premium を有効化してみる

前提

組織レベルでは、既に SCC Standard が有効化されているものとします。

(本当はゼロから書きたかったのですが、会社の環境も私用環境も既に有効化してしまっていたので、他のブログなどにお譲りすることにします…)

プロジェクトレベルでの Premium Tier へのアップグレードに必要な権限

- セキュリティ センター管理者 roles/securitycenter.admin

- セキュリティ管理者 roles/iam.securityAdmin

アップグレードしてみる

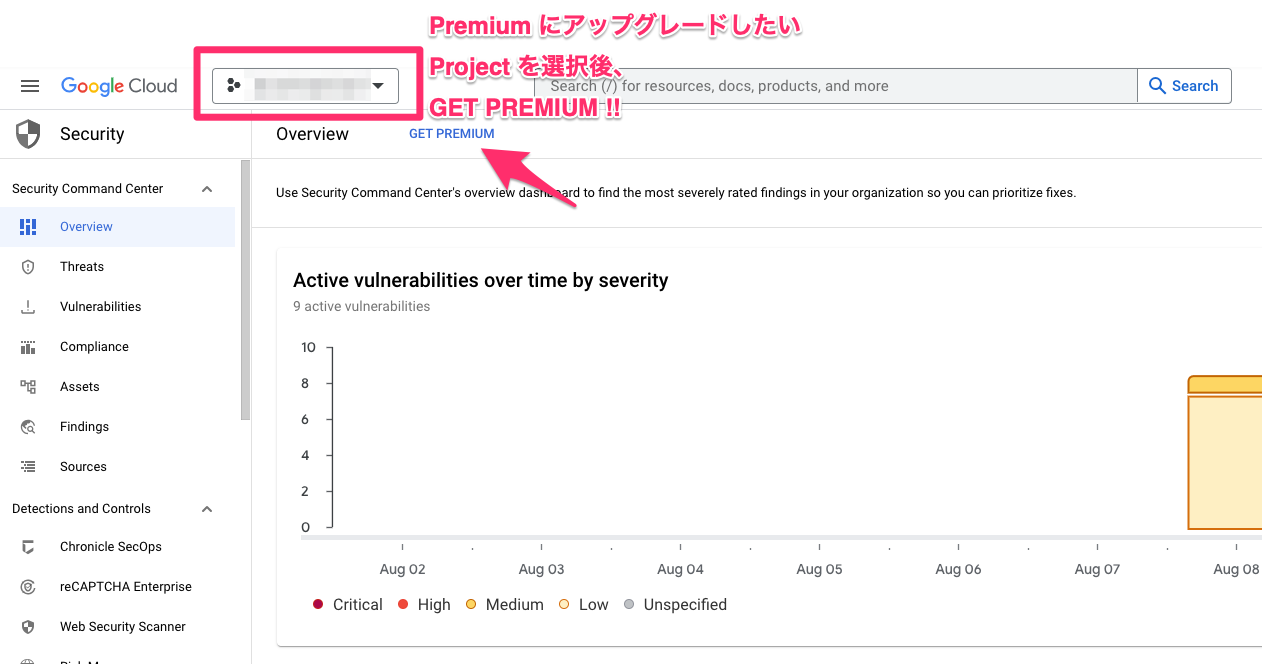

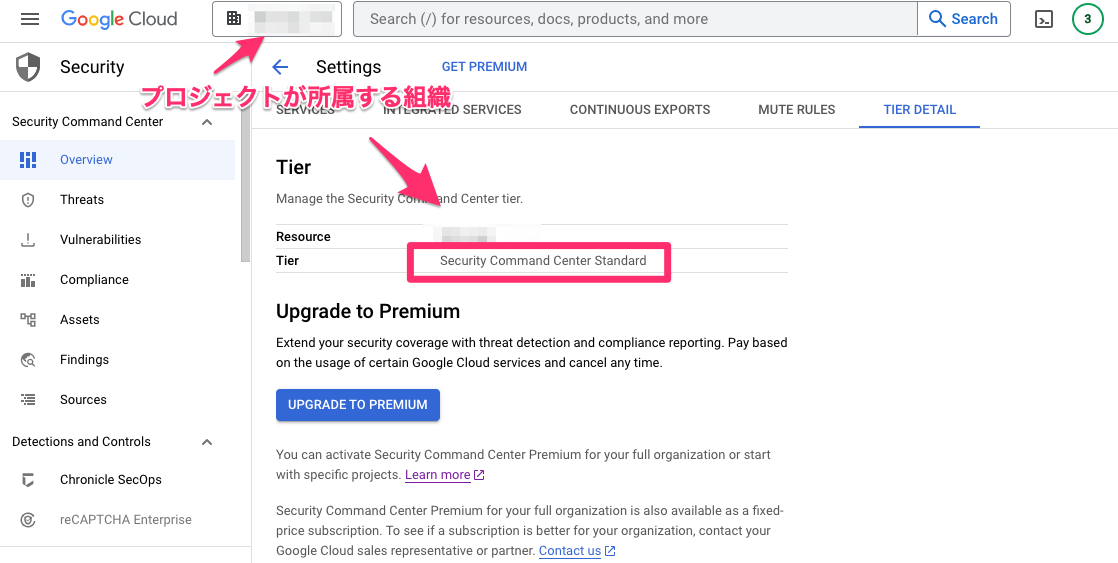

SCC 画面で、Premium を利用したいプロジェクトを選択し、

GET PREMIUM をクリック。

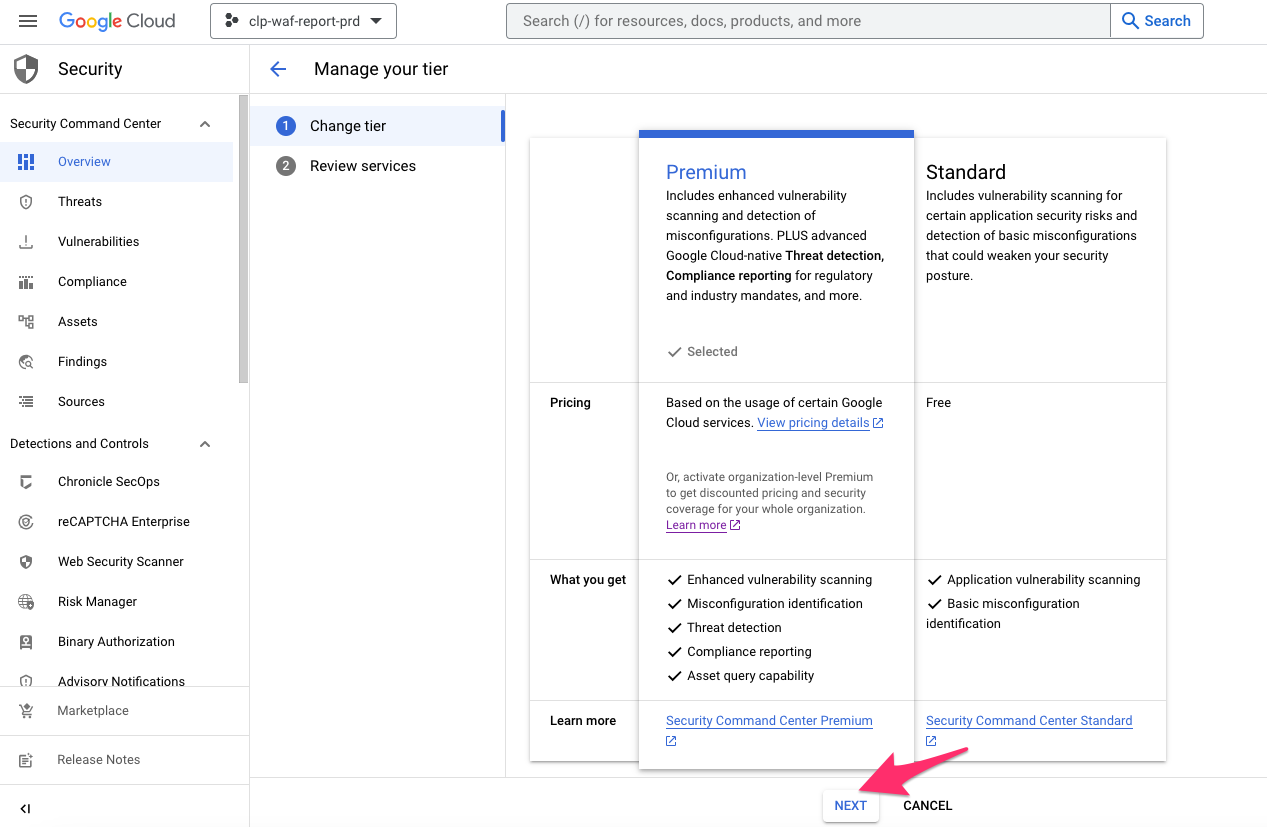

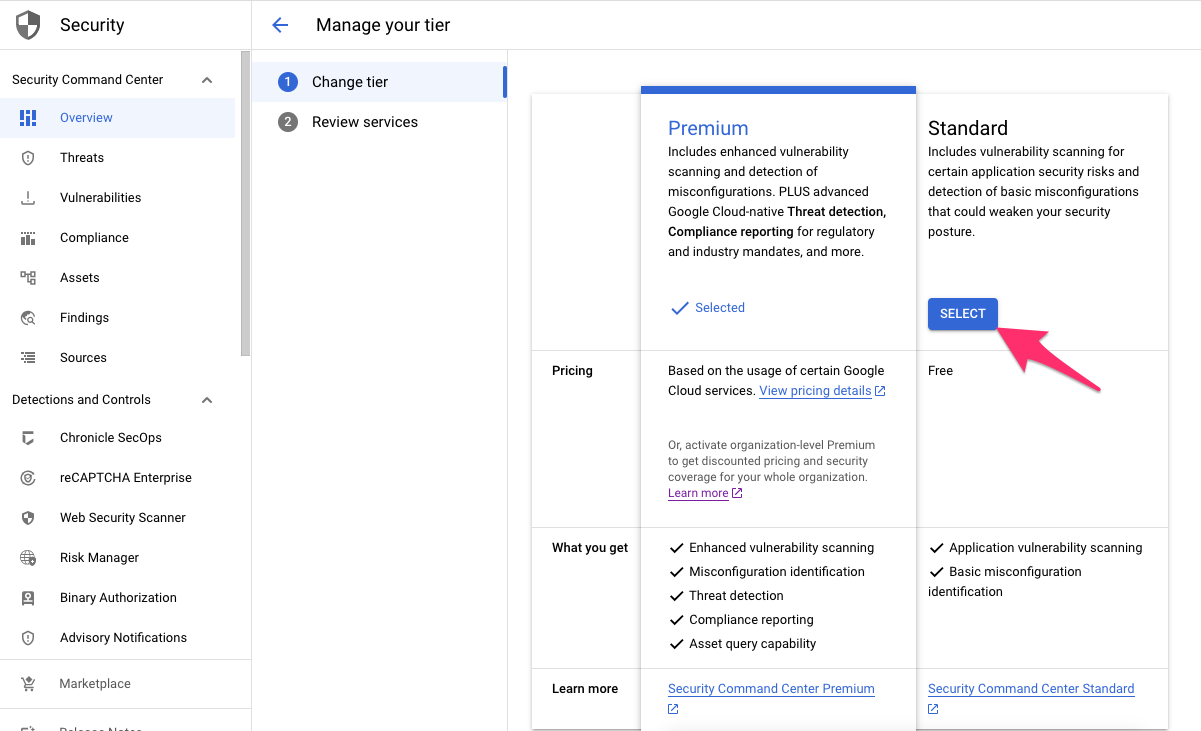

Tier 選択画面。既に Premium が選択されているので、次へ

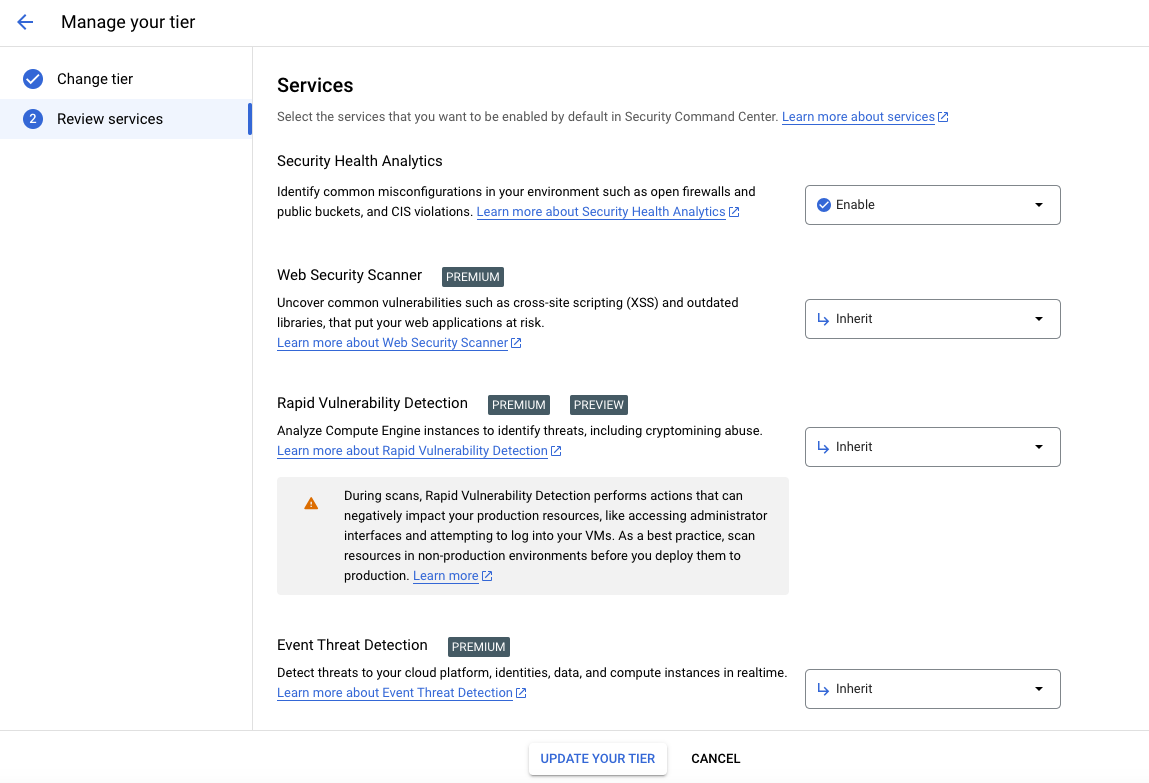

利用したい機能を選びます。

Inherit(親リソースから設定継承)、Enable、Disable から選択します。

後からでも変更できるので、画像では構成チェックができる Security Health Analytics のみ有効化しています。

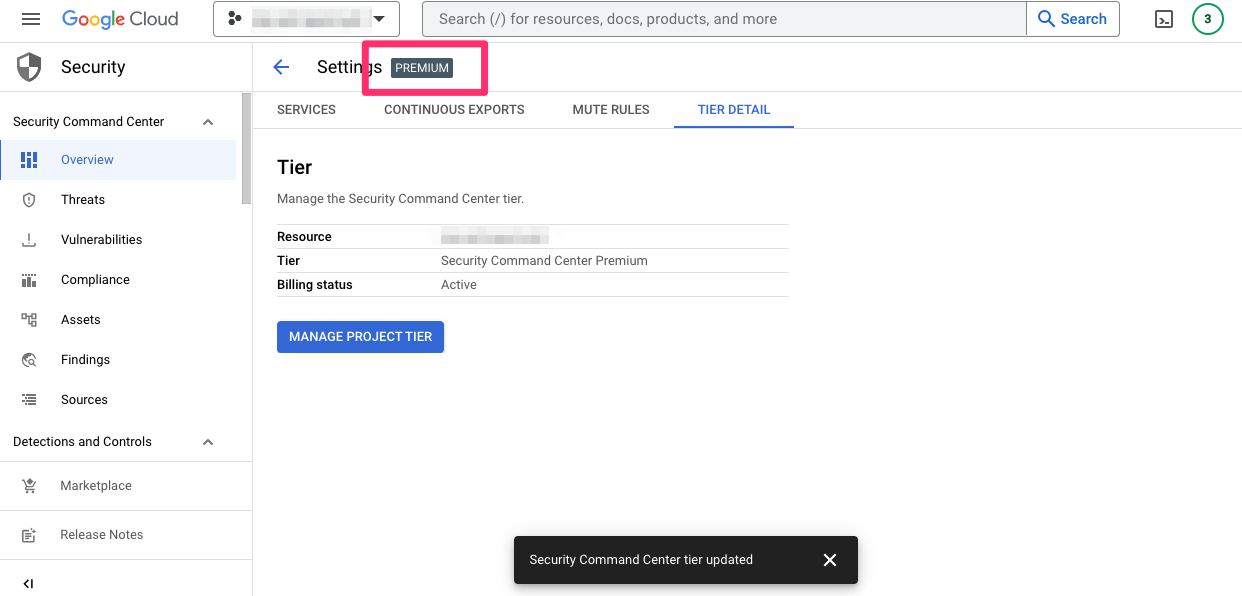

アップグレードされました!

念のため、このプロジェクトが属する組織の設定を見てみると、Standard のままです。

Security Health Analytics スキャン結果が出るまで待つ

Security Health Analytics のスキャンは1日1回のため、検出結果が出てくるまで、 1、2日待ってみましょう。

Billing に表示されるまで

集計タイミングとの兼ね合いによるのかもしれませんが、

私の環境では Billing Reports で費用の明細が表示されるまで、1日強かかりました。

(有効化した翌日、ずっと Billing を覗いていても出てこないので、ちょっと焦りましたが、翌々日昼ぐらいには表示されていました)

ダウングレードしてみる

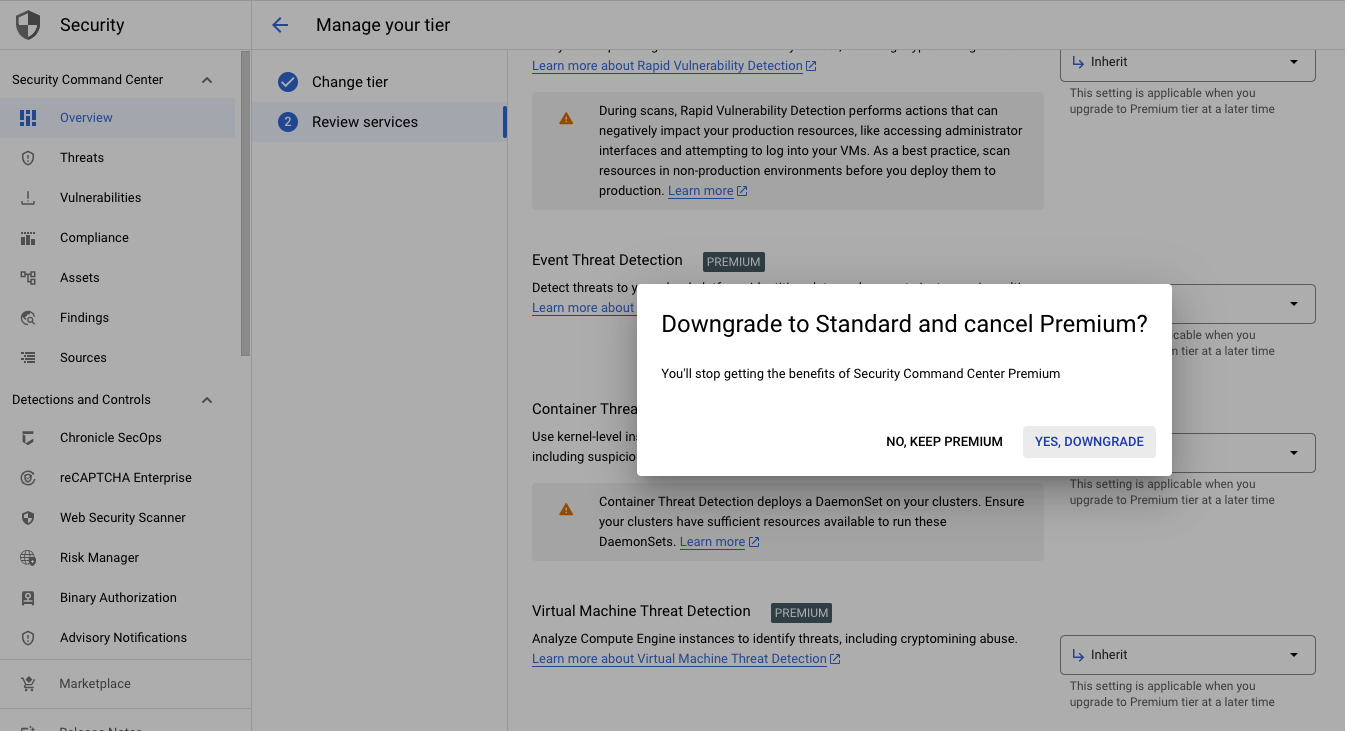

何らかの理由で Premium 利用をやめたい場合は、Standard にダウングレードすることが可能です。

こちらも簡単に設定できます。

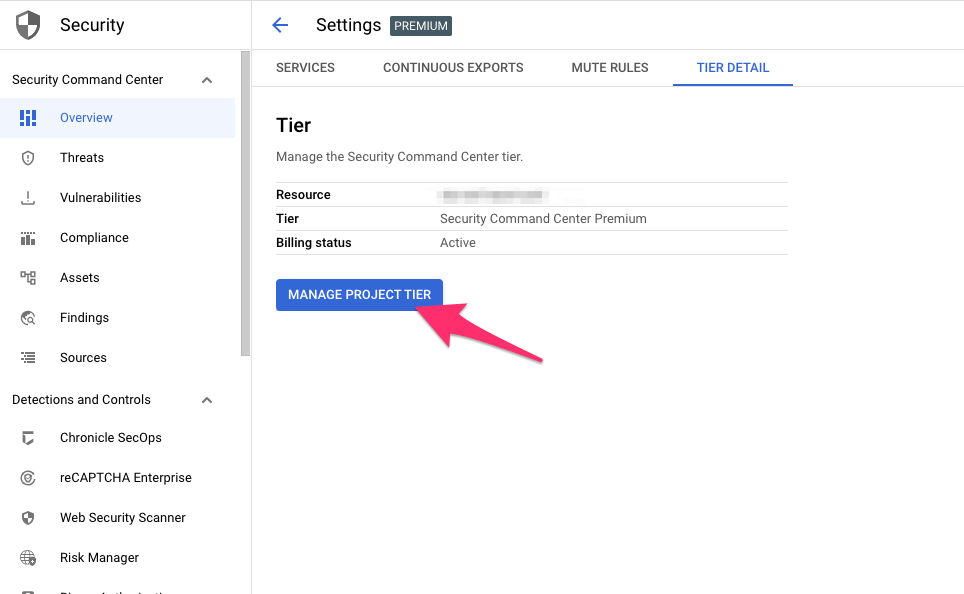

Settings ページから、Tier 詳細を選択し、 Manage Project Tier をクリック

Standard を選択して、次に進みます。

これで無料版へのダウングレード完了です。

おわりに

非常に簡単に SCC Premium を使い始めることができました。

コンピューティングリソースはあまり無いし、Premium の全部の機能は活かせなさそう…というプロジェクトでも、

Security Health Analytics で Standard Tier より多種多様なリソースの設定不備検出ができたり、

Event Threat Detection で不正なアクティビティを検知できたりするので、有効化してみてはいかがでしょうか?

次回は Event Threat Detection を試してみたいと思います!