Event Threat Detection とは

構成チェックや脅威検知など、様々な機能を含むセキュリティソリューションである Security Command Center(以下 SCC)の一機能で、

Cloud Logging や Workspace Logs を分析し、不審なアクティビティを検出してくれます。

AWS で言うと GuardDuty に近いです。

SCC は無料の Standard Tier と 有料の Premium Tier がありますが、Premium Tier でのみ使用可能です。

検出できる脅威の例

- Organization 外部のユーザーに特権が付与された ※1

- しばらく使用されていないサービスアカウントに、機密性の高いデータへのアクセス権限が付与された

- サービスアカウントのクレデンシャルを使って、サービスアカウント自体の権限を調査している

- Google Cloud サービスへのアクセスで Permission Denied が大量に発生した

- Tor などの匿名IPアドレスから Google Cloud 操作が行われた

- 普段のアクセス元地域と異なる地域から Google Cloud へのアクセスが行われた ※1

- BigQuery や Cloud SQL のデータが Organization 外部にコピー・転送された ※2

- マルウェアが使用するものとして知られているドメイン・IPへのアクセスが行われた

- Google Kubernetes Engine で特権コンテナが起動された

※1 Project レベルでの SCC Premium 利用だけでは使えない。Organization レベルでの SCC Premium 有効化が必要。

※2 Project レベルでの SCC Premium 利用だけでは使えない。Organization レベルで SCC Standard または Premium の有効化が必要。

全ての検出カテゴリは、 公式ドキュメントの検出ルール一覧をご参照ください。

上記でも注記していますが、一部、Organization レベルで Security Command Center を有効化していないと利用できない検出カテゴリもあります。

有効化が必要なログ

一部の検出カテゴリを利用するためには、ログを有効化しておく必要があります。

例えばマルウェアが使用するドメイン・IPへのアクセスを検知するには、DNS ログ や VPC フローログなどが必要です。

有効化が必要なログと、対応する検出カテゴリはこちら。

常に有効なログと、対応する検出カテゴリはこちらに記載されています。

Event Threat Detection を有効化するだけで利用可能な検出ルールをざっと見るのにも便利です。

使ってみる

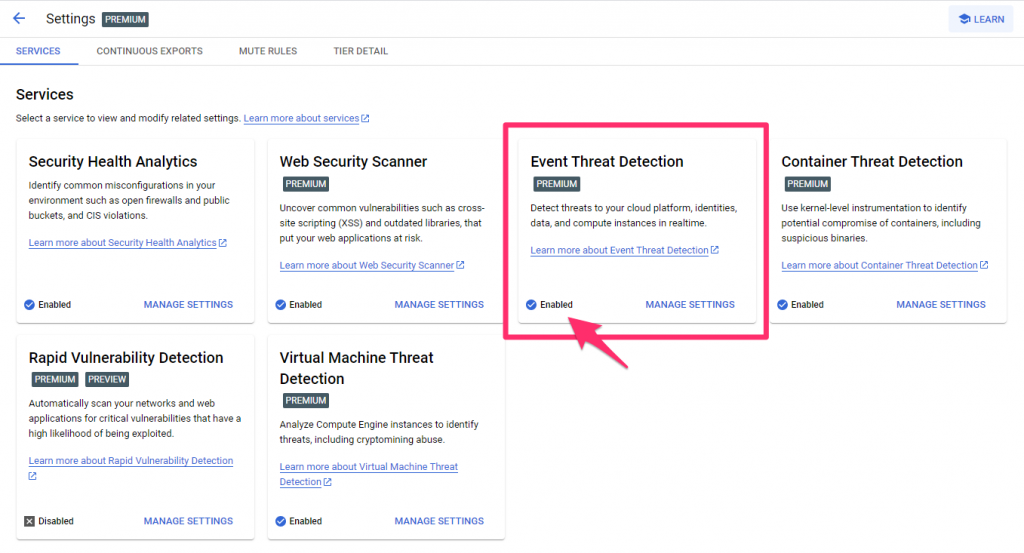

Event Threat Detection の有効化

SCC Premium を有効化し、Event Threat Detection 機能を有効化しておきます。

Settings で Event Threat Detection が有効になっていれば OK です。

テストしてみる

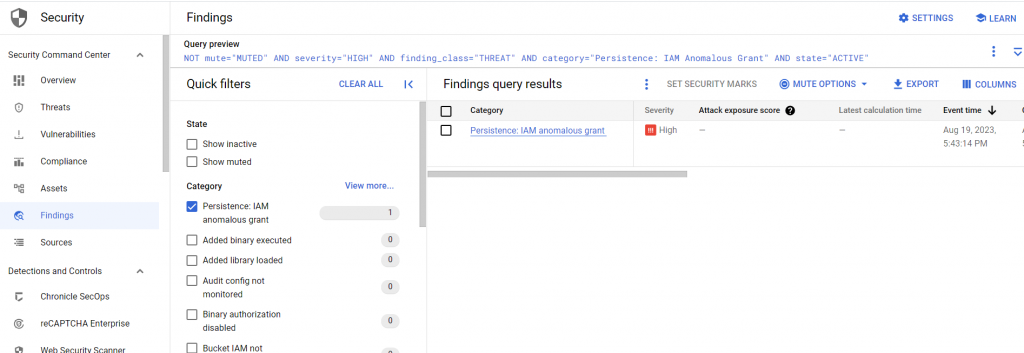

IAM Anomalous Grant という検出結果をトリガーするテスト手順が公式ドキュメントにあったので、実施してみました。

Organization 外の Gmail アカウント (gmail.com ドメインの個人アカウント) 、Project の Owner ロールを付与します。

ドキュメントにも near-real time とありますが、なんと付与して1分と経たずに SCC で検知されました。

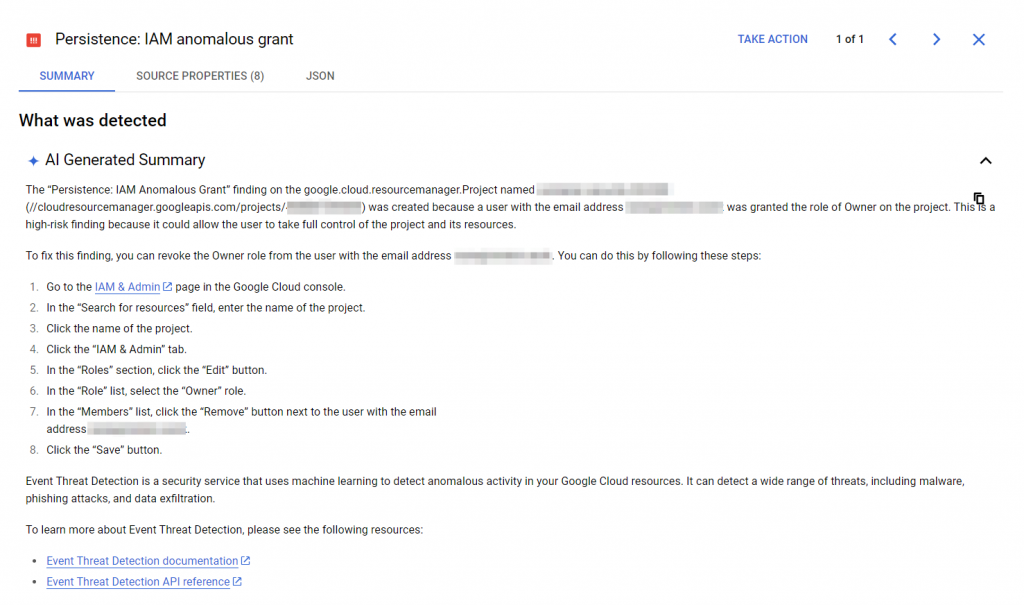

AI によるサマリなんてものもあります。

このサマリ部分は、言語を日本語設定に切り替えても英語でした…いずれ日本語にも対応すると良いですね。

テスト方法が具体的に書いてあったのは上記の1つだけでしたが、検知結果の JSON アウトプット例がこちらのページにありました。

検知結果を他システムに通知するテストなどに使えそうです。

検出結果に対応する

AI によるサマリにも簡単な手順は書いてありますが、公式ドキュメントには各検出結果の調査手順が細かく記載されています。

https://cloud.google.com/security-command-center/docs/how-to-investigate-threats#event_response

その他の機能

Chronicle 統合

SCC の検出結果からワンクリックで Chronicle SIEM に遷移して調査できるという統合機能もあるようです。

カスタムモジュール

完全にゼロから検知条件を指定できるわけではありませんが、

既に用意されているモジュールを選び、所定のパラメータを設定することで、利用者の要件に合った検知を行えます。

Severity や 説明、検知後の推奨アクションの文言などもカスタム可能です。

用意されているモジュールは以下などです。

- 指定した IP、ドメインへのアクセスを検知

- 指定したインスタンスタイプ、イメージ以外の Compute Engine インスタンス起動を検知

- 指定したロールのユーザーへの付与を検知

https://cloud.google.com/security-command-center/docs/use-custom-modules-etd

おわりに

SCC の Event Threat Detection を試してみました。

Google Cloud やデータへの不正アクセスに早期に気付くためにも、是非有効化しておきたい機能です。

特にログを有効化しなくても使える検出ルールも多数あり、簡単に使い始められるのも良いですね。

次回は Container Threat Detection を試してみます。