要旨

Google Cloud のユーザー会である Jagu’e’r の講演、『金融システムのセキュリティ対策要点と最新版 FISC リファレンスのご紹介』に参加してきました。

ユーザー会という任意参加のグループの発表ながら、内容はとても濃く、とてもためになりました。

私も制度や評価を行う ISMS 審査員補を持っている身として、制度などに対する対応表などを整理し、顧客に発表する活動というのはとてもおもしろいと感じました。

この分科会にもジョインしようと、ホンキで考えています!

内容

Google ユーザー会、 Jagu’e’r からのセッションです。

登壇者として、以下の方々が登壇されていました。

Google 猪原さま、西岡さま

電通デジタル 福島さま

みずほ銀行 谷山さま

G-gen 杉村さま

この講演の内容は、Next ’23 Day 1 前日の 14日に発表されたとのことで、今一番ホットな話題とのことでした。

金融機関向け 「Google Cloud」「Google Workspace」FISCセキュリティ リファレンス 公開のお知らせ

内容は、金融機関向けのリファレンスである FISC に対する Google Workspace のまとめとなっています。

金融システムにおける Google Cloud 活用

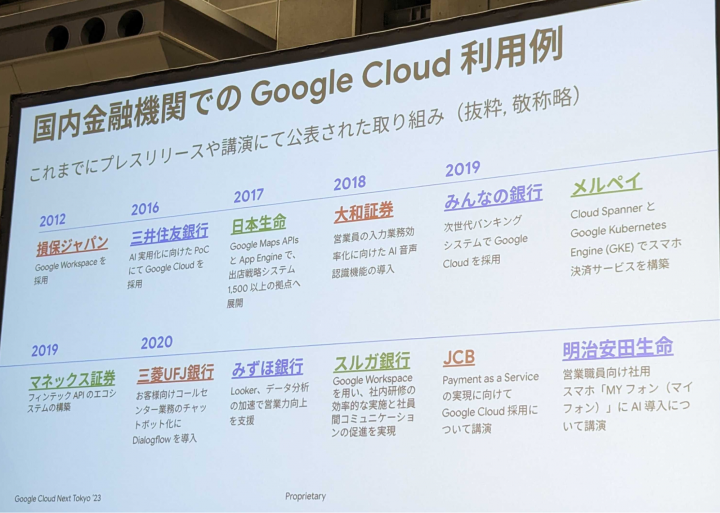

Google Cloud の金融機関における活用事例を紹介いただきました。

上記の公開事例にあるように、国内の金融機関でも Google Cloud の活用が積極的に進んでいるとのことです。

なぜ、Google Cloud を利用するのか。

金融機関のお客様の声を紹介いただきました。

- データ収集、蓄積、活用での優位性

- SRE、コンテナ技術による、勘定系を動かすだけの安定性

- クラウドネイティブ領域での優位性

これらの優位性により、Google Cloud が国内金融機関に選択されているとのことです。

ソリューションとしては、 Cloud Run がサーバレスの実行環境として、多くの金融機関の方に活用されているとのことです。

Cloud Run はオープンな仕様であり、On-Prem のほか、他社クラウドでも実行可能なソリューションです。

Google Cloud 最近のチャレンジについて、いろいろ紹介がありました。

AI の活用事例としては、最初は社内規定やマニュアルを検索したいニーズが多いとのことです。

社内規定に対する検索として、AI を活用する場合、ハルシネーション (もっともらしい誤情報) を抑止することが重要なミッションとのことで、下記のソリューションが提案されていました。

- Vertex AI Search (検索)

- Vertex AI Search には、ハルシネーションを防ぐ仕組みがある。

- データのグラウンディングを行うことでハルシネーションを防ぐことが容易。

- グラウンディングを行うことで、Vertex AI Search は証拠に基づいた結果を返すことができる。

- Vertex AI Conversation (対話)

- ルールベースワークフローと生成 AI の回答を組み合わせられる。

- マルチモーダルで利用できる。

- ユーザーを作成するなど、他システム接続が可能。

- 顧客サービスワークフローのための便利な機能が準備されている。

これらは、簡単に利用可能なソリューションのため、ChatBot などを利用する際は思い出してほしいとのことでした。

金融業界ではマルチクラウド活用が進んでいるとのことで、マルチクラウドを推進するソリューションが紹介されました。

マルチクラウドの接続に、 Cross-Cloud Interconnect がローンチされているとのことです。

これは、Cross Cloud 間の専用線接続サービスで、 AWS や Azure との接続を Google が提供するものです。

通常であれば、顧客が契約した Cloud Interconnect などの専用線接続を用いて Cross Cloud 接続を行うため、3社の関係となります。

Cross-Cloud Interconnect を活用すると、2社との関係で Cross Cloud 接続ができるため、マルチクラウド活用の際は便利なサービスとのことです。

本サービスも、日本リージョンで一般提供になっているため利用することが出来ます。

金融業界で必要なセキュリティ対策では、以下のようなサービスが紹介されていました。

Google Cloud のセキュリティ対策としては、 Security Command Center が利用されます。

その中の、Sensitive Actions Service では、攻撃者がアカウントを乗っ取った後に『通常行うこと』を検知できるとのことです。

たとえば、以下のような挙動が検知できるとのことです。

- 組織ポリシーの作成・変更・削除

- GPU インスタンスの作成

- 大量のインスタンスを作成

- プロジェクト全体の SSH 鍵を作成

このような、攻撃者が通常行うことの検知によって、アカウント乗っ取りに対して早急な対応ができるとのことでした。

また、Attack Path Simulation という機能も紹介されました。

こちらは、攻撃者が通常探索するような権限や設定の関係性を可視化するものとのことです。

攻撃者の視点で、Google Cloud の設定を確認することが出来るため、必要な対策の検討が容易になるとのことでした。

また、仮想通貨 (暗号通貨) 採掘に対する対策として、2つのソリューションがあります。

VM Threat Detection は、Crypto Mining が実行されているマシンの典型的なメモリ異常を検知して、アラートを発報するソリューションのことです。

Cryptomining Protection Program はこれらの対策を行っていても被害者になってしまう場合の保険とのことで、条件はありますが最大 100 万ドルの被害まで保証するサービスとのことです。

これらの他、Google は Mandiant の専門家による支援と、高度なセキュリティツールを用いて、高度なセキュリティを提供できるとのことです。

先にも発表された Assured Workloads を用いて、データ主権を担保するのも有効とのことです。

Assured Workloads はセキュリティ・コンプライアンスの対応をパッケージ化したサービスで、米国や欧州のような高度なセキュリティ対策が求められる環境での実績があるとのことでした。

金融機関向け Google Cloud 対応 セキュリティリファレンスの概要

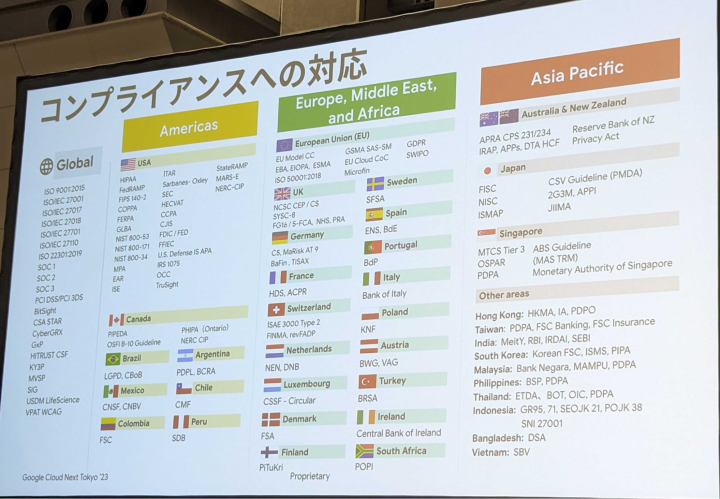

Google における各種スタンダード・ガイドラインの対応について話がありました。

Google Cloud では、グローバル認証のほか、各国固有の認定などにも積極的に対応を行っているとのことです。

FISC は、『金融機関等コンピュータシステムの安全対策基準・解説書』を策定しており、デファクトスタンダードの基準として金融業界で利用されています。

改定第11版では、クラウドサービスの利用が前提となった改変が行われたとのことです。

FISC は、さまざまな要因に対応するため改変を重ねており、金融機関では最新動向のキャッチアップが難しい状況にあり、この課題に対応をしたいとの思いで対応を行っているとのことです。

Google Cloud では、FISC の要件と Google のコントロールマッピングを作成し、対応を整理してきました。

Google Workspace 向けのリファレンスを作成するに当たり、ユーザーグループが中心となって整理したとのことです。

金融機関が Google Workspace を利用する際、運用時に参照するほか、他の企業が参照するベストプラクティスとしても活用してほしいとのことでした。

執筆に関わった 2 社は、日頃から Google Workspace を活用しており、コントロールマッピングも Google Workspace のコラボレーションを用いて作成されたとのことです。

これにより、Google Cloud の安対基準を確認すると同様に、 Google Wokspace の安対基準を確認できるようになったとのことです。

まとめ

金融業界というのは、従来よりパブリッククラウドへの移行が難しいと言われてきました。

法令による規制や、勘定系というミスが許されない処理など、クラウド化が一番最後になると思われてきた分野です。

しかし、本セッションではクラウド化が進んでいるとともに、マルチクラウド化など最先端に近い対応を行っていると印象が変わりました。

Cloud Run によるサーバーレス化も含めて、クラウドの機能を活用しているイメージです。

金融機関向けの規制である FISC もクラウド前提になっているとのことで、今後もクラウドへの移行は加速すると感じました。

金融のような高いセキュリティニーズに対して、積極的な提案を行えるようにセキュリティエンジニアとして最先端のセキュリティを覚えていきたいと思います。