はじめに

Google Cloud Next Tokyo ’23 で行われた「大解剖! Google Cloud ネットワーキング サービス」のレポートになります。

概要

すでに同様のセッションについて亀田がセッションレポートを記載しているので内容の全体はこちらをご覧下さい。

当該記事ではその中でも気になった内容についてピックアップしていきます。

気になったサービス

- Network Connectivity Center

- Private Service Connect

- Cross-Cloud Interconnect

- Cloud NGFW

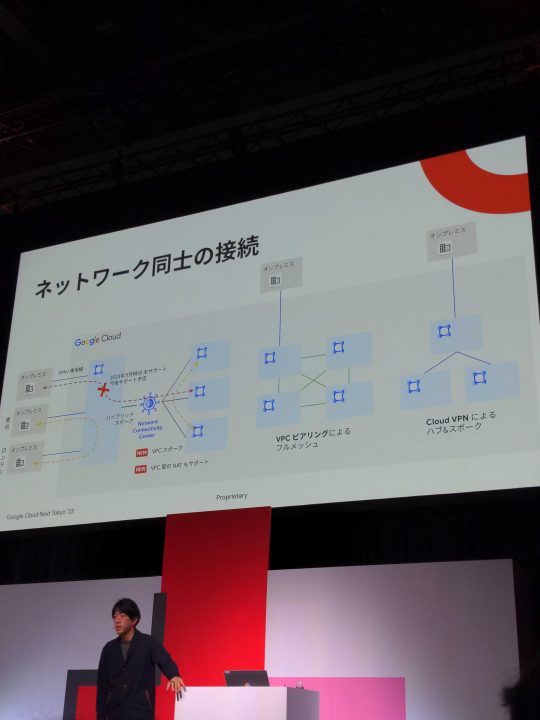

Network Connectivity Center

VPC 同士のメッシュ接続などがピアリングせずに可能になりました。

Cloud SQL でプライベート IP をもったような場合、まだ対応していなさそうだな、と思いましたので、

それができると、Google Cloud 内のプライベート接続を意識した構成がまた変わってくるな、と思いました。

※もしできていたらすいません

中でも大きいなと思ったのが、IP アドレスが被っていても利用ができるところです。

VPC NAT を行い被っている場合でも問題なく接続ができるようで、その場合、制御などはどのように行うのか、が気になりました。試してみます。

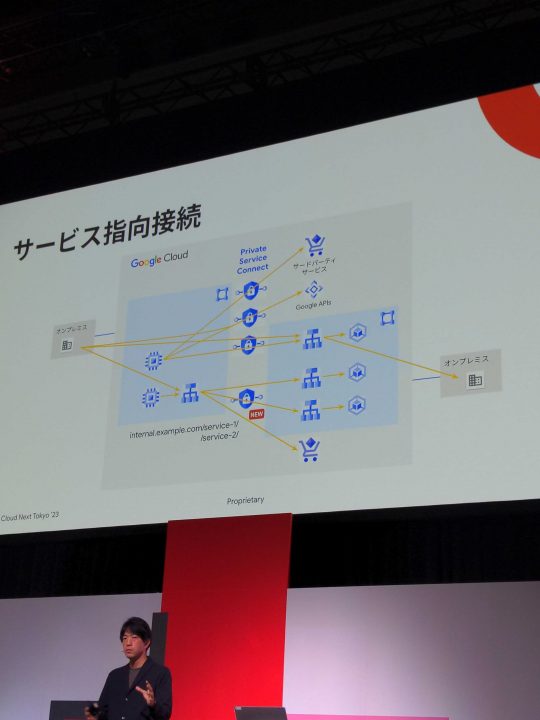

Private Service Connect

この機能を利用することで NW 的に繋がっていないところでもアクセスすることができます。

サービス指向接続と呼ばれるようです。

頻繁に利用するサービスだと Cloud SQL が今年に対応したりしました。

NW を接続する必要性をしっかり考えて、必要性が無い場合で、他VPC、他プロジェクトがあるような場合、この接続方法を頭に入れておきたいです。

Cross-Cloud Interconnect について

AWS などの他クラウドと専用線を介して接続ができるようになるサービスです。

すでに専用線などで Google を繋いでいるようであれば、Google Cloud をハブとして他サービスと接続することができたり、ハブとして使ってもらってもよいとのこと。

Google Cloud のコンソールからポチポチでできる、とのことなので費用面みてみて実際にやってみたいと思いました。

Cross Cloud Networking と呼ばれるようです。

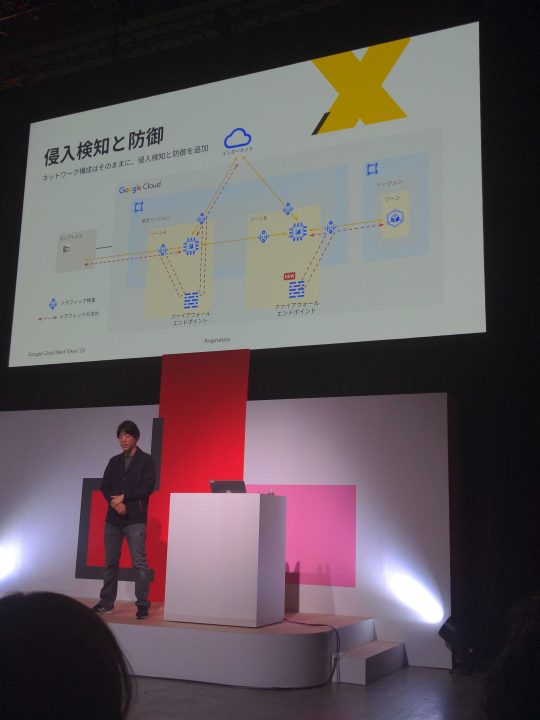

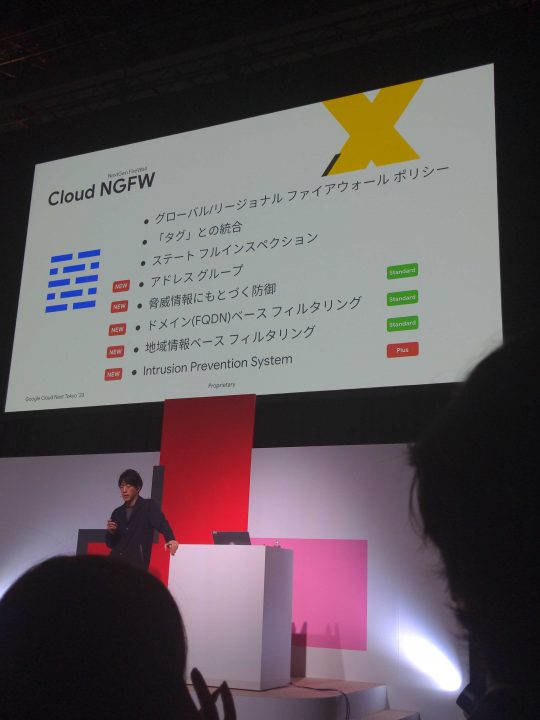

Cloud NGFW

こちらを利用することで、VPC内外のアクセス制限の仕方が変わってきそうな機能でした。

ドメイン単位で外部接続がで制限できたり、侵入検知と防御ができるのも魅力だと思いました。

この検知と防御の中身はパロアルト社のものを利用していることもお話されておりました。

特に NW 経路変更せずとも利用可能なのが素晴らしいと思いました。

所感

NW は一度決めてしまうとなかなか変更する機会が無いものですので、こうした便利になる情報は逃さずに、マッチする要件などがあったときに提案できるようにしたいと思います。

ただ、全体的に Google Cloud の基盤の中で収まっている範囲での Private Service Connect では、NW を意識しないであったり、既存の設定を変更しないで NGFW のような検知、防御のサービスを組み込めたりするので、構築後の導入もしやすいと思うものが多く良いなと思いました。

色々な組み合わせで出来る内容を確認してみたりしたいと思いました。

![[Google Cloud Next Tokyo ’23 キーワード解説] DevSecOpsとは](https://iret.media/wp-content/uploads/2023/11/eyecatch-Google_Next_23-720x378-1-220x116.png)