つい先日、Sysdig の UI がリニューアルされました!

新しい UI を紹介しつつ、Sysdig を初めて使う方、使ってみたいと考えている方向けに、検知したイベントや設定不備の確認方法や対応方法をまとめてみます。

検知するための初期設定については、別途記事化予定です。

Sysdig の基本的な操作

ログイン

Sysdig サイト へアクセスし、右上のログインからリージョンを選択すると、ログイン画面に遷移します。メールアドレスとパスワードを入力し、ログインします。

基本的な画面の見方

左側にメニューが表示され、右側に選択したメニュー毎のコンテンツが表示されます。

左下には、ユーザー管理やクラウドアカウント連携などの管理用のメニューがあります。

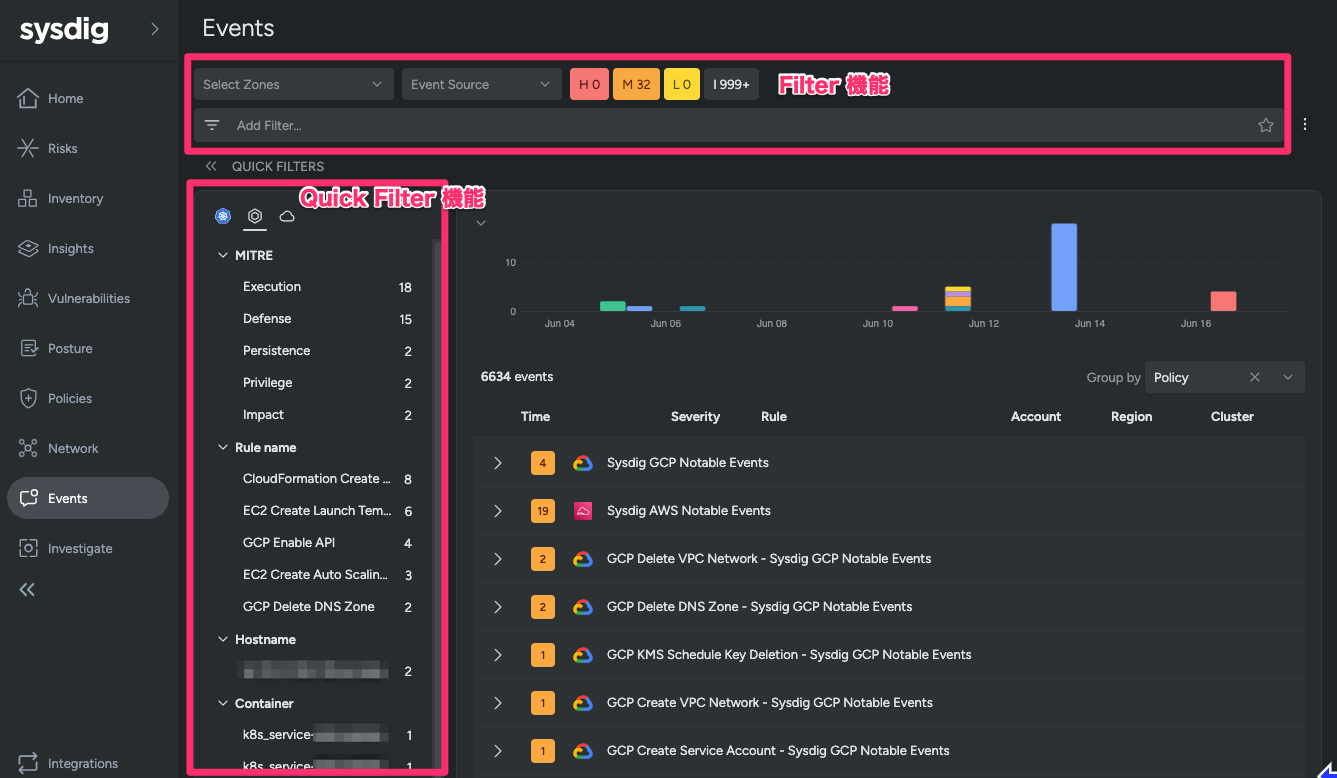

フィルタ機能

一部の画面では、表示項目をフィルタリングできます。

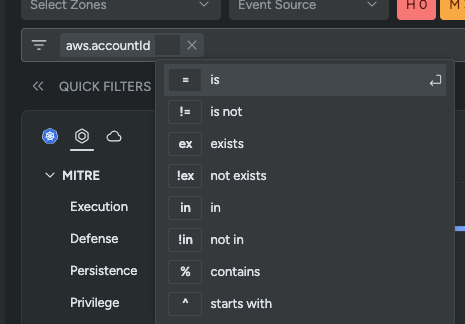

Add Filter からは、属性・条件式・値を手動で選択または入力してフィルタリング可能です。(画像は AWS アカウント ID でフィルタリングする例)

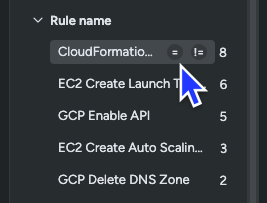

また、左側の Quick Filters からは、実際に発生した検知イベントの属性などを元に、フィルタリングが可能です。(左側以外の表示から絞り込めることもあります)

「=」で、選択した属性値と同じイベントなどに絞り込み、「!=」で、選択した属性値以外のイベントなどに絞り込みが可能です。

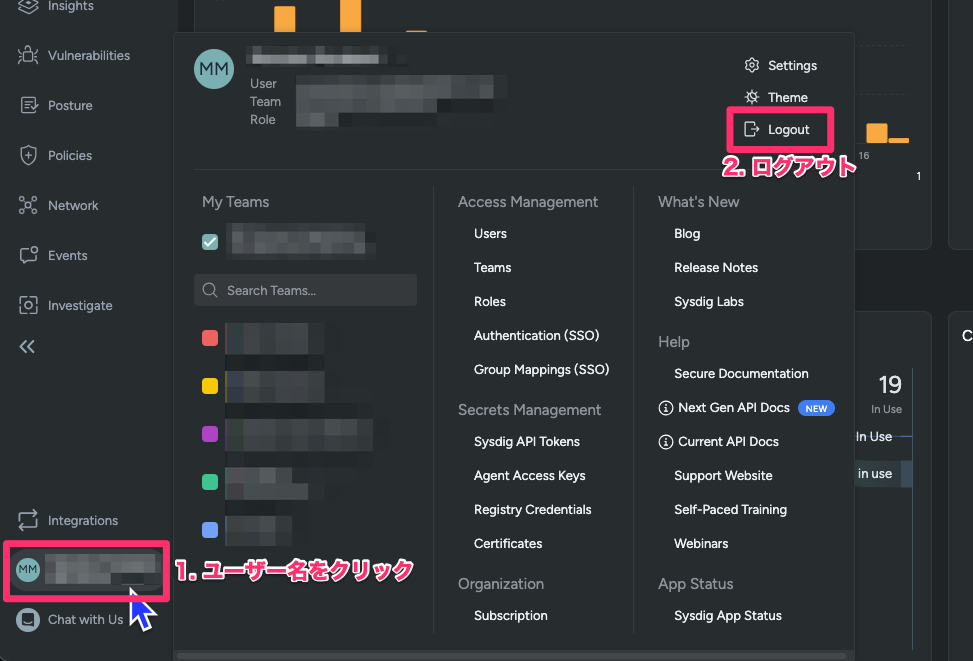

ログアウト

左下のユーザー名をクリックすると、Logout が表示されます。

主な画面の見方と検知事項への対応

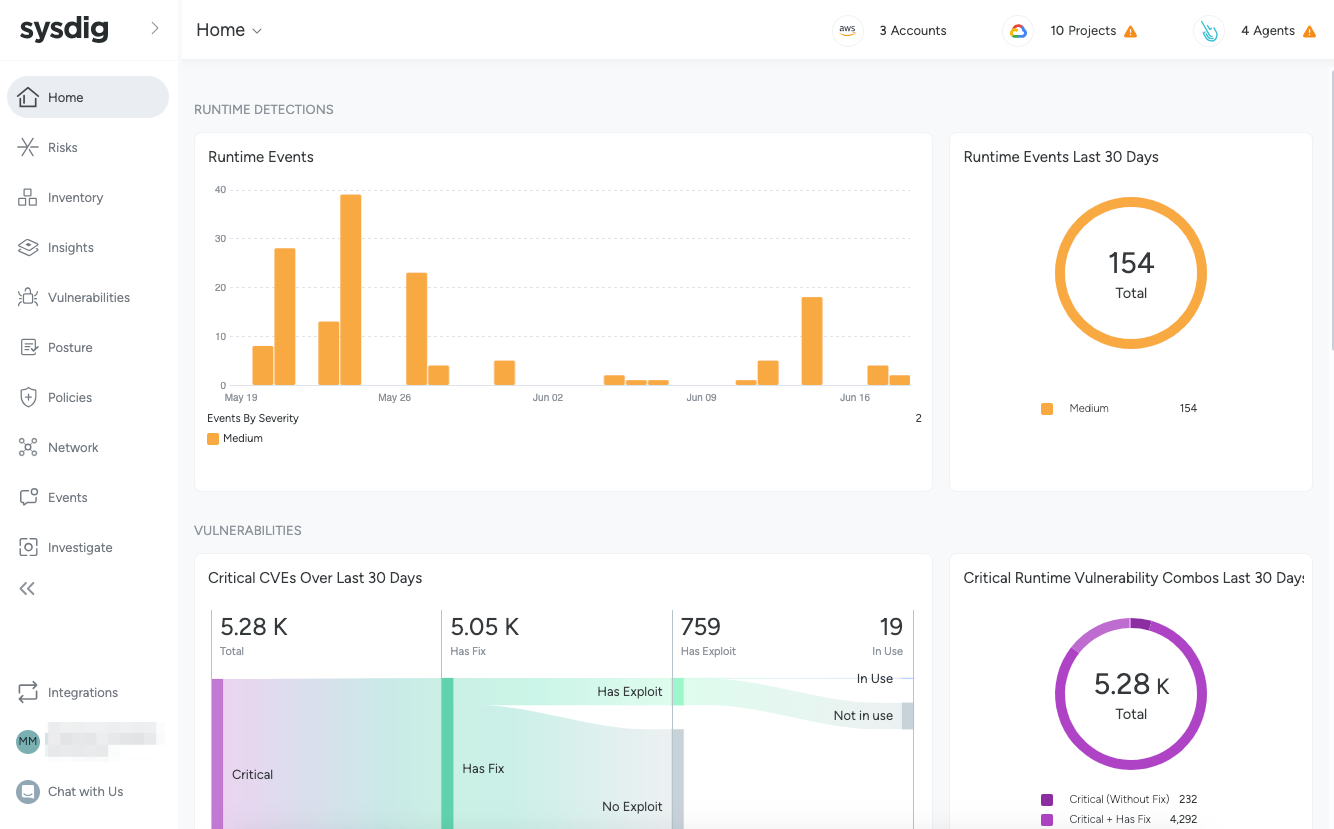

Home

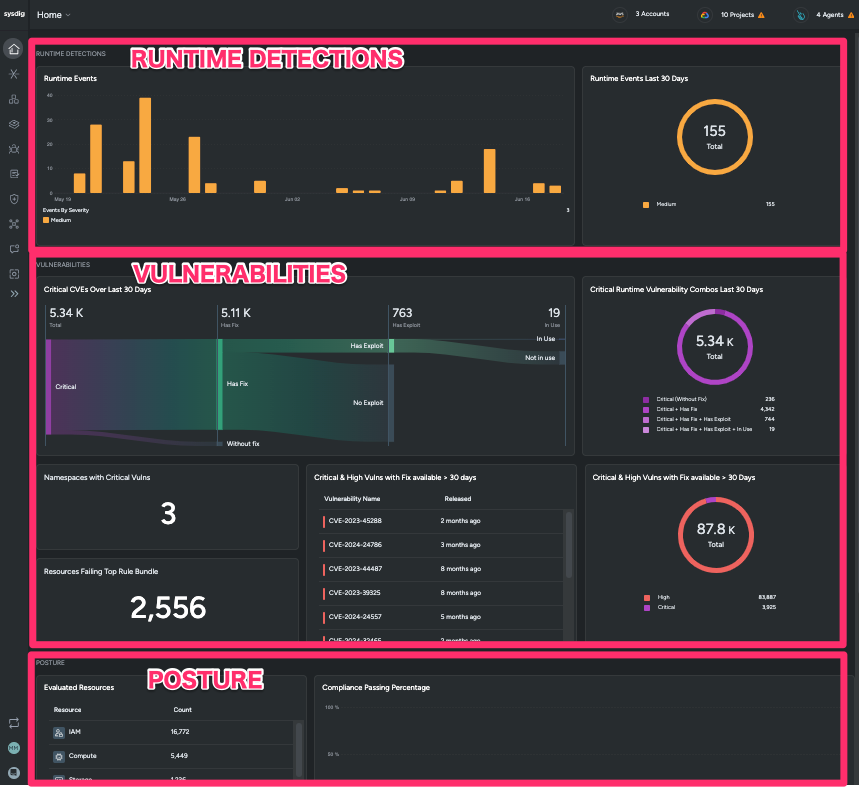

Home はログイン後に最初に表示される画面です。脅威検知や脆弱性、構成チェックの結果の概要を確認することが可能です。

「RUNTIME DETECTIONS」「VULNERABILITIES」「POSTURE」の3つのセクションに分かれています。

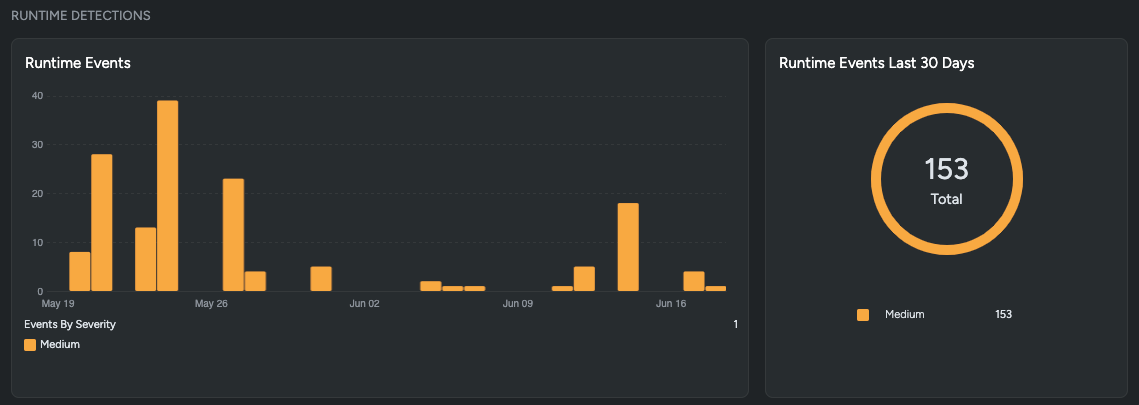

RUNTIME DETECTIONS

過去30日間にクラウドアカウントやホスト・コンテナの脅威検知機能で検知した、重要度 Medium 以上のイベント数です。

確認ポイントと対応

検知が1以上の場合、攻撃などの脅威が検知されている、または、正規の操作やプログラムが脅威と判定されてしまっている(誤検知されている)状態です。

Events 画面や Insights 画面で詳細を確認し、攻撃であった場合はインシデント対応、誤検知であった場合はルールチューニングの実施に進みます。

ルールチューニングについては、後述の Events 画面にて説明します。

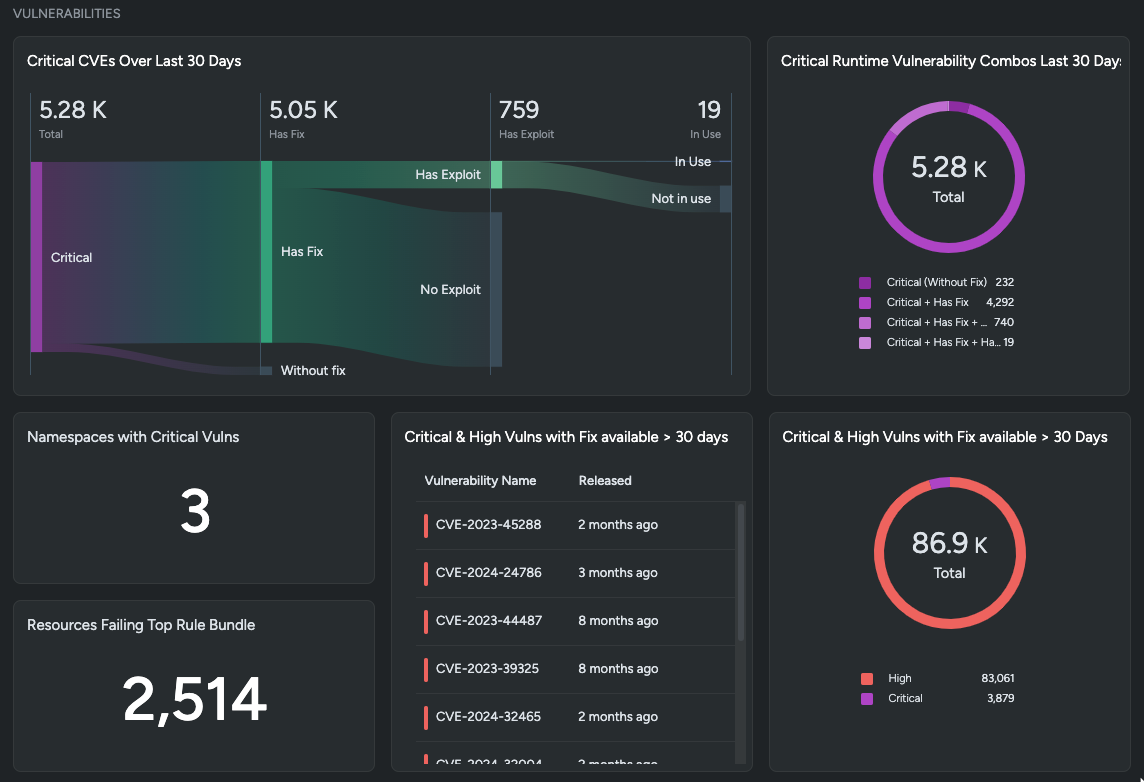

VULNERABILITIES

過去 30 日間に検出された、OSやプログラミング言語のパッケージ脆弱性の統計情報です。

確認ポイントと対応

Has Fix は修正が存在する脆弱性、Has Exploit は攻撃コードが公開されている脆弱性、In Use は 稼働中の Kubernetes クラスターにおいて使用中のパッケージ脆弱性です。

Vulnerabilities 画面(Home 内の VULNERABILITIES ではなく左メニューから選択)にて、更に詳細を確認することが可能です。

詳細確認の上で、組織の基準に従い、修正対応を計画してください。

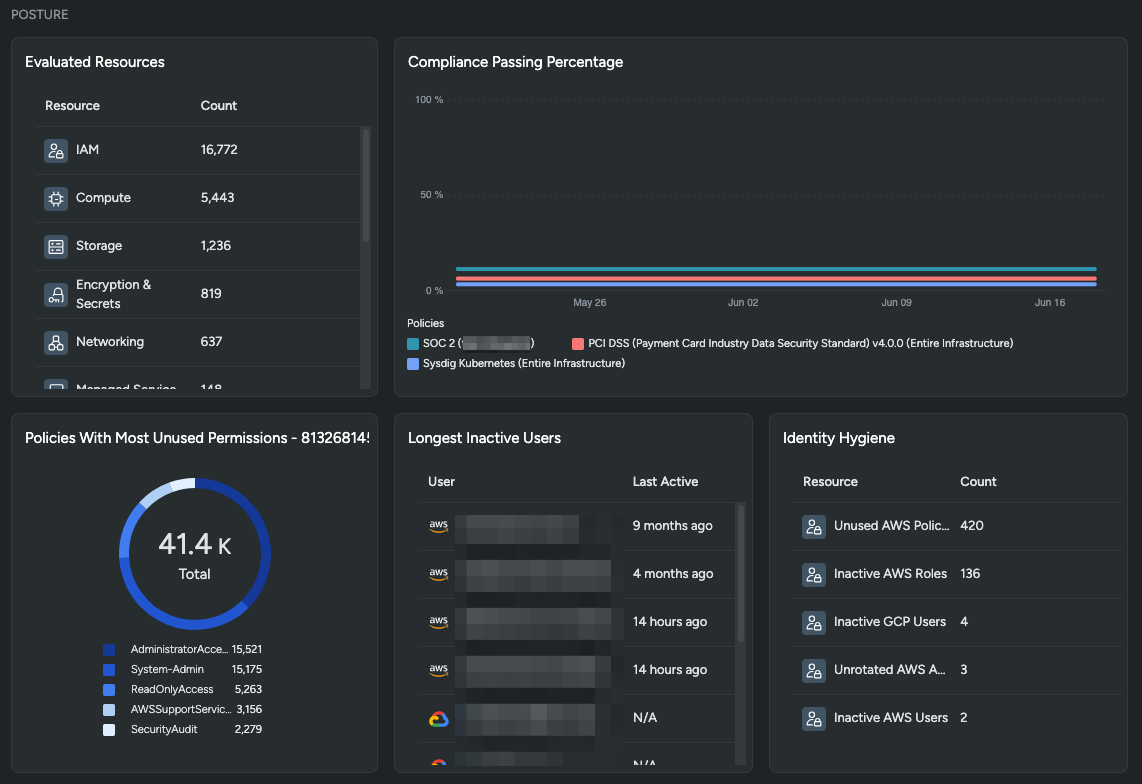

POSTURE

CSPM(Cloud Security Posture Management)機能で検出したリソースの設定不備および、コンプライアンス準拠状況と、

CIEM(Cloud Infrastructure Entitlement Management)で検出した、使用されていない権限などを表示しています。

確認ポイントと対応

Compliance Passing Percentage(コンプライアンス準拠率)が 100% 未満の場合、左メニューの Posture から詳細を確認し、修正を計画するか、リスク許容設定を行います。

リスク許容については後述します。

Events

Home の RUNTIME DETECTIONS に表示されているイベントの詳細を確認できる画面です。

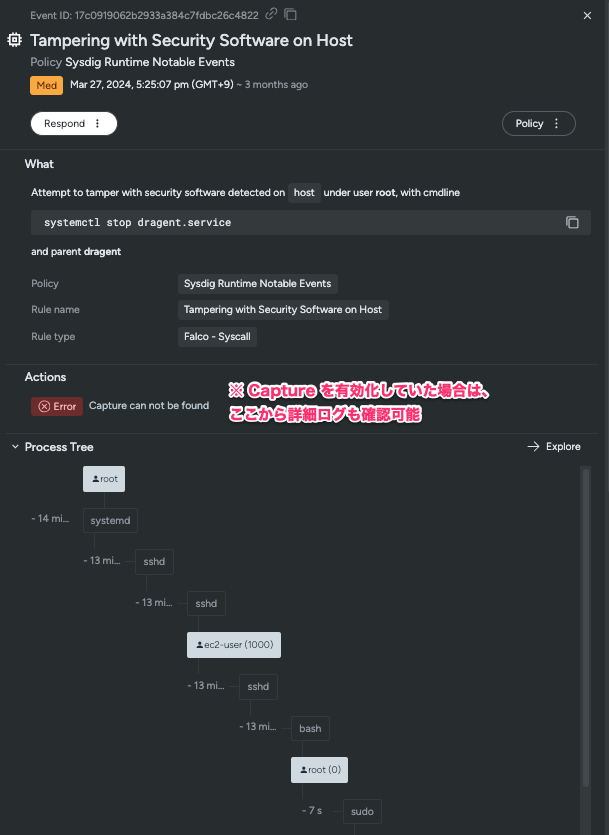

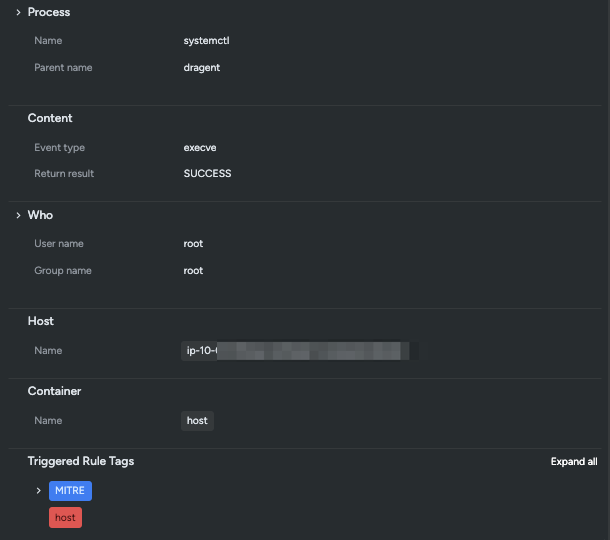

各イベントをクリックすると、プロセスツリーや実行環境、実行ユーザー情報などの詳細が表示されます。

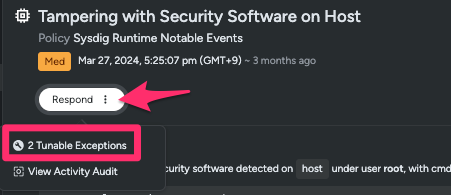

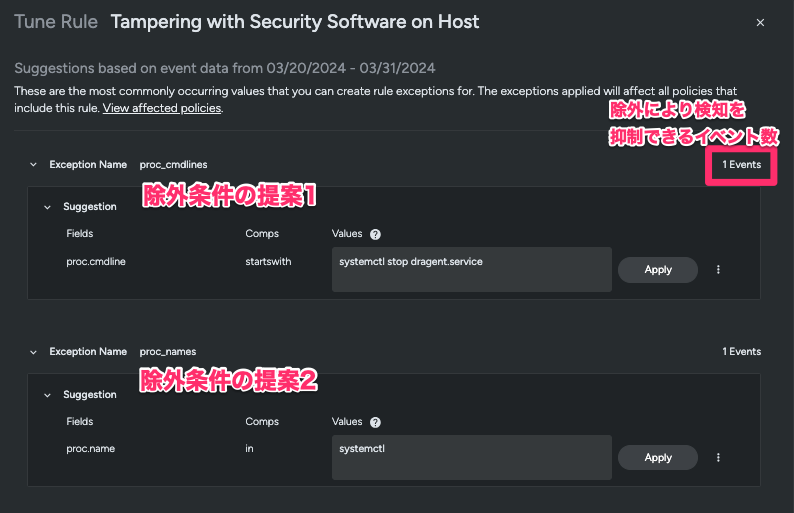

検知されたイベントが正規の操作やジョブだった場合、Tunable Exceptions から検知除外設定を行うことができます。

いくつかの除外方法が提案されるため、いずれか選択して Apply をクリックします。各除外設定の右上に表示されている Events の数は、それぞれの除外設定を適用することで抑止できるイベント数を表しています。

Vulnerabilities

Home の VULNERABILITIES に表示されている脆弱性の詳細を確認できる画面です。スキャンを手動実施する「Scan Now」と、スキャン結果を表示する「Overview」「Pipeline」「Registry」「Runtime」、スキャンレポートの作成設定用の「Reporting」に分かれています。

Scan Now

コンテナイメージのスキャンを手動で実施できる画面です。

Overview

Home 画面の VULNERABILITIES に似たダッシュボードで、脆弱性の検出状況を俯瞰できるほか、PDF としてダウンロードすることも可能です。

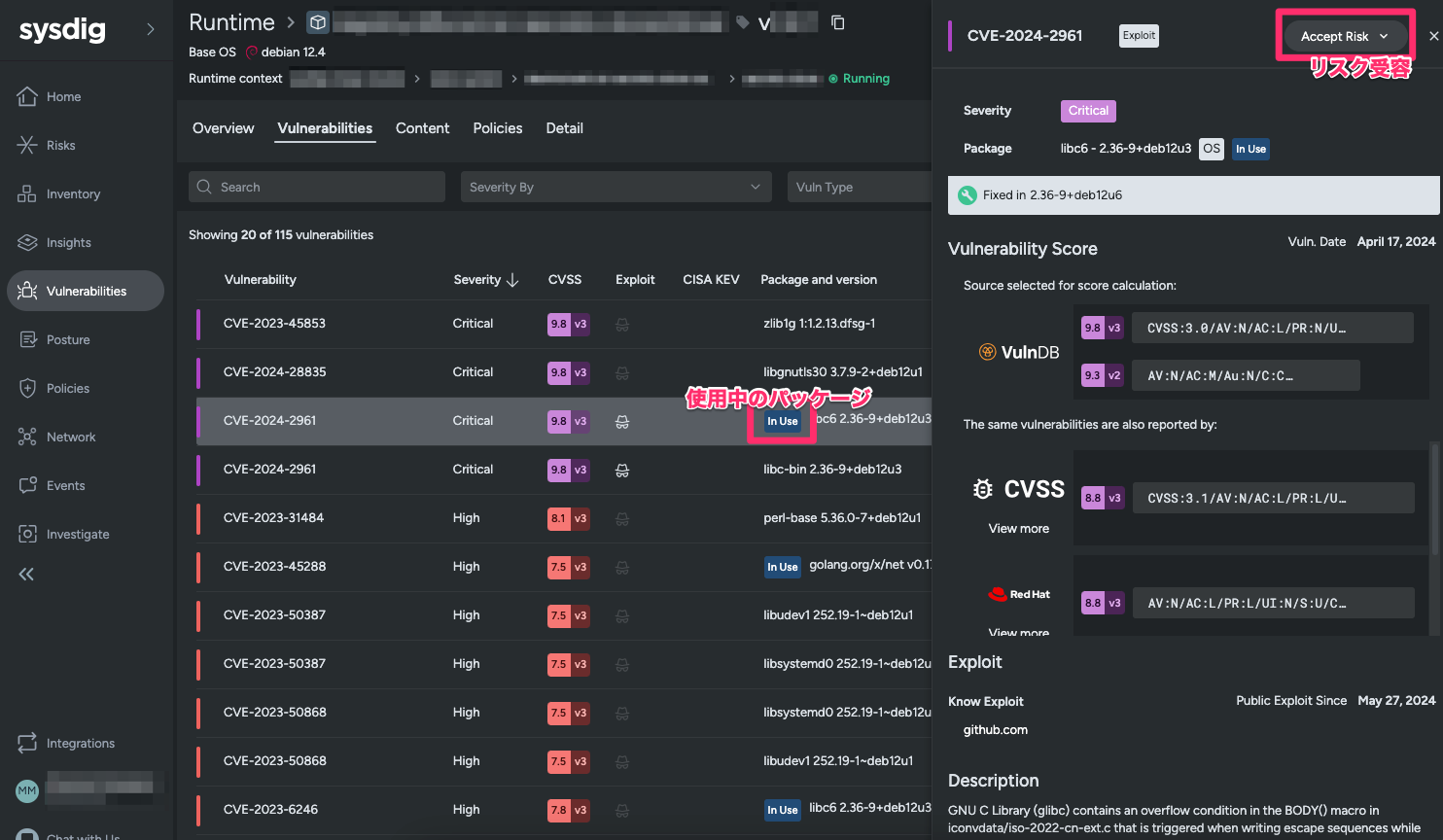

Pipeline / Registry / Runtime

順に、CI/CD パイプライン、コンテナレジストリ、実行中のホストやコンテナなどのランタイム環境をスキャンした結果の詳細を確認するための画面です。

例えば Runtime では、ホストやコンテナ別に、検出された脆弱性の一覧を確認可能です。

修正の有無や CVSS スコア、ベンダーのサイトへのリンクなどが表示されます。

修正せずにリスクを受容する場合は、Accept Risk から理由や期限を設定しリスク受容を行います。

Reporting

脆弱性レポートを定期的に自動生成する設定を行う画面です。レポートが生成されたら、メールやチャットツールなどに通知することも可能です。

Posture

Home の POSTURE に表示されている、設定不備やCIEM(Cloud Infrastructure Entitlement Management)機能によるチェック結果の詳細を表示する画面郡です。

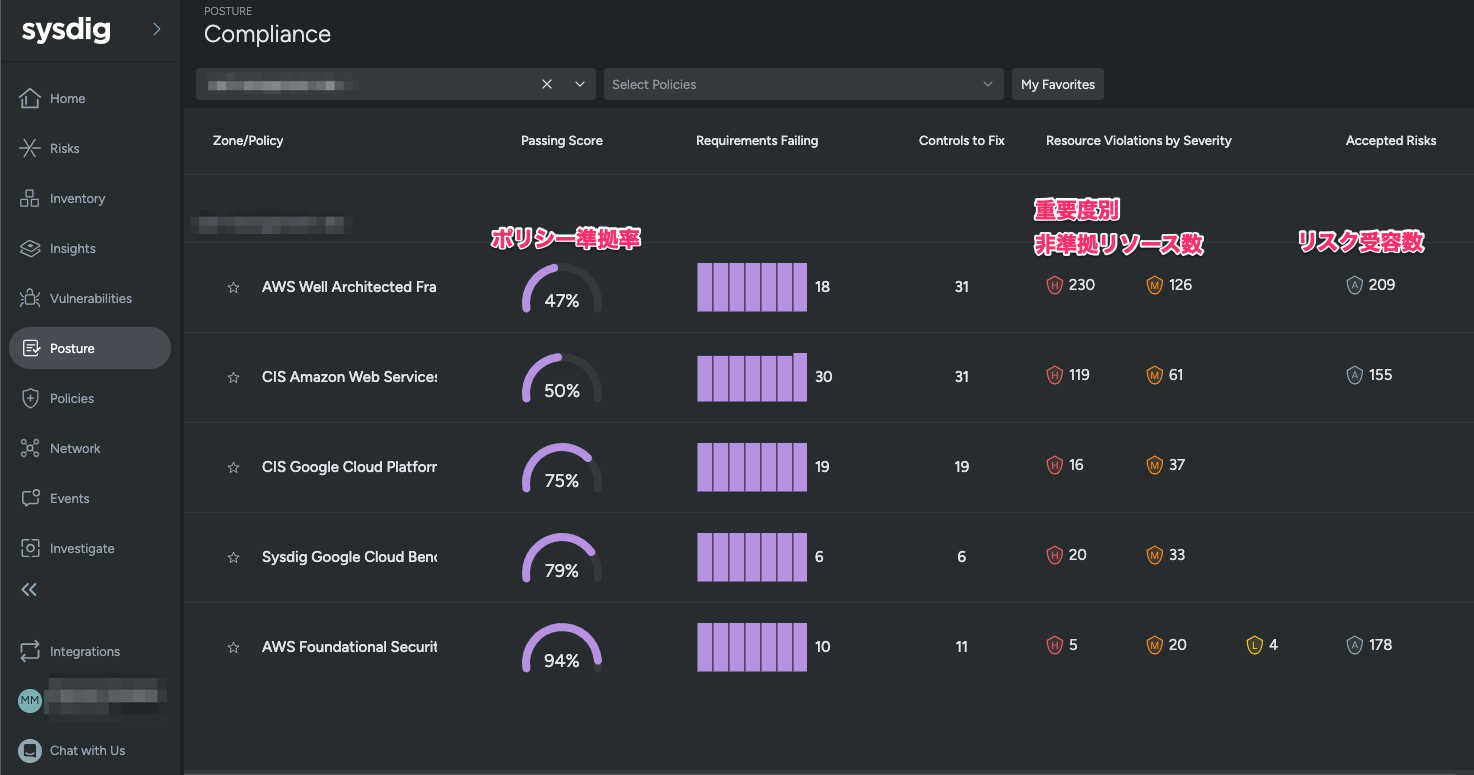

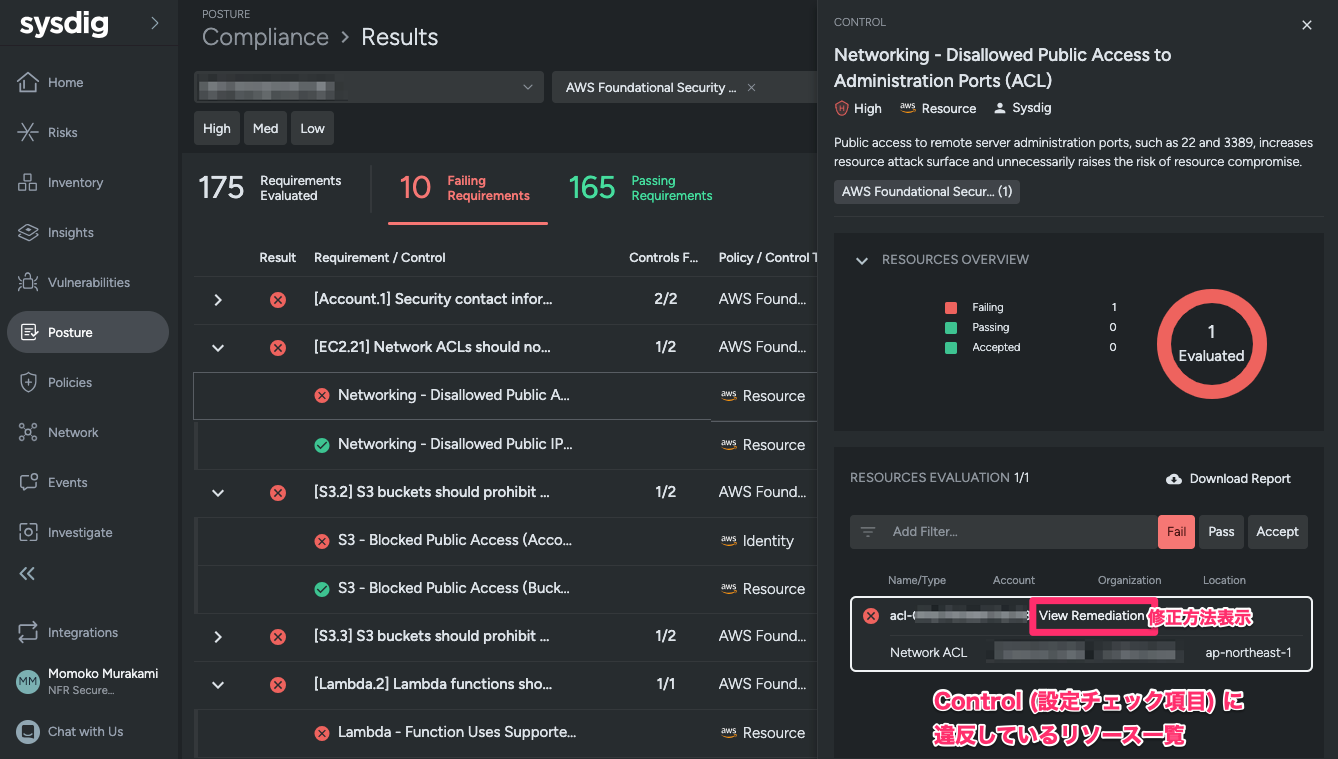

Compliance

クラウドのリソースの設定チェック結果を確認できる画面です。コンプライアンスポリシー (以下 CSPM Policy) 毎に、準拠率や非準拠数、リスク受容数などが表示されています。

Passing Score(コンプライアンス準拠率)が 100% 未満の場合、修正を計画するか、リスク許容設定を行います。

各 CSPM Policy(CIS ~ Benchmark や Sysdig ~ Benchmark など)をクリックし、更に CSPM Policy に含まれる Control(下の図の S3 – Enabled MFA Delete など。個別の設定チェック項目)をクリックすると、チェックに違反しているリソース一覧が表示されます。

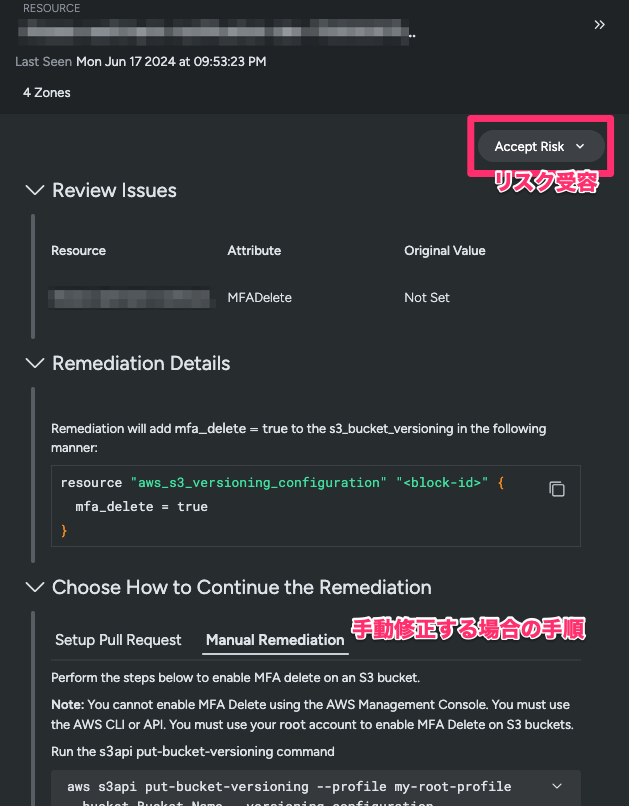

更に、View Remediation(修正方法を確認する)をクリックすると、IaC やコマンドによる修正手順を確認可能です。

また、運用上やむを得ず設定を修正できない場合や、コストなどを勘案して修正しない選択をした場合には、Accept Risk から理由や期限を設定しリスク受容を行います。

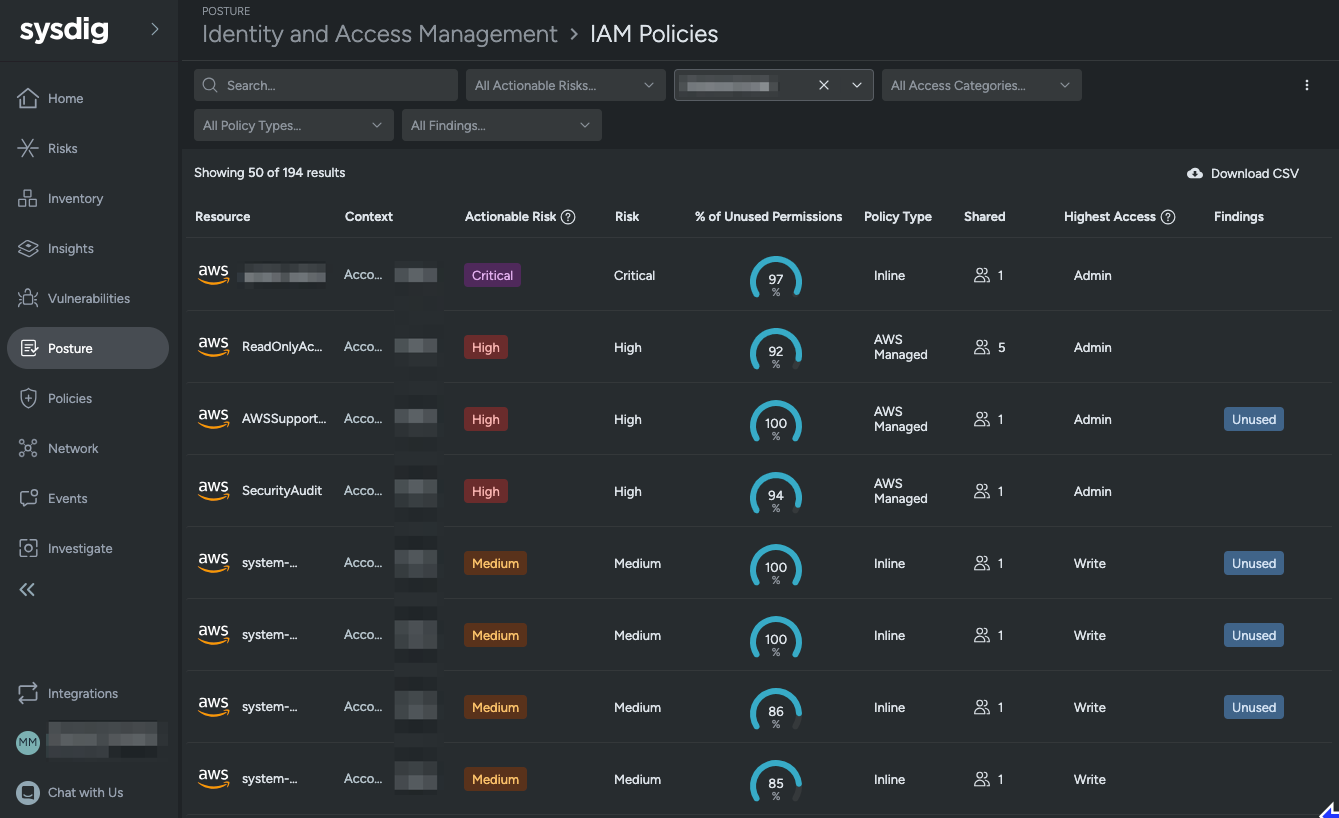

Identity and Access

CIEM 機能により、使用されていない権限や、管理者権限をもつ AWS ユーザーなどを特定することが可能です。

その他画面

その他の画面について簡単にご紹介します。

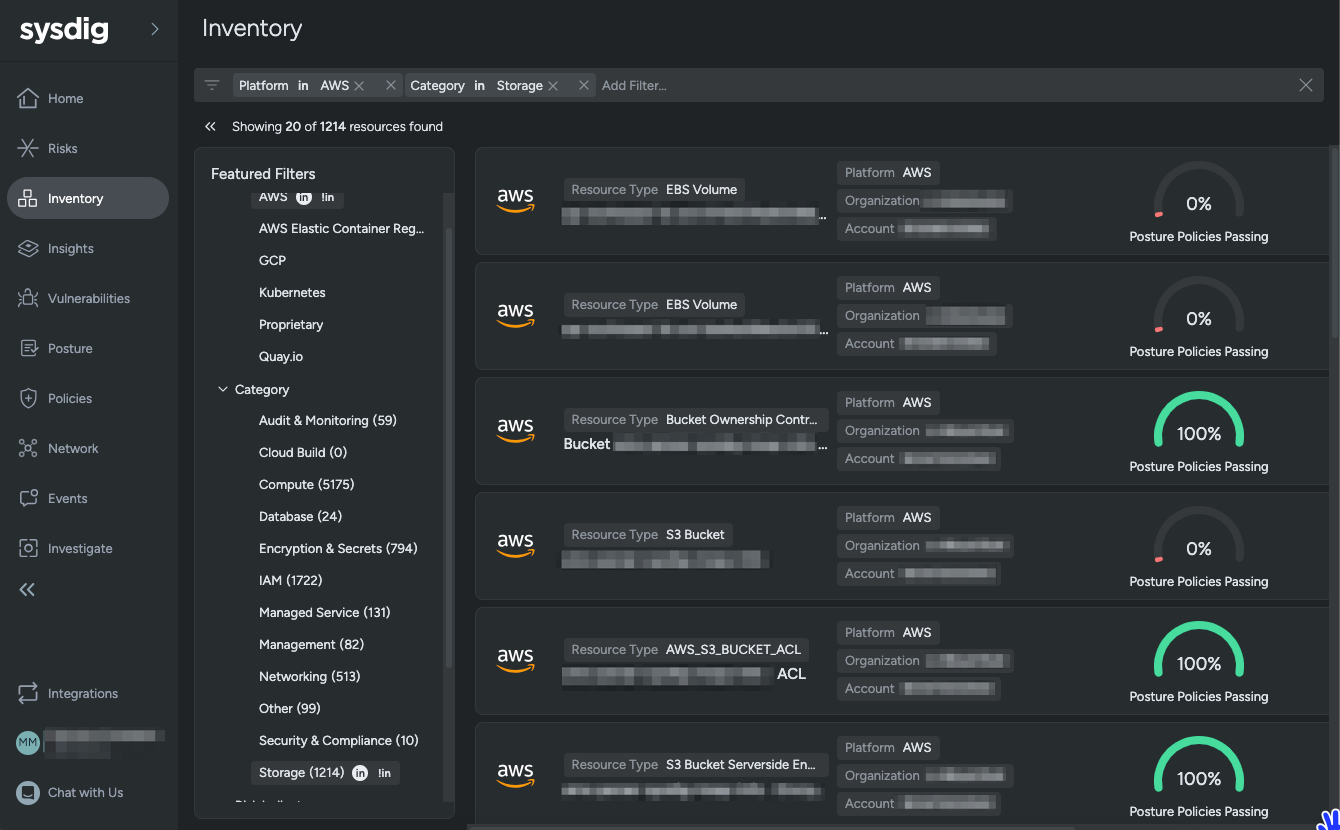

Inventory

クラウドのリソース検索や、リソース別の CSPM の Policy 準拠状況を確認できる画面です。特定の CVE の脆弱性をもつホストを検索する、といった使い方も可能です。

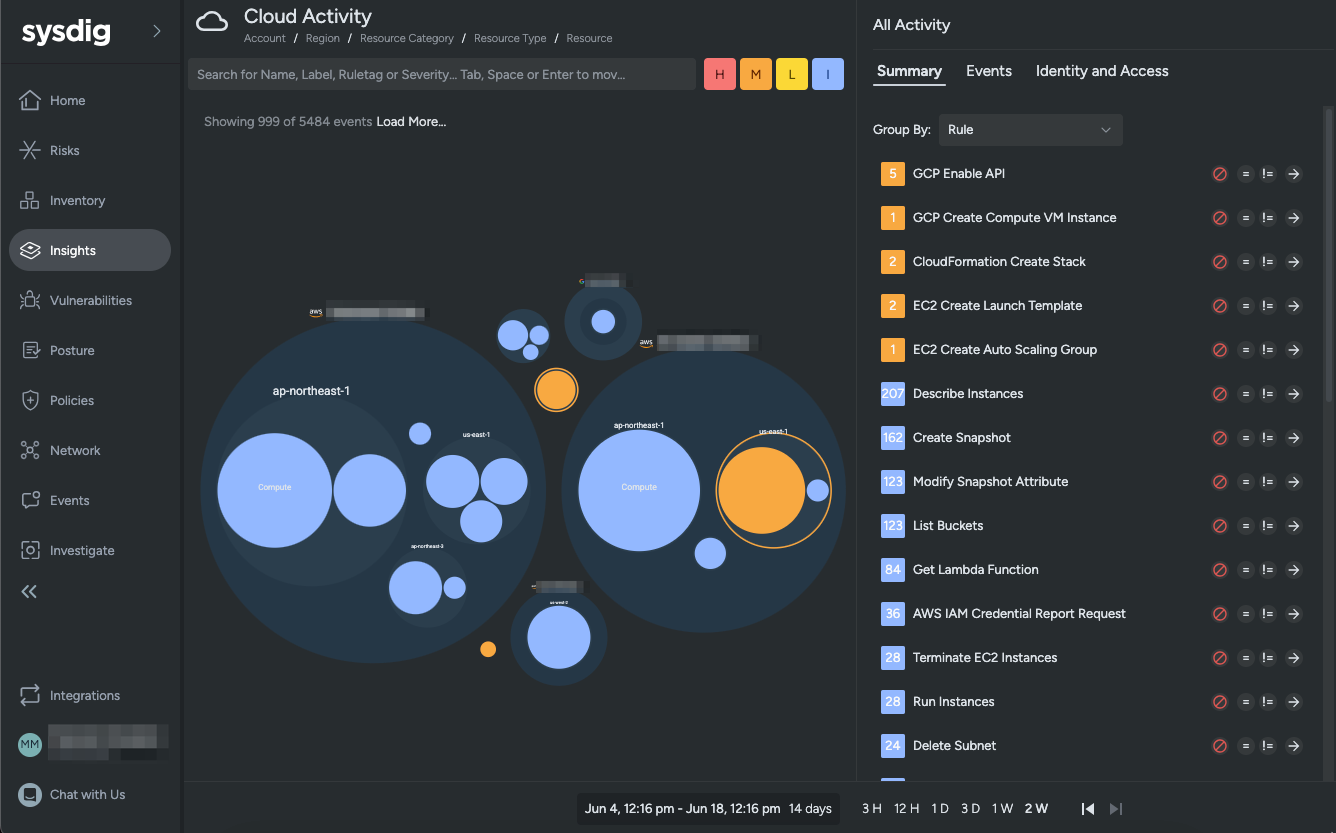

Insights

脅威イベントが検知されている環境やリソースを視覚的に把握できる画面です。

特定のクラウドアカウントやリソース、ホスト・コンテナや、検知したイベントの種類などを対象に絞り込み表示することができ、特定環境で発生しているイベントについて調査する、同種のイベントが発生している環境がどれか確認する、といった使い方が可能です。

Policies

CSPM の Policy や脅威検知ルールなどの管理を行う画面です。

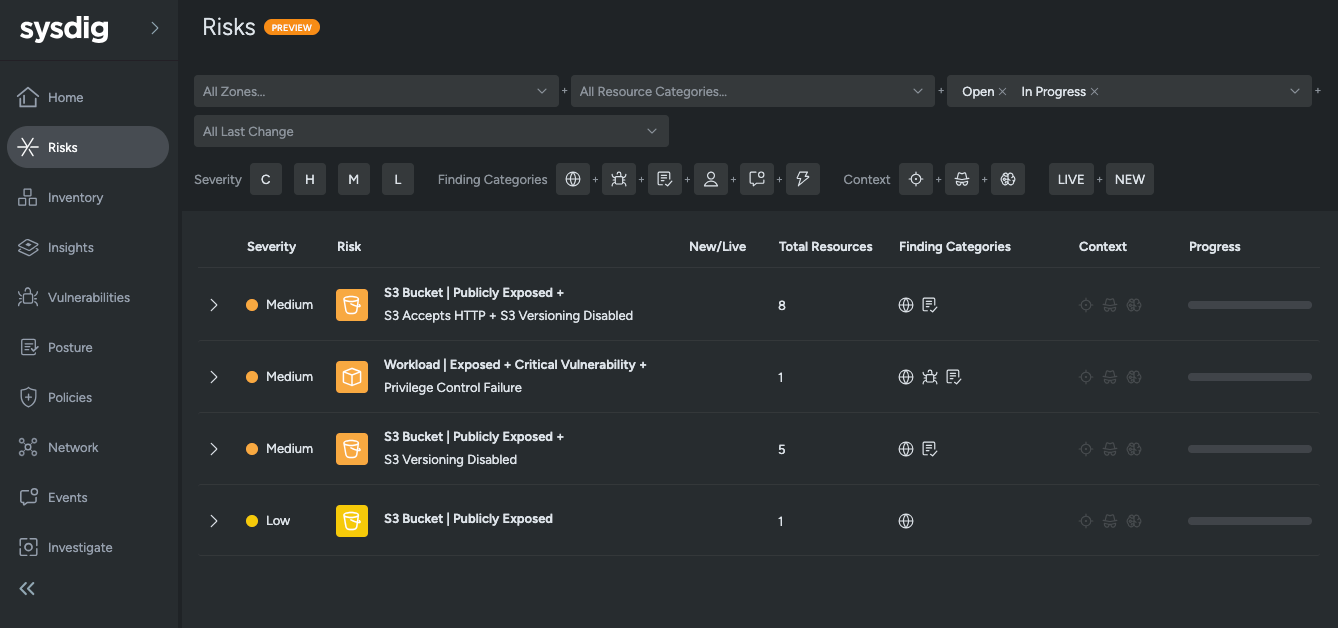

Risks

2024年6月現在はプレビュー中で、脅威検知・脆弱性管理・CSPM・CIEM の検出結果を組み合わせ、優先対応すべきリスクを順位付けして表示してくれる画面です。

Network

Kubernetes 環境使用時のみ利用する画面です。Kubernetes クラスター内の通信経路の可視化や、Network Policy を作成する機能があります。

Investigate

Kubernetes の監査ログや、脅威検知時にキャプチャしたホスト・コンテナ上のアクティビティ情報を確認できる画面です。

逆引き 目的別 Sysdig 画面

クラウドやサーバー・コンテナへの攻撃・不正アクセスが起きていないか確認したい

Home の RUNTIME DETECTIONS をまずチェック

詳細は Events や Insights をチェック

クラウドの設定不備がないか確認したい

Home の POSTURE をまずチェック

詳細は Posture > Compliance や Inventory をチェック

脆弱性がないか確認したい

Home の VULNERABILITIES をまずチェック

詳細は Vulnerabilities をチェック

参考資料

Sysdig Secure 公式ドキュメント

https://docs.sysdig.com/en/docs/sysdig-secure/

Sysdig Japan 公式ブログ

おわりに

Sysdig の新 UI と、基本的なチェック方法をご紹介しました。

シンプルな操作感は前バージョンと変わらないものの、丸みを帯びた UI になり、フォントも変わって柔らかい印象になった気がします。

なお、ダークモードよりライトモード派の方は切り替えて表示可能です!

弊社アイレットでは、Sysdig を使ってみたいけれど、初期設定が大変そう、運用も含めてお任せしたい、といったお客様向けに、導入・運用保守込みのサービスも提供しています。

ぜひお気軽にお問い合わせください。