こんにちは、MSPの田所です。

AWS re:Invent 2024 が始まりました!

現場からイベント模様をお届けします。

セッション情報

Security insights and innovation from AWS

AWS のセキュリティの取り組みを紹介します!

Get insights from AWS CISO Chris Betz on how you can capitalize on transformative security innovations from AWS to move fast and stay secure. Learn how AWS empowers organizations to confidently integrate and automate security into their products, services, and processes so security teams can focus their time on work that brings the highest value to the business. Hear how AWS applies its experience, knowledge, and best practices to remove the undifferentiated heavy lifting of security. Chris also shares how AWS is helping to make the internet more secure by scaling security innovation and investing in the security community.

セキュリティにかける想いを語り、怒涛の新機能発表を行います!

Session types: Innovation Talks

1時間のイノベーショントーク

今回のまとめ

- 強いセキュリティには文化の醸成が必須

- 安全なインターネットを実現するための AWS の取り組み

- 怒涛の新機能発表

セッションの詳細

1. セキュリティと組織文化

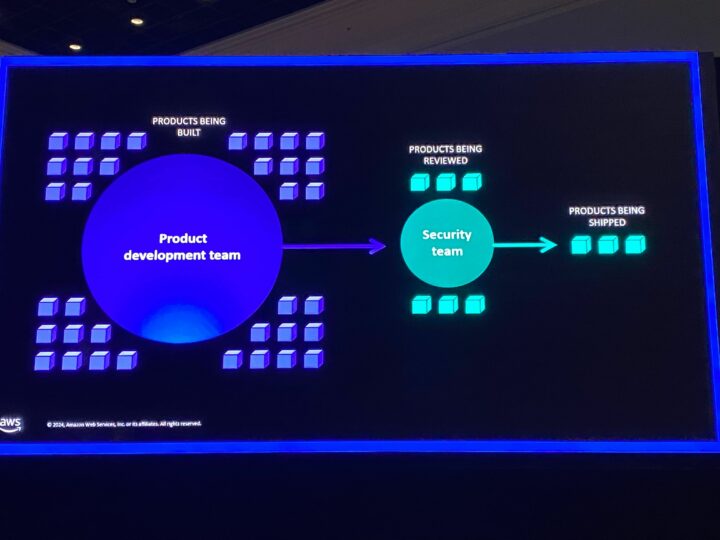

セキュリティチームはしばしば開発を遅らせる要因となる印象を持たれることがありますが、その関係性は必ずしも好ましくないと言います。

Commonwealth Bank 社では、全社的にセキュリティに注力するための施策を行ったと紹介がありました。

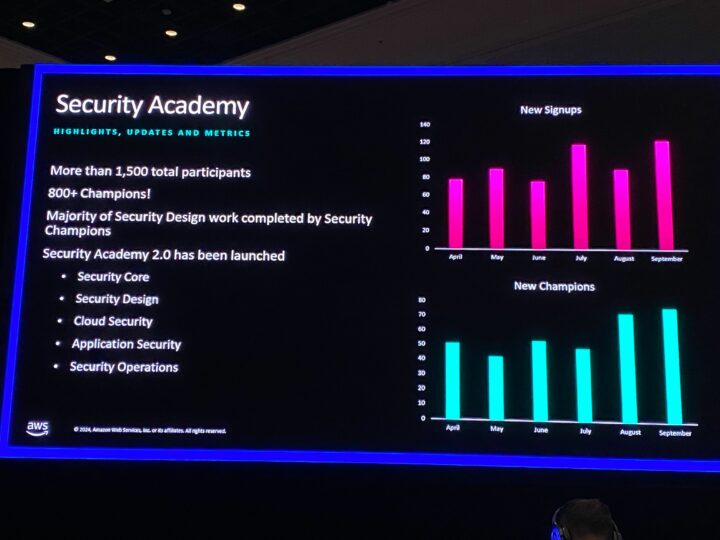

まず、セキュリティの社内トレーニングです。

Security Academy と呼ばれる学習カリキュラムを組み、推進、可視化することで、全社的なセキュリティの知識を高めました。

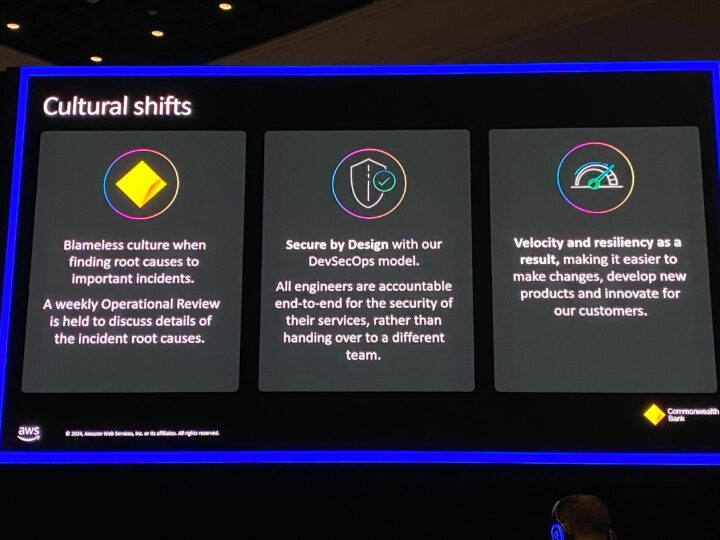

次に文化醸成についてです。

インシデントを非難しない文化、各エンジニアがセキュリティに対して責任を持つ DevSecOps モデルの推進を行い、結果として事業スピードや回復性が上がったとのことでした。

プロセスもテクノロジーも大事だが、文化を根付かせることが最も重要と言う話でした。

2. 安全なインターネットを目指して

AWS ではインターネットを安全に利用するための投資を惜しまないと紹介がありました。

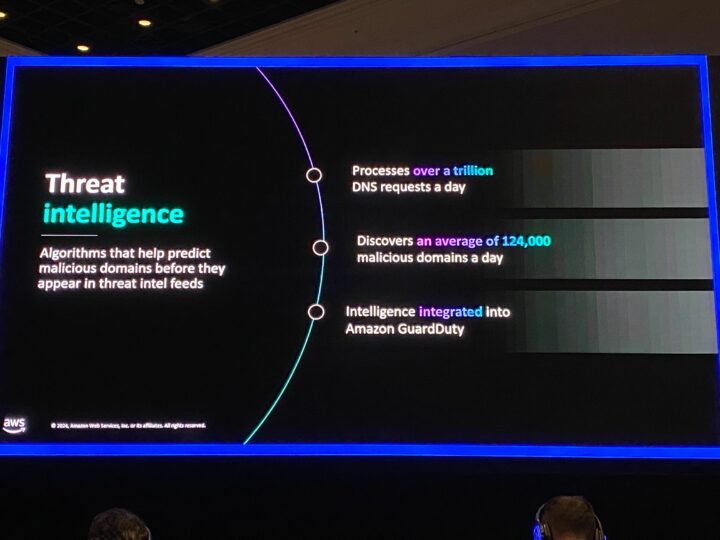

例えば脅威インテリジェンスです。

怪しいドメインの発見に一躍買っています。

AWS は 1日に 10億以上の DNS リクエストを処理し、1日に 12万以上の悪意あるドメインを発見しているとのことで、とても想像の及ばない規模感です。

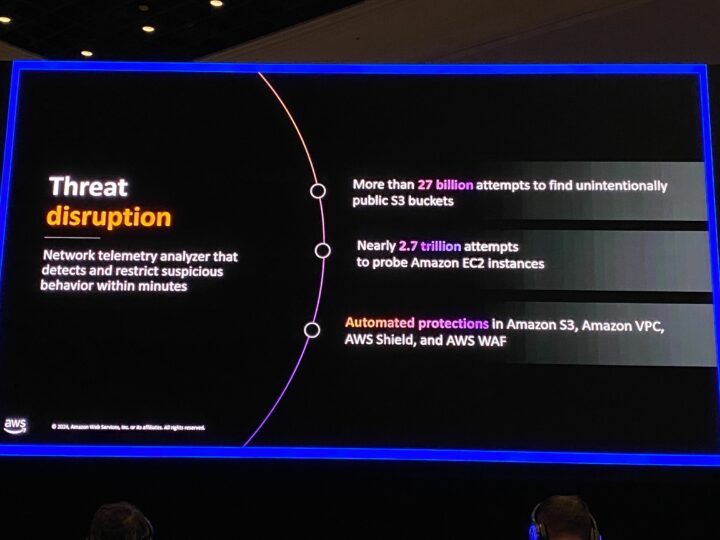

また脅威の阻止についても説明がありました。

S3 や EC2 の設定に脆弱性がないかを探す怪しいリクエストは常にインターネットに溢れており、AWS サービスはそれらからリソースを保護する重要な役割を果たしています。

以下のように、脅威の発見と無効化を行なっています。

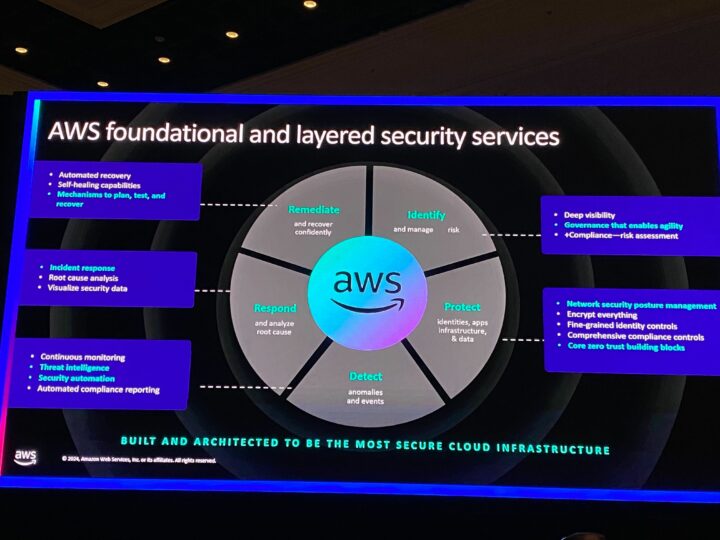

改めて見て、AWS には本当に多数のレイヤーでの防御の仕組みが備わっていますね。

他にも認証認可、暗号化、可視化と分析、設定や対応の自動化など、あらゆる方面でのソリューションを提供しています。

このスライドひとつ取っても、セキュリティの世界の奥深さを感じます。

AWS のセキュリティに対する本気度が伝わってきますね。

3. 怒涛の新機能発表

そしてセキュリティの新機能が多数発表されました。

I’m excited to introduce… I’m also excited to introduce… と発表者もエキサイトしまくっていました。

全部で 7つ紹介されていました。

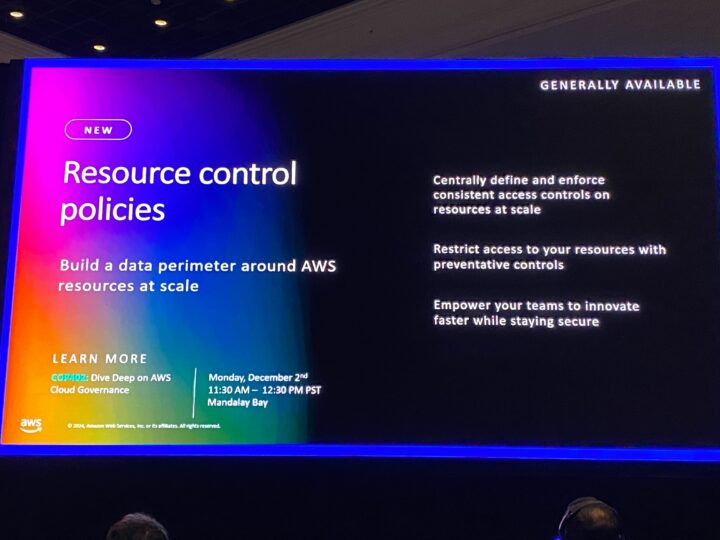

Resource control policies

AWS Organizations や AWS Control Tower でリソース単位の権限を一括で管理できるようになりました

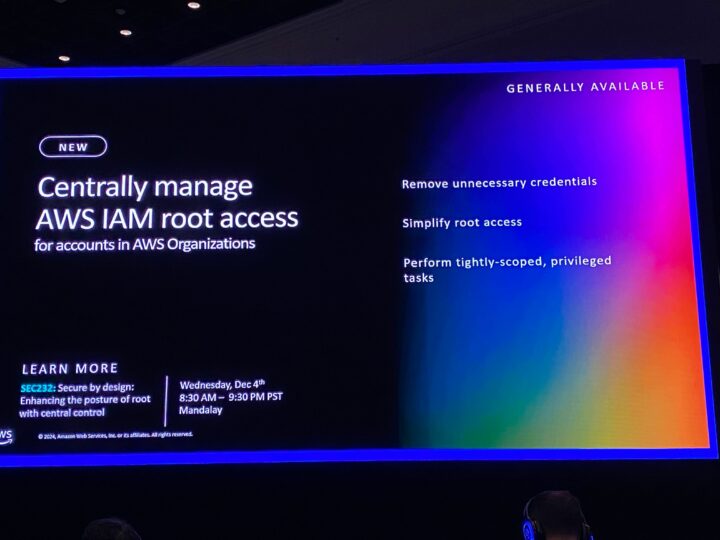

Centrally manage AWS IAM root access

AWS Organizations のアカウントのルートアクセスの制御を一元管理できるようになりました。

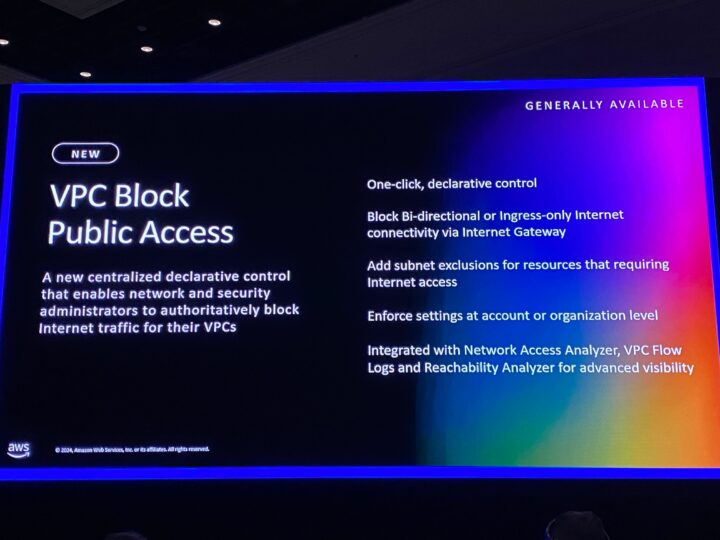

VPC Block Public Access

S3 のように、VPC でブロックパブリックアクセスが有効化できるようになりました。

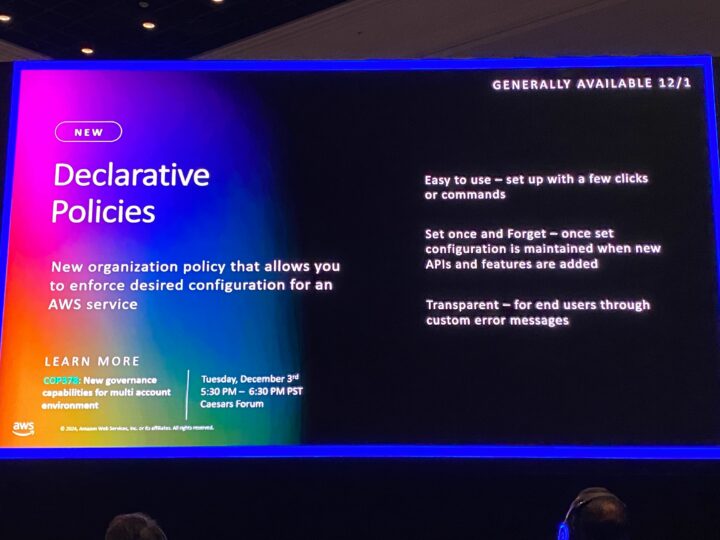

Declarative Policies

「VPCのパブリックアクセスをブロックする」など宣言的なポリシーを適用できるようになりました。

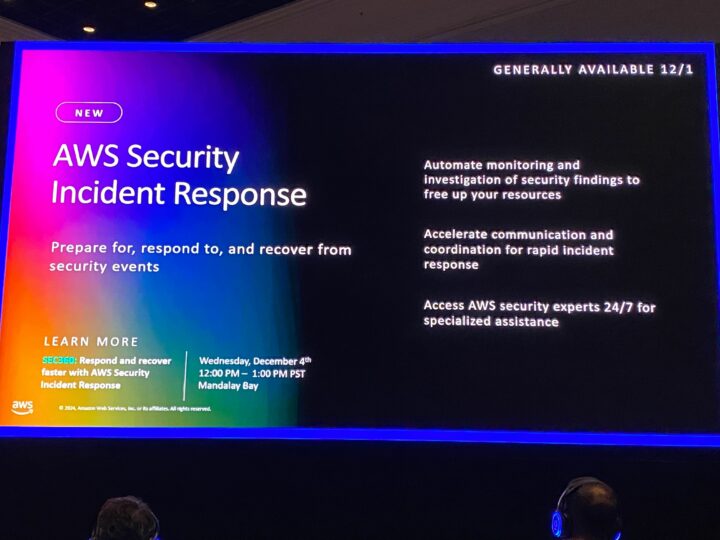

AWS Security Incident Response

セキュリティイベントの監視と調査を自動化できるようになりました。

24/7 のセキュリティ専属チームへの相談もできるようになるようです。

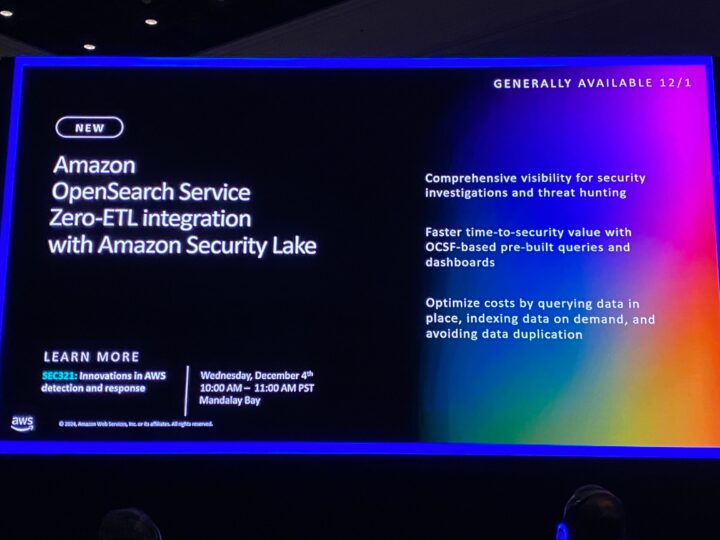

Amazon OpenSearch Service Zero-ETL integration with Amazon Security Lake

OpenSearch と Security Lake の間のデータ変換が不要になりました。

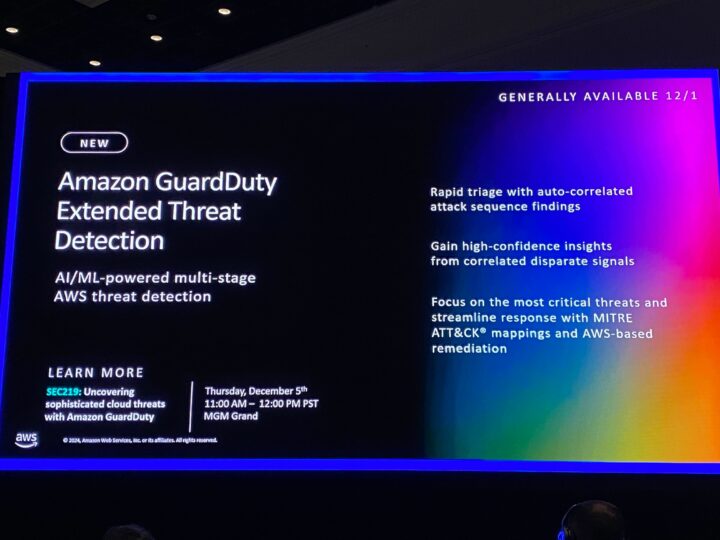

Amazon GuardDuty Extended Threat Detection

AI と機械学習を利用して、脅威検知のトリアージと、高精度のインサイト取得ができるようになりました。

以上、セキュリティ新機能祭りでした!

大規模な設定管理を簡単に実現する機能が多い印象でした。

MSPとして

文化の醸成が一丁目一番地

組織文化がなければ強固なセキュリティは成り立たないという話が印象的でした。

そして、セキュリティが部署としてストッパーになるのではなく、それぞれの部署でセキュリティの責任を共有してガーディアンとなる、といった構造的にセキュリティを根付かせる組織編成が興味深いと感じました。

まさに DevSecOps の話ですが、MSPの視点では Ops です。

例えば運用経験のある人材を各所に配置して活躍してもらうのも、運用の文化を全社的に醸成する意味で、長期的に良い効果をもたらすかもしれないと思いました。

おわりに

Security is our top priority. と強調されていて、AWS のセキュリティへの本気度を感じたセッションでした。

セキュリティ分野においても AI をフル活用した機能が増え、攻撃者も AI の活用が進み、さらに高度化していく。

そしてこれから量子コンピューティングの世界が本格的にやってくる。

そんな昨今のトレンドが見え隠れするセッションでした。

おしまい

![【AWS re:Invent 2024】オブザーバビリティ最高責任者が語る クラウド運用の3つのポイント [COP202-INT]](https://iret.media/wp-content/uploads/2024/12/eyecatch-130290-220x124.png)

![【AWS re:Invent 2024】Amazon Connect 最高責任者が語る カスタマーサービスと生成AI [BIZ221-INT]](https://iret.media/wp-content/uploads/2024/12/eyecatch-130348-220x124.png)

![【AWS re:Invent 2024】あなたはいくつ知っている? CloudWatch の活用 4パターン [COP303]](https://iret.media/wp-content/uploads/2024/12/eyecatch-130449-2-220x124.png)

![【AWS re:Invent 2024】AWS がオブザーバビリティにおいて大切にしていること [COP344]](https://iret.media/wp-content/uploads/2024/12/eyecatch-130770-220x124.png)

![【AWS re:Invent 2024】Amazon OpenSearch Service でオブザーバビリティを強化しよう [ANT341]](https://iret.media/wp-content/uploads/2024/12/eyecatch-130821-220x124.png)