CI事業部 セキュリティセクションの村上です。現在、米国フィラデルフィアで開催中の AWS re:Inforce 2025 に参加しています。

イベント2日目に参加した Builders’ Session セッション「DAP355: Protect your workload from generative AI bot attacks」のレポートをお届けします。

進化するボットの脅威とビジネスへの影響

インターネット上のトラフィックの約40%をボットが占めており、これらボットは、サーバーコストの増加やデータ転送量の増大だけでなく、不正行為、脆弱性スキャン、サービス妨害 (DoS) 攻撃といったセキュリティリスクも引き起こします。

ボットは進化を続けており、初期はシンプルなスクリプトが使われていましたが、現在では AI-Powered Bots となり、CAPTCHA を 98% の精度で突破してしまうような、人間の振る舞いの模倣まで実現しています。

チケット販売サイトでの買い占め、EC サイトへの集中攻撃、金融サービスでの不正ログイン試行など、様々な業界で悪用されています。

一方で、ボット対策を厳しくしすぎると、SEO クローラやヘルスモニターといった正規のボットトラフィックまでが遮断され、ビジネスに悪影響を与える可能性もあります。

AWS WAF による生成 AI ボット対策の実践

AWS WAF を活用した生成 AI ボット対策の2つの戦略が紹介されました。

- 攻撃者に自身の検知を悟らせない「Detect Now, Block Later」戦略:ランダムな遅延や定期的な大規模ブロックを利用して、時間をかけて攻撃者を排除しつつ情報を収集する手法です。

- 攻撃者を諦めさせる「Detect and Mitigate」戦略:シャドウバンニングや偽のエラー返答、パフォーマンス低下などの手法が含まれます。

ボット対策のため、AI を防御にも活用する動きもあり、例えば人間の介入なしにシグネチャを生成する自律的なインテリジェンスや、高度なボットフィンガープリンティングなどが挙げられました。

AWS WAF による生成 AI Bot 対策ハンズオン

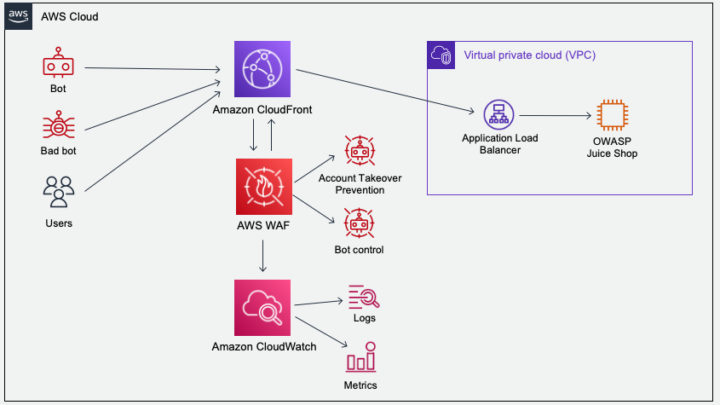

ハンズオンでは、以下のような環境に実際に AWS WAF を設定し、CloudWatch Logs で検知状況を確認していきました。

AWS WAF のルールとしては以下を組み合わせました。

- IP Reputation などのマネージドルール: 既知の悪意のある IP からのアクセスを検知・ブロックします。

- レートベースルール: 短期間での大量アクセスを制限します。

- Bot Control ルールグループ: 生成 AI Bot を含む様々な Bot を検知・ブロックします。

Bot Control には、一般的な Bot 攻撃を防ぐ Common レベルと、標的型 Bot 攻撃対策となる Targeted レベルがありますが、今回は Common を利用しました。

Bot Control ルールは単にユーザーエージェント (UA) を見るだけでなく、DNS ルックアップも行い、UA に対応する IP かどうかをチェックしているという説明もありました。

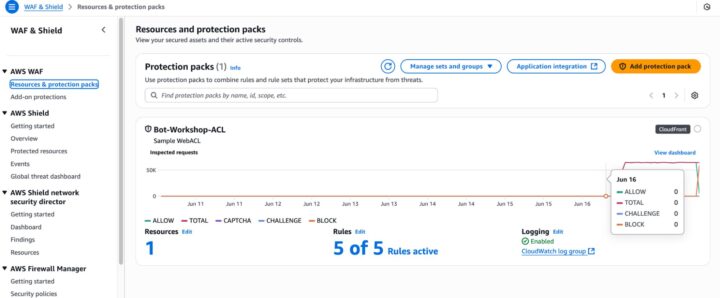

上述のような AWS WAF ルールを CloudFront に適用後、Bot を検出できているか確認します。

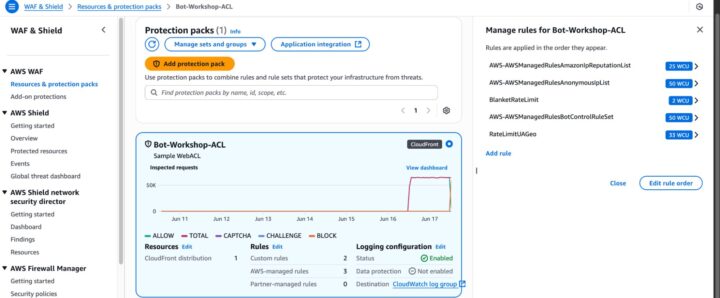

せっかくなので、ハンズオン外ですが、リリースされたばかりの 新 UI の方で設定後の状態を少し見てみます。

AWS WAF ログの出力先として CloudWatch Logs を選択すると、 AWS WAF コンソール内で WAF ログをクエリで分析することができます。

今回のハンズオンでは、正規の AI を模倣した Bot によるアクセスを防ぐルールを検証しました。

ChatGPT のような User Agent を持ちながら正規 ChatGPT とは異なる IP からのアクセスを送信し、ブロックされたことと、WAF ログの検知内容から、Bot Control に含まれる CategoryAI のルールでアクセスを検知できることを確認しました。

ただ、Bot Control は curl のような監視等で使われるツールも検知する可能性があるため、導入時には検知のみ行い遮断はしない Count モードに設定するなど考慮が必要です。

おわりに

生成 AI を悪用した Bot 攻撃への対策の難しさと、Bot Control の便利さを改めて認識することができました。

より安全なシステム構築、運用の助けとなるよう、各種マネージドルールを積極的に活用していきたいと思います。