CI事業部 セキュリティセクションの村上です。米国フィラデルフィアにて開催中の AWS re:Inforce 2025 に参加しています。

イベント2日目に行われた Builders’ Session、「SEC451: From logs to defense: Generative AI for security automation」の参加レポートをお届けします。

ログ分析の課題と生成 AI の可能性

日々生成される膨大なログからの脅威特定は、セキュリティ運用の大きな課題となっています。

昨今進歩が目覚ましい生成 AI をログ運用に活用することで、異常検知の高度化、脅威インテリジェンスの強化、インシデントレスポンスの迅速化、そしてセキュリティレポートの自動生成などが期待されます。

生成 AI によるログ分析と修正提案の自動化

この人気 Builders’ Session では、ログが多すぎるなどの課題を、生成 AI でどう解決できるかをハンズオンで体験しました。

生成 AI エージェントの持つ以下の4つの特性が鍵になります。

- Reasoning (推論)

- Memory (記憶)

- Planning (計画)

- Tool use (ツール利用)

特に「Tool use」は、エージェントが外部 API やツールを呼び出し、情報取得やアクション実行を可能にする重要な特性です。

Tool use をセキュリティ対策に利用した例は、私と同じセキュリティセクションのしろうさによる Amazon Bedrock で、セキュリティ対策を支援する も確認してみてください。

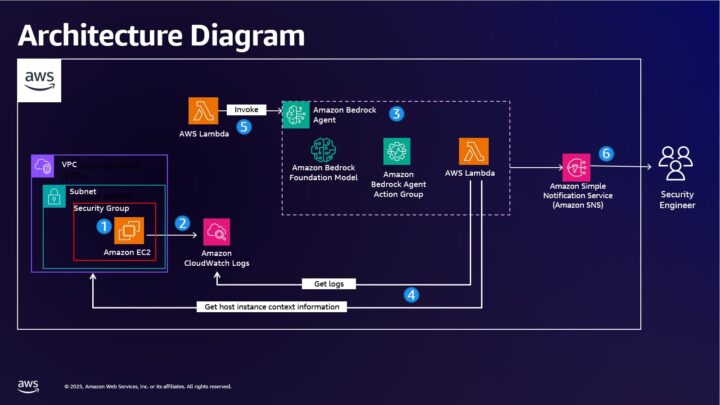

ハンズオンでは、サーバーへのブルートフォース攻撃が行われているというシナリオで、 Amazon Bedrock Agents を用いて AI エージェントを作成し、既存の Lambda 関数を呼び出す action を設定しました。

AI エージェントがログデータへのアクセスやセキュリティグループ操作といった具体的なアクションを実行できるように、IAM Role なども設定していきます。

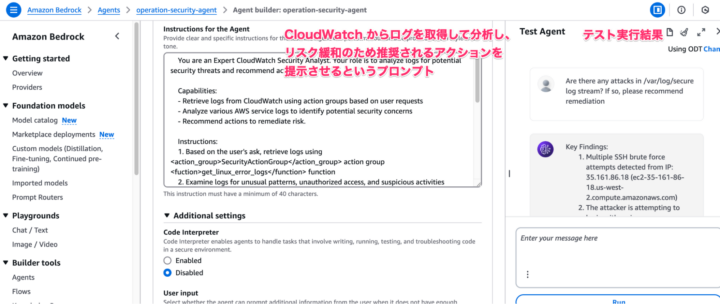

AI エージェントは CloudWatch Logs にある OS ログから脅威を正確に特定し、AWS CLI コマンドを含んだ具体的な修復手順を提案しました。

エージェントからのレスポンスは以下のようなものでした。 (IP や ID は一部マスク処理などを行っています)

Key Findings:

1. Multiple SSH brute force attempts detected from IP: 192.0.2.1 (ec2-192-0-2-1.us-west-2.compute.amazonaws.com)

2. The attacker is attempting to login with various common usernames: system_user, app_user, deploy_user, backup_user, monitoring, ops_user, dev_user, admin_user

3. All attempts were unsuccessful but show a systematic attack pattern

4. The target instance (i-*****) has SSH port 22 open to all IPs in its security group

Recommended Actions:

1. Block the attacking IP address by adding an explicit deny rule:

```

aws ec2 revoke-security-group-ingress \

--group-id sg-***** \

--protocol tcp \

--port 22 \

--cidr 192.0.2.1/32

```

2. Restrict SSH access to known IP ranges:

```

aws ec2 authorize-security-group-ingress \

--group-id sg-***** \

--protocol tcp \

--port 22 \

--cidr YOUR-TRUSTED-IP-RANGE/32

```

Additional Security Recommendations:

- Implement SSH key-based authentication only

- Consider using AWS Systems Manager Session Manager instead of direct SSH access

- Enable AWS GuardDuty for automated threat detection

- Implement rate limiting for SSH connections

最後に、コンソールのテスト機能ではなく Lambda 関数でエージェントの対応をトリガーし、結果をメールで送信するというハンズオンも行いました。

おわりに

昨年の re:Inforce 2024 での 生成 AI 活用が主に一方向的な情報生成だったのに対し、今年扱われている生成 AI エージェントは、個別の状況についてインタラクティブに作業者を支援するだけでなく、API をコールして動的な情報取得や操作まで可能ということで、ここ1年での生成 AI の大きな進歩を感じました。

今回、複数の生成 AI 関連セッションに参加して得た知見を活かし、更に生成 AI を活用してより良いセキュリティサービスを提供できればと思います。

おまけ

本日はセッションの間が詰まっていたので、サラダが入った Box をランチ会場からいただいて来て適当な場所で食べました。右上はチキンとリンゴです。

山盛りの野菜が入っており野菜不足が解消された、というか、食べきれないほど多かったです。(後で残さずいただきました)