アイレットのMSPセクションでの案件において、

お客様からアプリケーション層のDDoS攻撃対策として今年の6月から実装されたAWSManagedRulesAntiDDoSRuleSetと合わせてオプションであるResource level DDoS Protectionの活用を検討しているが他のセキュリティサービスとの違いを知った上で実装したいといった相談がありました。

そこで調査をしてお客様に共有したのですが、「このお客様以外でも気になる人がいるのでは」と考え記事にしたというのがこの記事を書くにあたっての背景です。

今回はResource-level DDoS Protectionを基準に他のセキュリティサービスを比較していきます。

WAFの自動アプリケーションレイヤーDDoS緩和機能(Resource-level DDoS Protection)について

概要

HTTPフラッド攻撃のように正当なリクエストに見せかけて大量のリクエストを送りつけ、サーバーのリソースを枯渇させるような攻撃からアプリケーションを保護します。

WebACLにAWSManagedRulesAntiDDoSRuleSetルールグループを追加することで活用できる機能です。

以前はAWS Shield Advancedの一部として提供されていましたが、2025年6月からWAFの機能として利用できます。

特徴

- ALBとの直接統合

オンホストエージェントとして機能します。ALBにセキュリティ機能が組み込まれているため、外部で処理するより高速かつ効率的に対応できます。

これにより、悪意のある既知のリソースからのDDoS攻撃を数秒で検出し、緩和します。

- IPレピュテーションの活用

既存のIPレピュテーションルールグループに基づいており、既知の攻撃元からの攻撃に対して静的なルールを用いて迅速に保護します。

※ IPレピュテーションとは?: AWSが世界中の脅威情報を基に作成・更新している、危険なIPアドレスのリスト(ブラックリスト)をまとめたルールのセットです。

- 保護モードの切り替え

・Active under DDoS (デフォルト): DDoS攻撃の可能性がある高負荷時にのみ保護を有効にします

・Always on: 常に保護を有効にします

- XFFヘッダーの検査

X-Forwarded-Forヘッダー内のDDoSインジケーターを検査し、クライアントの直接IPとプロキシ経由の両方を考慮して効率的にトラフィックを制限します。

※XFFヘッダーとは?:ロードバランサーやプロキシサーバーを経由してWebサーバーにアクセスしたクライアントの、「本当の送信元IPアドレス」を特定するために活用するもの。

※DDoSインジゲーターとは?:DDoS攻撃の「兆候」や「手がかり」となる、通信データの中に現れる特徴的なパターンのこと。

- 追加料金なし

マネージドルールのオプションのためAWS WAFの利用料金に含まれます。WAFに対象のALBのリソースを紐づけることでデフォルトでActive under DDoSモードが有効になります。

DDoS攻撃を防ぐ仕組み

基本的な考え方は、「正常なアクセス」と「異常なアクセス」のパターンを高速で見分け、異常なものだけを自動的に遮断することです。

防御フロー

IPレピュテーションルールグループと照合 → XFFヘッダーの検査 → DDoSインジケーターの検出 → レートリミット(頻度制限)の適用

他サービスとの違いについて

WAF レートベースルール

WAFレートベースルールの解説

正常なリクエストを異常な回数送り続けるHTTPフラッド攻撃やブルートフォース攻撃(パスワード総当たり攻撃)など、「頻度」に着目した攻撃からWebアプリケーションを保護するために有効な機能です。

レートベースルールの仕組み

- 保護レイヤー ネットワーク/トランスポート層(レイヤー3/4)への攻撃を防御。

- 検知・緩和 一般的で大規模なDDoS攻撃のパターンを、AWSが自動で検知し緩和。

- ユーザー設定 全ユーザーに自動適用されるため、設定は一切不要。

「Resource-level DDoS Protection」と「レートベースルール」の比較

| 項目 | Resource-level DDoS Protection | レートベースルール |

|---|---|---|

| 目的 | 予期せぬ大規模なDDoS攻撃からの自動的な保護 | アプリケーションの特性に合わせた特定の攻撃からの保護 |

| 防御タイプ | 広範囲な防御 | ユーザーが設定する精密な制御 |

| 仕組み | AWSの脅威インテリジェンスや独自のアルゴリズムに基づく自動検知・緩和 | ユーザーが定義した「しきい値」に基づいてカウントし、ブロック |

| 設定の必要性 | ほぼ不要(デフォルトで有効) | 必須(ユーザーがトラフィックを分析し、適切なしきい値を設定) |

| 得意なシナリオ | ・突然発生するHTTPフラッド攻撃

・既知の攻撃元からの攻撃 |

・ログインページのブルートフォース攻撃

・特定のAPIの乱用 ・Webスクレイピング対策 |

| コスト | WAFの利用料金に含まれる | 設定したルール数に応じた標準のWAFルール料金がかかる |

AWS Shiledの解説

AWSを利用するすべてのユーザーに、追加料金なしで自動的に提供される基本的なDDoS保護サービスです。主に、AWSのネットワークインフラを標的とする、一般的で大規模なDDDoS攻撃から保護します。

AWS Shieldの仕組み

- 保護レイヤー:ネットワーク/トランスポート層(レイヤー3/4)への攻撃を防御。

- 検知・緩和:一般的で大規模なDDoS攻撃のパターンを、AWSが自動で検知し緩和。

- ユーザー設定:全ユーザーに自動適用されるため、設定は一切不要。

Shield Advancedの仕組み

- 高度な自動緩和:アプリケーションの通信を常時学習し、振る舞いの異常を自動で検知・防御。

- 専門家サポート:24時間365日、AWSの専門家チーム(SRT)に攻撃への対応を依頼可能。

- コスト保護:DDoS攻撃によって発生したAWS利用料金の増額分を補償する仕組み。

- 攻撃の可視化:どのような攻撃が発生したかを詳細に分析できるレポートを提供。

「Resource-level DDoS Protection」と「AWS Shield」の比較

| 項目 | Resource-level DDoS Protection | AWS Shield Standard | AWS Shield Advanced |

| 目的 | 予期せぬ大規模なDDoS攻撃からの自動的な保護 | AWSインフラの基本的なDDoS保護 | 包括的で最高レベルのDDoS保護と専門家によるサポート |

| 防御タイプ | アプリケーション層 (L7) | インフラ層 (L3/L4) | インフラ層 (L3/L4) + アプリケーション層 (L7) |

| 仕組み | AWSの脅威インテリジェンスや独自のアルゴリズムに基づく自動検知・緩和 | 一般的なネットワーク/トランスポート層のDDoS攻撃を自動的に検知・緩和 | 高度な自動緩和機能に加え、24時間365日体制の専門家チーム(SRT)がカスタム緩和策を適用 |

| 設定の必要性 | ほぼ不要(コンソールから有効化するのみ) | 不要(自動で有効) | 必要(契約、保護リソースの登録、SRT連携設定) |

| 得意なシナリオ | ・突然発生するHTTPフラッド攻撃

・既知の攻撃元からの攻撃 |

すべてのAWS環境における基本的なインフラ防御 | ビジネスクリティカルなアプリケーションで、最高レベルの保護と専門家サポートが必要な場合 |

| コスト | 無料※WAFの料金に含まれる | 無料 | 高額(月額$3,000~)※WAF利用費は無料 |

具体的な設定方法

WebACLを作成し、対象のALBリソースを紐づけることによって自動的にデフォルトでAWSManagedRulesAntiDDoSRuleSetとResource-level DDoS protectionが設定されます。

今回はお客様がResourceーlevel DDoS Protectionを導入するためその設定方法を詳しく記載します。

他サービスの設定方法もテキストベースで記載しますので、設定にかかる工数の比較等の参考になれば嬉しいです。

Resource-level DDoS Protectionの設定方法

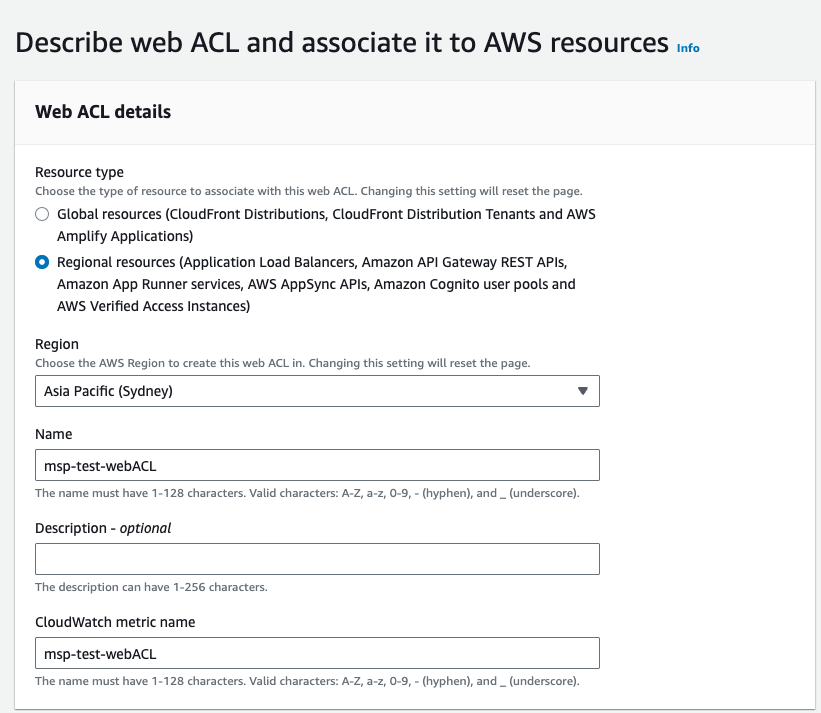

①CreateWebACLのボタンをクリック

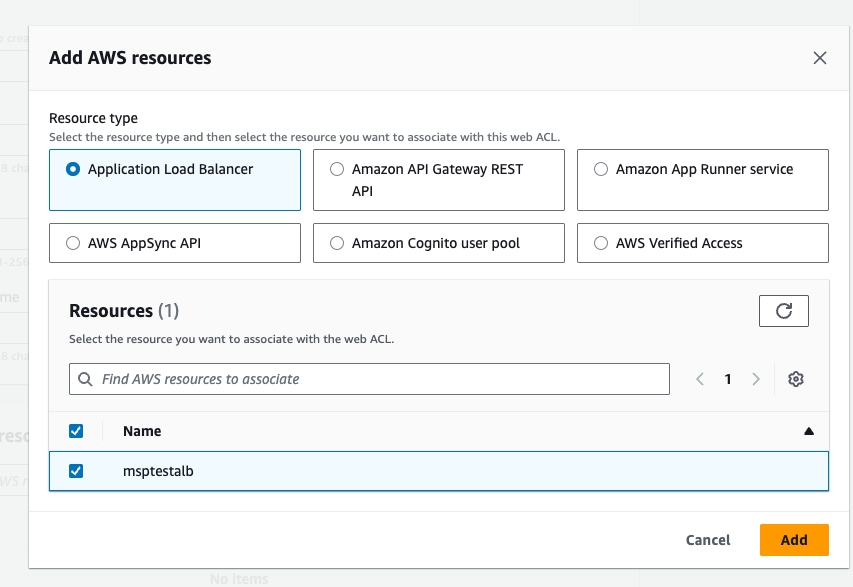

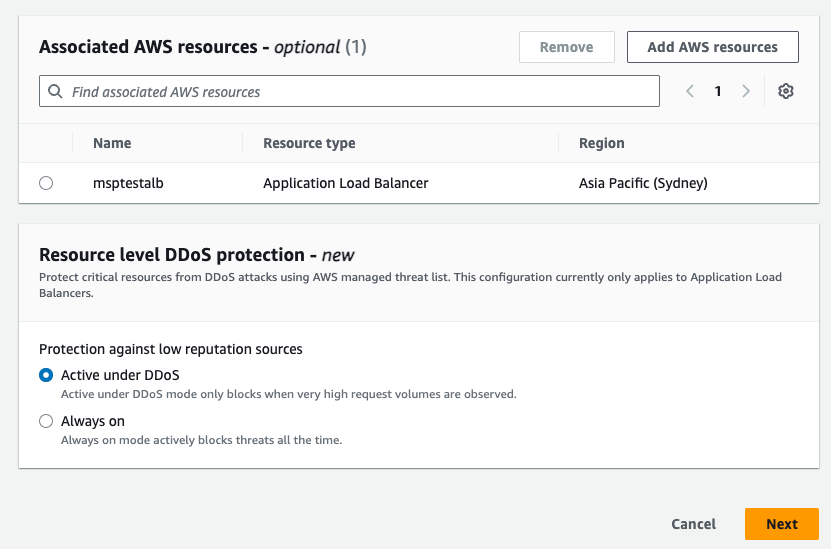

②下にスクロールしてAssociated AWS resourcesの項目からAdd AWS resourcesのボタンをクリック

③Resource typeでApplication Load Balancerを選択

Resourcesの項目で対象のALBリソース名を選択

Addをクリック

④Addの後この画面に遷移するのでResource Level DDoS Protectionの項目でモードを選択する。

※ここには記載しておりませんが、既存のウェブACLからも同様の手順で設定することができます。

比較対象サービスの工数

Shield Advanced

| 工数 | 時間 |

| Shield Advancedサブスクリプション有効化 | 約5分〜10分 |

| 保護対象リソースの登録 | 約5分〜10分 |

| SRT(Shield Response Team)アクセス権限付与 | 約5分〜10分 |

| 通知設定(CloudWatch、SNS連携) | 約10分〜15分 |

| 検証(メトリクス・イベント通知確認、DRTテスト依頼) | 約15分〜20分 |

| 合計 | 約40分〜65分 |

WAF レートベースルール(手動設定)

| 工数 | 時間 |

| Web ACLの作成または既存ACLの確認 | 約5〜10分 |

| レートベースルールの設計(しきい値検討) | 約5〜10分 |

| レートベースルールの作成・適用 | 約10〜15分 |

| テスト(ログ確認、しきい値調整) | 約15〜20分 |

| 合計 | 約35分〜約55分 |

※時間は手順書を見て構築する際の概算

※契約等の社内承認の時間は省略

コストと前提条件

| サービス | 前提条件 | コスト |

| Resource-level DDoS Protection | ・ALBに関連づけられたWeb ACLに対して利用可能であること | ・追加料金なし:WAFの標準料金のみ()

Web ACL: $5.00/月 リクエスト: $0.60/100万リクエスト |

| AWS Shield Advanced | ・保護対象のリソース(ALB、CloudFront、API Gatewayなど)があること

・AWSサポートのビジネスプラン以上の契約が必須(SRTとの連携に必須) |

・月額固定: サブスクリプション料金 $3,000/月

・従量課金: 保護対象リソースから発生するデータ転送量(GB)に応じた追加料金 |

| WAF レートベースルール | ・保護対象のリソース

(ALB、CloudFront、API Gatewayなど)があること |

従量課金:

Web ACL: $5.00/月 ルール: $1.00/ルール/月 リクエスト: $0.60/100万リクエスト |

なお、今回お客様に導入されるAWSManagedRulesAntiDDoSRuleSetもルール自体の月額料金が発生しません

メリット・デメリット

それぞれのサービスのメリットデメリットを簡潔にまとめました

Resource-level DDoS protection

メリット

- 導入が容易

対象のALBリソースをWebACLにアタッチするだけで設定できる

- コストが低い

他のWAFのルールセットと違って追加コストがかからないのでWAFの標準料金のみで利用できる

デメリット

- Shield Response Team (SRT) が利用できないので大規模DDoS攻撃があった際のサポートが受けられない

Shield Advancedを活用する場合はSRTを利用できる

- DDoS攻撃を受けてしまった際のスパイクのコストが保護されない

Shield Advancedを活用する場合はDDoS攻撃で膨れ上がったリソースのコストを保証してもらえる

AWS Shield Advanced

メリット

- 保証が手厚い

SRTによる24時間365日の支援が受けられる

- DDoS対策における最上位のマネージドサービスでセキュリティレベルが高い

広範囲かつ大規模な保護ができる

デメリット

- コストが高い

他サービスと比べて10倍近くのコストがかかる

- 前提条件となる高額なサポートプランの契約が必要

AWSサポートのビジネスプラン以上の契約が必要

WAFレートベースルール

メリット

- 低コストでブルートフォース攻撃や低速攻撃の対策ができる

Shield Advancedでも対策はできるが高コスト・Resource-level DDoS protectionではレートベースルールレートベースルール効果が薄い

- アプリケーションの規模に合わせて制限のカスタマイズができる

デメリット

- 導入コストがかかる

適切なしきい値の設定と継続的な修正が必要になるので導入に手間がかかる - 誤検知のリスクがある

しきい値の設定をミスしてしまうと正常なアクセスに対して誤検知してしまうリスクがある

まとめ

今回の比較内容を基にそれぞれのメリット・デメリットを考慮した上で新機能のResource level DDoS protectionとAWSManagedRulesAntiDDoSRuleSetを導入いただきました。

今後のDDoS対策において参考にしていただけると嬉しいです!