クラウドインテグレーション事業部の小谷です。

2025年10月13日〜16日の4日間で開催される「Oracle AI World 2025」に現地参加しています。

最新情報を皆さんにお届けするために随時ブログをアップしていきますので、よろしければご覧ください。

今回は、「Oracle Cloud Security: Protecting Customer Data」のセッションに参加しましたので、その内容を紹介します。

この記事では、以下の流れで記載していきます。

1.発表された新しい情報

2.セッション全体の要約

3.まとめ・感想

1. 発表された新しい情報

※今回は完全な新機能の発表は少なめで、既存機能のアップデートや開発状況の報告がメインでした。

Continuous Workforce Verification

※新規情報というよりは、開発の進捗状況の報告でした。

Oracle Cloud上のシステムにアクセスする際に利用できる、生体認証を活用した本人確認の仕組みです。

- 概要: パスポートや運転免許証のスキャン、さらにはリアルタイムの顔認証(ライブキャプチャ)を用いて、ユーザーが本当に本人であるかを継続的に検証する機能です。

- 利用シーン: 「いつもと違う場所からアクセスがあった」といったリスクを検知した際に、追加の本人確認を要求するリスクベース認証の一部として利用されます。

- 提供状況: 現在はまだベータ版で、北米のみの提供となります。将来的にはEUなど他の地域への展開も検討されています。

巧妙化するIDベースの攻撃に対する強力な対抗策として、非常に期待される機能です。日本リージョンでの提供はまだ先になりそうですね。

セキュリティ・ゾーン(Security Zones)のポリシー拡張

Security Zonesは予防的なポリシーを強制し、Cloud Guardはクラウドの設定ミスなどを監視・検知するサービスです。

今回、Security Zonesのポリシー数が増加し、より細かな設定が可能になったことが発表されました。

- ポリシー数は、以前の30個から70個以上へと大幅に増加しました。

これにより、「パブリックバケットの作成を拒否する」といった厳格なポリシーを、管理者がTerraformやコンソール経由で操作しようとしても強制的に適用できます。

OCI Zero Trust Pack Routing(OCI ZPR)によるセキュリティ改善効果

※こちらも既存機能に対する導入結果の公開でした。

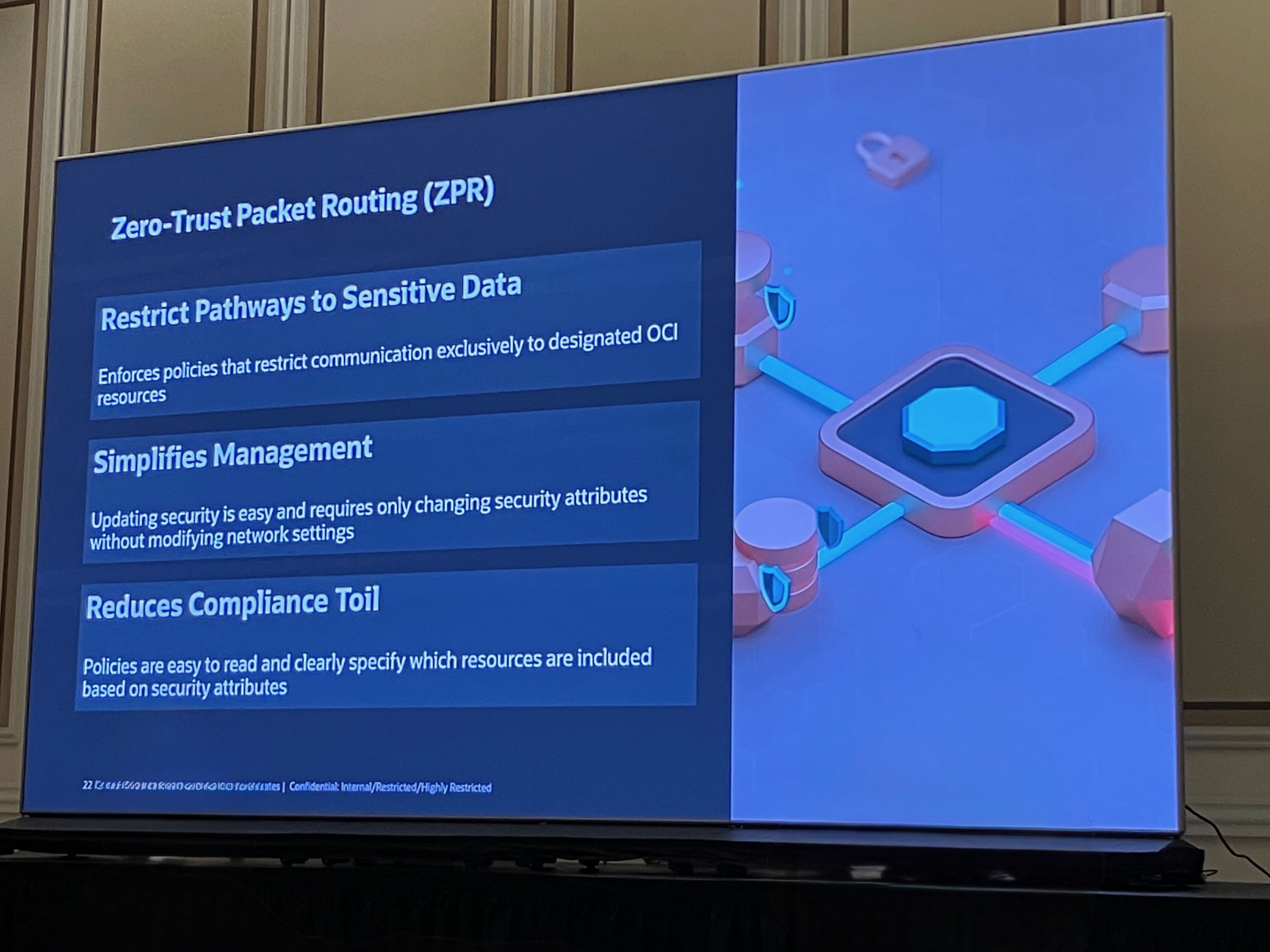

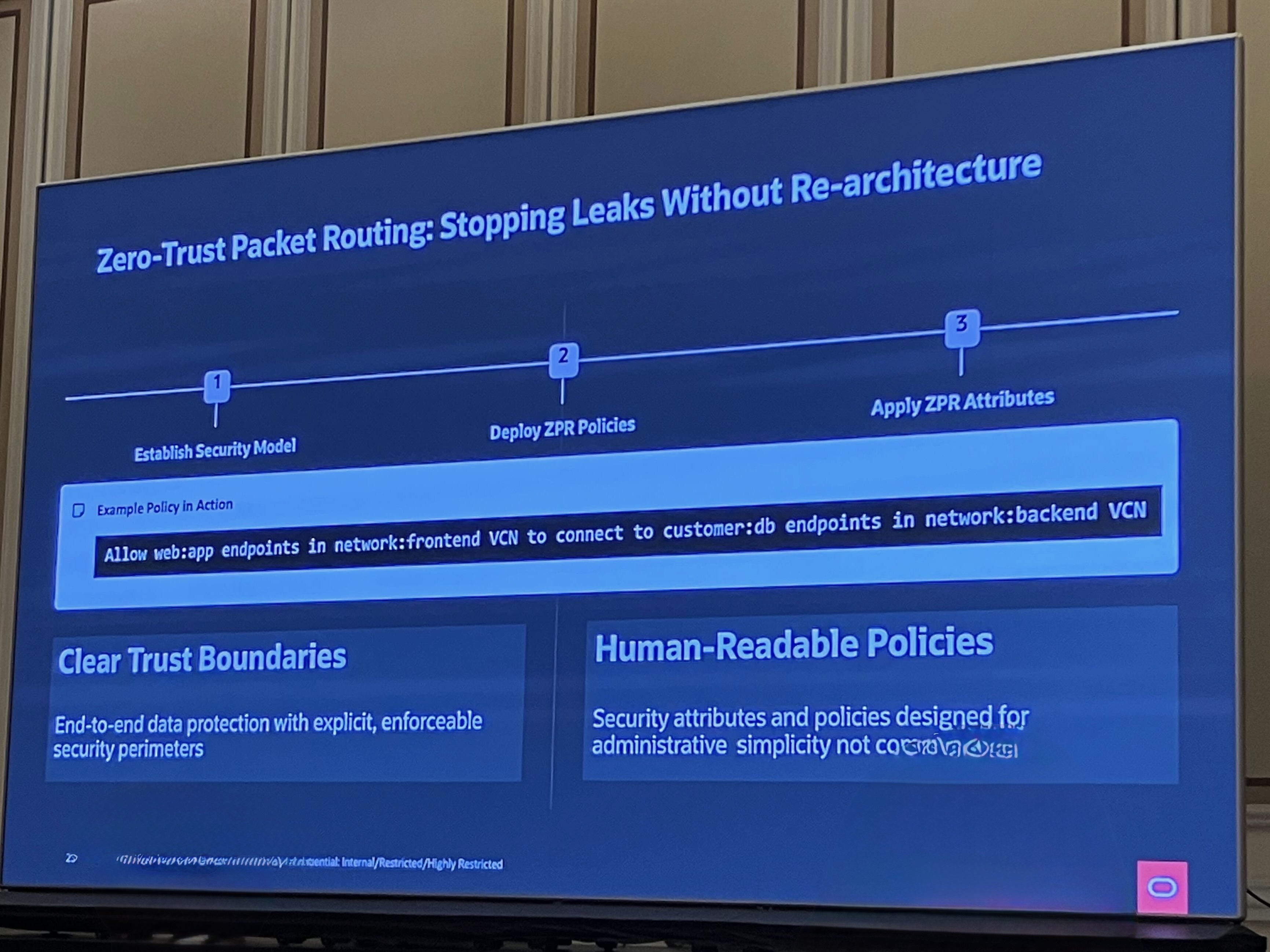

OCI ZPRは、既存のネットワーク構成を大きく変更せずにゼロトラストセキュリティを実現するサービスです。

今回、OCI ZPRを導入した結果として、従来のIPベースのモデルと比較してネットワークセキュリティの問題が65%削減されたという内部データが示されました。

ちなみに質疑応答の中で、現時点では単一リージョン内でのみ有効であり、複数リージョンにまたがるポリシーはまだサポートされていない、との回答がありました。

顧客向けコンプライアンスレポート機能(来年提供予定)

Oracleでは、社内でPCI DSSなどのコンプライアンス遵守状況を大規模に監視・証明するために利用しているツールを、来年にも顧客向けに提供する計画があるとのことです。

これにより、ユーザーは自身の環境が各国の規制や基準を満たしているかを効率的に証明できるようになります。

2.セッション全体の要約

セッション全体を通して、Oracle Cloud Infrastructure (OCI) のセキュリティが「Defense in Depth(多層防御)」という考え方に基づき、物理層からアプリケーション層まで、あらゆるレイヤーで徹底されていることが強調されていました。

Oracleの内部セキュリティ体制

まず、Oracle自身がインフラをどう保護しているかが紹介されました。

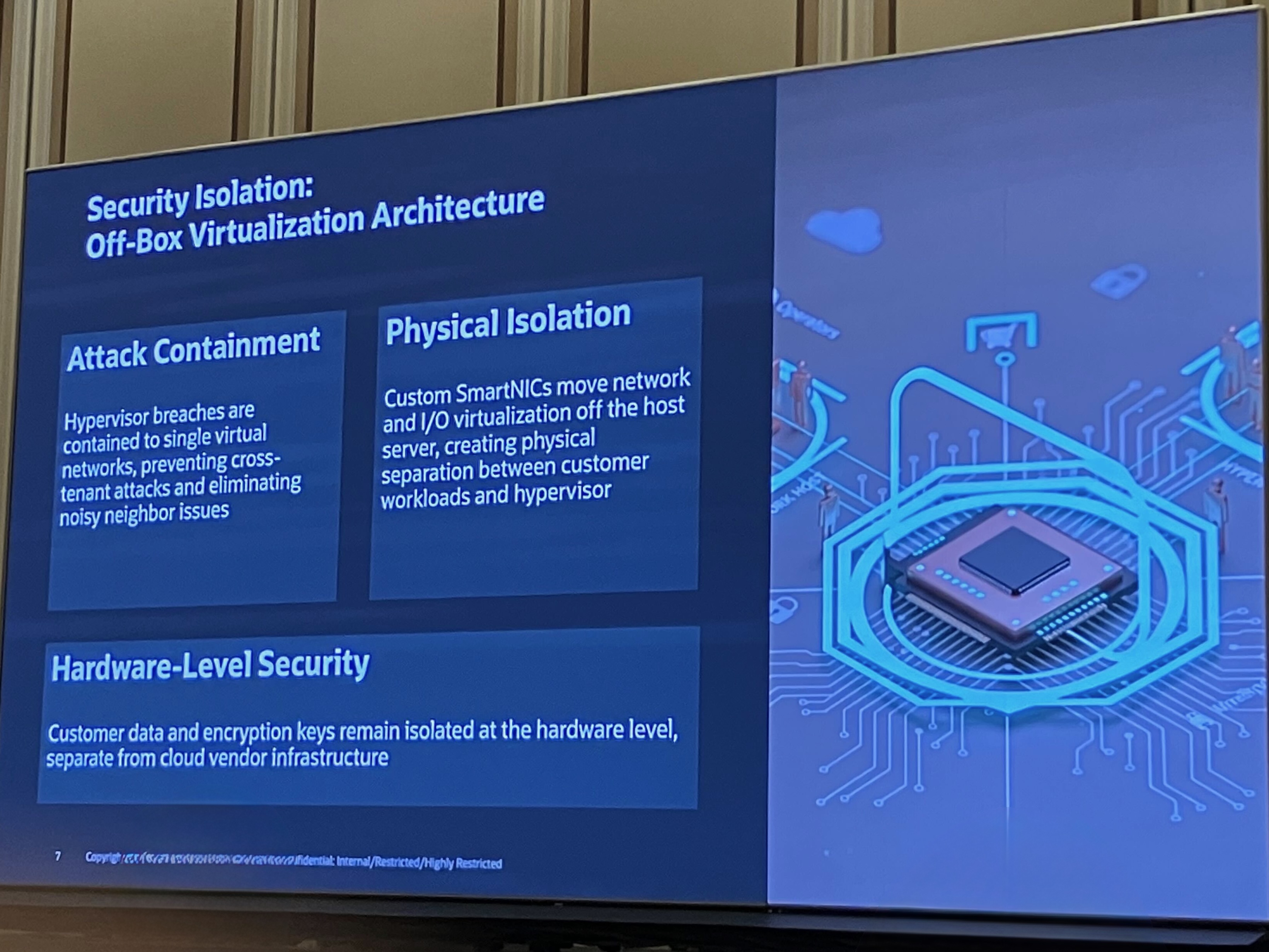

- 物理的隔離: スマートニックなどを活用し、ネットワークレベルでの物理的な分離を徹底しています。

- アクセスの厳格な制限: Pop-up VMという仕組みで、VMから他のシステムへのアクセスを原則として許可しません。

- ゼロプロバイダーアクセス: Oracleの従業員でさえ、顧客データにアクセスできない「ゼロプロバイダーアクセス」の原則を貫いています。

- 厳格な運用管理: オペレーターのアクセスは「Just-in-Timeアクセス」で必要な時だけ権限を付与し、その操作は「Zero Trust Bastion」機能によってすべて記録・監査されます。

顧客が利用できるセキュリティ機能

次に、私たちがOCI上で利用できるセキュリティ機能が紹介されました。

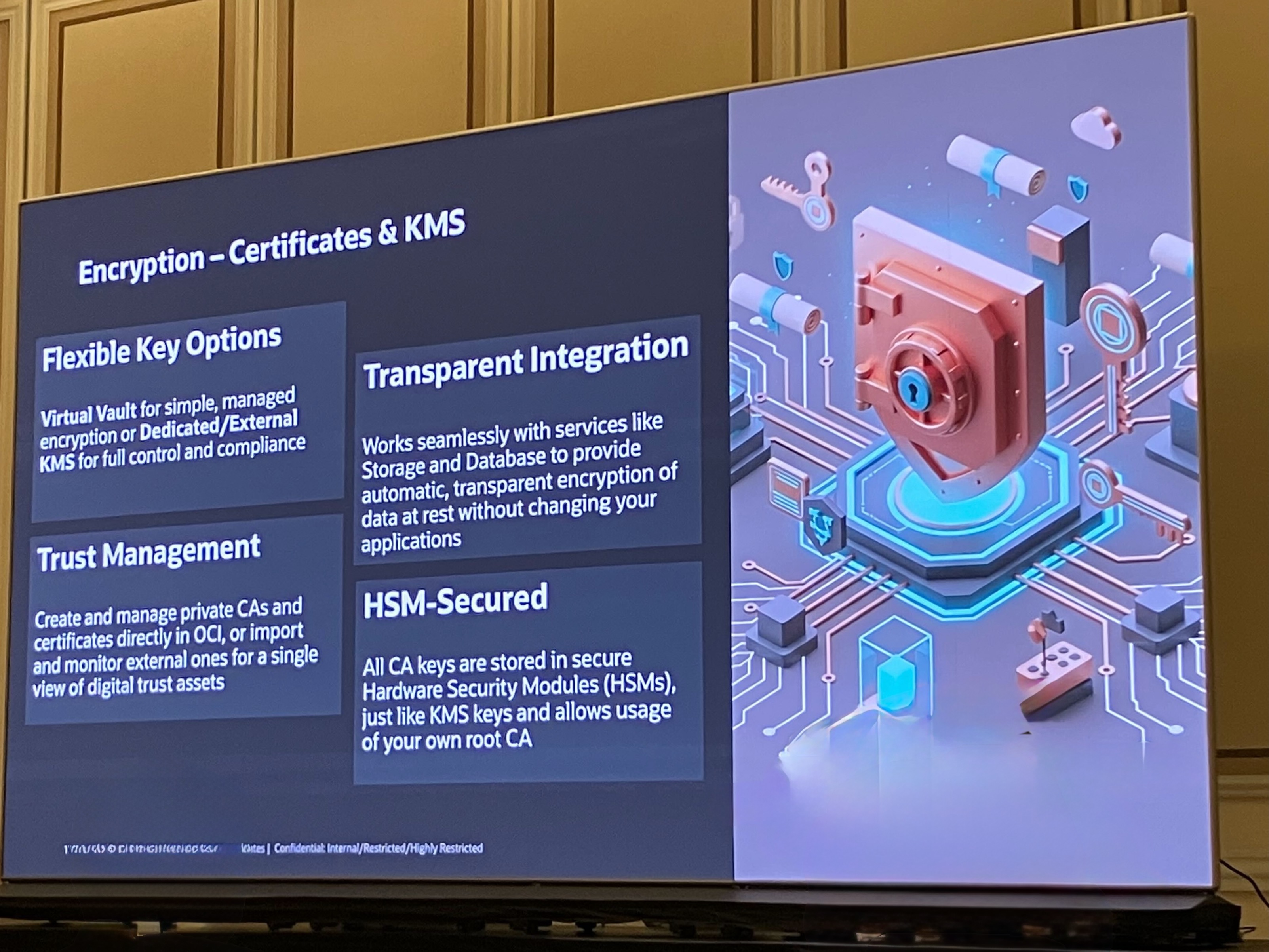

- デフォルトでの暗号化: OCIでは、データは保管時(at rest)も通信時(in transit)もデフォルトで暗号化されます。これは顧客データをOracle自身から保護するための基本的な考え方です。

- Zero Trust Pack Routing(ZPR): 既存のネットワークアーキテクチャを大きく変更することなく、ゼロトラストのアクセス制御を導入できるサービスです。後付出来るのが強みです。※ジッパー(zipper)」と発音するそうです。

- Security Zones & Cloud Guard:

- Security Zones: 「パブリックなストレージバケットの作成を禁止する」といった予防的なセキュリティポリシーを強制適用する機能です。

- Cloud Guard: 設定ミスなどを継続的に監視し、問題を検知・報告するCSPM(Cloud Security Posture Management)ツールです。

- Isolated Regions: 政府機関など、最高のセキュリティと主権が求められる顧客向けに、パブリッククラウドから完全に隔離された専用リージョンを提供するオプションもあります。

これらのセキュリティ機能の多くは、追加料金なしで利用できると明言されていた点も大きなポイントです。

AIセキュリティに対するOracleの考え方

AIに対するセキュリティについても言及がありました。

攻撃の多くは、学習データの汚染やプロンプトを通じた情報漏洩といったデータプレーンで発生します。

そのため、後からセキュリティ製品を追加するだけでは不十分で、AIを実装する側がデータアクセスを厳格に管理する設計を初期段階から行うことが重要だと述べられました。

Oracleは、既存のゼロトラストなどのセキュリティ機能をAIのデータ保護にも適用していく方針との事です。

3. まとめ

今回のセッションを聞いて、Oracleがいかに本気でセキュリティに取り組んでいるかを再認識しました。

特に印象的だったのは、質疑応答の中での「セキュリティのためなら、自社の従業員が不便になることも厭わない」という言葉です。これは、Oracleが顧客データの安全を最優先に考えていることの表れだと感じました。

ZPRのように、既存の環境に後からでも強力なセキュリティ(ゼロトラスト)を導入できるのは大きなメリットです。

また、Cloud GuardやSecurity Zonesといった機能が追加費用なしで提供されていることは、すべてのユーザーがセキュアな環境を構築できるようにというOracleの強い意志を感じます。

そして、Continuous Workforce Verificationのような新しい脅威に対抗するための先進的な機能開発にも積極的に取り組んでいるとの事ですので、今後も進化し続けるプラットフォームであると感じました。

![[Developer Day 2025] OKEの魅力とGPUクラスタ構築のノウハウを発信](https://iret.media/wp-content/uploads/2025/06/eyecatch-oracle-cloud-infrastructure-220x124.png)