概要

AWSとAzureは、クラウドプロバイダーとして広く利用されており、異なるクラウド環境を利用する組織がこれらの環境を安全に接続するために、インターネットVPN接続を使用することができます。この記事では、AWSとAzure間のインターネットVPN接続の基本的な考え方、設定手順について説明します。

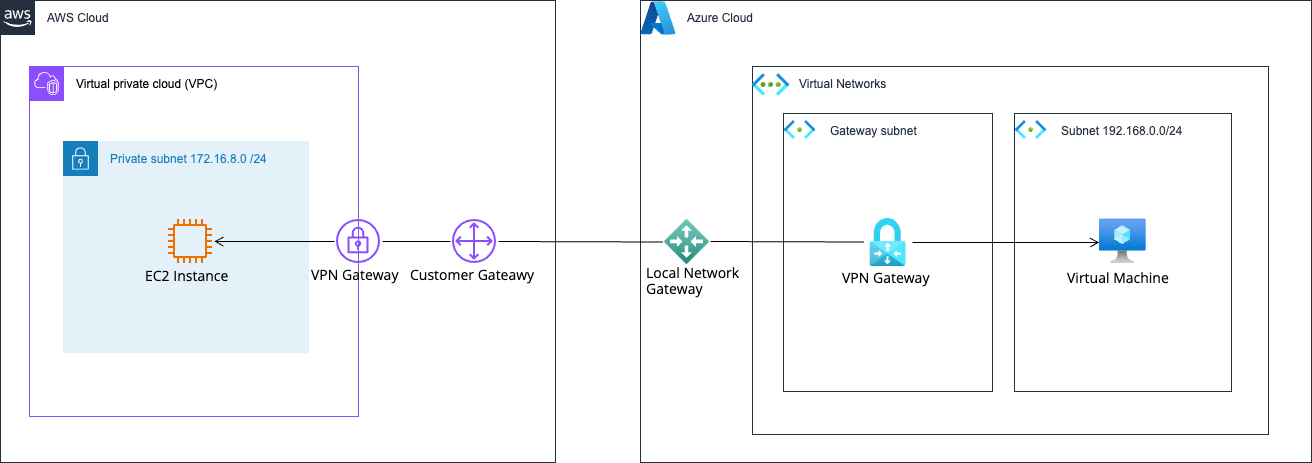

構成図

目次

AWSとAzureのインターネットVPN接続とは

AWSとAzureのインターネットVPN接続は、異なるクラウド環境をセキュアに接続する方法です。VPN接続を介してデータを暗号化し、セキュリティを確保します。

インターネットVPN接続の設定手順

1. Azure側の設定

- ゲートウェイサブネットの作成

VPNゲートウェイを配置するためのサブネット「ゲートウェイサブネット」を事前に作成する必要があります。

名前:GatewaySubnet(変更不可)

サブネット アドレス範囲:設定可能な任意のアドレス範囲

IPv6 アドレス空間の追加:チェックなし(デフォルト)

NAT ゲートウェイ:なし(デフォルト)

ネットワーク セキュリティグループ:なし(デフォルト)

ルートテーブル:なし(デフォルト)

サービス:0項目が選択されました(デフォルト)

サブネットをサービスに委任:なし(デフォルト)

プライベート エンドポイント ネットワーク ポリシー:0項目が選択されました(デフォルト)

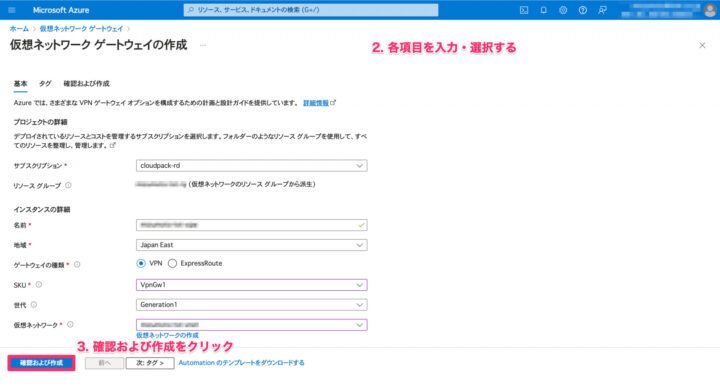

- 仮想ネットワークゲートウェイの作成

サブスクリプション:任意のサブスクリプション

名前:任意の値

地域:任意の値

ゲートウェイの種類:VPN

VPNの種類:ルートベース

SKU(スペック):VpnGw1

世代:Generation1

仮想ネットワーク:作成したゲートウェイサブネットが存在する仮想ネットワーク

パブリック IP アドレス:新規作成

パブリック IP アドレス名:任意の値

アクティブ/アクティブモード:無効

BGP:無効

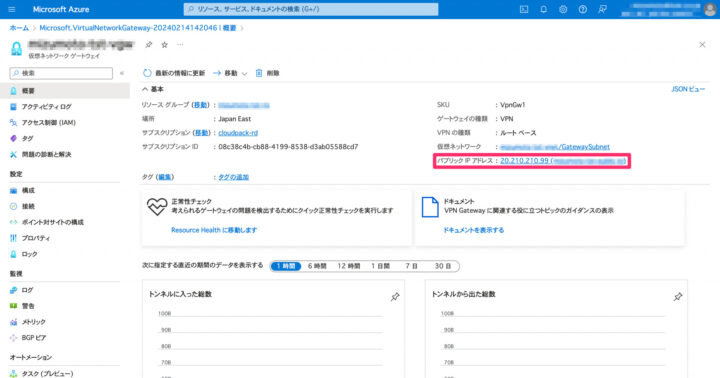

- グローバルIPアドレス確認

「概要」のページから、グローバルIPアドレスを確認して控えておきます。

※仮想ネットワークゲートウェイが作成されるまで、約25分ほど要しました。

2. AWS側の設定

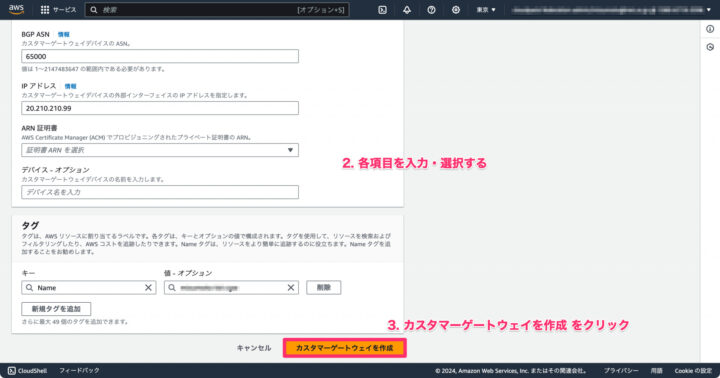

- カスタマーゲートウェイの作成

名前:任意の値

BGP ASN:65000(デフォルト)

ルーティング:静的

IPアドレス:Azure 側のグローバルIPアドレス

ARN 証明書:空欄(デフォルト)

デバイス:空欄(デフォルト)

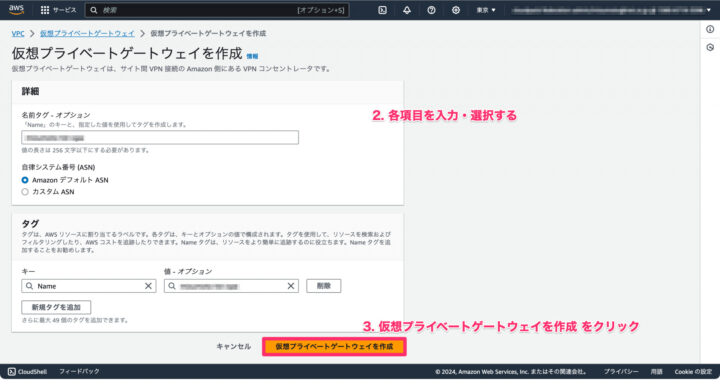

- 仮想プライベートゲートウェイの作成

名前:任意の値

ASN:Amazon のデフォルトASN

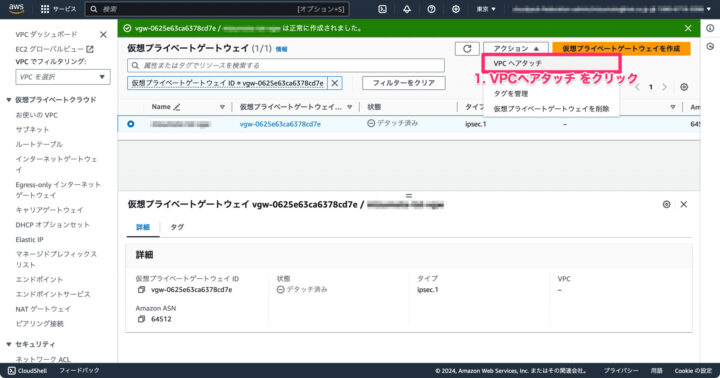

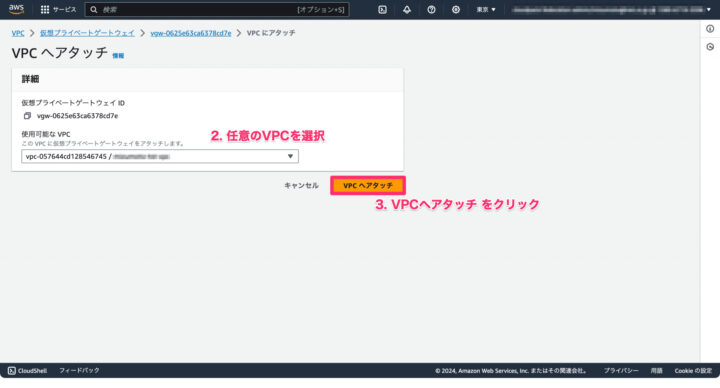

- 仮想プライベートゲートウェイのVPCアタッチ

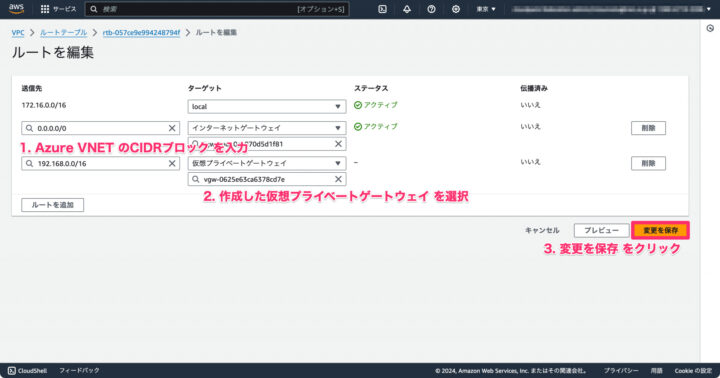

- ルートテーブルの修正

アタッチした VPC およびサブネットのルーティングに、Azure VNET 向けのルーティングを登録します。

送信先:Azure VNET のCIDRブロック

ターゲット:作成した仮想プライベートゲートウェイ

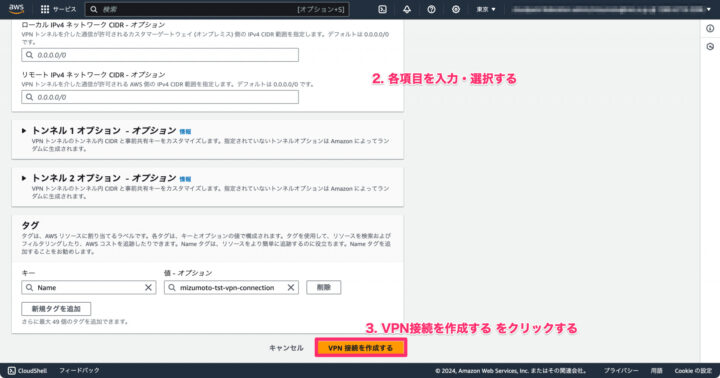

- VPN接続の作成

※カスタマーゲートウェイと仮想プライベートゲートウェイを 紐づけるような操作

名前タグ:任意の値

ターゲットゲートウェイのタイプ:仮想プライベートゲートウェイ

仮想プライベートゲートウェイ:作成した仮想プライベートゲートウェイ

カスタマーゲートウェイ:既存

カスタマーゲートウェイ ID:作成したカスタマーゲートウェイ

ルーティングオプション:静的

静的 IP プレフィックス:Azure VNET のCIDRブロック

ローカル IPv4 ネットワーク CIDR:デフォルト

リモート IPv4 ネットワーク CIDR:デフォルト

トンネル 1 オプション:デフォルト

トンネル 2 オプション:デフォルト

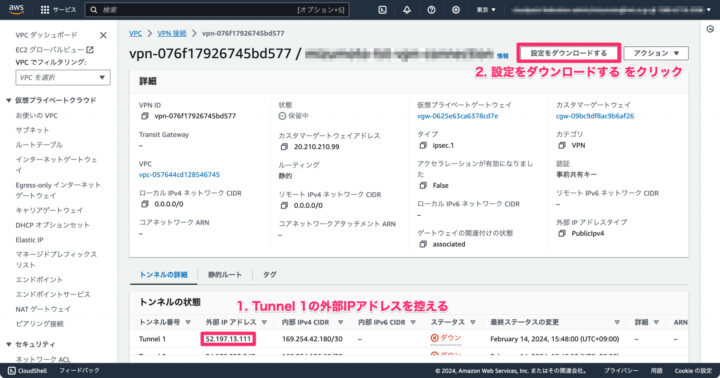

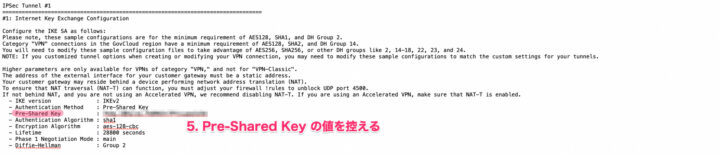

- グローバルIPアドレスとプリシェアードキーの確認

「トンネル詳細」タブよりTunnel1の外部IPアドレス、設定をダウンロードしてプリシェアードキーを控える。

3. Azure側の設定

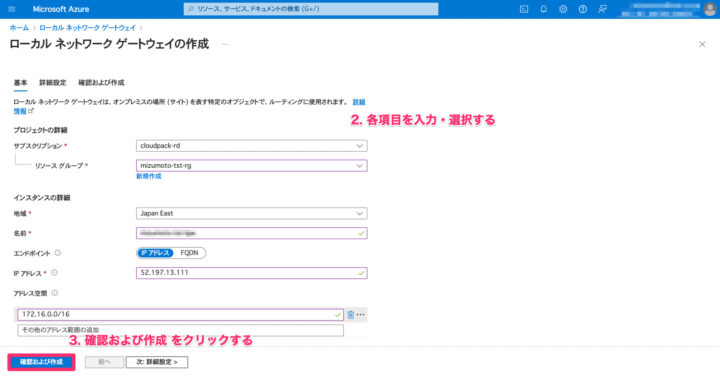

- ローカルネットワークゲートウェイの作成

サブスクリプション:任意のサブスクリプション

リソースグループ:任意のリソースグループ

地域:任意の地域

名前:任意の名前

IPアドレス:AWS 側のグローバルIPアドレス

アドレス空間:AWS VPC のCIDRブロック

BGP設定の構成:いいえ

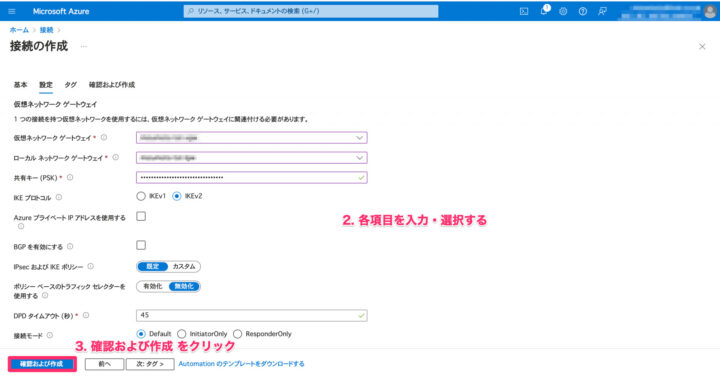

- 接続の作成

※仮想ネットワークゲートウェイとローカルネットワークゲートウェイを紐づけるような操作となります。

名前:任意の名前

接続の種類:サイト対サイト

仮想ネットワークゲートウェイ:作成した仮想ネットワークゲートウェイ

ローカルネットワークゲートウェイ:作成したローカルネットワークゲートウェイ

共有キー(PSK):プリシェアードキーの値

Azure プライベートIPを使用する:デフォルト

BGPを有効にする:デフォルト

IKE プロトコル:デフォルト

IPsec および IKE ポリシー:デフォルト

ポリシー ベースのトラフィック セレクターを使用する:デフォルト

DPD タイムアウト (秒):デフォルト

接続モード:デフォルト

IKE プロトコル:デフォルト

4. 接続の確認

- AWS VPC と Azure VNET 双方の疎通確認

AWS

「VPN接続」の画面より、VPN のステータスが確認できます。

「ステータス:アップ」となればOKです。

AWS EC2インスタンス⇨Azure 仮想マシン のPING結果

[ec2-user@ip-172-16-8-211 ~]$ ping 192.168.0.4

PING 192.168.0.4 (192.168.0.4) 56(84) bytes of data.

64 bytes from 192.168.0.4: icmp_seq=1 ttl=64 time=7.34 ms

64 bytes from 192.168.0.4: icmp_seq=2 ttl=64 time=7.81 ms

64 bytes from 192.168.0.4: icmp_seq=3 ttl=64 time=7.05 ms

64 bytes from 192.168.0.4: icmp_seq=4 ttl=64 time=6.91 ms

64 bytes from 192.168.0.4: icmp_seq=5 ttl=64 time=7.23 ms

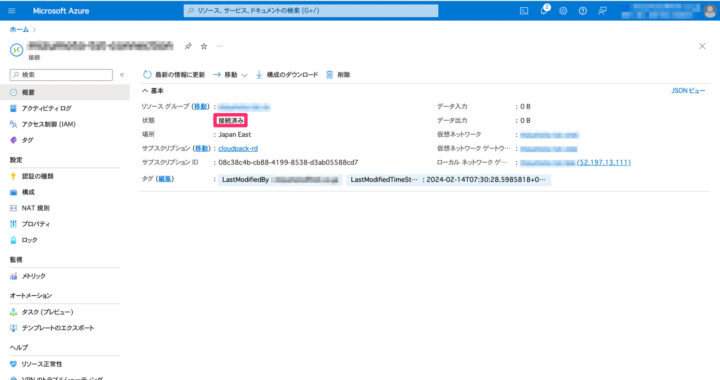

Azure

「接続」の画面より「状態:接続済み」となればOKです。

※設定したあと画面が反映されるまで時間がかかる場合があります

Azure 仮想マシン⇨AWS EC2インスタンス のPING結果

[azureuser@mizumoto-test-public-server-02 ~]$ ping 172.16.8.211

PING 172.16.8.211 (172.16.8.211) 56(84) bytes of data.

64 bytes from 172.16.8.211: icmp_seq=1 ttl=127 time=11.5 ms

64 bytes from 172.16.8.211: icmp_seq=2 ttl=127 time=7.50 ms

64 bytes from 172.16.8.211: icmp_seq=3 ttl=127 time=6.74 ms

64 bytes from 172.16.8.211: icmp_seq=4 ttl=127 time=6.79 ms

64 bytes from 172.16.8.211: icmp_seq=5 ttl=127 time=7.09 ms