Google Cloud Next Tokyo ’24 にて行われたセッション「クラウドネイティブな銀行が実践するセキュリティの可視化とシステム運用の効率化」のレポートです。

Google Cloud Next Tokyo ’24 とは?

2024 年 8 月 1、2 日の 2 日間でパシフィコ横浜で開催されている、Google Cloud が主催する国内最大級規模のイベントです。

https://cloudonair.withgoogle.com/events/next-tokyo-24

セッション内容

セッションの概要

セッション番号:D2-GL-12

みんなの銀行システムは、ほぼ全てGoogle Cloudにて稼働しています。

その銀行システムにおける脆弱性管理に係るセキュリティの可視性の課題、あるいはシステム運用・維持に関する効率化に向けた課題、それぞれに対してSysdigを活用して改善した事例をお話しします。それに加え、 Sysdigの機能不足の点をどう工夫したかについてもお話しします。https://cloudonair.withgoogle.com/events/next-tokyo-24?talk=d2-gl-12

こちらのセッションはみんなの銀行様の事例セッションですが、Sysdig様のスポンサーセッションとなっております

登壇者

高橋 明様(株式会社みんなの銀行 / ゼロバンク・デザインファクトリー株式会社)

櫻井 拓海様(ゼロバンク・デザインファクトリー株式会社)

セッションレポート

みんなの銀行のサイバーセキュリティ組織体制

- 「みんなの銀行」は手続きがスマホで完結する日本初のデジタルバンク

- エンジニアはゼロバンク・デザインファクトリー様に所属

- SOC運用を含むセキュリティ業務を基本的に内製化

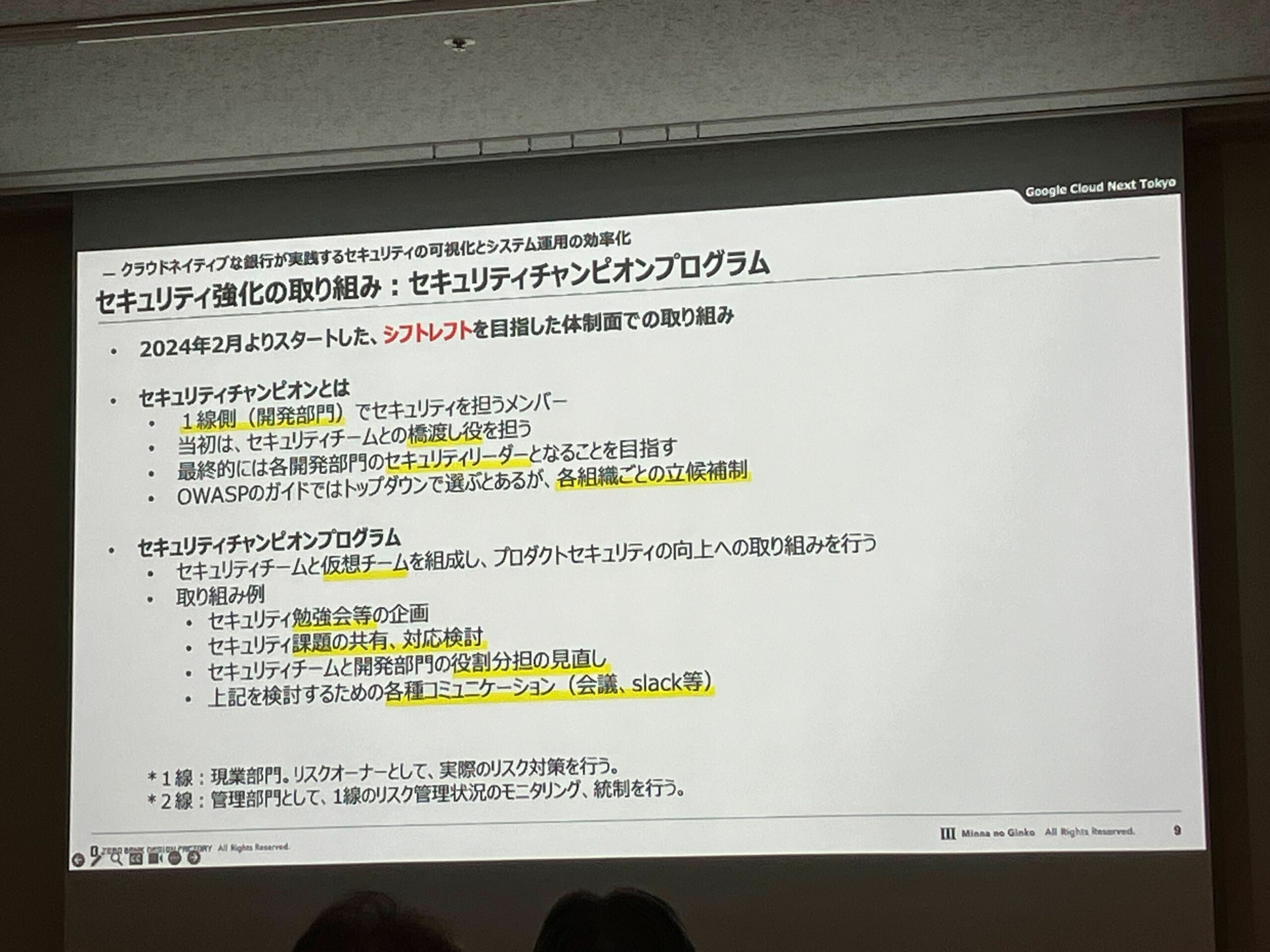

- セキュリティ強化の取り組みとして、セキュリティチャンピオンプログラムを実施

- シフトレフトを目指した取り組み

- エンジニア一人一人の意識向上に会社として取り組むために発足

- 勉強会や課題共有などを実施している

セキュリティ対策における課題とSysdigの導入

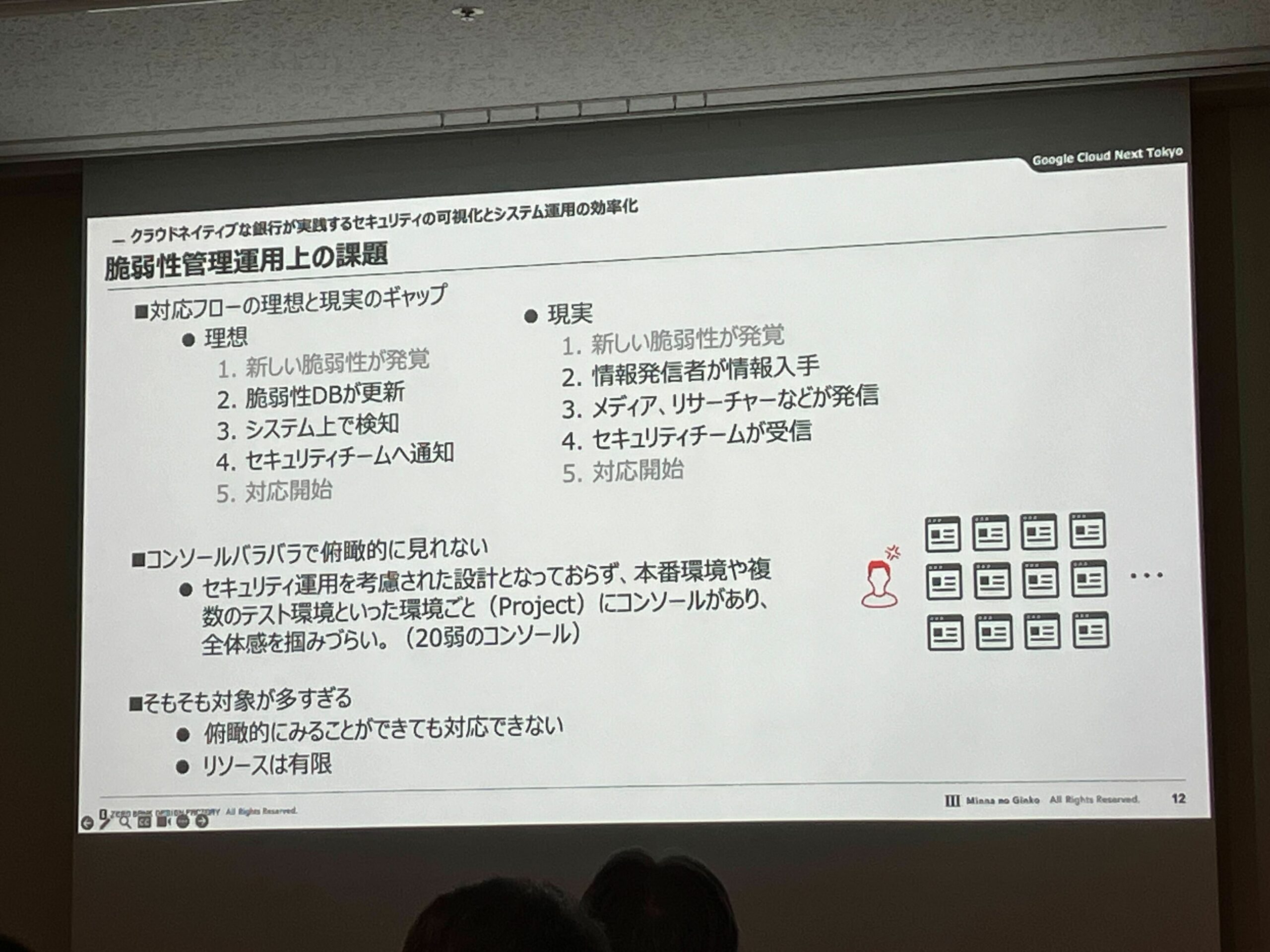

- 脆弱性管理の運用でいくつも課題があった

- 対応フローの理想と現実に間のギャップ

- 特に情報取得のフローに課題感を持っていた

- 対応フローの理想と現実に間のギャップ

- コンソールのUI

- セキュリティ運用を考えたコンソールデザインになっていなかった

そもそも脆弱性が多い。。。

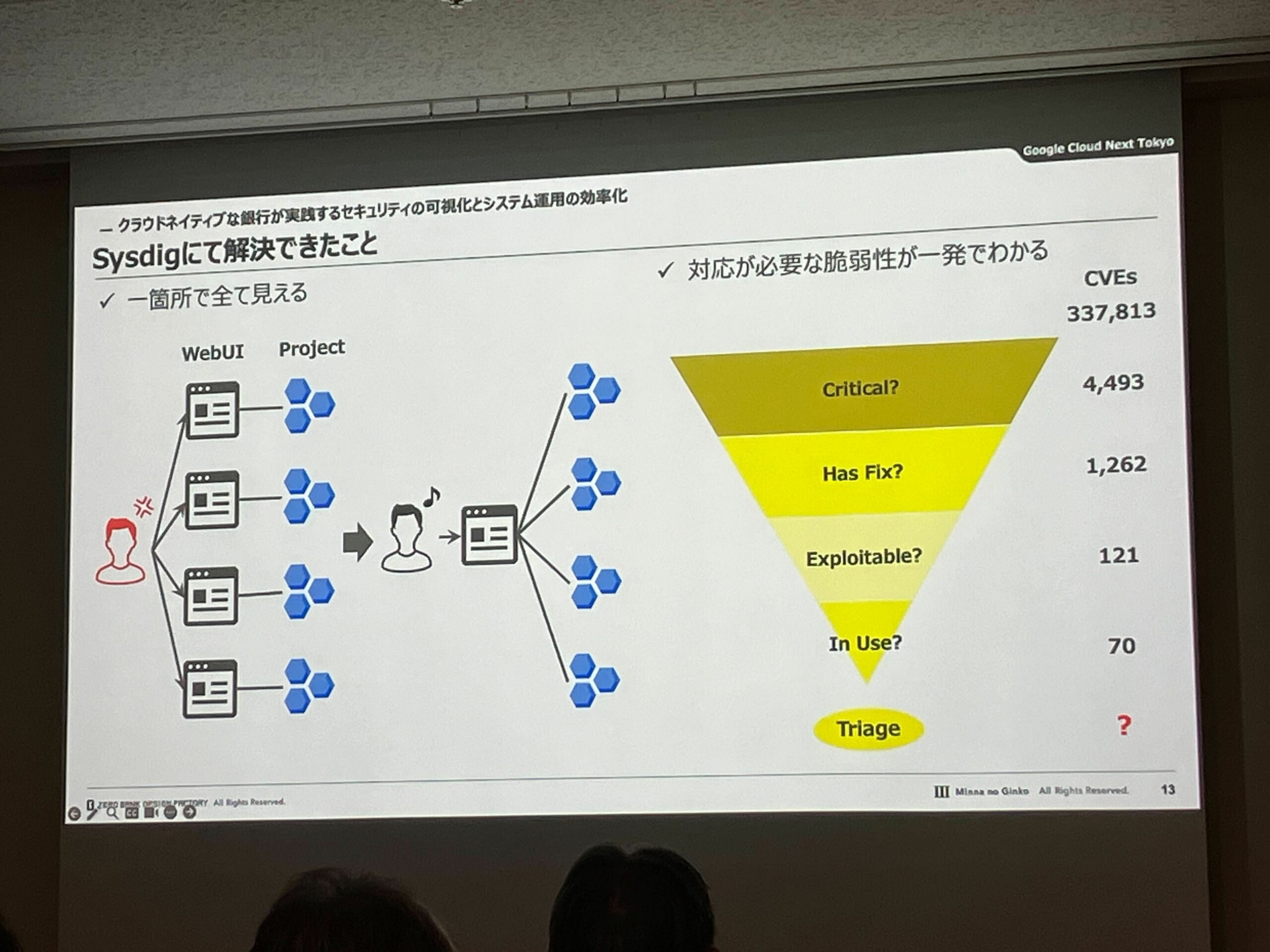

Sysdigの導入によって解決できたこと

- 複数プロジェクトを一つのUIで確認できる

- 対象にある脆弱性の中から、特に対応した方が良い脆弱性がわかる

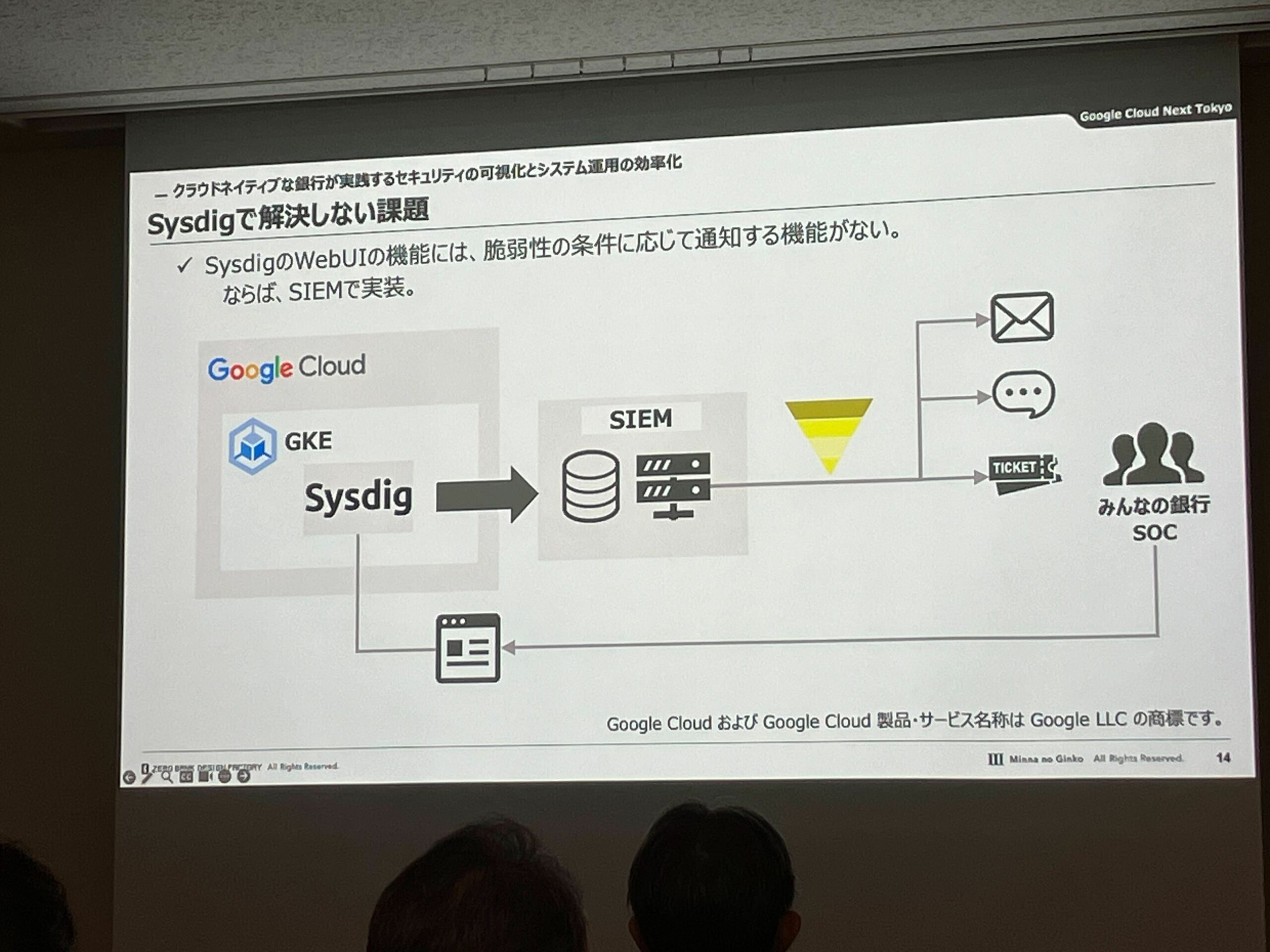

Sysdigで解決できなかったこと

- 通知機能がないため、SIEMを使って補った

今後の展望

- CSPMも同じUIにしたい

- Windowsへの対応

Architecture Groupとして持っていた課題感

- Architecture Groupの活動

- SREやDevOps業務に従事

- 「セキュリティ関連の業務はセキュリティチームにお任せ!」というわけではない

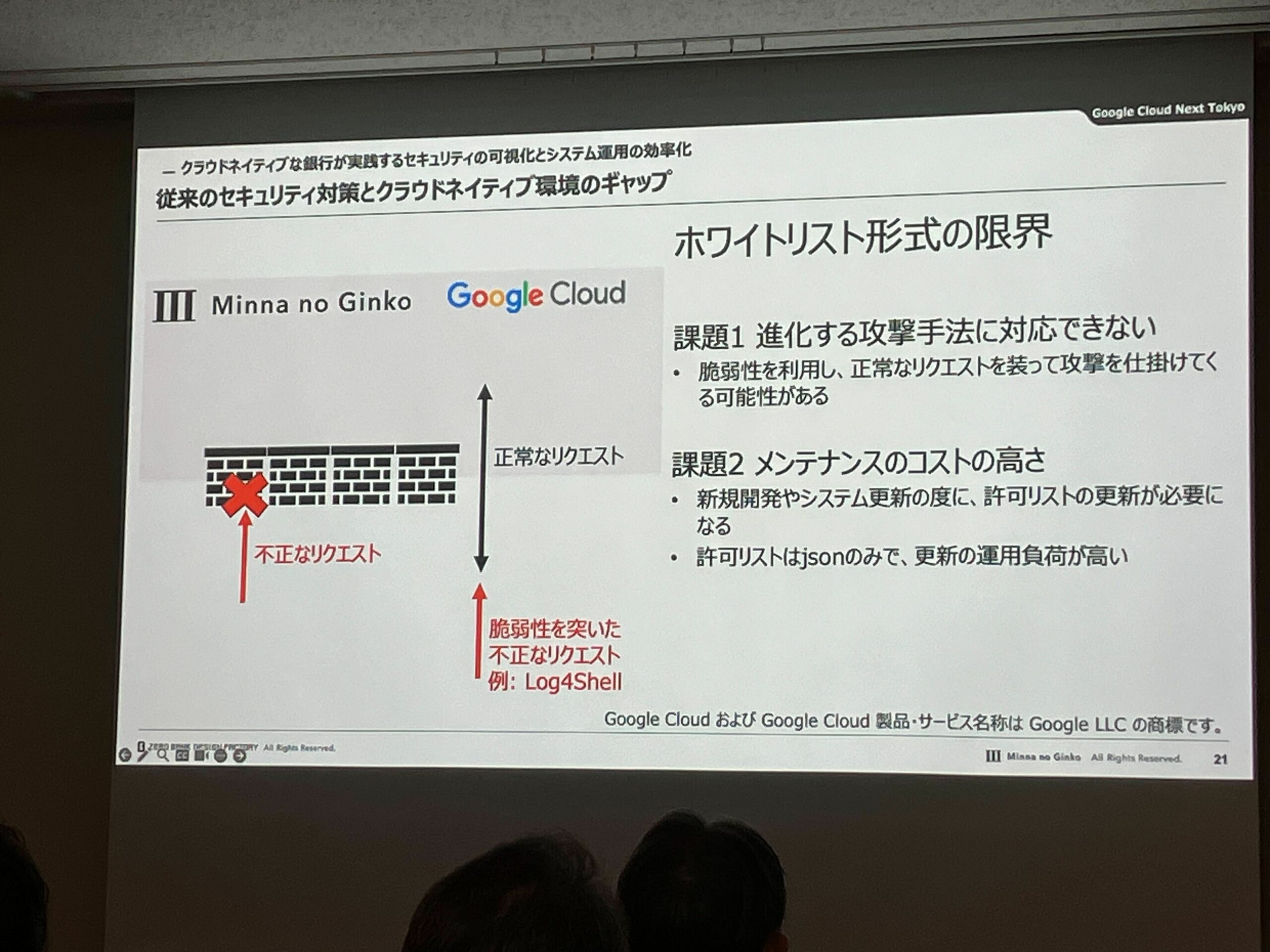

- 従来のセキュリティ対策とクラウドネイティブ環境の間にギャップを感じていた

- 従来のセキュリティ対策はホワイトリスト形式で対応していたが、対応スピードや管理の手間に課題感を持っていた

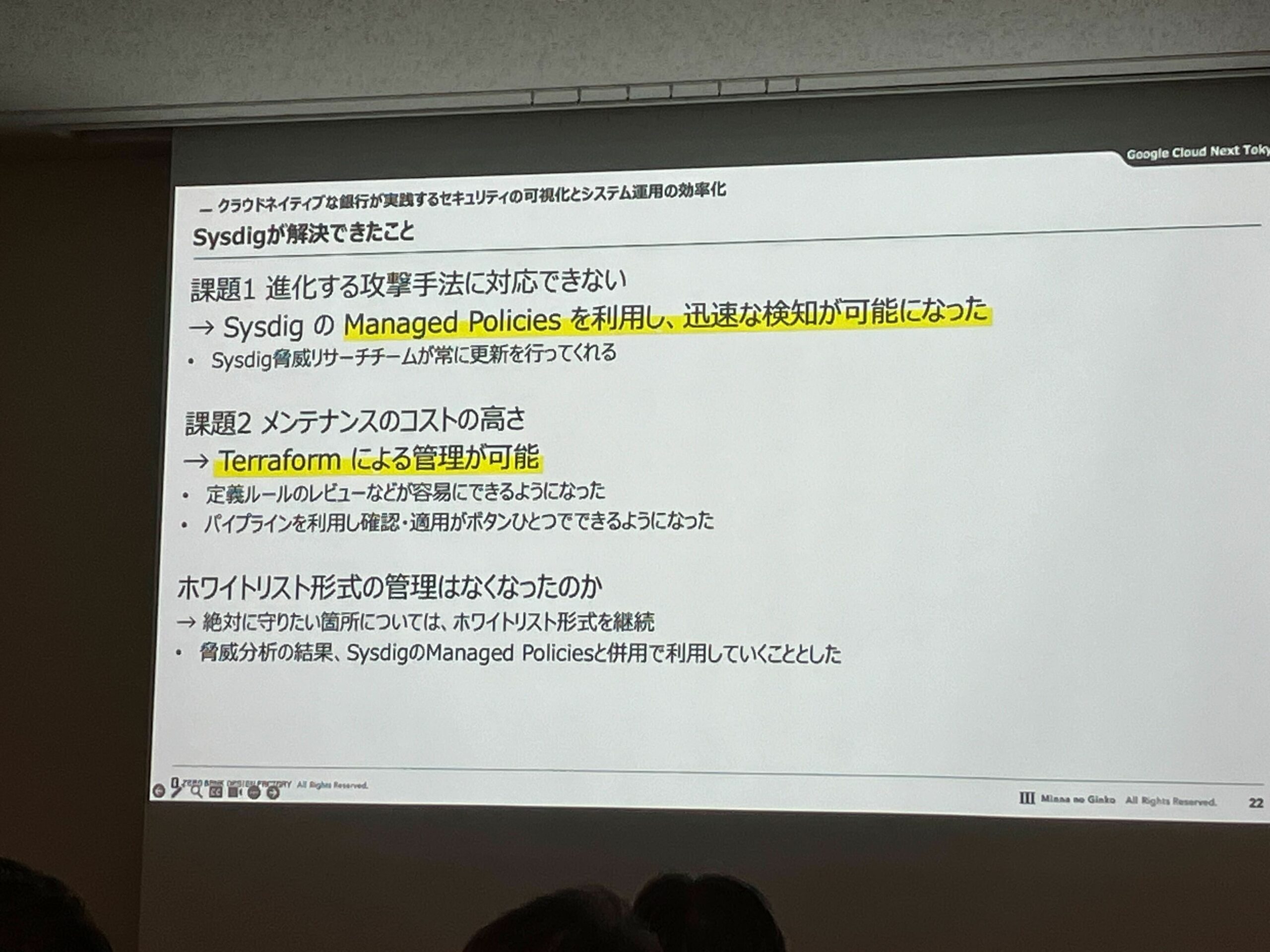

- Sysdigの導入によるクラウドネイティブ化

- Sysdigのマネージドポリシーによって対応のスピード感アップ

- Terraformによる管理ができるようになり、管理の手間も軽減

- ホワイトリスト形式を辞めたわけではなく、併用して使用している

Architecture GroupとしてのSysdig導入

導入にあたって、以下の4ステップで導入を進めた

①DFDの作成

- データフロー図を作成し、全体像を把握

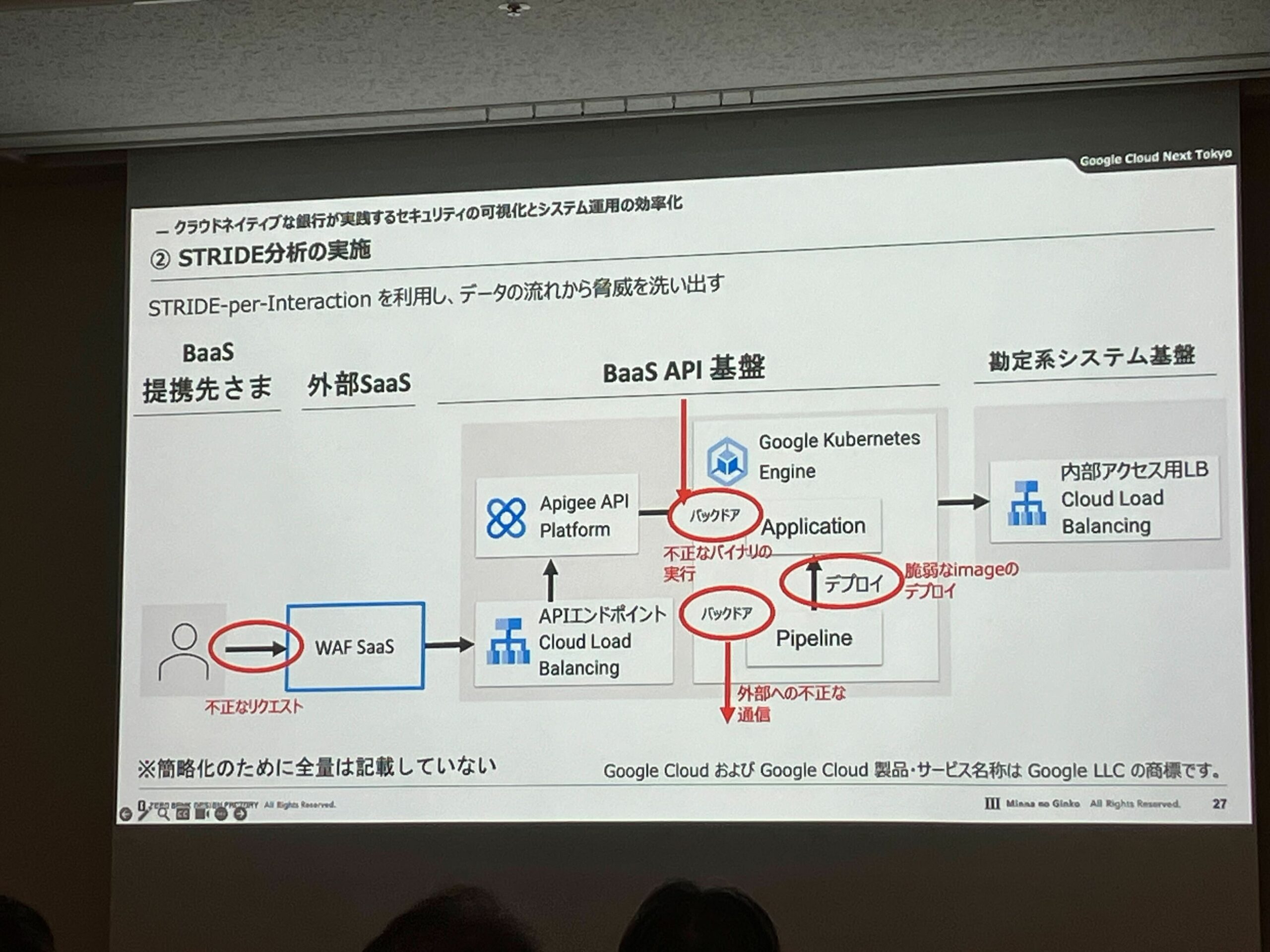

②STRIDE分析の実施

- データの流れに基づいて、どこにどのような脅威があるのかを洗い出した

- STRIDE-per-Interactionという手法

③想定される脅威の検討

- 分析結果に対して、それぞれ防御方法を検討

④Sysdigで対応する箇所をカスタムポリシーで作成

- マネージドポリシーとカスタムポリシーを組み合わせて実装した

Sysdigで現状満たせていない部分

- 編集権限の分離ができない

- 現状、ユーザーの操作時にSIEMで通知することによって対応している

- ワイルドカードが使用できない

- サポートケースがAdminしか閲覧できない

- 起票したサポートケースをユーザーが見れない

- Sysdig様へフィードバックし、対応検討いただいている最中

今後の展望

- Sysdig Sage(AIチャット機能)を使用したい

- 自分以外のメンバーにも使用してもらいたい

- ナレッジが自分に集中してしまっているため、他のメンバーにも触ってもらいナレッジを分散したい

所感

実際にSysdigを導入するまでの流れや課題、今後の展望がリアルに語られていたセッションでした

特に、Architecture Groupにて実施していたSTRIDE-per-Interactionという手法は、あらゆるシステムで使える手法だと思いました

Sysdigに限らず、セキュリティについて改めて考えるきっかけをいただけるセッションでした!