はじめに

この記事はセキュリティチームの Sysdig 活用事例をテーマにした「Sysdigブログリレー」7日目の記事です。

この記事では、CNAPP (Cloud Native Application Protection Platform) 製品である Sysdig の活用事例から CIEM に着目して記載したいとおもいます。

CIEM とは

CIEM は Cloud Infrastructure Entitlement Management (クラウドインフラ権限管理) の略語であり、主にデータ侵害リスクに対する機能となっています。

情報セキュリティ分野は略語が多いですが SIEM 「シーム」との区別のため、読み方は「キーム」と呼ぶそうです。

セキュリティ対策の大きな目的の一つに、データ侵害の防止があります。

CIEM は、データ侵害に対して備えることが出来ることから、近年注目を浴びる機能となっています。

Sysdig CIEM を用いることで、以下のような対応が可能となります。

- 過剰な権限の確認

- 最小権限を実現するためのアドバイス

- PCI、SOC2 などの要件への準拠状況を確認

なぜ、過剰な権限の確認や、最小権限のアドバイスがデータ侵害リスクに有効なのか、疑問が出ることも考えられます。

クラウドでは、マネージドサービスなどを活用できることから、セキュリティパッチの未適用や、ウイルス感染などによるデータ侵害リスクは、オンプレなどと比較すると少ないです。

それよりも、マネージドサービスの構成不備 (データベースなどへの Public アクセス等) や、アカウント管理不備 (データベースへアクセス可能な放置されたアカウント等) がデータ漏洩に対する大きなリスクとなり得ます。

これらのリスクには、CNAPP の CSPM (Cloud Security Posture Management) で構成不備の管理を行い、CIEM でアカウント管理不備に対応するという組み合わせが有効です。

次の章では、Sysdig CIEM を用いた、アカウント管理について確認します。

Sysdig CIEM で出来ること

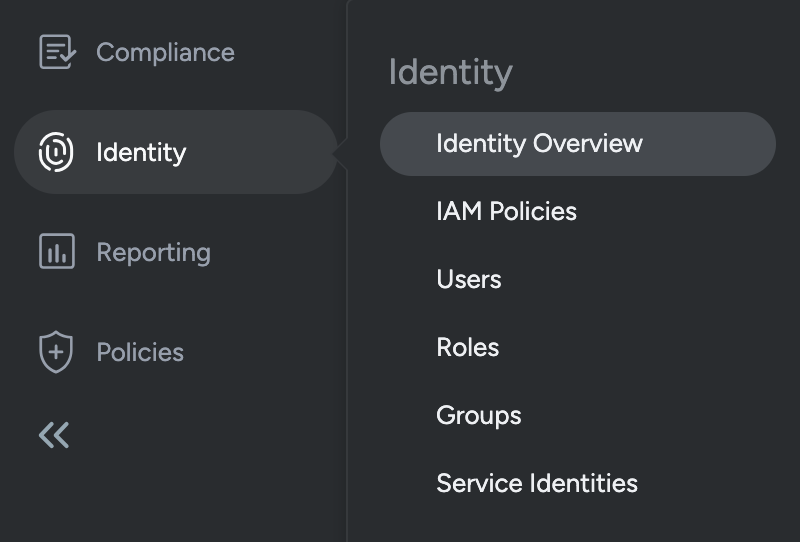

Sydig CIEM は、Identity Overview / IAM Policies / Users / Roles / Groups / Service Identities の 6項目に分かれています。

それぞれ、以下のようなページとなっています。

| 項目 | 説明 |

|---|---|

| Identity Overview | 概要ページです。 全体的な権限やユーザーに関するリスクを一覧表示できます。 |

| IAM Policies | IAM ポリシーは、AWS のポリシーに関する情報が表示されます。 |

| Users | ユーザーは、IAM User、Google Account など、個人に関する情報が表示されます。 |

| Roles | ロールは、IAM Roles、 Google Cloud Roles など、役割に関する情報が表示されます。 |

| Groups | グループは、IAM Group、Google Group など、グループに関する情報が表示されます。 |

| Service Identities | サービスID では、Service Principal、Service Account など、サービス用の ID に関する情報が表示されます。 |

まず Identity Overview で状況を確認し、それぞれの情報を詳細なページで確認する、というのが基本的な使い方となります。

それぞれ、使い方を見ていきます。

Identity Overview から分かること

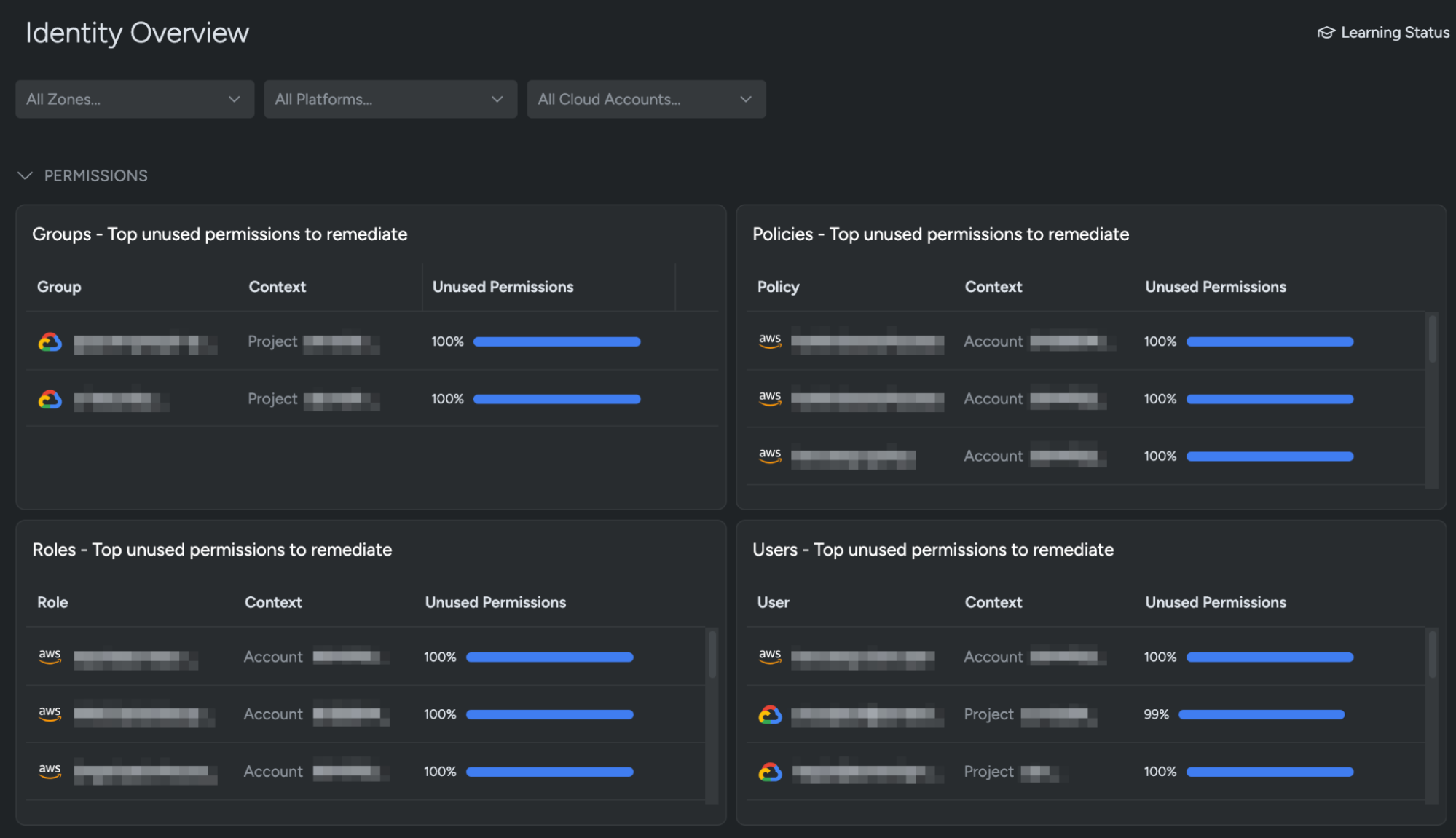

Identity Overview では、グループやポリシー、ロール、ユーザーの『未使用権限』の割合を表します。

ここに表示されているアカウントには、過剰な権限が割り当てられています。

過剰な権限が割り当てられていると、アカウント不正利用や内部不正の際に被害が大きくなります。

リスクの高いアカウントを確認し、それぞれ詳細を確認します。

詳細画面から分かること

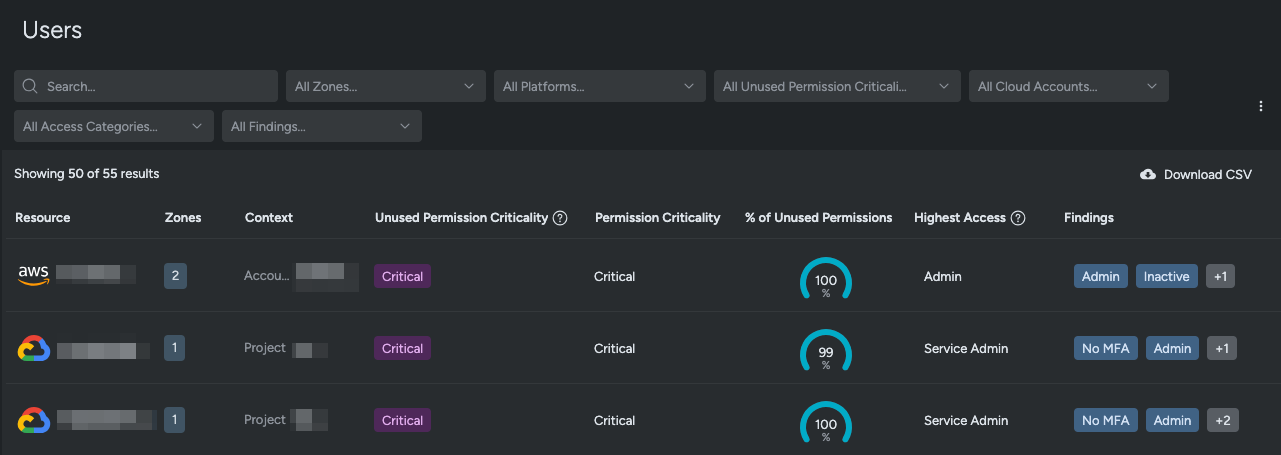

詳細画面では、Resource / Zones / Context / Unused Permission Criticality など詳細な項目が表示されます。

それぞれ、下記のような情報を表示しています。

| 項目 | 説明 |

|---|---|

| Resource | Resource は、過剰な権限が割り当てられている User アカウントなど、どのリソースが権限過剰であるかを示します。 |

| Zones | Zones は、Sysdig 上の環境管理単位である Zone に対し、所属している Zone の数を示しています。 |

| Context | Context は、影響を与えている AWS Account や Google Cloud Project などを示しています。 |

| Unused Permission Criticality | Unused Permission Criticality は、『未使用の権限』のうち、もっとも強力な権限の重要度です。 使用しないにもかかわらず、強力な権限が付与されている可能性があることが分かります。 |

| Permission Criticality | Permission Criticality は、『使用中の権限』のうち、もっとも強力な権限の重要度です。 これの重要度が高いと、より強い権限を使用していることが分かります。 |

| % of Unused Permissions | % of Unused Permissions は、『未使用の権限』の割合です。 この値が大きいと、過剰な権限が割り当てられていることが分かります。 |

| Highest Access | Highest Access は、利用者の権限が分類されます。 Admin / Write / Read / Empty で管理されており、Admin や Write はデータ侵害のリスクが高いです。 |

| Findings | Findings は検知された脆弱性情報です。 No MFA / Admin / Inactive など、そのリソースの脆弱性がフラグ付されています。 |

これらを元に過剰な権限を特定し、権限の修正を実施します。

最小権限の適用

CIEM を用いる目的は、最小権限の原則をクラウド環境に適用し、データ侵害リスクを最小化することです。

ここでは、Sysdig を用いて最小権限の原則を適用する方法を見てみます。

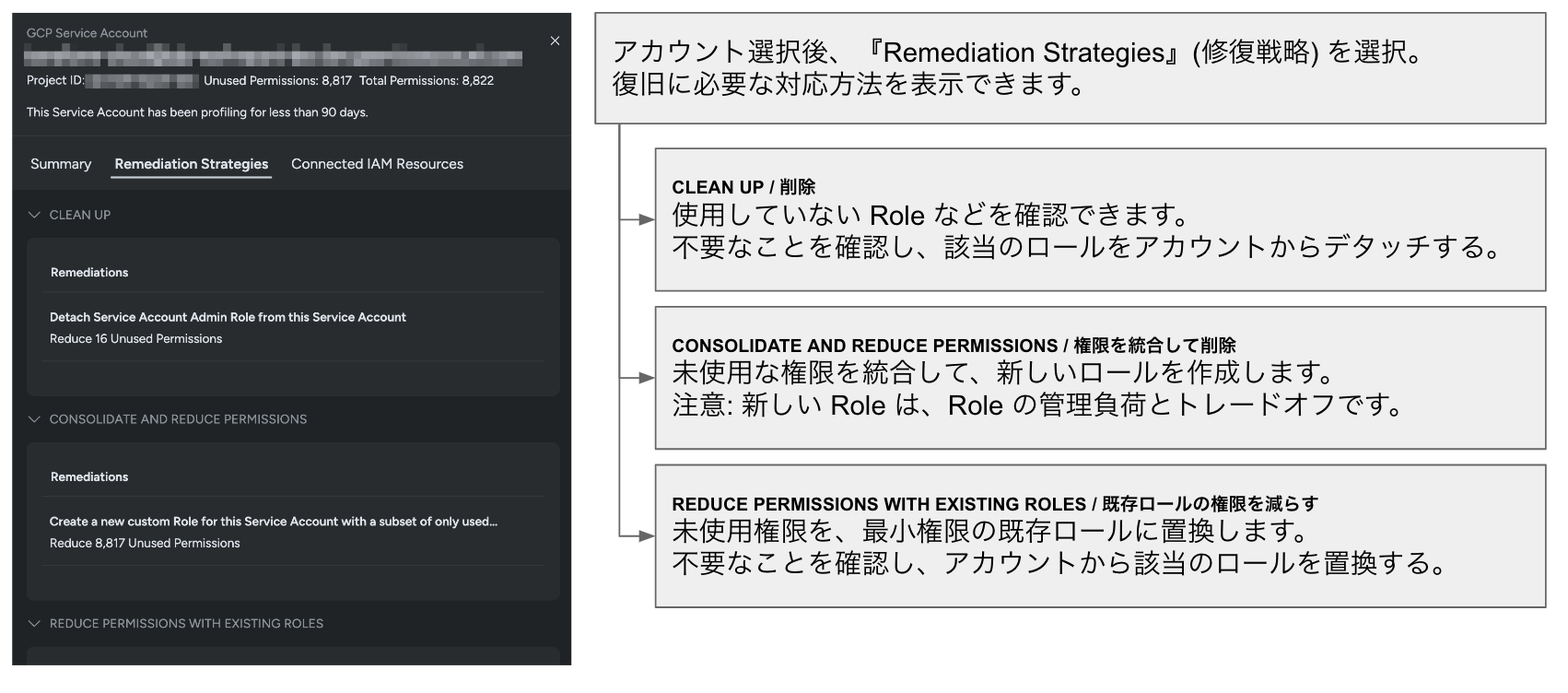

各アカウントを選択すると、『Remediation Strategies』(修復戦略) という項目が出てきます。

この項目を確認すると、最小権限の原則の適用方法がアドバイスされています。

以下のように復旧を実施します。

このアドバイスはあくまでも自動的に検出されたものです。

そのため、適用前には実際に適用して問題ないかどうか、利用者側で確認することが重要です。

| 戦略 | 詳細 |

|---|---|

| CLEAN UP / 削除 | 使用していない Role などを確認できます。 不要なことを確認し、該当のロールをアカウントからデタッチする。 |

| CONSOLIDATE AND REDUCE PERMISSIONS / 権限を統合して削除 | 未使用の権限を統合して、新しいロールを作成します。 注意: 新しい Role は、Role の管理負荷とトレードオフです。 |

| REDUCE PERMISSIONS WITH EXISTING ROLES / 既存ロールの権限を減らす | 未使用権限を、最小権限の既存ロールに置換します。 不要なことを確認し、アカウントから該当のロールを置換する。 |

これらの戦略を用いて、最小権限の原則をクラウド上で実現します。

まとめ

CIEM は、クラウドアカウントを管理し、データ侵害リスクを軽減する強力なツールになります。

特にお客様の環境がマルチクラウドで運用され、多くの AWS Account や Google Cloud Project で構成される場合、一元管理をするのは多くの労力が必要となります。

Sysdig CIEM を活用し、クラウド全体のアカウント管理を省力化してください。

次回の記事は、佐伯さんの「Sysdig CSPM の AWS 環境で検知された項目への対応例」です。

Sysdig を導入したあとに、どのように運用するかという悩みは色々なお客様から相談されています。

実際の環境例をもとに、具体的な対策例の記事になります、お楽しみに。