はじめに

セッション概要

アーキテクチャのベストプラクティスとプロアクティブな制御の強力な遵守は、データセキュリティの基礎です。 Amazon S3は、あらゆるワークロードに適したセキュリティ設定ときめ細かなアクセス制御を提供します。 このセッションでは、Amazon S3セキュリティの基礎について学び、ユーザビリティと機能性における最新の強化について深く掘り下げます。 アクセス・コントロール、暗号化、モニタリング、監査、修復のオプションを探ります。 Amazon S3におけるデータ・セキュリティとアクセス・コントロールのベスト・プラクティスを紹介します。

S3の基礎を学び直すために参加してみました

内容が多かったので一部抜粋して紹介します

本題

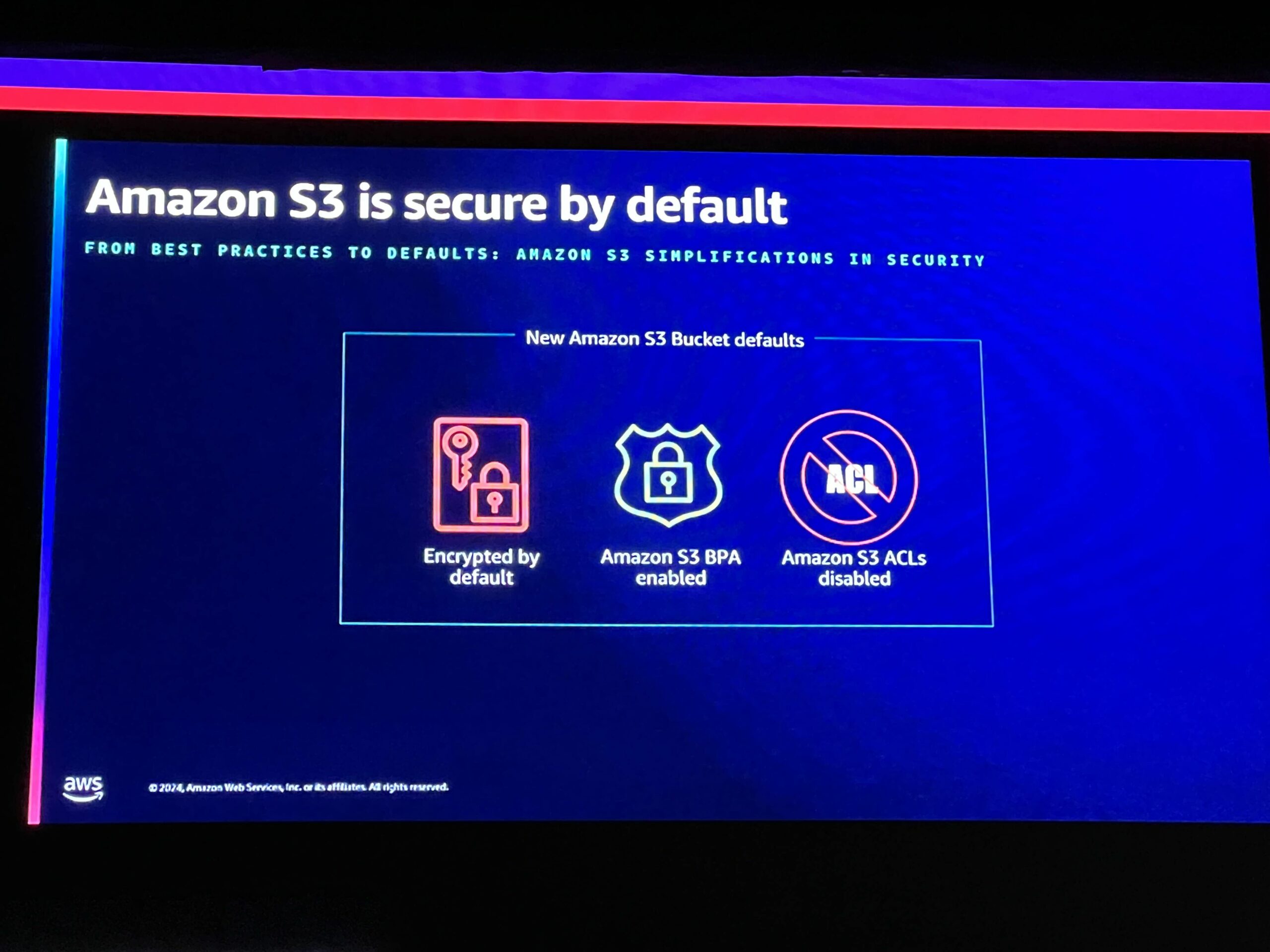

S3バケットにはデフォルトで以下の設定がされています

デフォルト暗号化

パブリックアクセスのブロック

ACL(アクセスコントロールリスト)の無効化

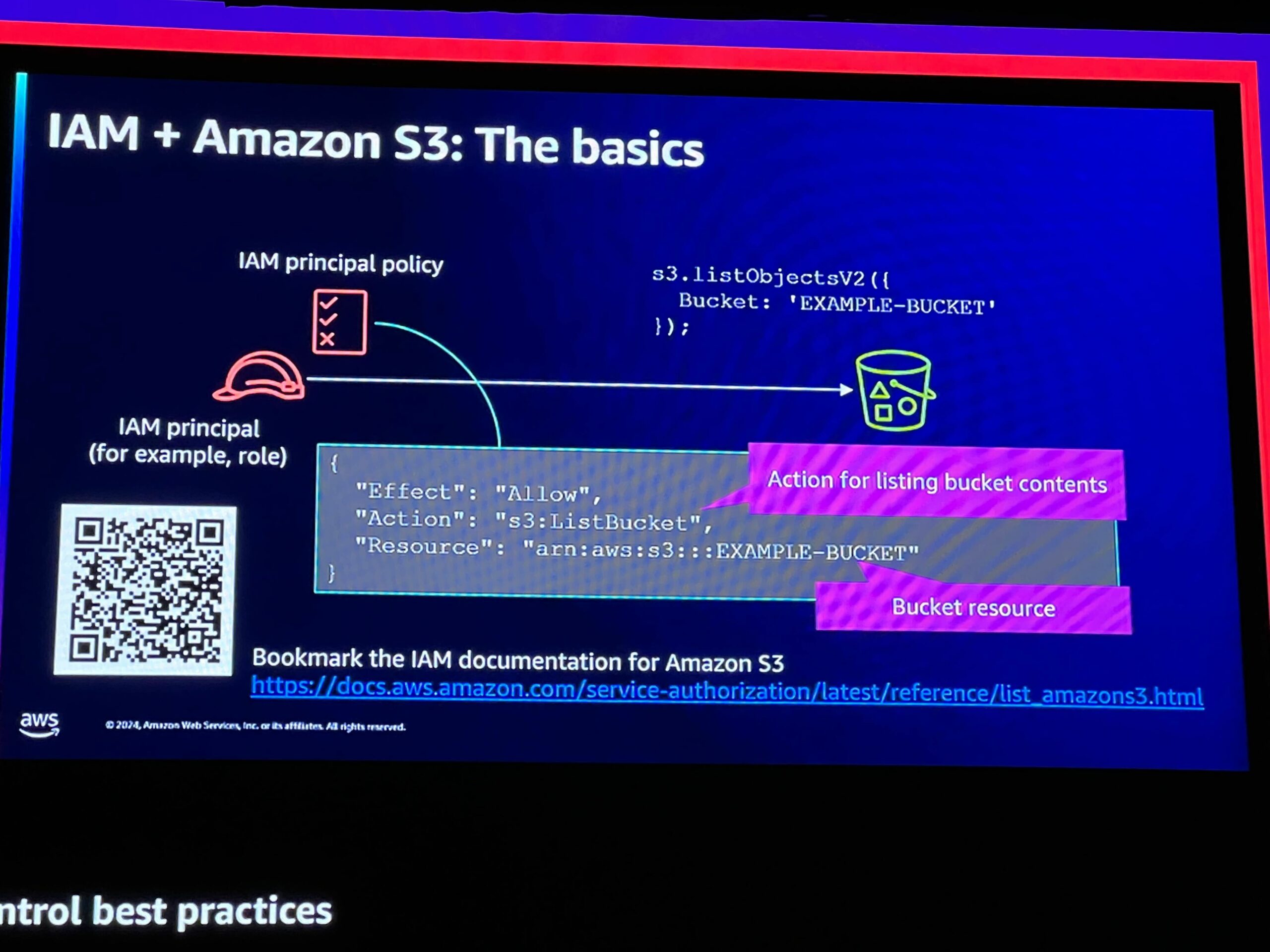

IAMでは、ロールやユーザーをプリンシパルとして扱い、それぞれが一時的な署名付き認証情報を使用してAWS APIを呼び出します。

ロールやユーザーにはポリシーが紐付けられ、許可されたアクション(例:s3:GetObject)やアクセス可能なリソース(例:特定のバケットやオブジェクトのパス)が定義されます。

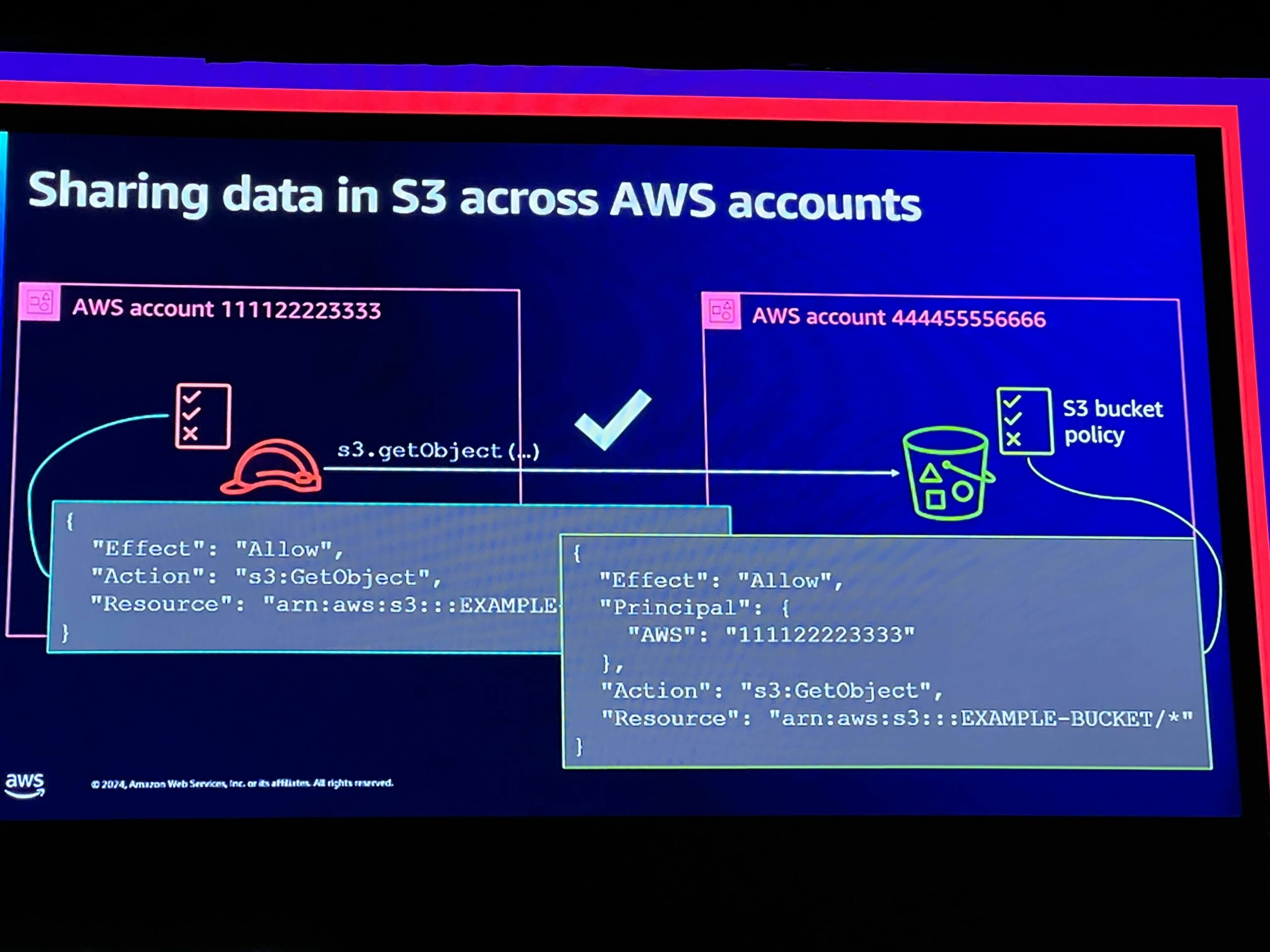

アカウントAのIAMロールがアカウントBのバケット内のデータにアクセスする場合、

アカウントAのロールポリシーだけでなく、アカウントBのバケットポリシーにもそのアクセスを許可する記述が必要です。

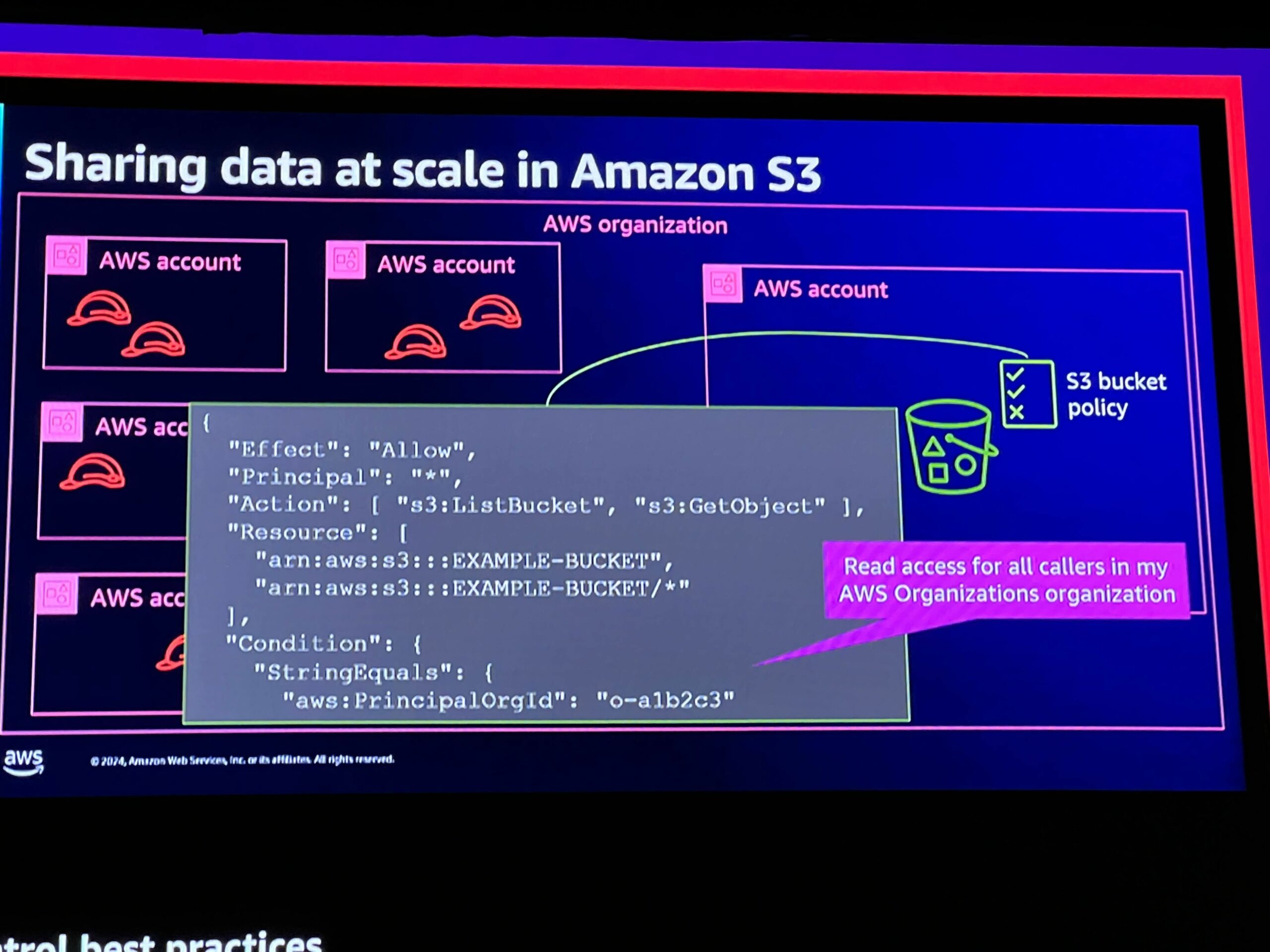

AWS Organizationsを使用している場合、PrincipalOrgIDを活用して、

組織内のすべてのアカウントに対してアクセスを許可することで管理を簡略化できます

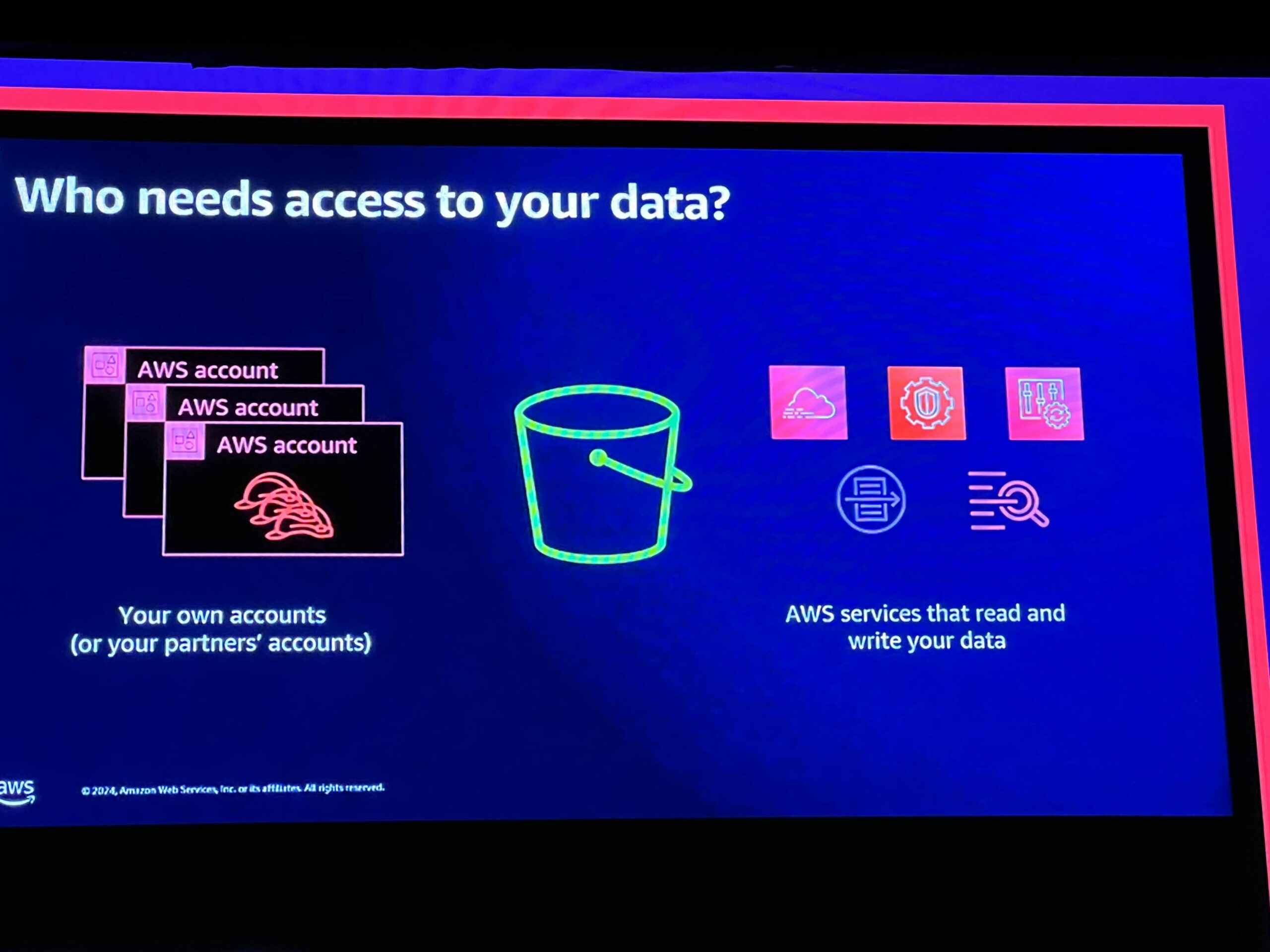

S3に対して誰がアクセスする必要があるのか

AWSアカウントなのか、AWSサービスなのかを考える必要があります

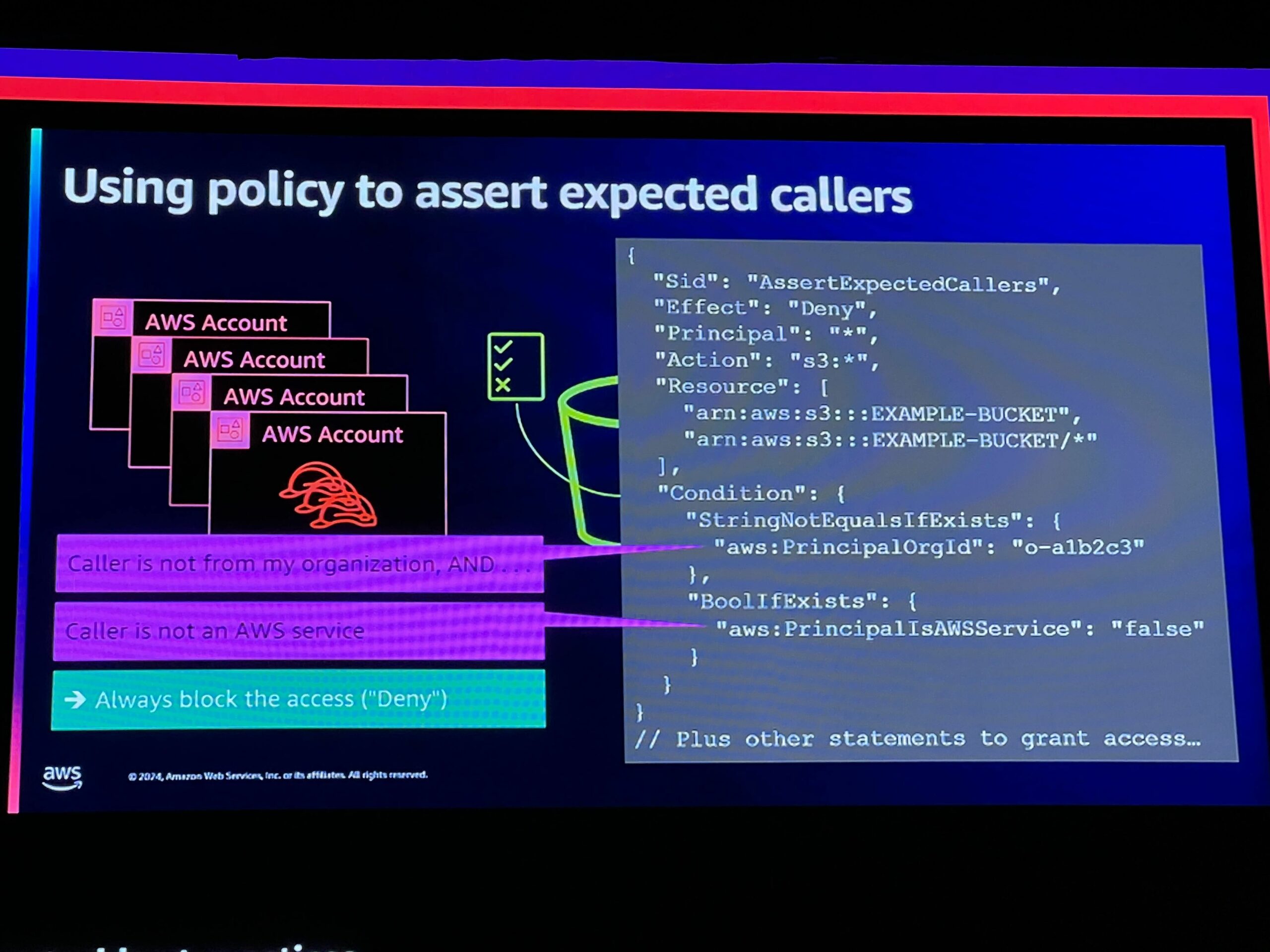

アクセスしようとする対象が自分の組織の人ではない、

アクセスしようとする対象のAWSサービスが自分のものではない

→常にアクセスをブロックする

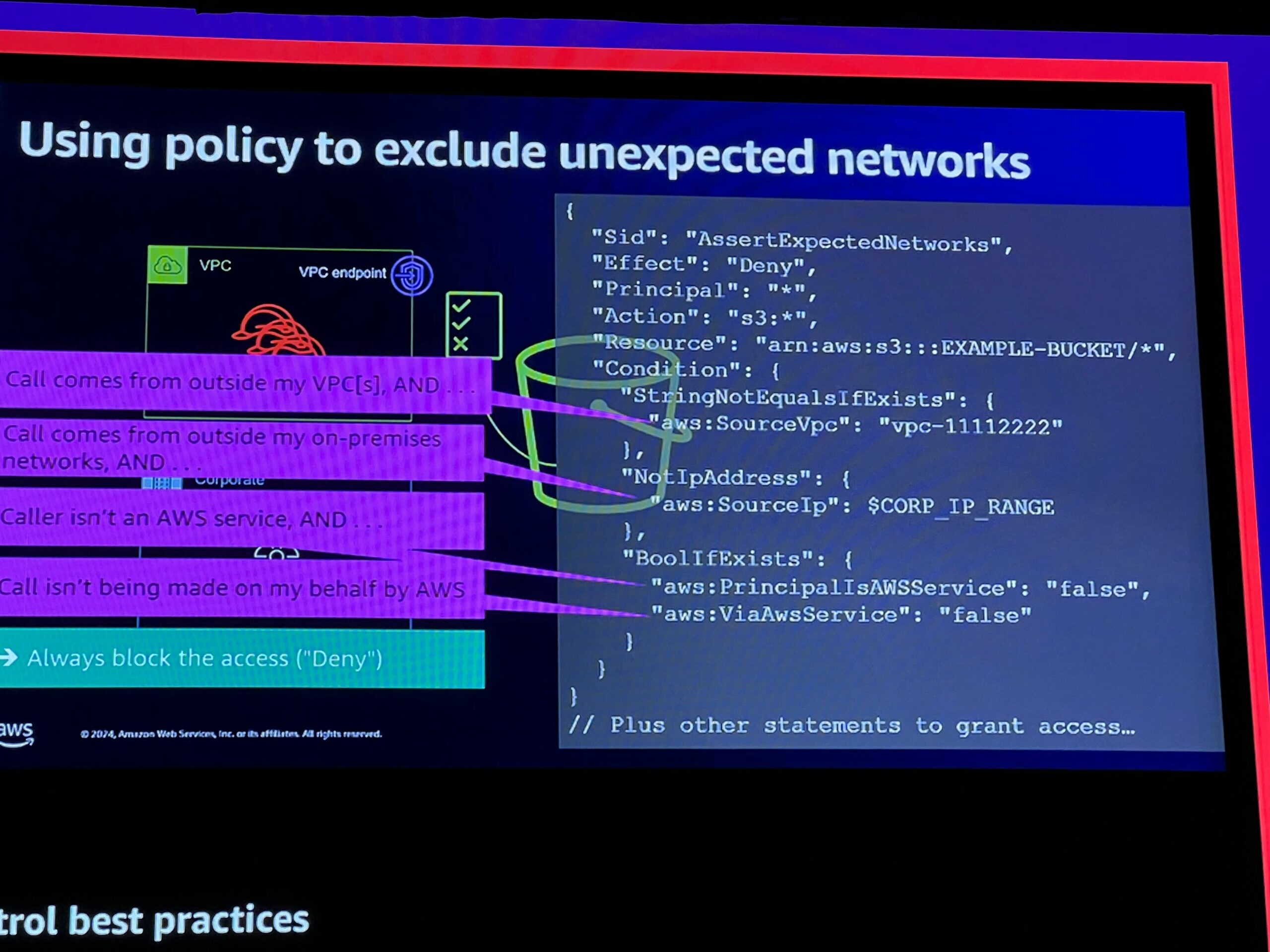

自分が予期していないネットワークからのアクセスも、ポリシーを使用して制御します

最後に

S3の基礎を改めて学習する機会となりました

ストレージであり、企業の重要な情報が保管されている場合が多いのでセキュリティやアクセスコントロールは

改めて学習する必要があると実感しました

S3はシンプルなサービスではありますが、機能が膨大になりつつあります

そのためアップデートは常にインプットしていきたいと思いました!

![【AWS re:Invent 2023】Amazon S3 Express One Zone 解説 [STG227-INT]](https://iret.media/wp-content/uploads/2023/08/reinvent2023-220x110.png)

![【AWS re:Invent 2024】VPCの階層化セキュリティへのアプローチ [NET303]](https://iret.media/wp-content/uploads/2024/11/eyecatch-128810-220x124.png)

![【AWS re:Invent 2024】Amazon.comがどのようにAWSリージョンを利用して顧客体験を向上させているか [ARC328]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129642-220x124.png)

![【AWS re:Invent 2024】オンプレミスの VMware ワークロードを AWS Outposts に段階的に移行する [HYB303]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129645-1-220x124.png)

![【AWS re:Invent 2024】Monday Night Live [KEY001]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129648-220x124.png)