セッション情報

- タイトル(英題):Approaches to layered security on Amazon VPC [NET303]

- スピーカー:Chris King(AWS), Kimberley Clements(AWS)

- セッションタイプ:ワークショップ(ハンズオンによるインタラクティブなセッション)

- レベル:300(経験豊富なAWSユーザー向け)

- セッション概要:安全なVPCの構築に役立つサービスをハンズオンで実践しながら紹介

サービス説明

本セッションで登場したAWSサービスについて簡単に説明を記載します。

Route 53 Resolver DNS query logging

VPC内または接続するオンプレミス内からのDNSクエリのログを取得するサービス。

Route 53 Resolver DNS Firewall

VPC内または接続するオンプレミス内からのDNSクエリを特定ルールを設定し制御するサービス。

Amazon VPC Network Access Analyzer

VPCやEC2、LB、GW系などAWSサービス間の特定のスコープを選択すると通信の詳細を解析してくれるサービス。

VPC Traffic Mirroring

VPC内のうち、より詳細に分析などしたいトラフィックをミラーリングする機能。

AWS Network Firewall

VPC単位で通信を制御するサービス。ステートレスやドメインでの指定も可能。

Gateway Load Balancer

Gateway Load BalancerをおくことでフィイアウォールやIDSなど3rd party製品などを管理できる

AWS WAF(Web Application Firewall)

CloudFrontやALB上でアプリケーション層の通信を制御するサービス

セッション内容

VPCでの通信において不審なアクセスがあった時に通信を特定、分析、ブロックするというトラブルシューティング的なワークショップでした。

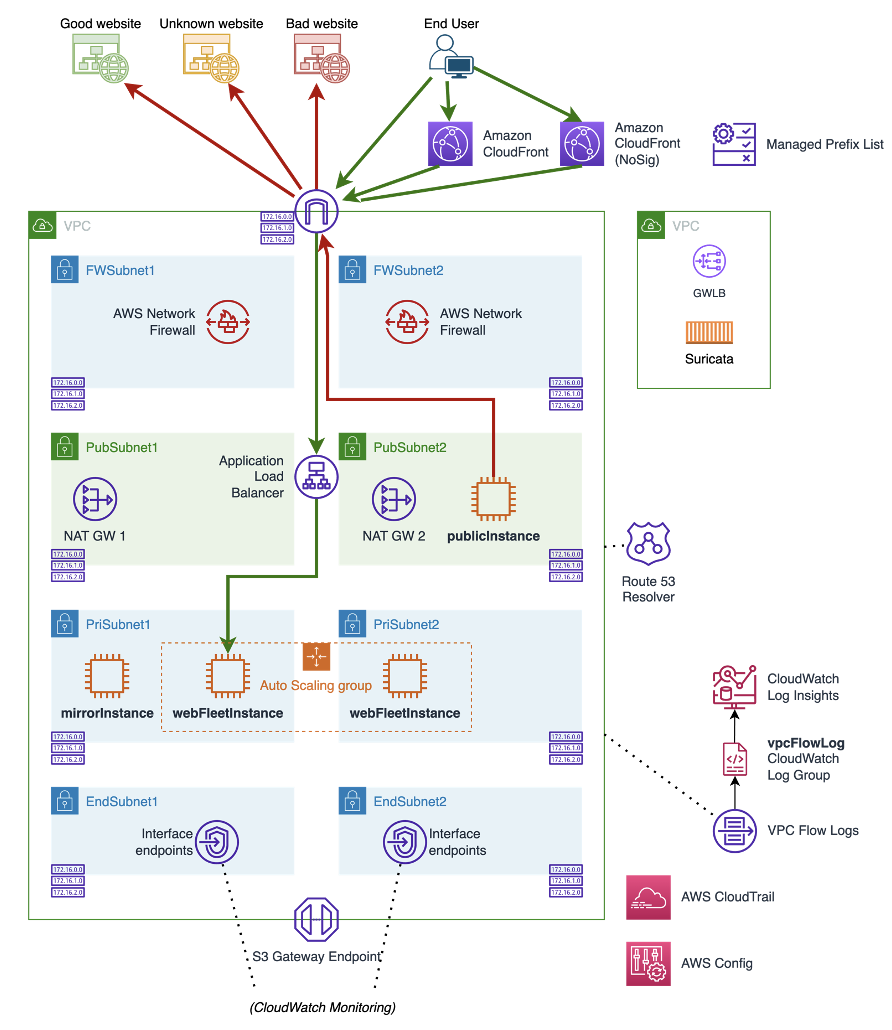

構成は以下です。

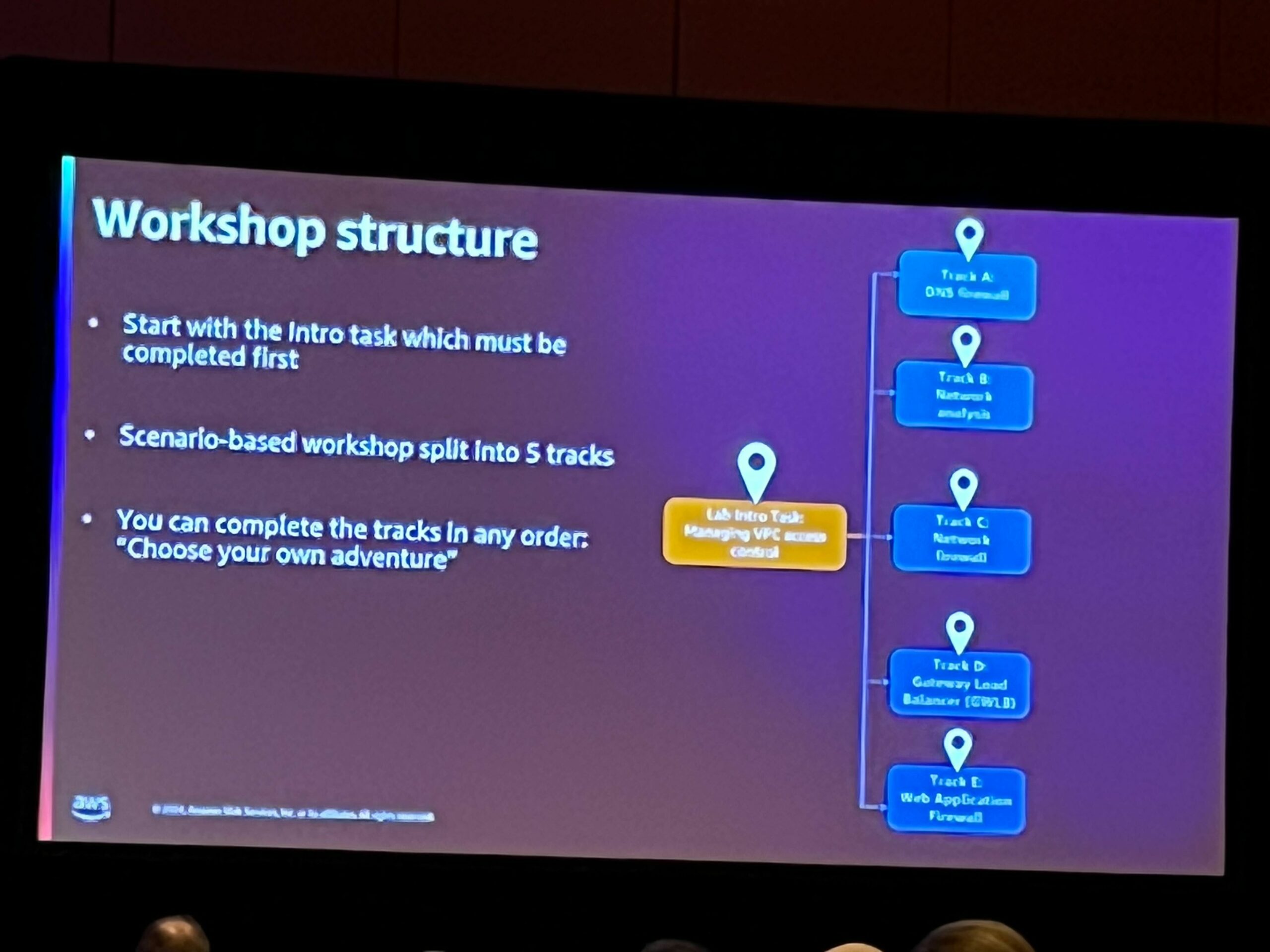

課題が5つ(トラックA~E)あり、興味のある課題から取り組んで良いという形でした。

(説明時間は短くほとんど作業時間だったため写真少なめです。)

トラックA

Route 53 Resolver DNS query loggingを有効化し、CloudWatchからログを確認する課題でした。

Route 53 Resolverだとプライベートに閉じたネットワークであることが多く、ログ費用も発生するので必須要件ではないこともあるかと思います。

しかし不審なアクティビティやDNSクエリがあった場合はトラブルシュートのためにログを確認することもありますので、やり方を知っておいて損はないと感じました。

トラックB

Network Access Analyzerでどこからどこの通信に異常があるかを分析し、

より詳細な分析ができるようVPC Traffic Mirroringを設定する課題でした。

Network Access AnalyzerとVPC Traffic Mirroringは何か不審な通信を検知した時、不正な通信の被疑箇所や影響範囲の特定・分析に役立つサービスです。こちらもトラブルシューティングとして使う場面が多いかと思います。特にTraffic MirroringはTraffic Mirror Sessionごとに費用が発生したり、フィルタリングを設定しないとかなりの量をミラーリングしてしまう可能性もあり、気をつけることが多いと感じました。

トラックC

Network Firewallで指定された通信をブロックする課題となっていました。

通信制御要件としてVPC単位で制御したりドメイン縛りなどがある場合は、まずAWSマネージドサービスであるNetwork Firewallを検討することになりますので私も設定経験がありましたので後回しにした結果、構築することができませんでした。不正通信の検知や要件の変更によってルールの変更・管理も発生しますのでその辺りも把握しておきたいところです。

トラックD

Gateway Load Balancer配下にオープンソースのFirewall SoftwareであるSuricataを設定する課題でした。

こちらの構築経験はなかったため少し戸惑いましたが、考え方としてはLoad Balancerなので通信経路などの設定を間違えなければそこまで難しくはないと感じました。

トラックE

ALBにAWS WAFを設定して通信を制御する課題でした。こちらも設定経験がありましたので後回しにした結果、構築することができませんでした。

Webサーバ系だと提案することも多いサービスですので今回のセッションだと一番使用頻度は高いかと思います。

セッション内容のまとめ

- DNS query loggingを有効にしておけば怪しい通信を検知した際にクエリを分析できる

- より深い分析が必要な場合はNetwork Access AnalyzerやVPC Traffic Mirroringを使用する

- 分析の結果怪しい通信を特定できたら、AWS Network FirewallまたはGateway Load Balancerを経由した3rd partyのファイアウォール、AWS WAFを用いて通信をブロックする

セッションを終えての感想

ワークショップはインタラクティブなセッションと書いてありましたが、みんな黙々とやってましたw

課題が5つのトラックに分かれており、興味のあるトラックからできるように構成されてありました。

Walkthroughsといってキャプチャ付きで手順が細かくあるので触ったことのないサービスでもクリアできるようになっていました。

始めて使うサービスの設定を咀嚼しながらだと結構時間がかかるため、ゆっくりやっていると2時間では終わらないと感じました。

CLIの方がサクッとできるかと思いますが、設定値を理解しながら進めるにはまずGUIの方が良いかと思ってやった結果時間がかかってしまいました。。

ちなみに私は前半に時間を使いすぎたため、構築経験のあるNetwork FirewallとWAFは飛ばしました。

Network Access AnalyzerとVPC Traffic Mirroringはトラブルシュートで使う場面が多いますが、いざという時に迅速に対応できることが重要だと思うので今回のワークショップは非常にためになりました!

Gateway Load Balancerを用いて3rd partyのFirewallを経由する構築も経験がありませんでしたが、今回のワークショップのおかげで提案できる構成の幅が広がったと思います。AWS Network Firewallではなく3rd partyのFirewallを使うユースケースなどもう少し深掘りしたいと思います。

ワークショップなので各サービスのコスト感の説明はありませんでしたがその辺りもまとめていければと思います。

後記

re:Invent初参加にして初セッションとなりました。

8:30からのセッションで早起きして行きましたが、それでもホテルが広すぎてどこにあるか分からなかったりして焦りました。案内の方がたくさんいらっしゃるので聞けば丁寧に教えてくれます。

朝食も同じ会場のWynnホテルで食べました。月並みですが普通に美味しかったですw

![【AWS re:Invent 2024】Amazon.comがどのようにAWSリージョンを利用して顧客体験を向上させているか [ARC328]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129642-220x124.png)

![【AWS re:Invent 2024】オンプレミスの VMware ワークロードを AWS Outposts に段階的に移行する [HYB303]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129645-1-220x124.png)

![【AWS re:Invent 2024】Monday Night Live [KEY001]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129648-220x124.png)

![【AWS re:Invent 2024】AWS環境を最適化するために知っておくべきテクニック [NTA405]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129655-1-220x124.png)

![【AWS re:Invent 2024】Amazon Aurora Serverless でスケーラブルかつコスト最適化されたアプリを構築 [DAT316]](https://iret.media/wp-content/uploads/2024/12/eyecatch-129667-1-220x124.png)