はじめに

2025/8/18 に国立研究開発法人理化学研究所様における Google Cloud の専用線接続及び VPN 接続の導入事例が公開されました。

専用線接続および VPN 接続でセキュアな通信を実現! オンプレミス×マルチクラウドのハイブリッド構成による医科学研究向けデータ通信基盤構築

アイレットはインフラ構築について支援させていただきました。

当該記事はインフラ構築の裏側について解説する記事となります。

今回はGoogle Cloud Interconnect の Partner レイヤ2構成を実装した経験に基づき、接続プロセスや考慮点に関する内容となります。

事例に関連する記事はこちら:

Interconnect の構成タイプ

Google Cloud Interconnect には主に以下の構成タイプがあります:

- Dedicated Interconnect

- Partner Interconnect (レイヤ2 または レイヤ3)

- クラウド間相互接続

本記事では Partner Interconnect のレイヤ2構成について記載します。

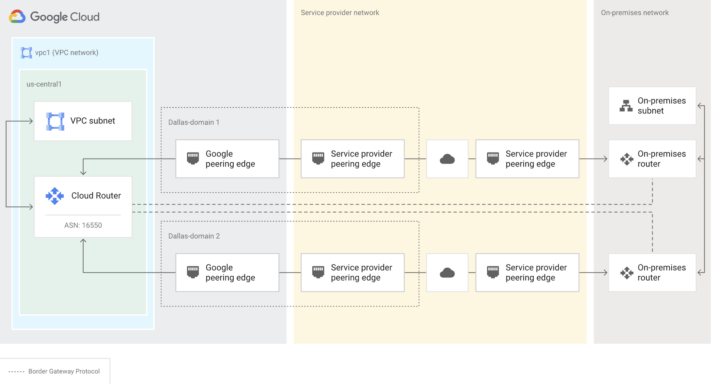

構成の詳細

今回の実装では、以下の構成を採用しました:

- サービスプロバイダー: Partner Interconnect サービスベンダー( + BBIX )

- 接続タイプ: Partner Interconnect レイヤ2

- 冗長性: SLA 99.9%(単一リージョン構成)

構成図

Partner Interconnect サービスベンダーから提供された資料

Google Cloud Console で VLAN アタッチメントを作成する際などに、以下Partner Interconnect サービスベンダー資料に記載された以下点に注意しました:

前提条件:

- Edge availability domain の指定(availability-domain-1 または 2)が必要であり、[冗長なVLANアタッチメントペア]を指定する。

サービスプロバイダに提供する接続に必要な情報:

| 項目 | 内容 |

|---|---|

| 速度 | 要件に応じて選択(50Mbps~5Gbps) |

| ペアリングキー | VLAN アタッチメント作成後に Google Cloud から取得 |

実装プロセス

設定作業は公式ドキュメントに沿って設定します。

実際に行った作業と、その補足に焦点を当て記載します。

1. Cloud Router の設定

今回は、既存の Cloud Router を使用し構成するため、ASN を 未設定から16550 に更新しました。

オンプレ環境から[Private Service Connect エンドポイント]へのアクセスが必要となるため、[カスタムアドバタイズルート]を設定しました。

2. VLAN アタッチメントの作成

Google Cloud Consoleより[VLAN アタッチメントの作成]に沿って設定を行います。

- MD5認証を利用し値は回線ベンダー側で設定し合わせる調整となったため、後で設定するかたちとし、このタイミングでは未設定としました。

- VLANアタッチメントの詳細に設定する[Cloud Rouoter]は、ASN=16550のもの以外指定できないため、事前に設定しておく必要があります。

- MTUはVPCの設定合わせるかたちになります。利用中のVPCはMTUが、1500であったため1500で設定しています。

- ドキュメントに記載のあるとおり、作成後ペアリングキーをPartner Interconnect サービスベンダーへ適用するため、保管しておきます。

- この時、VLANアタッチメントの[ステータス]は、[サービスプロバイダを待機しています]となります。

3.サービスプロバイダーへ接続に必要な情報の送付

[サービスプロバイダから提供された資料]に記載された[ペアリングキー]と[速度]を送付します。

4.接続のリクエスト

サービスプロバイダー側で[接続リクエスト]の作業が完了すると、Googe Cloud ConsoleからVLANアタッチメントの[ステータス]が[有効化が必要です]へ遷移したことが確認できます。

5.接続を有効化する

Google Cloud Consoleより[接続を有効化]します。

Partner Interconnect サービスベンダーから接続のリクエスト完了連絡事にMD5の値も共有いただき、設定を実施します。

- 今回利用したPartner Interconnect サービスベンダーは、サービスベンダー側でオンプレミスルーターの構成を実施するため、[VLANインターフェースのIPアドレス]を共有しました。

- [VLANインターフェースのIPアドレス]は、[4.接続のリクエスト]時にGoogle Cloudから動的に発行されます。

- [VLANインターフェースのIPアドレス]は、ネットワーク接続/相互接続VLANアタッチメントの詳細、又は、gcloudコマンド(gcloud compute interconnects attachments list)で確認できます。

6. オンプレミスルータの設定

提供した情報をベースにサービスベンダーで[オンプレミスルータの構成]を実施します。

7.BGPによる経路交換の確認

Cloud Rouerにオンプレルータから伝搬されたオンプレ側ネットワークの経路情報が設定されているか確認します。

確認は、VPCネットワークの詳細にある[ルート]タブに遷移し、リージョンを指定、表示を選択することで確認ができます。

オンプレルータに、Google Cloud側伝搬されたGoogle Cloudネットワーク(サブネット/Private Service Connectエンドポイント)の経路情報が設定されているか確認します。

8.構内ルータの構成

今回、構成図のOn-premises routerとOn-premisesの間に構内ルータを設置する必要がありルータを構成しています。

オンプレミスルータからLANケーブルが2本構内にのびており、それをルータ2台にそれぞれ接続しルータの設定を実施しました。

主にインターフェースへのIPアドレス設定と冗長構成の設定になります。

9.Google Cloudサービスとオンプレ環境の疎通確認

オンプレサーバからGoogle Cloudのアクセスが必要なエンドポイントにアクセスできることを確認します。

今回のオンプレからGoogle Cloudへの通信要件は、Private Service Connectエンドポイントへのアクセスだったので、gcloudコマンドの実行を試しました。

※Private Service Connect エンドポイントへgcloudコマンドでのアクセスは別途Cloud DNSの設定やオンプレサーバへのDNSリゾルバの設定が別途必要です。

Google Cloud ドキュメント記載の実装手順と対応者のサマリ

| 項番 | 作業者 | ドキュメント |

|---|---|---|

| 1 | Google Cloud利用者 | VLAN アタッチメントの作成 |

| 2 | サービスプロバイダー or Google Cloud利用者(ポータル経由) | 接続のリクエスト |

| 3 | Google Cloud利用者 | 接続を有効にする |

| 4 | Google Cloud利用者 or サービスベンダーの場合もあり | オンプレミス ルーターを構成する |

今回の対応で各作業の作業者はPartner Interconnectのサービスベンダーのサービス提供範囲により異なる点がわかりました。

まとめ

Google Cloud Interconnect の Partner レイヤ2構成は、クラウドとオンプレミスを接続する上で非常に便利でよい選択肢ですが、その実装には、複数ベンダーが介在するのため、適切な計画と関係者間の作業分担と認識合わせが、プロジェクト成功の鍵だと感じました。

また、ネットワークのCIDRやASNの管理についても、後々のトラブルを避けるために十分な検討を行うことも重要だと感じました。

本記事で共有した私たちの経験が、これから同様のプロジェクトに取り組む方々にとって、少しでも参考になれば幸いです。