はじめに

Privileged Access Management (広義の PAM) は、特権アクセスを管理する機能を提供します。

特権アクセスというのは、Windows Server の Administrator、Linux の root アクセス、MySQL の root などに対するアクセスを指しています。

これらのアクセスを管理する特権管理ソリューションとして、CyberArk の Privileged Access Manager (PAM) は特に有名なソリューションの一つです。

このブログでは、CyberArk の PAM がどのように特権アクセスを保護するのか、その概略を説明します。

なぜ、特権アクセス管理が必要か?

特権アクセスは、組織の IT 環境のなかで特殊な位置づけにあります。

特権アカウントは、通常のアクセスと異なり、システムに対する完全な特権を有しています。

組織のセキュリティ対策(e.g. ログの保管、アラート、管理ユーザーの監査など)を管理する権限を有しているため、これらの対策自体を迂回することも可能です。

Windows であれば Administrator、Linux であれば root など、固有のユーザー名を持っています。

また、多くのケースにおいて複数の管理者によって共同所有されています。

このような、強大な権限を有し、かつ複数人で管理されるアカウントをいかに安全に管理するかが課題となります。

そのために PAM が必要となります。

どのように、特権アクセスを保護するのか?

CyberArk が特権を保護するための仕組みはいくつかあります。

ここでは主要なアクセス保護の仕組みを記載します。

Dual Control

Dual Control は、特権アクセスの利用に承認を必要とする機能です。

管理者が特権アクセスを必要とする際に、別の管理者の承認を必要とします。

自分ひとりだけで特権を行使できる環境は、内部不正の温床になりえます。

Dual Control を利用することで、共謀せずに特権を悪用することを不可能とします。

Check-in / Check-out

Check-in / Check-out は、特権の行使を同時に 1人に限定する機能です。

複数人が特権アカウントを行使すると、ログ上で誰の操作であるかを特定・分離することが困難になります。

この機能を使用すると、特定時間に特権アカウントを 1人だけが利用できるよう制限することで、ログの整合性や特権操作の整合性を担保することが可能となります。

これにより、責任の明確化と、ログの整合性を確保します。

One-time Password Access

One-time Password Access は、一度パスワードを利用したあとに、再利用を禁止します。

同じパスワードを複数人が利用してしまうと、誰が不正を働いたのか確認することが不可能となります。

One-time Password Access を利用することで、他の管理者が使用済みのパスワードを再利用することを禁止します。

これにより、パスワードの使い回しリスクを排除し、操作のトレーサビリティを確保することが可能となります。

特権セッションの分離

PSM (後述) により、特権セッションを管理者のクライアントから分離することが可能です。

管理者クライアントからの接続を許可すると、管理者クライアントのマルウェア感染や、データの持ち出しなどのリスクが生じます。

接続を PSM 経由に制限することで、データ管理の徹底や、クライアント環境からのセキュリティ分離が可能となります。

透過的接続

透過的接続は、PSM (後述) を利用する際に、透過的に機密情報を利用することを可能とする機能です。

これにより、管理者であってもパスワードを知ることなくアクセスさせることが可能となります。

パスワードを表示すると、迂回アクセスが可能となり CyberArk の保護外からの利用が可能となることも考えられます。

透過的接続は、迂回アクセスを防止します。

モニタリングとレポート

CyberArk は、PSM (後述) セッション内容の記録と、各種監査レポートを作成可能です。

これにより、操作ミスや不正などを、後から完全な記録とともに確認することが可能です。

また、ライブモニタリングも可能であり、操作中の状況をチェックし、他の管理者によって中断や停止することも可能となります。

これらの機能により、特権アカウントが正常に管理され、不正な操作をされていないかチェックすることが可能です。

特権を保護するコンポーネント

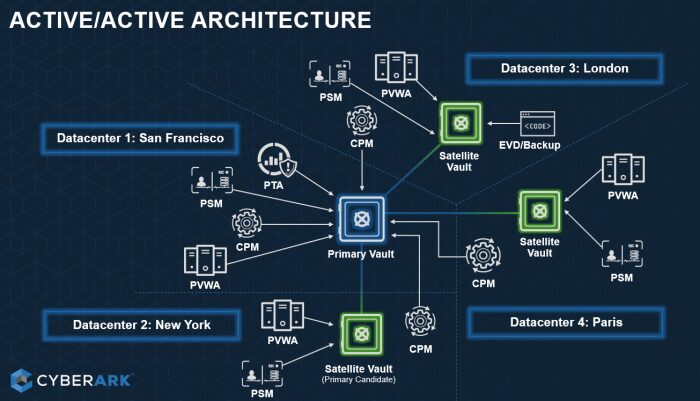

下記は分散型 Vault 環境における CyberArk PAM のアーキテクチャです。

(出典 分散型 Vault 環境 )

この図から、CyberArk が特権を保護する主要なコンポーネントについて見ていきます。

Vault (Primary Vault / Satellite Vault)

Vault は、CyberArk で強固に守られた金庫です。

すべての機密情報は Vault で安全に保管されています。

データは暗号化されており、アクセスは強化された Windows Firewall 機能を用いて安全に管理されています。

利用者は、Vault を直接参照することはできず、PVWA (Primary Vault Web Access) を用いてアクセスすることとなります。

Vault は、Vault 管理者自身のアクセスに対しても厳重に保護されており、一部の特権アクセスには Master CD や Operator CD といった物理媒体が必要となります。

PVWA (Primary Vault Web Access)

PVWA は一般の管理者が、特権を利用する際にアクセスするウェブサービスです。

基本的な操作は、PVWA 経由で実施することとなります。

PSM (Privileged Session Manager)

PSM は、『特権アクセスの完全な分離』および『セッションの記録』を担当するコンポーネントです。

特権アクセスは、管理者のマシンから PSM で完全に分離され、すべての操作が記録されます。

これにより、クライアント内のマルウェアからの保護や、証跡の保護、透過的ログイン (パスワードが管理者にも開示されない) 機能などが提供されます。

CPM (Central Policy Manager)

CPM は、組織のポリシーに準拠させるコア機能です。

CPM が定期的、またはパスワード使用後にパスワードを変更することで、管理者が際限なく特権を行使することから特権を保護します。

複数コンポーネントが実現すること

CyberArk の PAM は、単一のサーバー・サービスで実現されていません。

上記のような複数のサービスが組み合わさることで、管理者による不正から特権アカウントを保護することが可能となっています。

まとめ

CyberArk の PAM が特権を管理する機能について、簡単にまとめました。

もちろん、CyberArk が持っている機能はこれだけではありません。

しかし、特権を保護するためにどのように管理しているのか、その概略を知るだけでも、CyberArk PAM の価値を伝えられると考えています。

特権アクセス管理 (PAM) は、まだ IAM と比べて普及していない概念かと思います。

内部不正や、悪意あるアクセスから、どのように組織を保護したらよいか、PAM という選択肢を含めて検討してみてはいかがでしょうか。

アイレットでは、クラウドID管理 コンサルティングサービス を提供しています。

PAM (特権アクセス管理) 導入などのお手伝いが必要な際は、お声掛けください。