この記事はアイレット25卒社員によるAWSブログリレーのAWS Config編です。

AWSブログリレーでは、これからAWSについて勉強される未経験の方やエンジニア職以外の方向けに1記事1AWSサービスについて解説するブログリレーとなっております。

本記事はAWS Top Engineerであるクラウドインテグレーション事業部ソリューション開発セクション 畠山 大治さんに監修いただき、執筆いたしました。

目次

1. AWS Configの概要

2. メリット

3. 料金

4. ユースケース

5. AWS CloudTrailとの比較

1. AWS Configの概要

AWS ConfigはAWSリソース(Amazon EC2、セキュリティグループなど)の設定を継続的に評価、モニタリング、記録できるサービスです。

主な機能には以下の4つがあります。

設定履歴の記録

リソースの設定が、過去どのように変化したかを時系列で記録します。

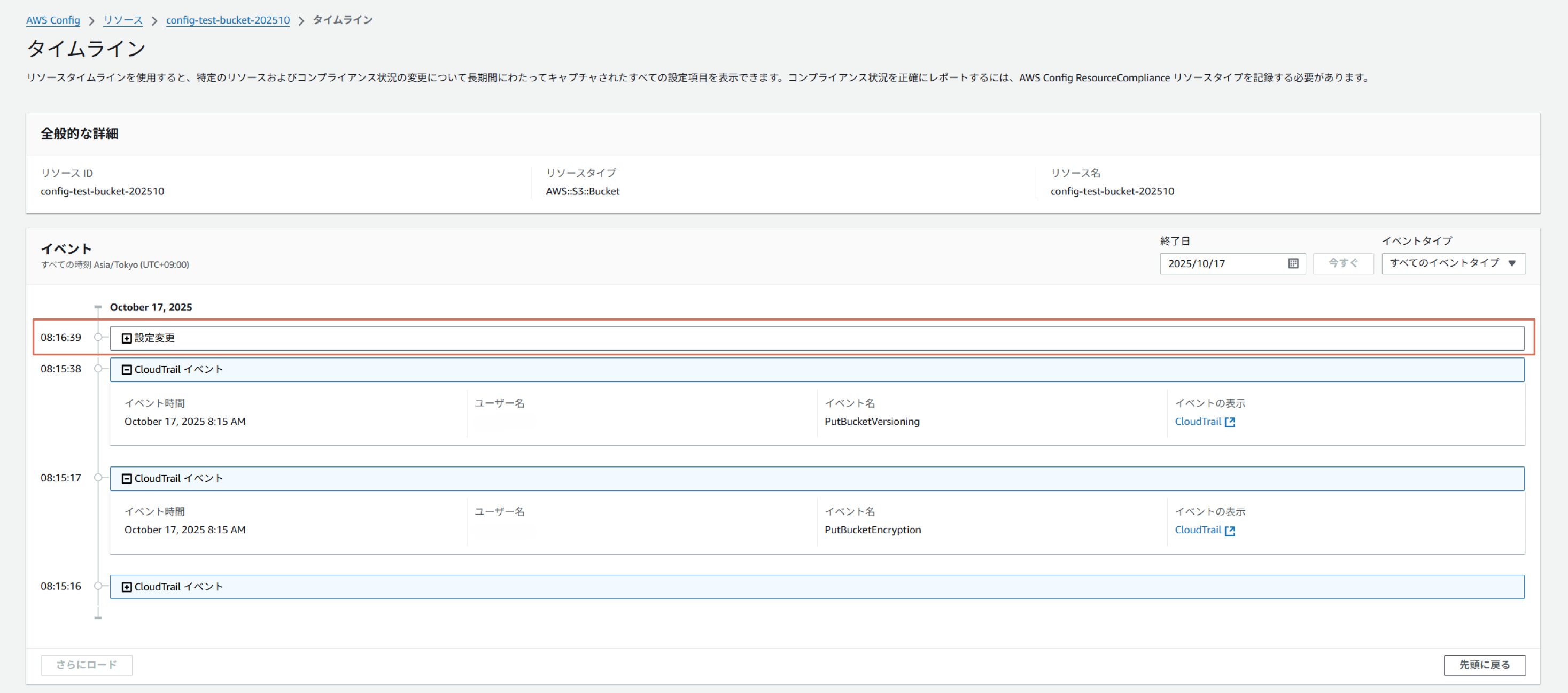

次のようにS3バケットの設定を変更した履歴が、日時と共に記録されており、それらを時系列で確認することができます。

設定ルールの評価

設定が、組織のルールに準拠しているかを自動でチェックし、ルールに対して「準拠」または「非準拠」をリストアップします。

ここでは「S3バケットが公開読み取りを許可していないか」をチェックするルールを追加しています。

次のように監視対象のS3バケットである「config-test-bucket-202510」では、パブリックブロックアクセスの設定やバケットポリシーによって公開読み取りを許可した状態のため「非準拠」と検出されます。

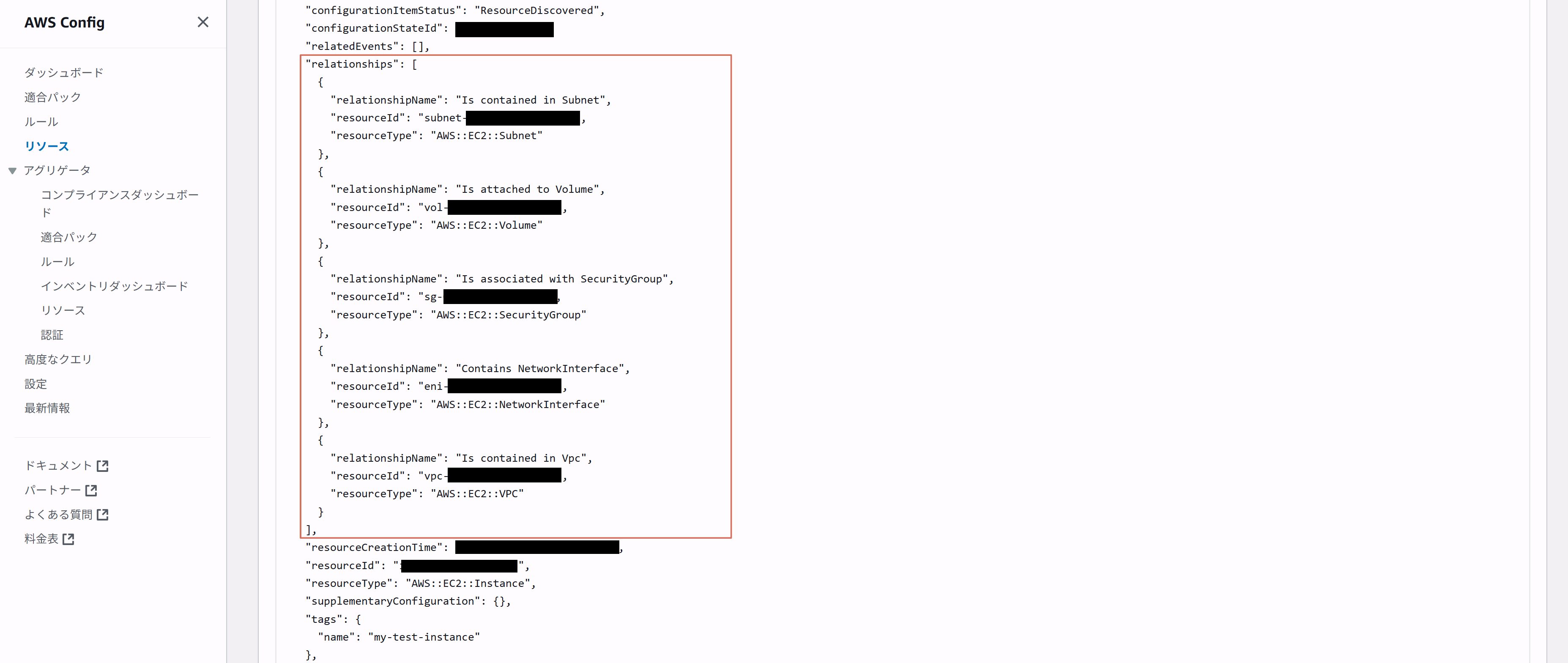

リソースの関係性

リソース同士の依存関係やつながりを可視化します。

例えば、EC2インスタンスがどのVPCに属し、どのセキュリティグループが関連しているかなどを自動で追跡し、記録します。

次のようにこれらの関係性をマネージメントコンソール上で確認することで、リソース間の依存関係を一覧で把握できます。

ルール違反リソースの設定自動修復

AWS Configが設定したルールにリソースが違反している(非準拠)と判断された場合、自動で正しい設定に戻す仕組みを構築できます。

この機能は、AWS Configが違反を検出したことをトリガーとして、別のAWS サービスであるAWS System Manager Automationを実行することで実現します。

ルール違反が発生→Configが通知→Automationが起動し、正しい設定に戻すという流れが、自動で行われます。

2. メリット

AWS Configを導入することで、以下のようなメリットがあります。

監査とコンプライアンス対応の自動化

社内ルールや定められた規制に対して、クラウド設定上で正しく守られているかを自動でチェックし続けます。

「この設定はルール通りである」という証拠(設定履歴)が常にAWS Configで記録されます。

これにより、監査のために手作業で設定を確認したり、大量の書類を作成したりする手間が省かれ、作業負担を軽減させることができます。

セキュリティリスクの自動検知

誰かが誤って、または悪意を持ってセキュリティに関する設定を変更した場合、それをすぐに検知し通知することが可能です。

そのため、セキュリティリスクのある設定に対して迅速な対処を行うことができます。

トラブルシューティングの効率化

AWS Configが記録する詳細な設定履歴は、システムに問題が発生した際に有効な調査ツールとなります。

「いつ、どの設定が変わったか」をAWS Configの設定履歴から遡り、トラブルの原因を突き止めるのに役立ちます。

3. 料金

※以下の料金については、2025年10月17日時点での情報です。

AWS Configの料金体系は、次の4つの要素に基づいています。

設定項目の記録料金

これがAWS Configの基本となる料金です。「設定項目」とは、監視対象リソースの設定が変わるたびに生成される設定の履歴データのことです。

設定項目は、リソースの設定やリソース間の関連付けに変更があった際に作成されます。

AWS Configでは、「連続的な記録」と「定期的な記録」の2つの頻度で設定項目を記録でき、それぞれで料金が異なります。

| 記録タイプ | 料金(東京リージョン) | 課金の仕組み |

|---|---|---|

| 連続的な記録 | $0.003 USD | 変更が発生するたびに設定項目が記録され、その件数に応じて課金されます。 |

| 定期的な記録 | $0.012 USD | 変更が発生した場合にのみ24時間に1回設定データが記録され、その設定項目ごとに課金されます。 |

AWS Configルール評価の料金

リソースの設定が、定めたルール(例:「S3バケットの公開アクセスを無効にすること」)に準拠しているかをチェックする機能の料金です。

ルール評価は、設定の変更時や、定期的なスケジュール(例:24時間ごと)で実行されます。

ルールの数が増えるほど、リソースの数が増えるほど、評価件数は増加します。

| ルール評価件数 | 料金(東京リージョン) |

|---|---|

| 最初の 100,000 件 | $0.001 USD / 1ルール評価 |

| 次の 400,000 件 | $0.0008 USD / 1ルール評価 |

| 500,001 件以上 | $0.0005 USD / 1ルール評価 |

コンフォーマンスパック評価の料金

コンフォーマンスパックは、複数のAWS Configルールをまとめてパッケージ化し、一度にデプロイできる機能です。このパック内の全てのルール評価に対しても課金されます。

コンフォーマンスパック評価とは、コンフォーマンスパック内で定義されたAWS Configルールを使ってリソースを評価することをいいます。

| コンフォーマンスパック評価件数 | 料金 |

|---|---|

| 最初の 100,000 件 | $0.001 USD / 1コンフォーマンスパック評価 |

| 次の 400,000 件 | $0.0008 USD / 1コンフォーマンスパック評価 |

| 500,001 件以上 | $0.0005 USD / 1コンフォーマンスパック評価 |

その他の料金

設定のスナップショットおよび記録された設定履歴のデータはS3に保存されるため、S3のストレージ料金が別途発生します。また、設定変更通知にAmazon Simple Notification Service(SNS)を使用する場合は、AWS SNSの料金も発生します。

AWS Configルールでカスタムルールを作成する場合はAWS Lambdaを使用するため、その料金も適用されます。

4. ユースケース

AWS Configは、企業や組織がクラウドを安全かつルール通りに運用するために役立ちます。

主なユースケースは以下の3つです。

コンプライアンス維持

組織や業界で定められたルールを定義し、逸脱していないかを自動で、継続的にチェックし続けます。

これにより、人の手による手間やミスをなくし、常にルールが守られている状態を維持できます。

変更管理

設定を変更する際、その変更がほかのリソースに悪影響を与えないかを検討する必要があります。

AWS Configは、リソースの設定変更の履歴を詳細に記録し、リソース間の依存関係を追跡します。

この情報を使うことで、リスクを事前に把握し変更時のトラブルを回避できます。

継続的な監査

セキュリティ上の脆弱性につながる設定ミスがないかを常時監視することで、セキュリティを強化します。

万が一セキュリティ事故が起きた場合でも、原因究明と対策に必要な証拠をすぐに得ることができます。

5. AWS CloudTrailとの比較

AWS Configと似ているサービスとしてAWS CloudTrailがあります。

この2つのサービスの違いを知っておくと、AWS認定試験の際などで活用できると思うので、比較してその違いを見ていきましょう!

| 比較項目 | AWS Config | AWS CloudTrail |

|---|---|---|

| 監視対象 | リソースの「設定状態」 | ユーザーの「操作記録」 |

| 記録する情報 | 「特定時点」で「リソース」がどうなっていたか(リソースの設定内容) | 「誰が」「いつ」「何をしたか」(API呼び出し) |

| 例 | 「このS3バケットの公開設定がオフになった」 | 「ユーザーAが、S3バケットの公開設定を変更するという操作をした」 |

AWS Configで「ある時点でのAWSリソースの状態はどのようなものだったか」を確認し、AWS CloudTrailで「誰がこのリソースを変更するAPIを呼び出したか」を確認することができます。

そのため、両者のサービスを使用することでAWS環境の管理と監査を強化することができます。

終わりに

AWS Configは、多くの人が関わる組織でリソースを適切に管理、運用していくために非常に有効なサービスだと感じました!

この記事を通して、AWS Configについて少しでも理解を深め、これからの学習に繋げていただけますと幸いです。

![[考察]セキュリティチェックにおけるSecurity Hub利用について](https://iret.media/wp-content/uploads/2021/07/eyecatch-aws-logo-1-220x124.png)