2025年12月11日、JPタワー 19 階にある Datadog 日本オフィスで開催された

「Datadog セキュリティ勉強会」に参加しました。

今回の勉強会は、日本で初めて実施された

セキュリティ特化のハンズオンを含む特別回で、

Cloud SIEM、Security Monitoring、CIEM を

実際に操作しながら理解できる、非常に実践的な内容でした。

この記事では、座学で学んだ Datadog Security の全体像と、

ハンズオンで体験した「攻撃検知 → 調査 → 理解」までの流れを、

参加者目線でまとめます。

※ 本記事は 2025/12/11 時点の内容に基づいています。

勉強会の概要

当日は Datadog Japan の高尾さんが進行を担当し、

以下の流れで実施されました。

- 15:00〜16:00:座学・デモ

- 16:00〜17:50:ハンズオン演習

- 17:50〜18:00:Q&A

「Detect and Investigate Threats with Cloud SIEM」。

Datadog Security の思想と強み

Datadog Security の最大の特徴は、

Observability(可観測性)とセキュリティが密接に統合されている点です。

ログ、メトリクス、APM トレース、タグなど、

日常的に Datadog で扱っている情報を

そのままセキュリティ文脈で再利用できるため、

DevSecOps を「分断せずに」実現できる設計になっています。

- Cloud Security Market Awards 2025 受賞

- 外部アナリスト評価で Leader

- アプリ・クラウド・ランタイムまでをカバーする広い守備範囲

Datadog Security の仕組み

Datadog Agent、APM、クラウドインテグレーションなどから収集されたデータは、

以下のプロセスを経てセキュリティシグナルとして整理されます。

- Correlation(相関分析)

- Contextualization(文脈付与)

- Prioritization(優先度付け)

これらの結果は Security Inbox に集約され、

「どの問題から対応すべきか」を

一目で判断できる形で提示されます。

Security 機能の分類

▼ 予防的統制(Preventive Controls)

予防的統制は、問題が発生する前に

リスクを検出・是正することを目的とした機能群です。

- Code Security(SCA / SAST / IAST / Runtime SCA)

- CSPM / CIEM

- Sensitive Data Scanner

▼ 発見的統制(Detective Controls)

発見的統制は、すでに発生した攻撃や不審な挙動を

迅速に検知・調査するための機能群です。

- Cloud SIEM(ログベースの検知・調査)

- App & API Protection

- Workload Protection

Code Security:SCA / SAST / IAST の違い

Code Security は、アプリケーションコードや依存関係に潜む

脆弱性を検出するための機能群です。

Static SCA と SAST

| 項目 | 内容 |

|---|---|

| Static SCA | OSS や外部ライブラリに含まれる既知の脆弱性を検出 |

| SAST | 自社コード内の記述ミスや脆弱な実装を静的解析で検出 |

Runtime SCA と IAST

| 項目 | 内容 |

|---|---|

| Runtime SCA | 実行中のアプリケーションが利用しているライブラリの脆弱性を検出 |

| IAST | 実際の実行パスに基づいて、攻撃可能なコード脆弱性を検出 |

App & API Protection

App & API Protection では、クレデンシャルスタッフィングやブルートフォースなどの

アプリケーションレイヤ攻撃をリアルタイムに検知し、UI から即座にブロックできます。

Datadog Agent のリモートコンフィグを活用することで、

設定変更を即時に反映できる点も特徴的です。

CSPM / CIEM / Workload Protection

CSPM はクラウド構成リスクを可視化し、

セキュリティベストプラクティスから外れた設定を検出します。

CIEM は IAM 権限を分析し、過剰権限や未使用権限といった「権限の歪み」を洗い出します。

Workload Protection は、ホストやコンテナ上で実行されるプロセスを監視し、

ランタイムレベルの不審な挙動を検知します。

ここまでが、座学パートで共有されたDatadog Security の全体像です。

予防的統制から発見的統制まで、幅広いセキュリティ機能が

Observability と統合された形で提供されていることが整理されました。

この理解を踏まえたうえで、後半はいよいよ 実際の操作を通じたハンズオンに移ります。

ここからは Cloud SIEM を中心に、

「攻撃をどう検知し、どう調査につなげるのか」を体験していきます。

ハンズオン:Cloud SIEM を使った攻撃調査の流れ

ハンズオンでは Datadog Learning Center の

「Detect and Investigate Threats with Cloud SIEM」を使用し、

攻撃の発生から検知、調査、理解までを一連の流れで体験しました。

- Step 1:攻撃を発生させる

- Step 2:Signals Explorer で検知状況を確認

- Step 3:Investigator による侵害経路の特定

- Step 4:Capture the Flag(クイズ形式の最終調査)

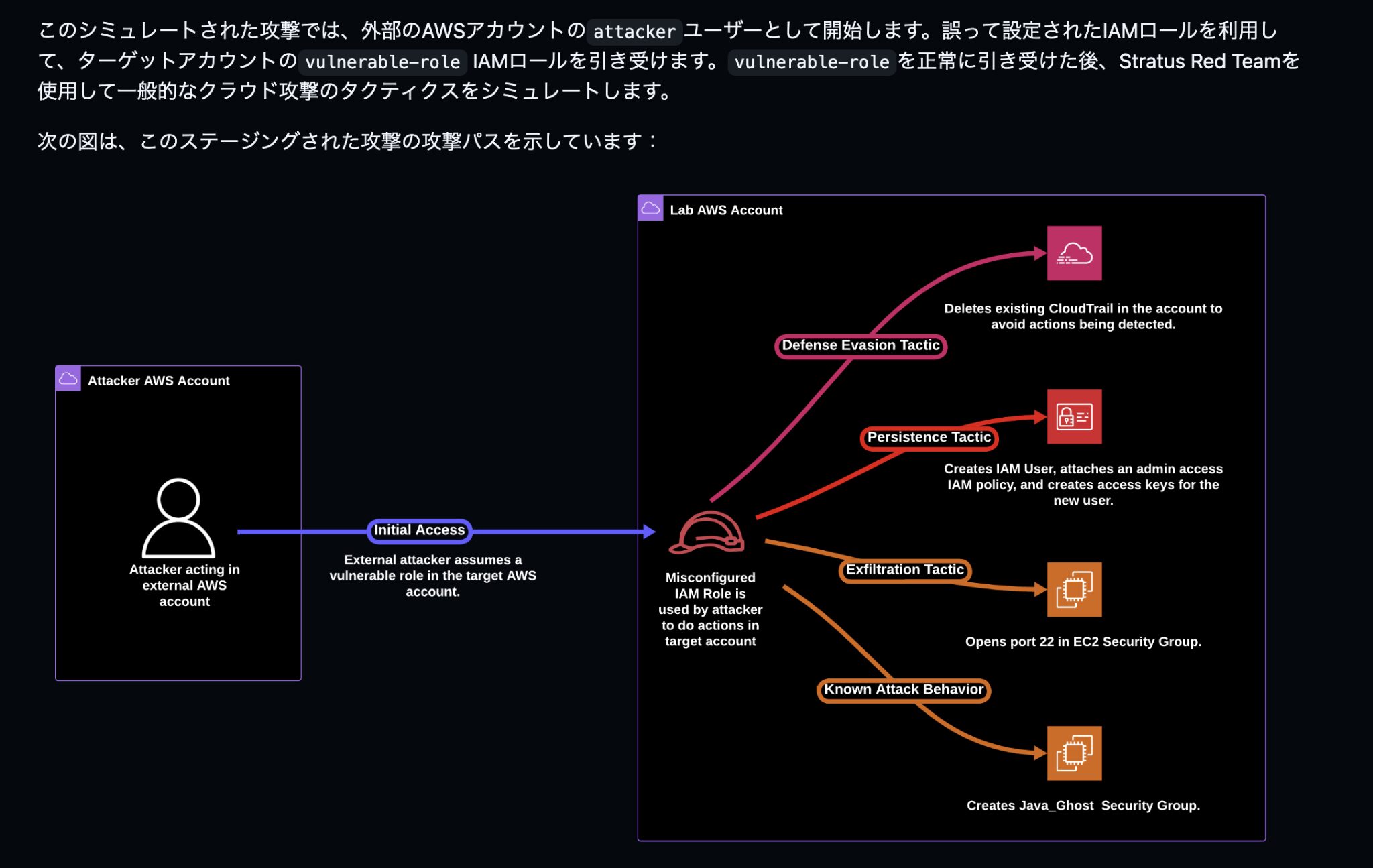

Step 1:攻撃を発生させる

攻撃者用 AWS アカウントから、誤設定された IAM ロール(vulnerable-role)を利用して攻撃を開始します。

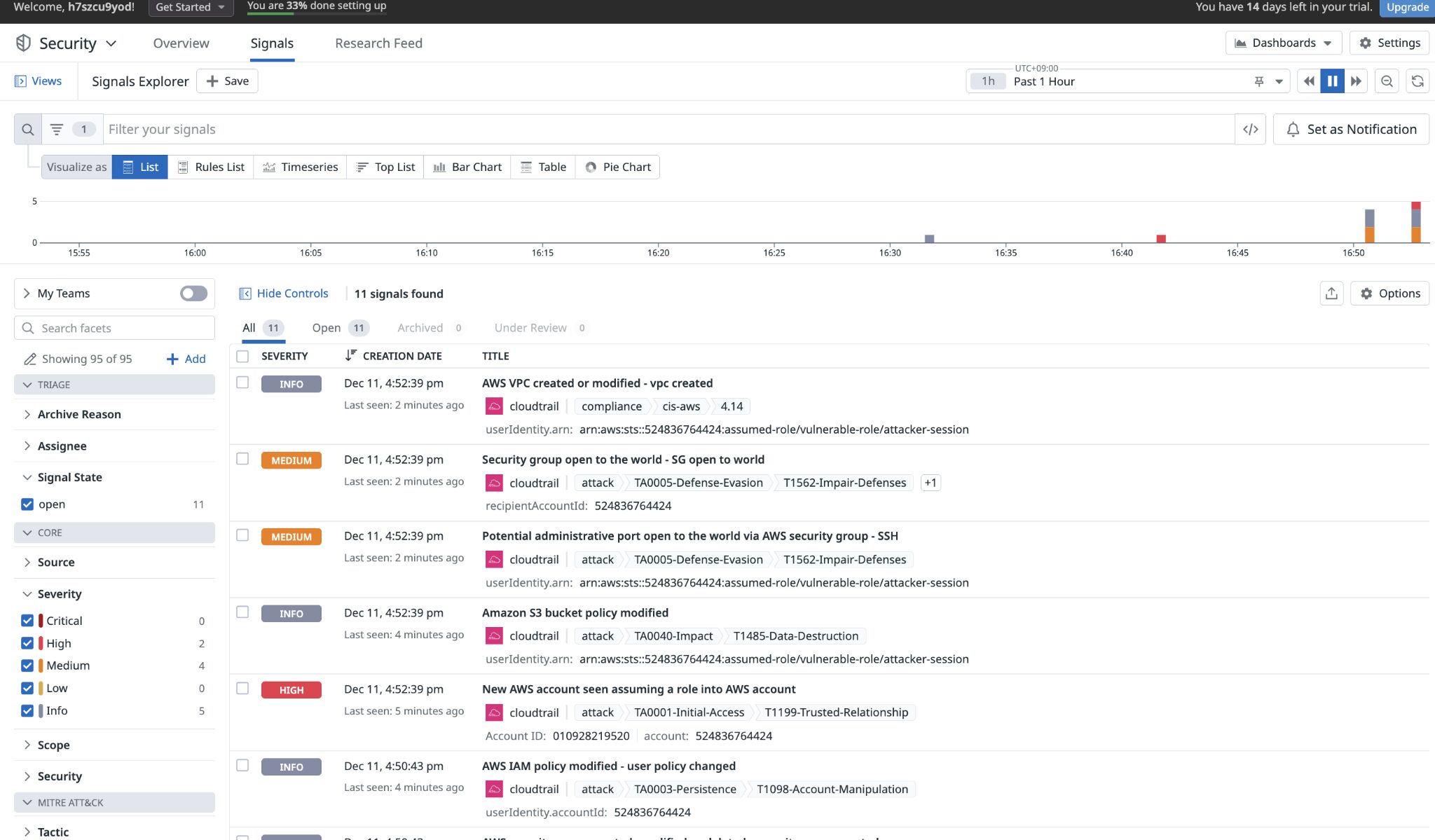

Step 2:Signals Explorer で検知状況を確認

攻撃後、Cloud SIEM に複数のセキュリティシグナルが出力されます。

Severity や MITRE ATT&CK のタクティクスで絞り込みながら、優先度の高いものから確認していきます。

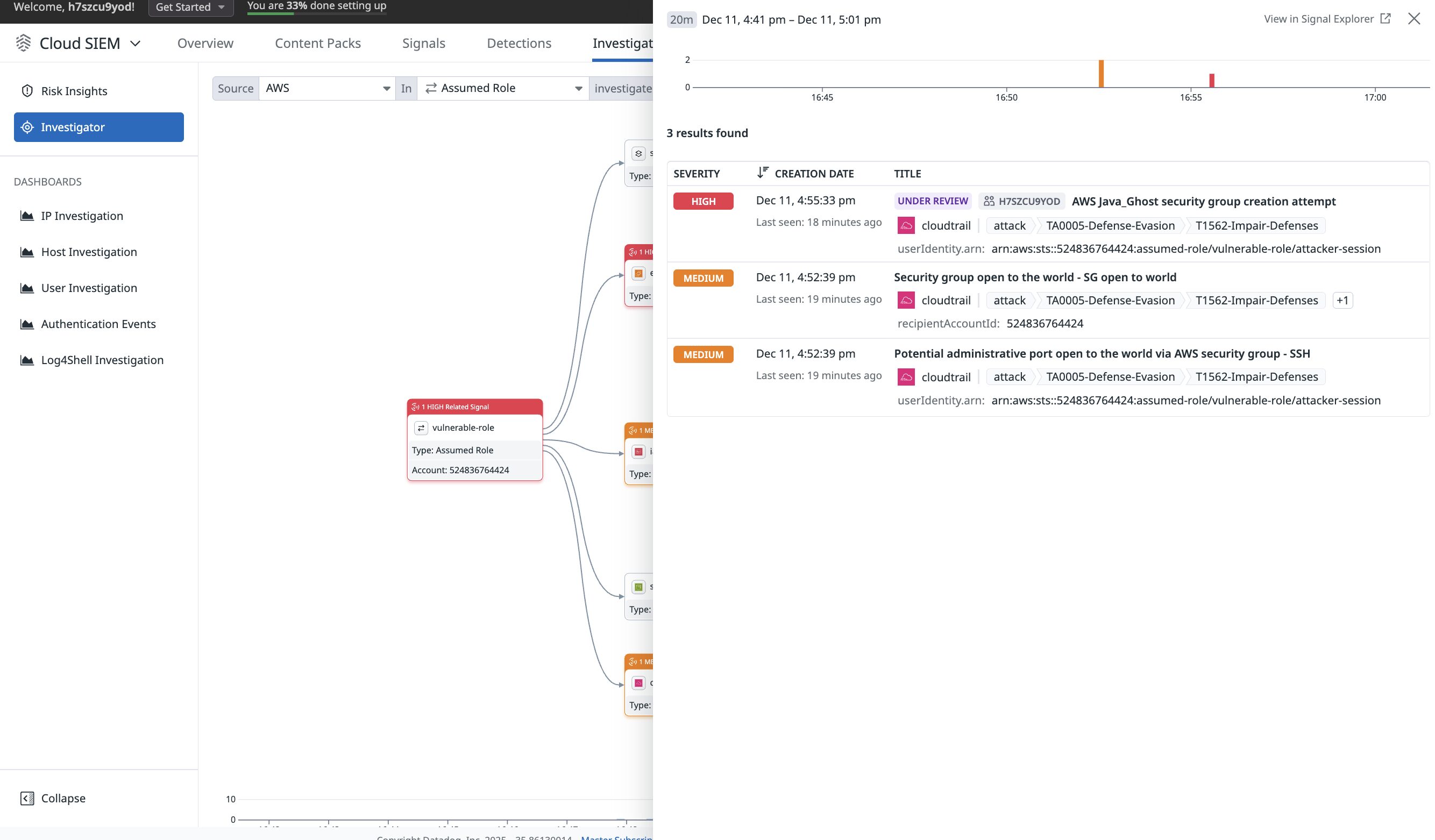

Step 3:Investigator による侵害経路の特定

Investigator により、該当時間帯に攻撃者が実行した操作を時系列で可視化できる点は特に印象的でした。

今回のシナリオでは、Assumed Role(vulnerable-role)を起点に、

IAM / EC2 / S3 / CloudTrail など複数の AWS サービスへ操作が波及していく流れが確認できました。

イベント種別を開いていくことで、どの API アクションが発火しているかが把握でき、

「次に確認すべきログ」を判断しやすい構造になっています。

また、画面上部のフィルタを切り替えることで、

「疑わしい主体(アカウント ID・ロール・ユーザー)」を起点に調査を再構成できる点も非常に実務的だと感じました。

単一のシグナルを深掘りして終わるのではなく、

「この主体は他に何をしているのか?」を同じ導線で追えるため、

横断的な侵害調査がやりやすい設計になっている印象です。

Step 4:Capture the Flag(クイズ形式の最終調査)

最後は Capture the Flag(CTF)形式で、クイズとして出題される問いに対して

Datadog Security の画面を使って答えを特定していきます。

ヒントも用意されており、

「どの画面を見れば答えに辿り着けるか」を考えながら進める構成でした。

- 攻撃者が作成した IAM ユーザー名

- AdministratorAccess 付与時の MITRE タクティクス

- 攻撃中に発生した STS イベント

- 削除された CloudTrail のリージョン

単なる操作手順ではなく、調査の思考プロセスを体験できる点が非常に良かったです。

今回得られた大きな学び

今回のハンズオンを通して、Cloud SIEM は「検知するための機能」ではなく、

「調査を前提に設計された機能」だと強く感じました。

- Investigator による時系列・関係性の可視化

- タグ設計や Detection ルールの重要性

- Observability と Security が統合された強み

おわりに

Datadog セキュリティ勉強会では、Cloud SIEM を中心とした調査フローを一気通貫で体験できました。

本記事が、Datadog Security の導入や活用を検討する方の参考になれば幸いです。