1. はじめに:AI駆動爆速開発の裏側にある「横着」の美学

みなさんこんにちは!!MSPセクションのグループリーダーをやってまっす!石田(姉の方)ですっ!

以前、[それいけMSP!開発素人がGeminiさんと「爆速ペアコーディング」でMSPガイドラインAIを爆速作成したお話]の時に、Wikiをドキュメントにまとめて、そこからRAG(検索拡張生成)でAIがフォローしてくれる仕組みを作りました。

その過程で直面したのが以下の壁。

そこで、またまたAIを相棒に「横着する仕組み」を爆速で作ってみました!今回解決したかった課題は以下の3つです。

- コピペだと書式が崩れる: MarkdownやBacklog記法をそのまま貼ると見出しやリストが壊れる。

- 情報の陳腐化: 古いWikiが多く、移行後にどれが重要か判断しにくい。

- 「移行して終わり」になりがち: 大量のドキュメントがただ並ぶだけで、内容を把握するのが大変。

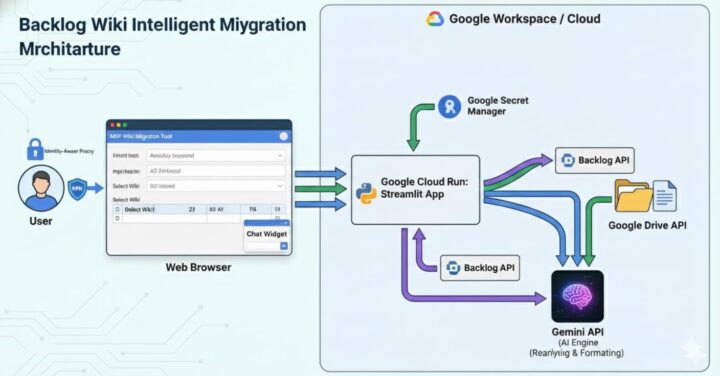

これらの課題を解決するため、Google Cloud Run + Gemini APIを活用し、「AIが中身を理解して、整形しながら移行するツール」を構築しました。

特筆すべきは、構想から本番デプロイまで、AIとの約50回の対話、時間にして約3時間強で完了したという点です。今や、開発スキルがなくてもAIと対話すれば、誰でも簡単に業務改善ソリューションが作れる時代です。

「でも、だからこそ怖いのがセキュリティなんです。」

誰でも作れるからこそ、セキュリティの重要性はかつてないほど高まっていると感じています。特に今回、Google WorkspaceのID基盤を活用して「社内限定」のソリューションを構築したのですが、改めて「Google WorkspaceのID管理って、限定的なツールを作るのにマジ最強だな!」と実感しました。

2. なぜAIツールに「徹底したセキュリティ」が必要なのか

AIを活用した開発において、最も陥りやすい罠が「機能の実装を優先してセキュリティが疎かになる」ことです。誰でも爆速でツールが作れるようになったからこそ、ここを疎かにすると組織に大きなリスクをもたらします。

特に社内Wikiには機密情報が含まれるため、以下の3つの観点で「妥協のないセキュリティ」を実装しました。

① インフラレベルの防御(IP制限)

「特定のVPN環境からしかアクセスできない」状態を、Cloud Runのアプリケーション層で実装しました。許可されたIP以外は、トップ画面すら表示させない鉄壁のガードを敷いています。

② 組織アイデンティティの保護(IAP & ドメイン制限)

Google Cloudの IAP (Identity-Aware Proxy) を導入し、組織のGoogleアカウントでのみツールを利用可能にしました。さらに、コード内でメールアドレスのドメインをチェックし、組織以外のアカウントは認証後であってもアクセスを拒否する仕組みを組み込んでいます。これができるGoogleのID管理は本当に強力です。

③ 秘匿情報の管理(Secret Manager)

BacklogのAPIキーやGoogle OAuthのクライアント秘細など、漏洩が許されない情報はもちろん一切ソースコードに書きません。すべて Google Secret Manager で一元管理し、実行時にプログラムが動的に取得する構成にしました。

3. 「AIとバイブコーディングする」ということ

今回の開発は、私(人間)が「やりたいバイブス(ノリ)」を伝え、AIがそれを爆速で具現化するバイブコーディング(Vibe Coding)スタイルで行いました。細かいロジックを一つずつ指示するのではなく、「こんなツールにしたいんだよね!」という直感的なやり取りの積み重ねです。

開発ログ:3時間の軌跡

- 対話回数: 約50回

- 開発時間: 約3.5時間

- 主なイテレーション:

- プロトタイプ作成(Wiki取得ロジック)

- AI解析エンジンの搭載(Gemini 2.5 Flash 連携)

- UI/UXの改善(全選択機能や連続クリックの安定化)

- セキュリティの強化とクリーンアップ(不要なサービスアカウントの削除、IP制限の追加)

AIはコードを書くだけでなく、「このサービスアカウントは不要ですか?」といった整理や、「リダイレクトURIのエラー原因」の特定まで、デバッグの全工程でパートナーとして機能しました。

システム概要はこちら↓↓↓

4. 機能紹介:AI移行の付加価値

移行後のGoogleドキュメントを開くと、そこには「生きたナレッジ」が生成されています。

- 3行要約: 膨大なWikiの要点を瞬時に把握。

- ToDo抽出: 文中の「いつまでに何を」をAIがリスト化。

- 鮮度チェック: 「この記事は2024年の情報で、今は古い可能性がある」とAIが警告。

- HTML構造の維持: 太字やリスト、見出しがドキュメントの書式として完璧に反映。

実際のUI↓↓↓

5. セキュリティを重視するからこそ、AIを「甘やかさない」

「AIに社内データを渡すのは怖い」という声は確かにあります。しかし、それは「使い方」次第。今回私が一番こだわったのは、AIが提示する「動くコード」に対して、納得がいくまでセキュリティの再考を迫ったことです。

「IP制限はこれで完璧?」「コードにベタガキしてない?」「不要な権限は最小化して!」etc… と対話しながら、「プライベートなクラウド環境(Cloud Run)」 内でAPIを完結させ、かつ 「入り口をガチガチに固める(IP/IAP)」 構成を徹底的に追求しました。AIを単なる「作業代行」ではなく、「セキュリティ・ベストプラクティスを具現化するパートナー」として使い倒すことで、安全にAIの恩恵を最大化できることを証明できたと思います。

6. まとめ:AI開発は「責任」との共同作業

今回のプロジェクトを通じて、AIとの開発は「ただ速い」だけではないと確信しました。むしろ、「セキュリティのベストプラクティスを、人間の執念とAIの正確さで漏れなく適用する」 ための強力な武器になります。

誰でもソリューションが作れる時代だからこそ、問われるのは「作る人のセキュリティ意識」。AIを使って何か作りたいと考えている方は、ぜひ機能以上に「どう守るか」をAIと戦わせ、議論してみてください。

そして、Google Cloud と Google Workspace の強力な連携(エコシステム)を味方につければ、爆速かつ「マジ最強にセキュア」な社内ツールは、あなたの手で生み出せます!

さぁ、みなさんもまずはAIに「これ、どうにかなる?」って話しかけてみることから始めてみませんか?

次もまたなんか爆速で作れたらブログにしたためたいと思います!

それでは次回の「それいけMSP!」もお楽しみに!(あるのか?ないのか!?乞うご期待!)

アイレットにはなんでもチャレンジできる環境があります!私も日々楽しく新しいことにチャレンジしつつ仕事に打ち込んでます!そんな私たちと一緒にMSPをもっと発展させ最強にしたい方!興味がある方!ぜひ一度カジュアル面談にお申し込みくださいませ!

募集要項:【MSP(運用・保守・監視)】東京or大阪週5出社/未経験者歓迎★AWS,Google Cloudパートナー★

それでは、皆さんと一緒に働ける日を楽しみにしています!!