クラウドインテグレーション事業部 セキュリティセクションの村上です。

サンフランシスコから、Google Cloud Next ’23現地参加2日目のレポートをお届けします。

Google Cloud Next ’23 とは何ぞや?という方は0日目のレポートへ。また、1日目のレポートはこちらです。

参加したセッション

本日は、Developer Keynote と、セキュリティ系のセッション7個を回ってきました。一部をご紹介します。

なお、お昼は食べそびれましたが、会場で無料で提供されているコーヒー等を美味しくいただきました。

Developer Keynote

昨日は Next ’23 のメインとなる Keynote がありましたが、本日は主に開発者向けの Keynote です。

『Welcome to legacy land.』と題した曲の演奏から始まり、Googler や Champion Innovators がリレーのように、レガシーを解消した話や最新の Google の技術紹介を次々に行っていくような講演でした。

日本から Next ’23 にオンライン参加しているセキュリティセクションメンバーが Developer Keynote の記事を書いているので、是非ご覧ください。

Generative AI for defenders with Sec-PaLM 2 and Duet AI

1日目の Opening Keynote でも多く取り上げられていた、生成 AI に関連するセッションです。

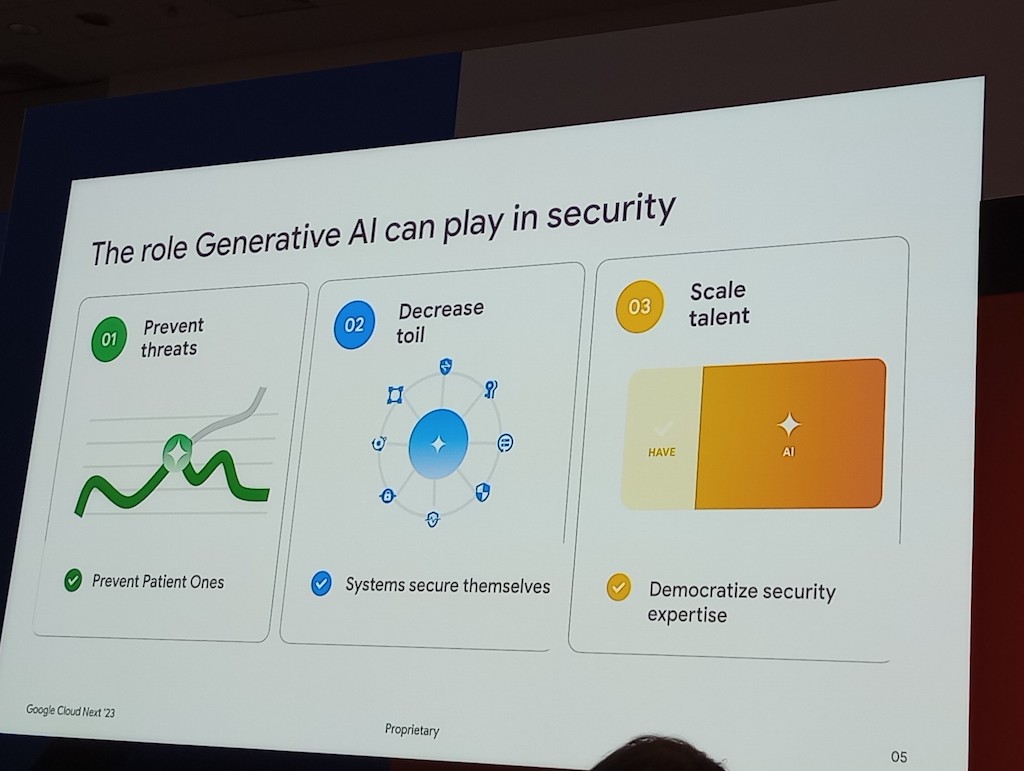

最初に、セキュリティ領域において生成 AI に期待される役割が3つ挙げられていました。

- 脅威の防止

- 前例がないような脅威(=1例目の脅威、画像中の Patient One)を防止する。

- 今回リリースされた機能では、Duet AI in Mandiant Threat Intelligence が該当する。

- トイル(繰り返される手作業)の削減

- セキュリティオペレーションの負荷を下げる。

- Duet AI in Security Operations の、 AI によるサマリ機能などが該当する。

- セキュリティスキル不足や人材不足の解消

- AI の助けを借りて、セキュリティ業務経験が浅くてもセキュリティ業務ができるようにする。

- Duet AI in Security Command Center の Attack Path Simulation などが該当する。

その後、セキュリティ領域の AI サービス開発者向けの Cloud Security AI Workbench と、Cloud Security AI Workbench で利用できるセキュリティ領域に特化した LLM (大規模言語モデル)である Sec-PaLM 2 の主なユースケースの紹介、

続いて、今年4月の Cloud Security AI Workbench テストユーザー向けリリース時の初期ユーザーであるパートナー企業2社による、成果や課題などの共有がありました。

Security AI Workbench は、Vertex AI 上に構築されており、Mandiant Threat Intelligence や VirusTotal、OSS の脆弱性情報、MITRE のフレームワーク情報などを活用し Sec-PaLM 2 を使って以下のような処理を行うことができます。

- 要約:不審なスクリプトの振る舞い説明、脅威インテリジェンス情報の要約など

- 分類:マルウェアの分類、コード脆弱性の特定など

- 生成:YARAルール、SOARプレイブックの生成など

レポート作成は手間も知見も必要な作業の1つなので、下書きだけでも自動で作成できれば、かなりの効率化が見込めるのではないでしょうか。

Sec-PaLM 2 が利用可能になったら、是非試してみたいと思います。

Prevent cloud compromises: Learn how Uber discovers cyber risks and remediates threats

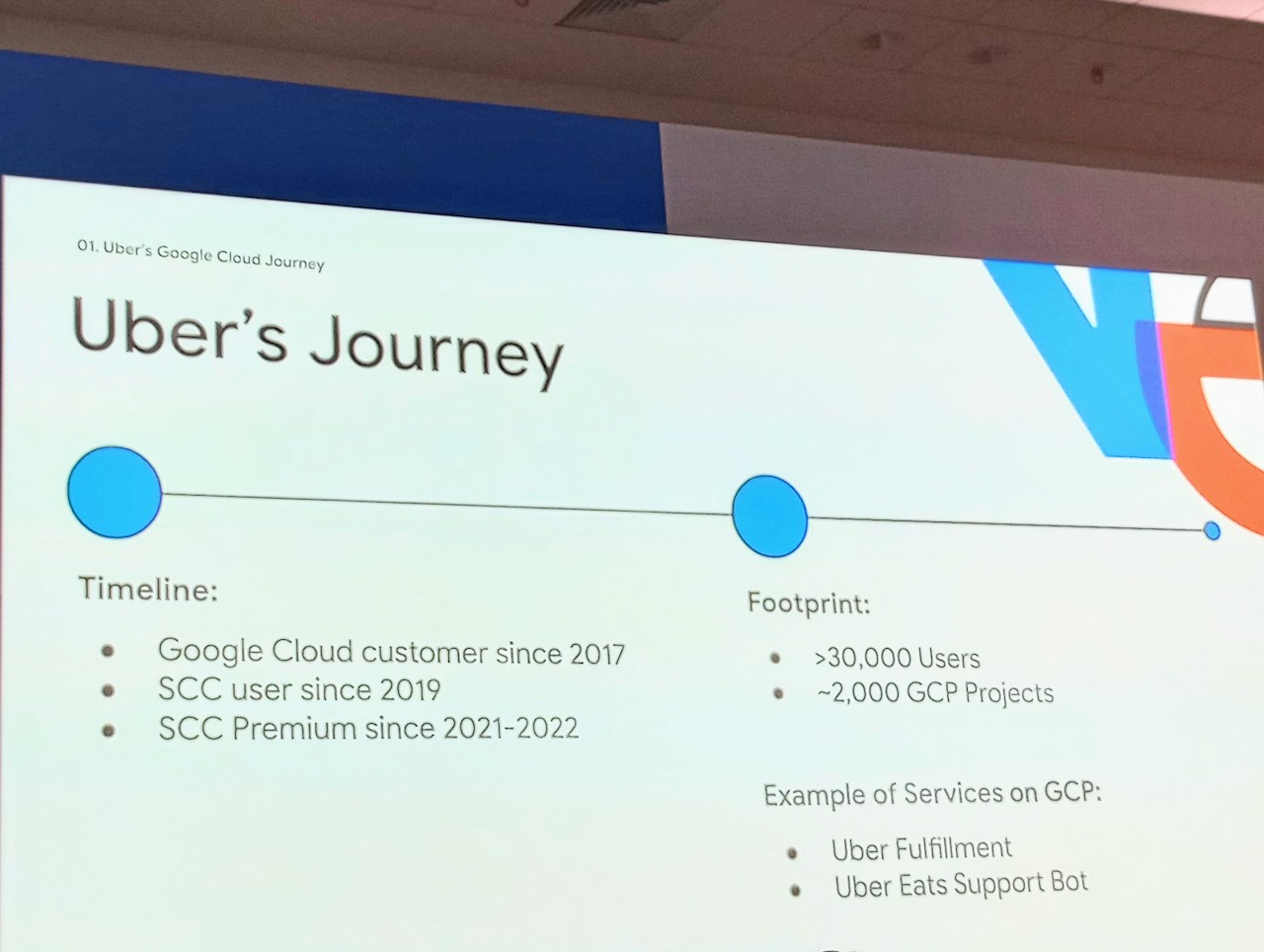

2021年頃から Security Command Center の Premium Tier を活用している Uber 社のクラウドセキュリティチームによる、活用事例紹介セッションです。

3万人を超えるユーザー、約2,000の Google Cloud project について、セキュリティチームがリソースプロビジョニングやアクセスコントロール、脆弱性管理や脅威モニタリング、検知時の通知などを行っているとのことでした。

脆弱性管理には、Security Command Center の Security Health Analytics、脅威検知には Event Threat Detection を活用しているとのことで、

Pub/Sub や Cloud Function、Google Cloud 外のチケット管理システムや SIEM・SOAR を利用した自動通知などの仕組みが紹介されました。

弊社は複数のお客様の運用保守をお任せいただいており、お客様の Google 組織内の一部の Project のみ弊社で運用保守を行うこともあるため、Uber 社と全く同じ仕組みにはできないものの、

お客様の環境の脅威検知などを簡単な設定で迅速に行える Security Command Center は、是非活用していきたいと考えています。

認定者ラウンジとグッズ

セッションの合間に、認定者ラウンジに立ち寄りました。

認定者ラウンジは、Google Cloud 認定資格保有者と Champion Innovators のみ入場可能で、ソファーで休憩できたり、飲み物をいただけたりするスペースです。

また、認定者グッズとしてワッペンをいただきました。

おわりに

Next ’23 はあと約半日を残すのみとなりました。

来年の Next はラスベガスでの開催という発表もあり、サンフランシスコでのこういったカンファレンスは最初で最後かもしれません…思い残すことが無いように、最後まで楽しんで学んで帰りたいと思います!