要旨

株式会社サイバーセキュリティクラウド(以下、CSC) 竹村さまの『Cloud からの情報漏洩を防ぐ WAF の自動運用で工数削減・セキュリティを強化する方法』というセッションを聞いてきました。

こちらの内容についてまとめます。

セッション内容

昨今のクラウドの利用状況

DX やコロナ禍でクラウドサービスや、パブリッククラウド の利用が増えています。

なぜ、パブリッククラウド が利用されるのか?

パブリッククラウド はオンプレミスと比較して以下のようなメリットがあります。

- オンデマンドで利用でき、導入コストが低い。

- 使いたいときに、使いたい分だけ利用できる。

- 自社での運用保守などが必要ない。

これらのメリットが有るため、クラウドの利用が増えているとのことです。

では、セキュアに運用するためにはどうしたら良いでしょうか?

ここでは、以下のように分類されていました。

- セキュリティ体制の強化により対策する。

- 設定ミスを検出する。

- オブジェクトストレージがフルオープンになっているなど

- 設定ミスを検出する。

- 外部からの攻撃に対策する。

- 不正アクセス

- スクリプト改ざん

外部からの攻撃への対策は On-Prem などでも必要とのことです。

Google Cloud の場合は、構成が必要なセキュリティコントロールを特定するため、 3つの要素を検討するとのことです。

- 法令遵守

- 組織のセキュリティと管理計画

- 顧客 / ベンダーのセキュリティ要件

これらを検討してコントロールを特定することが大切、とのことです。

クラウド上のセキュリティ対策方法を決定するためには、責任共有モデルを理解する必要があります。

利用者が、クラウド上の対策として何をするべきか理解することが必要です。

Google Cloud では、『アプリケーションレベルのデータ保護』は利用者の責任であることが明示されています。

On-Prem では、すべてのレイヤーで担保が必要でしたが、IaaS では OS から上のレイヤーについては利用者で担保する必要があります。

また、データのセキュリティは全てにおいて利用者で管理することが必要です。

外部からのサイバー攻撃を防ぐ WAF とは

Firewall などでは防ぐことが出来ない、アプリケーションレベルの保護するためのソリューションです。

たとえば、クロスサイトスクリプティングや、SQL インジェクションなどの脅威から Web アプリケーションを保護することができます。

アプリケーション上の個人情報などを狙うサイバー攻撃に対しても、有効なソリューションの一つです。

Google Cloud Armor とはなにか?

Google Cloud Armor は Google 提供の WAF で、 Core Rule Set (CRS) を利用して簡単に始めることができ、クラウドシームレスに活用できます。

パブリッククラウドに付随する WAF のメリットは以下のようなものがあります。

- Web アプリケーションへの攻撃対策が可能

- 自社でルールを自由に設定できる

- 安易に運用ができる

- ソフトウェアのインストールや別途ハードが不要で、スムーズに開始できる

- 適切なコスト

- 従量課金で利用できる

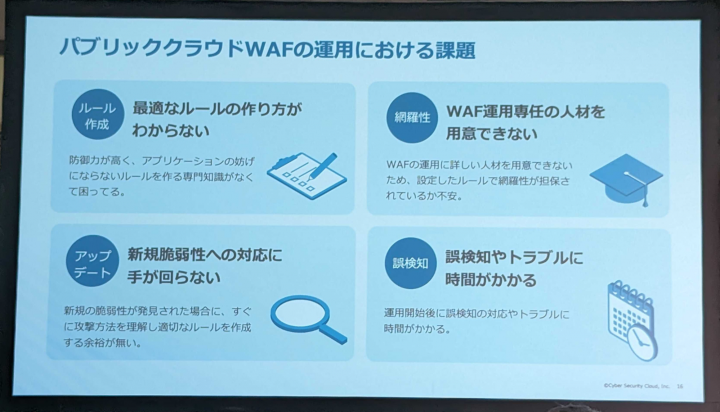

では、クラウドに付随する WAF を運用する際に課題となる点は何でしょうか?

WAF の運用管理はユーザー自身でする必要があります。

たとえば、最適なルールセットの選択はユーザーの責任となりますが、最適なルールセットの選択は難しいです。

これには、自社にセキュリティエンジニアや WAF エンジニアを用意できないなどの問題があります。

他にも、新規脆弱性への対応、過検知・誤検知の対応もユーザーの責任です。

これらの問題に対して、 WafCharm が活用できます。

CSC のプロダクト WafCharm

WafCharm は適切なルールをセットを適用します。

Google Cloud によるコアルール以外にも CSC の独自ルールセットが適用されます。

WafCharm は AWS / Azure / Google Cloud に対応しているとのことです。

また、ルールで検知できないニッチな攻撃に対しては、攻撃遮断くんという CSC の製品の攻撃データベースと再マッチを行い不正な攻撃を Blacklist IP へ追加することで対策することができるとのことです。

また、運用の安心サポートとして、24/365 の技術サポートを用意しているとのことです。

改ざん検知機能を搭載しており、サイトが万が一改ざんが検知された場合は、通知でいち早くお知らせすることも可能とのことです。

WAF で守りつつ、改ざん検知で正常であることを確認することが重要とのことでした。

システムアーキテクチャ

WafCharm を Google Cloud 上で利用する際のアーキテクチャについて説明がありました。

Google Cloud Load Balancing に対して、Security Policy を適用し、その Security Polocy の内容を WafCharm で書き換えるとのことです。

また、Cloud Load Balancer のログを解析し、不正なものがあったら Black IP に登録するとのことでした。

グローバルで危険な IP については、CSC で IP レピュテーションの IP Set を有しているため、そういったものは予め登録する仕組みとなっているとのことです。

これらの仕組みによって、お客様の Web アプリケーションへの攻撃を防ぐことができます。

WafCharm まとめ

WafCharm はさまざまなルールセットを顧客環境ごとに準備でき、Black IP や 除外パスなどの運用もサポートで対応できるソリューションとのことです。

『WAF の運用にかけていた工数を、本来の業務に』とのメッセージが有りました。

まとめ

WafCharm は iret とパートナー契約を結んでおり、iret のお客様にも多数ご利用いただいています。

Web アプリケーションの保護は、各アプリケーションごとに実施する必要があるため、運用負荷が高い対策の一つです。

WAF の運用を、iret や CSC の WafCharm へオフロードして、安全な環境をご利用いただくとともに、コア業務に注力いただければと思います。

WAF 運用も、iret や CSC にご相談ください。

![[Google Cloud Next Tokyo ’23 キーワード解説] DevSecOpsとは](https://iret.media/wp-content/uploads/2023/11/eyecatch-Google_Next_23-720x378-1-220x116.png)