要旨

Google Cloud マンディアント事業部 桐谷さまのセッション『侵害事例から読み解くクラウドセキュリティと対策のポイント』を聞いてきました。

内容や感想について、こちらにまとめたいと思います。

セッション内容

Mandiant について

まず、Mandiant に関する説明がありました。

Mandiant は Google に買収され、Google Cloud の一部としてサービス提供されているとのことです。

Mandiant の業務としては、以下のようなことを実施されているとのことです。

- 1,800件/年 の診断対応

- 3,000グループ以上の攻撃グループの追跡調査

- 脅威インテリジェンスの提供

Mandiant は全世界にインシデントレスポンス情報を提供しているとのことです。

クラウド環境のセキュリティ侵害事例

ここでは、2種類の攻撃グループによる、クラウド環境のセキュリティ侵害事例の紹介がありました。

- Cyber Criminals

- FIN-xx

- 金銭を目的とした攻撃グループ

- UNC4899

- 国家の関与が疑われる攻撃グループ

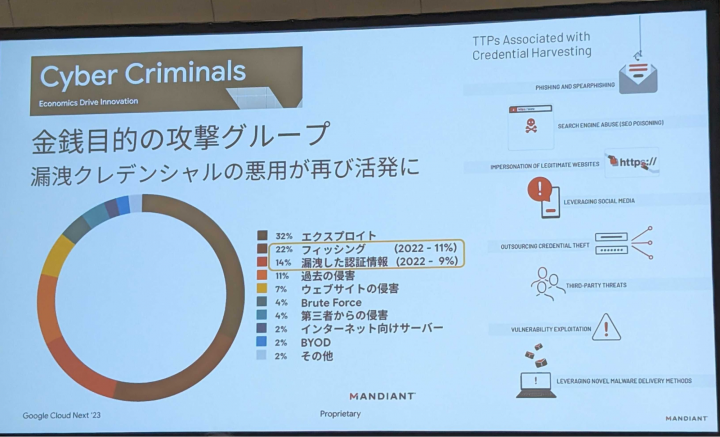

Cyber Criminals 金銭目的の攻撃クループ

昨今、金銭目的の攻撃グループによる、漏洩クレデンシャルの悪用が増えているとのことです。

従来は、バンキングなどの悪用が多かったのですが、最近はランサムウェアなどが主な収入源になっているとのことでした。

その際の侵入手段として、エクスプロイトは従来より主要な侵入手段として悪用されています。

今年の特徴としては、フィッシングや、漏洩した認証情報による侵入が大きく増加しているとのことです。

攻撃者の視点から見ると、金銭目的であれば、バンキングより認証情報を狙うほうが簡単かつリスクが低いと Mandiant は分析しています。

実際のアンダーマーケットでは、認証情報などが売買されています。

認証情報の詐取、侵入などの攻撃者の役割が、分業化されているとのことです。

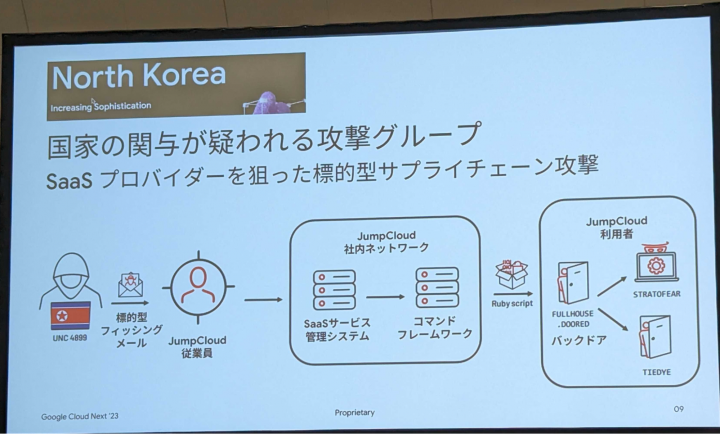

North Korea 国家の関与が歌われる攻撃グループ

サプライチェーン攻撃の事例の紹介がありました。

IDaaS を提供する JumpCloud が狙われた事例です。

攻撃者は、まず足がかりとしてフィッシングメールを JumpCloud 従業員に送り、社内ネットワークに侵入します。

ここまでは、一般的な攻撃ですが、SaaS サービス管理サービスからコマンドを発行し、SaaS 利用者環境にバックドアを設置した事例があるとのことです。

システム管理などの管理系サービスは、攻撃者に狙われやすい傾向にあるとのことです。

これらの詳細は、Mandiant の Blog にもまとめられているとのことです。

強固なセキュリティ対策のためのポイント

クレデンシャル漏洩対策の基本は、強固なセキュリティ対策に重要とのことです。

- サービスアカウントの最小権限を徹底する

- クレデンシャルの必要性を改めて検討

これら、基本の対策の他に、以下のような対策も重要とのことです。

- コントロールプレーンの監査ログを有効化

- 監査ログが有効なことや、保存期間、保存場所を確認する

- 攻撃者は保存場所をチェックして、無効化や削除を試す場合がある

- 保存場所が侵害されないように注意する

- データプレーンのログ取得

- ユーザーで設定が必要なことが多いため、有効化を行う

また、これらの他にセキュリティ強化のためのポイントを 3つ提示いただきました。

- ID / Credential の安全な管理

- ハイブリッドクラウド環境の理解

- アタックサーフェスの低減

以下に詳細を記載します。

ID / Credential の安全な管理

最近の傾向として、多要素認証を突破されることが散見されるとのことです。

▼ 攻撃手法1 MFA 認証疲れ

標的ユーザーへの MFA プッシュ通知を連続送信し、プッシュ通知をなんとかして止めたい心理を悪用するとのことです。

何度も送信されるため、リクエストを承認してしまう場合があるとのことで、実際の攻撃の例では 2分間で 50回くらい送ってくるとのことです。

▼ 攻撃手法2 中間者攻撃

標的ユーザーにフィッシングメールを送信し、フィッシングサイトへ誘導、セッション Cookie を詐取するなどの方法があるとのことです。

これらに対する対策をするにあたって、多要素認証の認証強度は同一ではないという点に注意が必要です。

Email / SMS は導入は簡単ですが、突破されやすいです。

OTP / Context Matching (Risk Based 認証) は、突破しにくいが突破された事例もあります。

FIDO2 Hardware Keys は安全ですが、デバイスが必要なためスケールしにくくなっています。

そのため、最適な MFA 手法を選択することが重要とのことです。

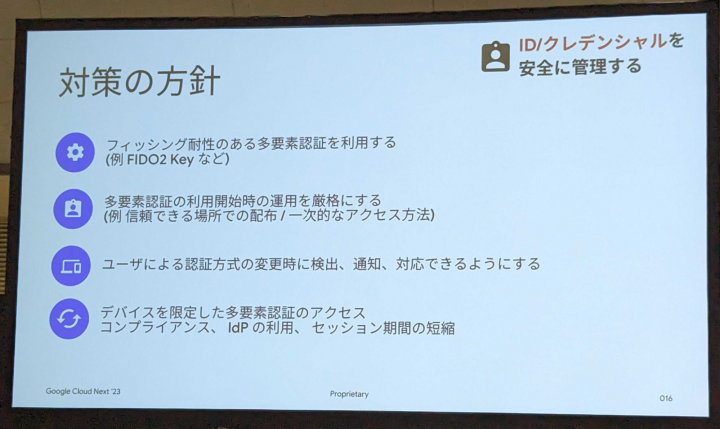

対策の方針

対策の方針として以下のような内容が提示されました。

- フィッシング耐性のある多要素認証を利用する

- 多要素認証の利用開始時の運用を厳格にする

- ユーザーによる認証方式の変更を検知する

- デバイスを限定した多要素認証のアクセスを有効にする

これらによって、 ID / Confdential を保護することが重要とのことです。

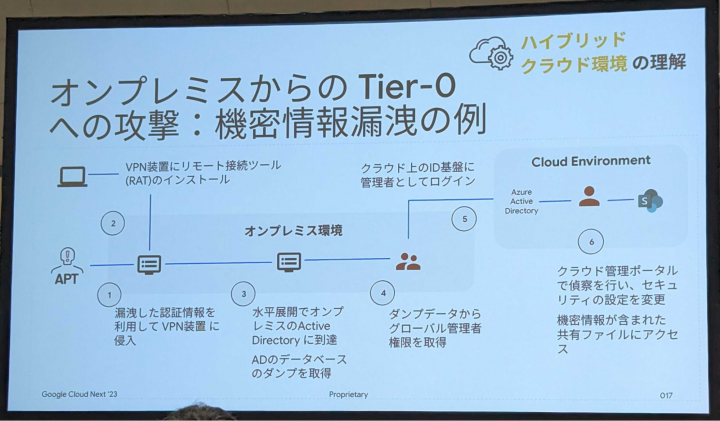

ハイブリッドクラウド環境の理解

On-Prem から Tier-0 への攻撃が行われる事があるとのことです。

主に、 Tire-0 へのつなぎこみ箇所が狙われるとのことで、ネットワークの他、クレデンシャルに注意が必要とのことです。

例えば、社内 AD に侵入した後、クラウド上の ID 基盤に管理者としてログインします。

その後、クラウド管理ポータルのセキュリティ設定を変更し、クラウド上の機密データへアクセスするなどの事例があるとのことです。

対応の方針

ハイブリッドクラウドについては、以下のような対策が必要とのことです。

- Tier 0 基盤を安全に運用

- Tier 0 のグループやフォルダを作成

- AD と階層を合わせる

- クラウド環境とオンプレミス環境の適切な分離

アタックサーフェスの低減

アカウントの情報漏洩によるクリプトマイニング被害を防ぐことが重要です。

アタックサーフェス管理を管理者視点で行うことが重要とのことです。

CSPM や、ダークウェブ上でのクレデンシャル漏洩監視、外部アタックサーフェス管理 (ASM) などが必要とのことです。

対応の方針

アタックサーフェスに関する対策としては、以下のようなことが必要とのことです。

- IT 資産を把握して、攻撃者からどのように見えているか確認する。

- 漏洩した認証情報を監視するとともに、発見時の対策方法を定める。

特に、クレデンシャル情報の漏洩などのインシデント発生時の対応を定めて、いざという時に対応できるようにすることが重要とのことです。

Attack Surface Management

Mandiant は Attack Surface Management を提供しているとのことです。

攻撃者の視点で、アセットの可視化やテクノロジーの判定を行うなど、攻撃者の視点で確認できます。

また、脆弱性スキャンとの差としては、 Attack Surface Management では毎日チェックして管理することが可能とのことです。

セッションまとめ

クラウド環境のセキュリティ侵害事例では、漏洩したクレデンシャルの悪用が増加しているとのことです。

これらに対しては、基本の対策とともに MFA の強化が必要とのことです。

強固なセキュリティ対策のためのポイントでは。基本の対策とともに攻撃者の視点から見ることが大切とのことです。

『クラウド活用をより安全に』というメッセージとともに締めていました。

まとめ

Mandiant が有する最先端の知見が詰まったセッションだったかと思います。

防御を考える際には、セキュリティサービスをメインに考えがちですが、このセッションでは攻撃者の視点にたった対策が挙げられていたかと思います。

また、インシデントレスポンスの視点からもログが注目されており、ログが充足しているか? 保護されているか? を確認することは重要な視点かと思います。

利用者側としては、MFA を使うだけでなく、安全な選択、設定ができるように考えるべきかと思います。