はじめに

ご覧いただき、ありがとうございます。

AWS Managed Microsoft AD は、AWS Directory Service で選択できるディレクトリタイプの 1 つで

AWS マネージドサービス型の Active Directory です。

高可用性や自動的な AD の設定、他の AWS サービスとの連携のしやすさなど

非常に多くの長所がある一方で、マネージドサービスであるゆえに

セルフマネージド AD と比較して、いくつかの制限があります。

本記事では、実際に遭遇した制限を中心に、どのようなものがあるかをまとめます。

制限

自由に操作できる OU は ${ドメイン名}/${NetBIOS 名} 内だけ

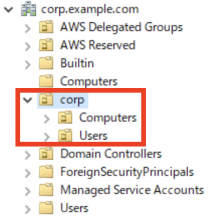

こちらの画像は、AWS Managed Microsoft AD のデフォルトの OU になります。

(ドメイン名: corp.example.com、NetBIOS 名: corp)

この中で、赤い枠内の ${ドメイン名}/${NetBIOS 名}(corp.example.com/corp) OU 内だけが

OU やグループ、ユーザーなどを自由に作成したり、編集したりできる場所になります。

この OU の名前は、ディレクトリの作成時に入力した NetBIOS 名に基づきます。NetBIOS 名を指定しなかった場合、デフォルトで、Directory DNS 名の最初の部分が使用されます (例えば、corp.example.com の場合、NetBIOS 名は corp となります)。この OU は AWS が所有し、ユーザーに完全制御の権限が付与されているすべての AWS 関連ディレクトリオブジェクトを含んでいます。デフォルトでは、この OU の下に 2 つの子 OU (Computers および Users) が存在します。

AWS Managed Microsoft AD の開始 – AWS Directory Service

留意点として、${ドメイン名}/${NetBIOS 名} OU 自体はもちろん、自動的に作成される Computers と Users も削除はできません。

また、${ドメイン名} と {$NetBIOS 名} は作成時に指定できますが、${ドメイン名}/${NetBIOS 名} というフォーマットは変えられず、また、作成後に変更もできません。

つまり、例えば、既存のセルフマネージド AD から AWS Managed Microsoft AD へ移行する場合、同じ構成はとれないということになります。

グループポリシーオブジェクト(GPO)関連

パスワードのポリシーやアクセス許可など、様々な設定や権限などの管理で使用する GPO についても、いくつかの制限があります。

${ドメイン名}/${NetBIOS 名} 外の OU にリンクできない

先ほどの ${ドメイン名}/${NetBIOS 名} の制限に関連して、作成した GPO は ${ドメイン名}/${NetBIOS 名} 外の OU にリンクできません。

(${ドメイン名}/${NetBIOS 名} 自体にリンクすることはできます。)

つまり、${ドメイン名}/${NetBIOS 名} 外となるドメインやドメインコントローラーなどに対してはリンクできず

また、デフォルトのポリシーから変更できないということになります。

アカウントポリシーは設定できない

前述の作成した GPO をドメインにリンクできないことに関連して、パスワードやアカウントロックなどのポリシーを定義するアカウントポリシーは設定できません。

元より、Active Directory の仕様として、アカウントポリシーは、ドメインで最も優先順位が高いもののみが適用されるためです。

各ドメインに使用できるアカウント ポリシーは 1 つだけです。 アカウント ポリシーは、既定のドメイン ポリシーで定義するか、ドメインのルートにリンクされ、ドメイン内のドメイン コントローラーによって適用される既定のドメイン ポリシーよりも優先される新しいポリシーで定義する必要があります。

アカウント ポリシー – Windows Security | Microsoft Learn

AWS Managed Microsoft AD の場合、ユーザーがドメインに GPO をリンクできないため、設定不可ということになります。

こちらについては、以下が代替の設定方法として挙げられますが、アカウントポリシーのうち、どういった項目が設定できるかは確認されたほうがよいと思います。

ドメインコントローラー自体へ接続できない

AWS Managed Microsoft AD で作成されるドメインコントローラーへ接続できません。

AWS Managed Microsoft AD では、Windows のリモートデスクトップ接続、PowerShell Remoting、Telnet、Secure Shell (SSH) を使用したドメインコントローラーへのダイレクトホストアクセスは許可されません。

よくある質問 – AWS Directory Service | AWS

例えば、ドメインコントローラーにサードパーティのツールは直接インストールできないということになります。

実際に、SaaS の監視ツールの利用を検討していましたが、エージェントがインストールできないということがありました。

(監視については、Amazon CloudWatch でメトリクスを取得できるため、こちらを代替手段とすることはできるかなと思います。)

終わりに

いくつか制限はあるものの、高い可用性や他の AWS サービスとの連携のしやすさなどを備えた Active Directory を

簡単に構築できるという点は非常に大きいと感じており、上手く代替手段を駆使しながら、利用できればと思いました。

最後までご覧いただき、ありがとうございました。