はじめに

ADの認証情報を使ってAWSマネジメントコンソールにログインできるようなので実際に設定した内容をまとめました。

次のディレクトリサービスであればこの機能が使えるようです。

- AWS Managed Microsoft AD

- Simple AD

- AD Connector

セルフマネージドADの場合は、AWS Managed Microsoft ADと信頼性を結ぶかAD Connectorを利用する必要がありそうです。

今回はAWS Managed Microsoft AD で検証を行いました。

構築

AWS Managed Microsoft AD の構築

AWS Managed Microsoft AD の構築は下記ドキュメント通りサクッと終わらせます。

https://docs.aws.amazon.com/ja_jp/directoryservice/latest/admin-guide/ms_ad_getting_started.html

ADユーザの追加等は別途、AD参加させたEC2を用意しそちらから実行します。

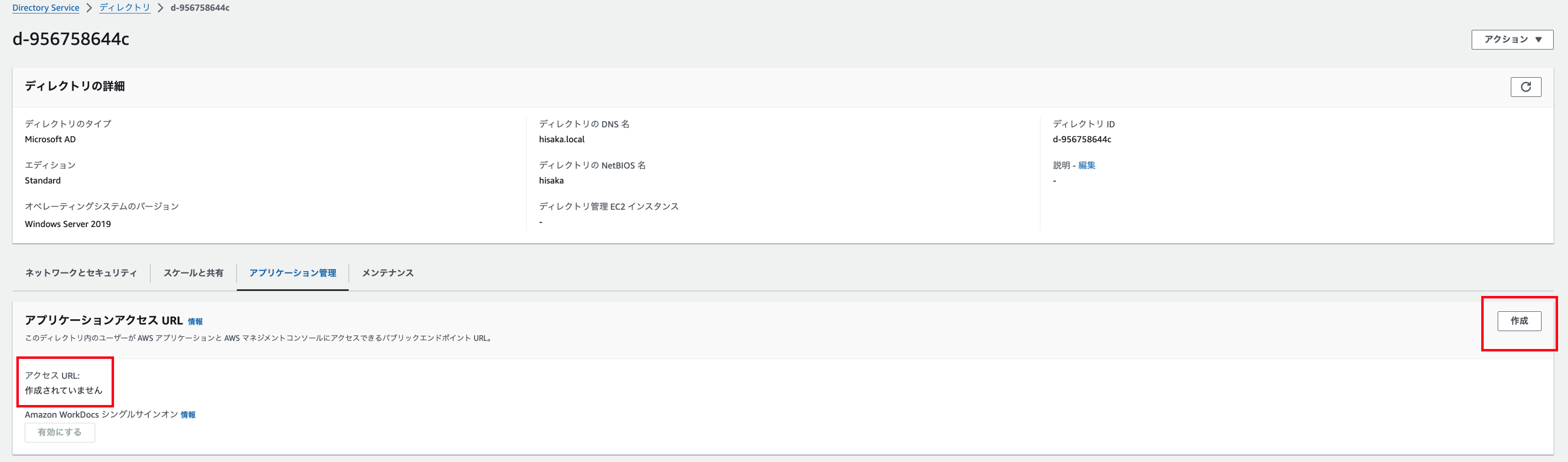

アプリケーションアクセスURLの有効化

まずはアプリケーションアクセスURLの作成を行います。

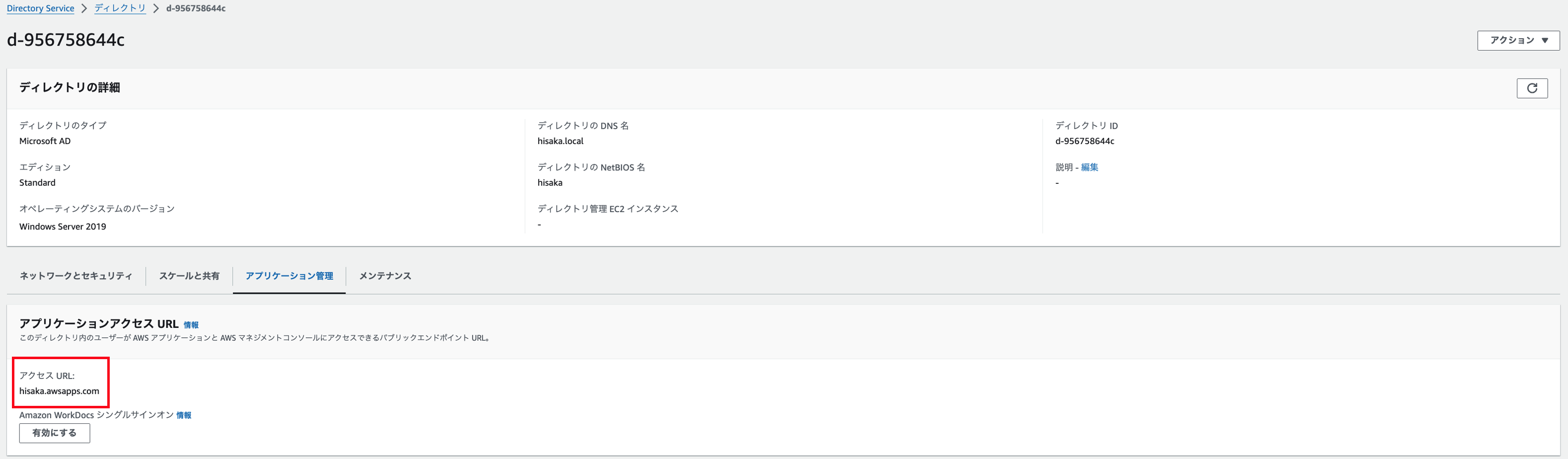

完了後にアクセスURLが作成されている事を確認します。

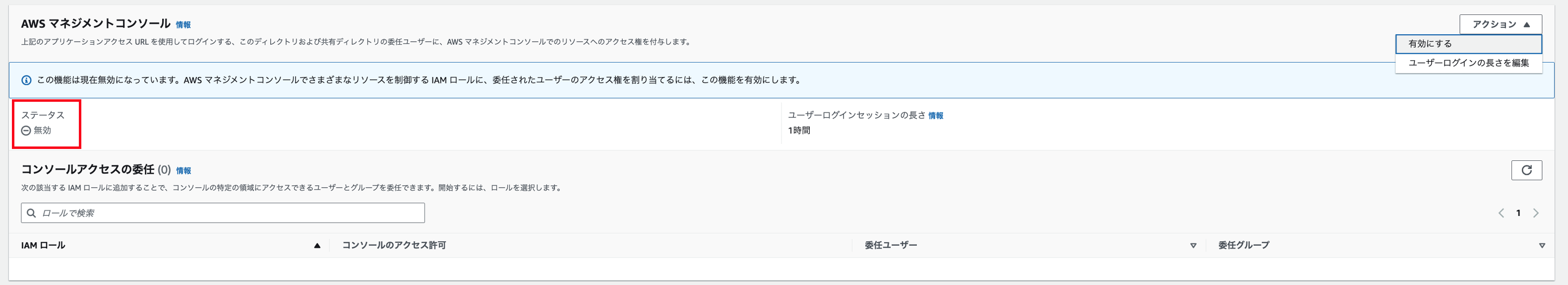

次に、アクションから「有効にする」をクリックし有効化を行います。

AWS Management Console へのアクセスを有効にするためのIAM Role作成

下記ドキュメントを参考にAWS Directory Serviceと信頼関係を結んだIAM Role を作成します。

ポリシーは一旦Administrator権限を付与しました。

https://docs.aws.amazon.com/directoryservice/latest/admin-guide/edit_trust.html

作成が終わるとコンソールアクセスの委任の箇所に作成したIAM Roleが表示されます。

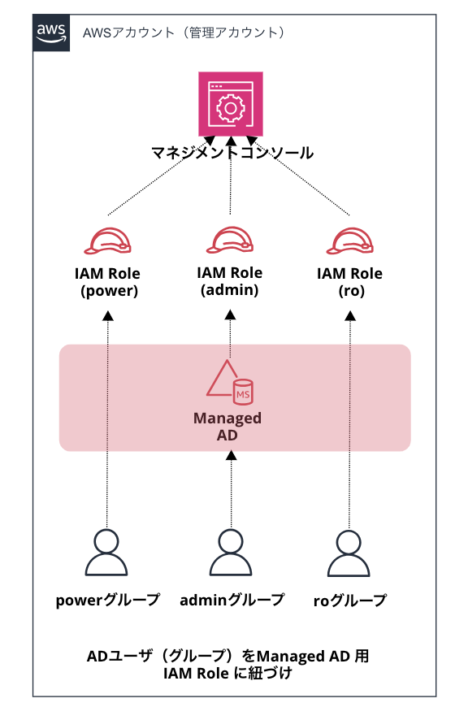

こちらのIAM Role とAD のユーザ・グループを関連付ける形になります。

ADユーザの関連付け

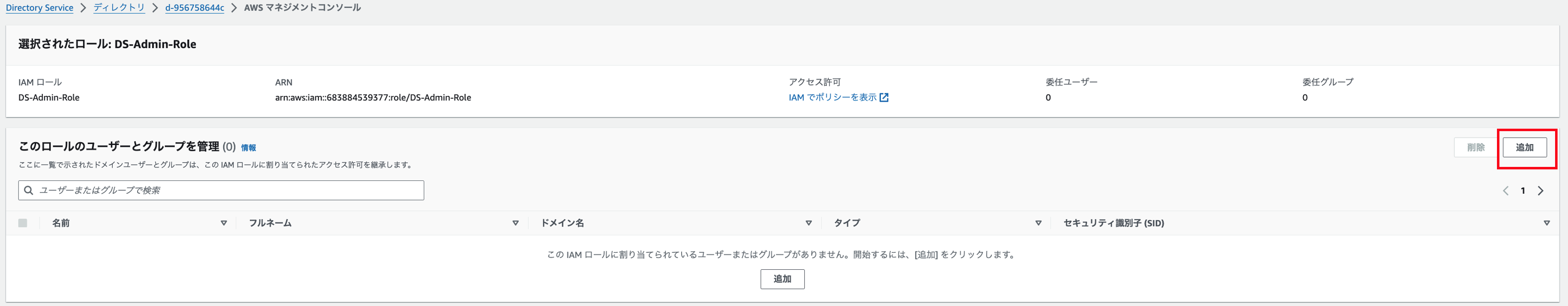

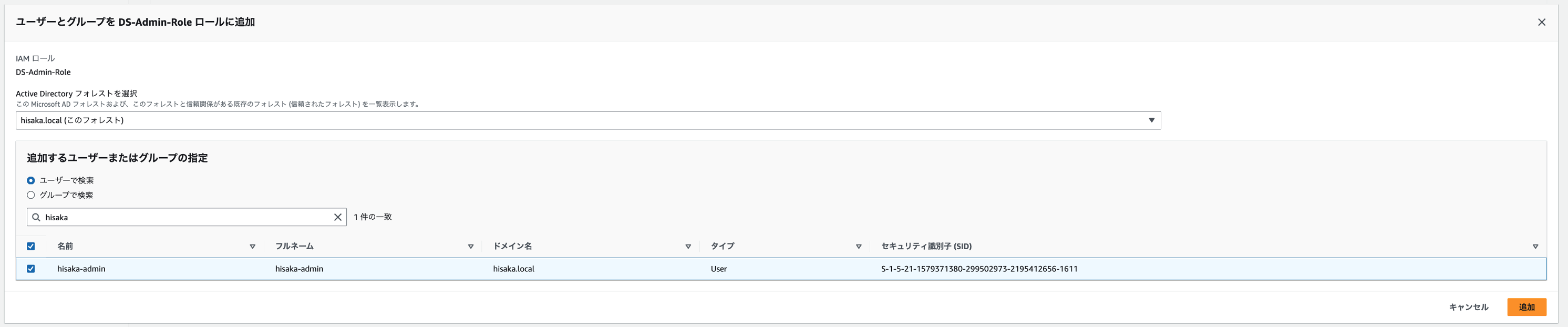

表示された IAM Role をクリックし、右側に表示されている追加ボタンからADユーザを追加していきます。

ユーザを検索し表示されたユーザにチェックを入れ追加を行います。

グループについても同様に検索から追加することが出来ます。

動作確認

アプリケーション管理タブのAWS アプリおよびサービスからマネジメントコンソールログインに使用するURLを確認します。

https://アクセスURL/console/ にアクセスし、関連付けを行ったADユーザの認証情報でログインできることを確認します。

現状では管理者用のIAM Role を用意しADユーザと紐づけている形になりますが、複数のIAM Roleを用意しReadOnly等で権限分けを行う事も可能となります。

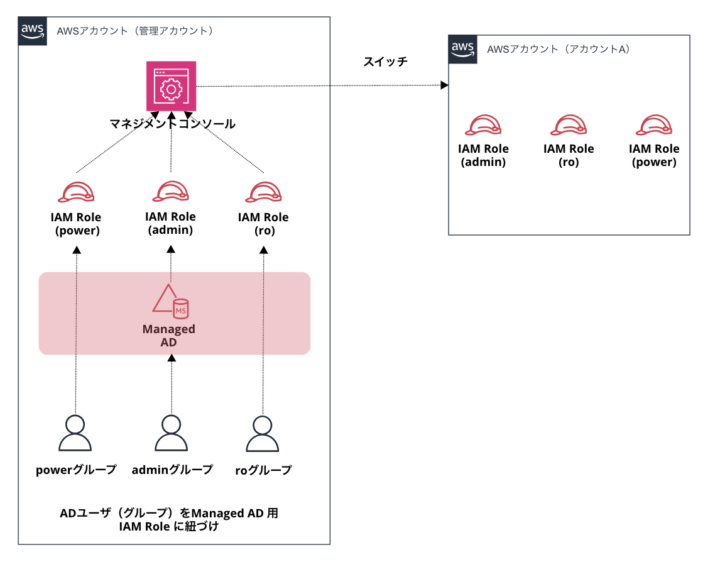

また、AssumeRole の権限を追加する事で別アカウントへスイッチロールする事も可能となります。

まとめ

ADを利用している環境においては認証情報をそのまま利用できるので、複数アカウントでIAMユーザを管理したくない場合に使える機能かと思いますので、是非ご検討ください!