Google Cloud Next Tokyo ’24、『厳しいセキュリティ要件と開発スピードを両立。三菱UFJ銀行の新しいクラウド共通基盤構築事例』のセッションを聞いてきましたので、そのイベントレポートです。

はじめに

銀行系のシステムというと、法整備に対応するためにオンプレミスで構築されたシステム郡によって構築されたシステムが思い浮かびます。

近年では、銀行系もクラウドを活用してきたという話は聞きますが、開発スピードを重視したクラウド活用というと、ほとんど話を聞きません。

わたしも、スピードを重視するような、信頼できるクラウド活用を実現できるように日々検討を行っています。

このパネルデスカッションを通じて、銀行における最先端のクラウド活用事例を学習したいと思います。

セッション内容

このセッションは、パネルディスカッション方式で行われました。

- 株式会社三菱 UFJ 銀行 石田 健三郎 様、吉原 祐介 様

- Japan Digital Design 株式会社 木美 雄太 様

- Google Cloud 北田 純弥 様

新しいクラウド開発基盤構築のプロジェクトに関わったそれぞれの方によってディスカッションが実施されました。

各々の役割は以下の通りとのことです。

- 株式会社三菱 UFJ 銀行のサイバーセキュリティ推進部から責任者の石田様、担当の吉原 様

- 株式会社三菱 UFJ 銀行のイノベーション会社である Japan Digital Design 株式会社の 木美様

- 本プロジェクトをサポートした Google Cloud 北田 様

これらの布陣で、新しいクラウド開発基盤が構築されたとのことでした。

新しいクラウド共通基盤で実現したかったことは?満たすべき要件は?

今回の新しいクラウド開発基盤の構築にあたり、『厳しいセキュリティ要件と開発スピードを両立』を実現するために、 Google Cloud を選定したとのことです。

開発スピードが上がることで、新規サービスをリリースして、お客様のフィードバックをサービスに反映をしたかったとのことです。

これらのニーズを満たすための柔軟性と俊敏性をもったプラットフォームが必要であり、Google Cloud が選ばれたとのことでした。

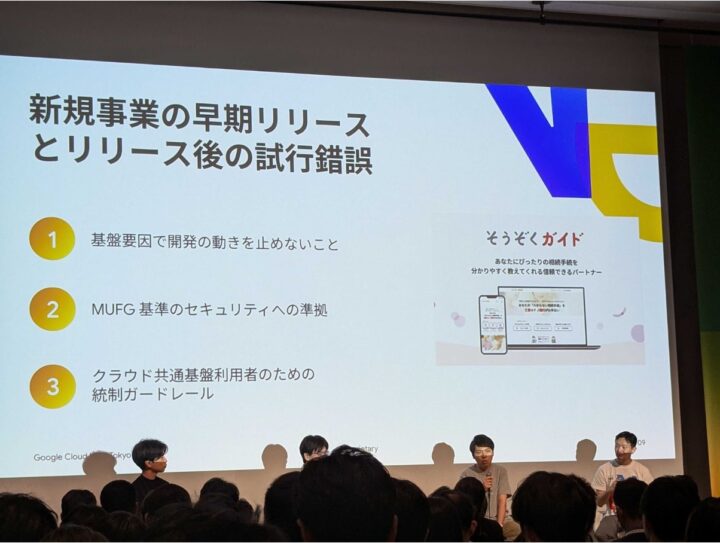

新しい事業をスピーディに実現したい。

その目的に対して、インフラ基盤側の要件によって開発の動きを止めないことが重要だったとのことです。

しかし、ただ開発スピードを上げるだけでなく、セキュリティ基準への準拠や統制ガードレールの実現が必要です。

三菱 UFJ 銀行では、金融業界のガイドラインを基準とした自社のセキュリティ基準への準拠が必要でしたが、Google Cloud の基盤はハイレベルな要件を満たすことが出来たとのことです。

暗号化技術の利用、コンポーネント間の安全な接続、ユーザー認証などを活用して、組織が求めるセキュリティ基準を満たしたとのことです。

Q: プロジェクト初期からガードレールは検討されてきたか?

従来的な考え方では、セキュリティ基準を満たすことができるかを人間が確認することが多かったのですが、それでは基盤要因で開発が遅れる可能性があります。

開発スピードを重視するために、ガードレール運用は当初より想定していたとのことです。

Q: なぜ、Google Cloud を選んだのか?

Google Cloud を活用することで、セキュリティと開発スピードの両立を実現することができるため。

たとえば、Google Securiry Command Center など組織全体に一括で適用できる包括的なセキュリティサービスがあり、この機能が非常に強力とのことでした。

また、VPC Service Control で境界を定めることで、データ境界を定めることが出来ます。

ほかにも、スモールスタートでもスピーディに立ち上げられる Cloud Run など、イノベーティブな開発と相性が良かったとのことです。

GKE Autopilot などもスピーディな開発に活用できるとのことでした。

Q: VPC Service Control などを活用して安心してサービス開発ができるか?

VPC Service Control を活用することで安心することができる。

ただし、丸投げでクラウドサービスを信頼するのではなく、きちんと基準にのっとり、対応できること、出来ないことを確認したとのことです。

Q: 新しいクラウド基盤構築において苦労したポイントと良かったポイント。

【苦労したポイント】

銀行系のサービスは内部犯・外部犯を問わず、単独での不正を防止する必要があります。

そのため、Terrafrom による IaC を活用したとのことです。

GitHub 上で Code Review を実施するなど、構築前に問題を抑止でき、クラウド環境上でも、予防的・発見的なガードレールを実施することで問題を予防・検知できたとのことです。

【良かったポイント】

インフラ運用側の負荷が、利用案件数に比例して急増しない。

例えば、Google Cloud のログを集約するにしても集約 Sink を活用するなど、数ステップでマネージドなセキュリティ機能を展開できる。

インフラの構築を IaC によって自動化されたプロセスに限定することで、変更管理が機械的に行えるとのことでした。

従来実施してきたような、人海戦術によって統制を行うことなどから開放されたことが良かったとのことです。

Q: Google は Platform Engineering として提案している。GitOps 的な運用はセキュリティに寄与するか?

セキュリティ向上にも、Platform Engineering 的な考え方は寄与すると考えているとのこと。

クラウド上のインシデントは、インフラ管理者による設定ミスなどにより発生したこともありましたが、今回実施した IaC 自動化によって、速度とセキュリティの両立ができるようになったとのことです。

Google Cloud を活用した利点として、 Google Japan のエンジニアのサポートが得られたことも大きかったとのことでした。

Google Cloud アーキテクチャフレームワークなどのベストプラクティスに準拠しているか設計レビューの実施していただくなど、自身の設計、運用に自信が持てたことも大きな利点だったとのことです。

三菱 UFJ 銀行様では、Google Cloud コンサルティングなども活用して新しいクラウド共通基盤構築を達成したとのことです。

Q: 頭を悩ませた要件にはどのようなものがあるか?

Google Cloud を活用するに当たり、マネージドなサービスではあるが、銀行の要件を満たせるかの確認に時間がかかった。

三菱 UFJ 銀行の中でも、かなり慎重に調査を実施したとのことです。

しかし、これによって安心な環境ができたとのお話でした。

得られた成果

新しいクラウド共通基盤構築を通じて開発の柔軟性とスピードの向上を実現できた。

セキュリティ的に良かったこととして、以下の点が挙げられていました。

クラウドサービスの利用に積極的な視点を見せることができ、金融機関全体にいい影響を与えることができたとのことです。

組織ポリシーや VPC Service Control など包括的に対応できたことも良かったとのことです。

今後の展望としては、共通基盤を作ったが、アプリを乗せていくことが大切。

そして、Google の魅力を伝えていくことが大切とのことでした。

Vertex AI などの活用も見据えているとのことです。

Assured Workloads の活用により、保証されたワークロードなどを利用して、スピードとセキュリティの両立を目指していくとのことでした。

所感

金融系と言うと、IaaS や PaaS を中心として、自社のセキュリティ基準に準拠するようなシステムを人海戦術で作り上げる。

そのようなイメージがどうしてもあり、聴講前はそのようなイメージのセッションかと考えていました。

しかし、中身は全然違いました。

GitOps による信頼できる CI/CD の構築。

組織ポリシーの適用や、VPC Service Control によるデータの保護。

そして、何よりもガードレール的な対策の実施。

どれも、お客様に提案するような、クラウドネイティブの保護の考え方です。

それを、ポジティブに良くなったと伝えていただける事にとても感動しました。

よく、セキュリティはコストと言われます。

最新のクラウドセキュリティを活用することで、コストを下げてスピーディに対応できる、良い事例を紹介していただきました。

セキュリティエンジニアとして、お客様の価値向上を図れるような提案を、わたしも実施していきたいと感じました。