Google Cloud Next Tokyo ’24、『脅威インテリジェンス プラットフォームの新しい かたち: Google Threat Intelligence で 何が変わるのか?』のセッションを聞いてきましたので、そのイベントレポートです。

はじめに

クラウドの保護にとって、脅威インテリジェンスの活用は重要な事項です。

クラウドに対する攻撃は、業種などのほか、攻撃グループの攻撃キャンペーンなどの影響を強く受けるためです。

このセッションを通じて、脅威インテリジェンスプラットフォームと、セキュリティ対策の関わりを学びたいと思います。

セッション内容

Google Cloud 古澤 一憲 様によるセッションとなります。

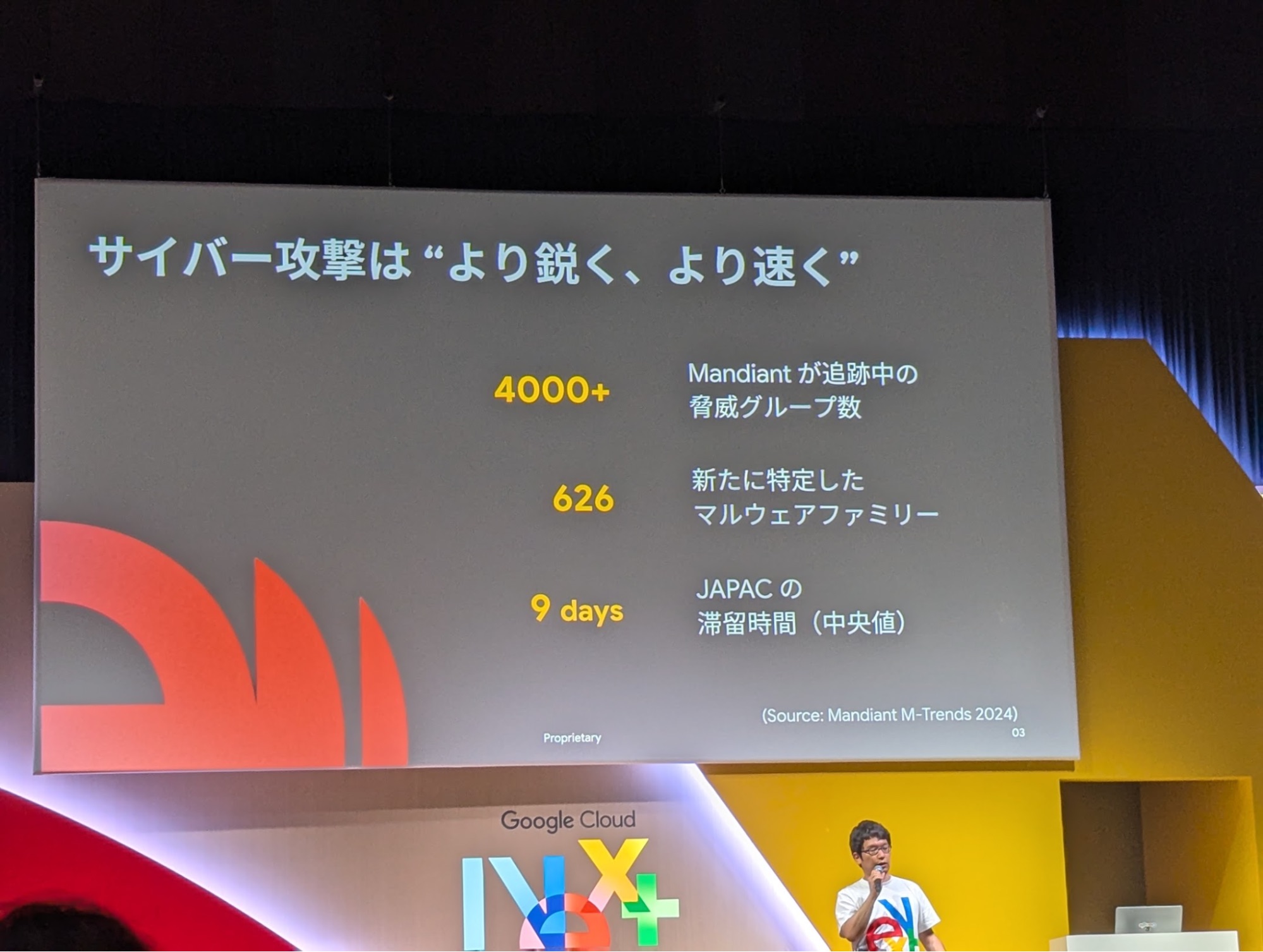

本セッションは、現在のサイバー攻撃の実態を表す驚愕の Mandiant レポートから始まりました。

- 4000 以上の脅威グループ

- 626 の新たなマルウェアファミリーの登場

- 9 days の滞留時間という、侵入から実際に攻撃を仕掛けるまでの時間の中央値

いずれも驚異的な数字です。

古澤さまの注目ポイントとして、新たなマルウェアファミリーの登場数 626 は多く、特に新しいタイプのマルウェアが実際に利用されているとのことです。

特に、利用者から強力な権限の奪取を行うものが多く、被害者環境に大きな被害をもたらすとのことでした。

アジア太平洋の 滞留時間の中央値は 9 日間ですが、これはグローバルの中央値である 10日間よりも短くなっています。

この数字がどれほど短いのかと言うと、10年前は 200日程度であったとのことです。

この原因としては、ランサムウェアなどの、目的がはっきりしており、パッケージ化され、決まった手順を実施する攻撃の増加が考えられるとのことでした。

4000 以上の脅威グループと言うと途方もなく見えます。

しかし、この中で大きい攻撃アクターは数百のグループとのことです。

これら、数百の攻撃グループに注目して防御することが、Threat Intelligence としては大切です。

このためのソリューションとして、Google Threat Intelligence は2024 年 6月にリリースされました。

Threat Intelligence がなぜ必要か

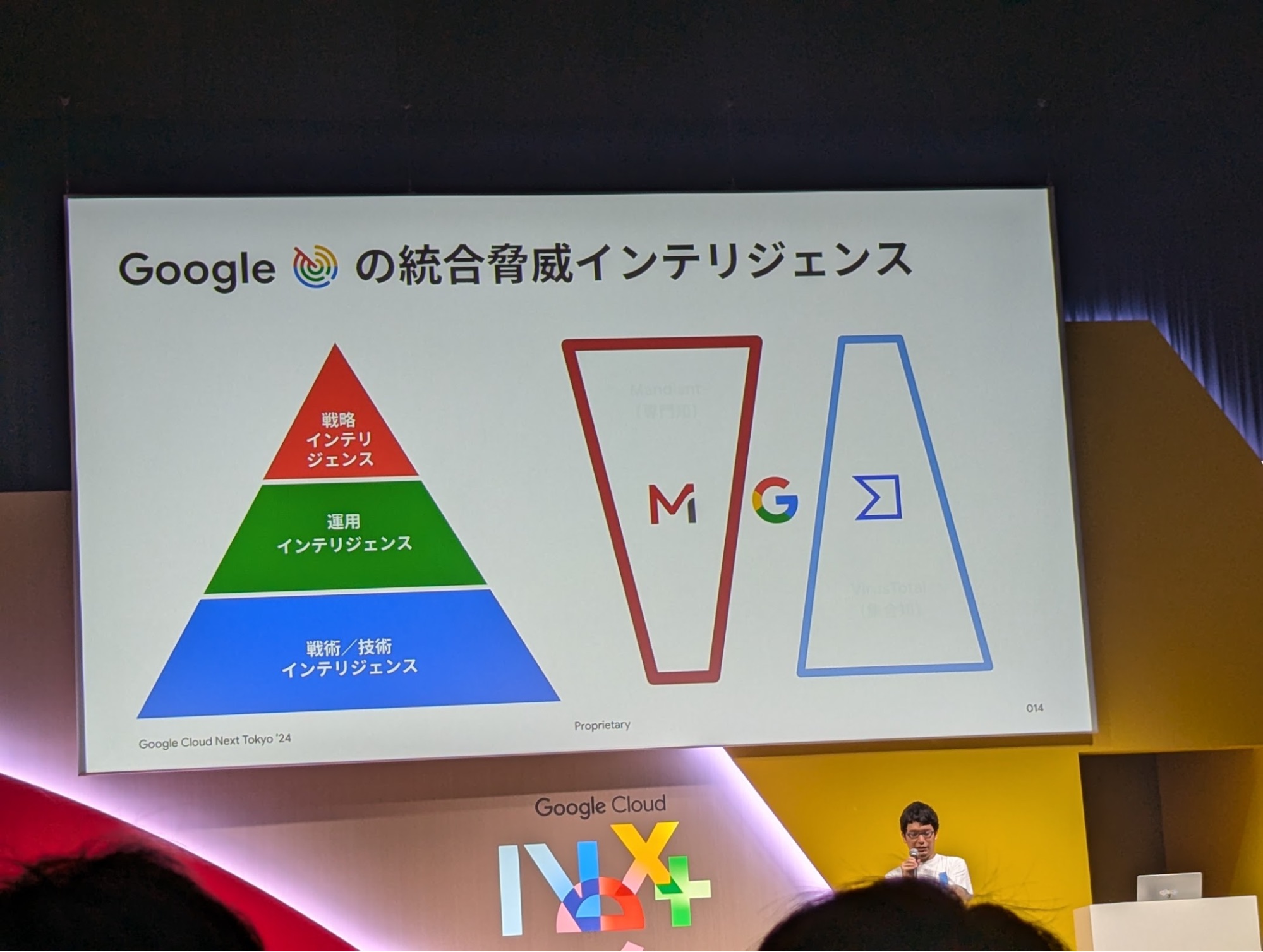

(Mandiant + VirusTotal) x Google = Google Threat Intelligence

Google Threat Intelligence を用いることで、Mandiant の専門知と、VirusTotal の集合知を Google でつなぐ事が可能となります。

VirusTotal は、ユーザーベースの巨大な脅威データベースです。

また、Mandiant はキュレーターにより精緻な情報を提供します。

これらの情報を、Google の技術を用いて有効に活用するとのことでした。

Google Threat Intelligence に、ドメインなどの調べたい情報を入力することで、脅威に関する情報をまとめて調べることが可能になります。

例えば、攻撃グループの攻撃キャンペーンの情報を、キュレーターによって整理された精緻な情報として調べることも可能です。

このような情報を用いて、組織における対策を検討することが可能となります。

ハイレベルな戦略的な情報としては、例えばオリンピックに関連した情報などの、脅威グループのグローバルな活動も調査することが可能となります。

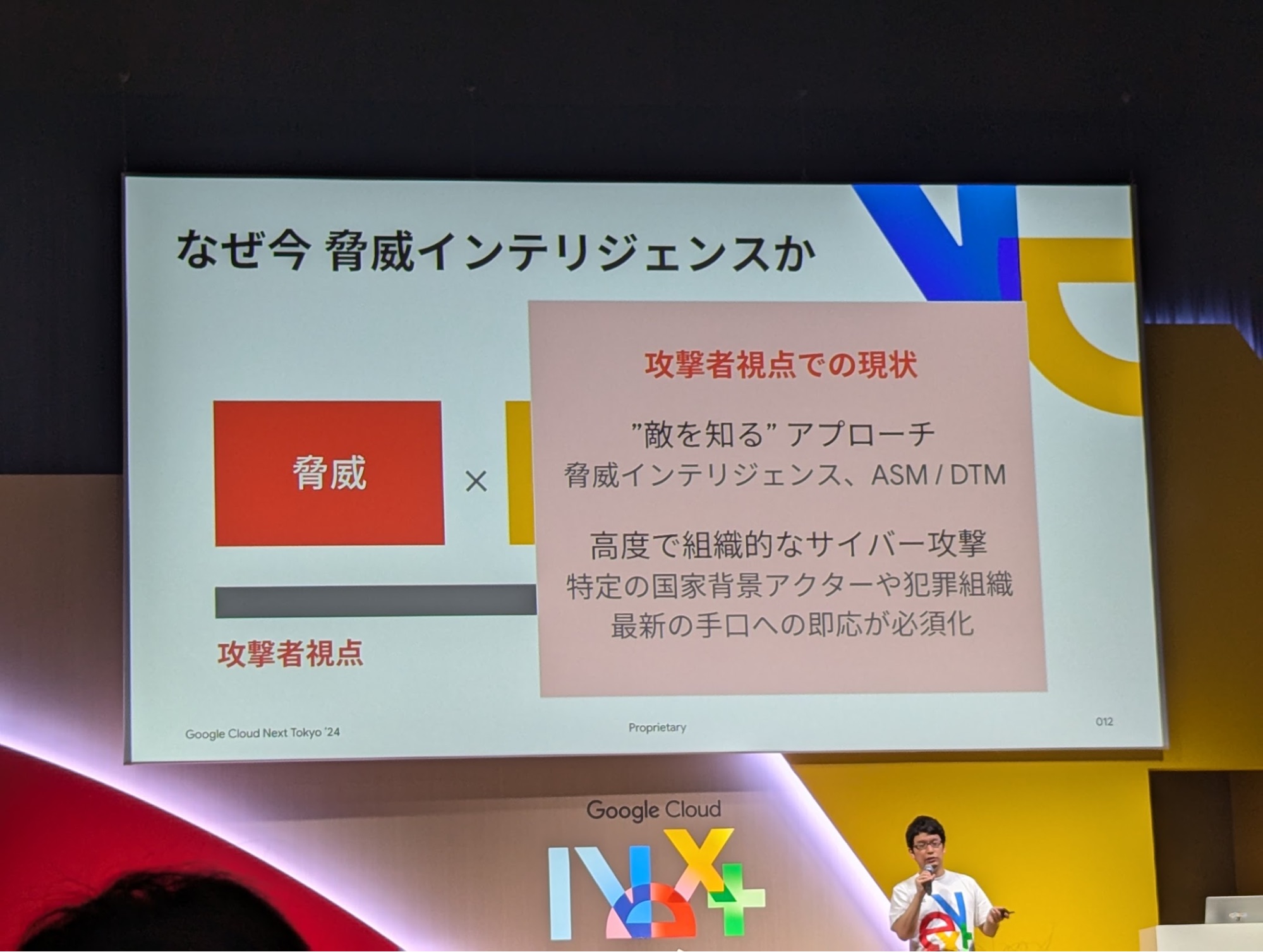

なぜ今、脅威インテリジェンスが必要なのか?

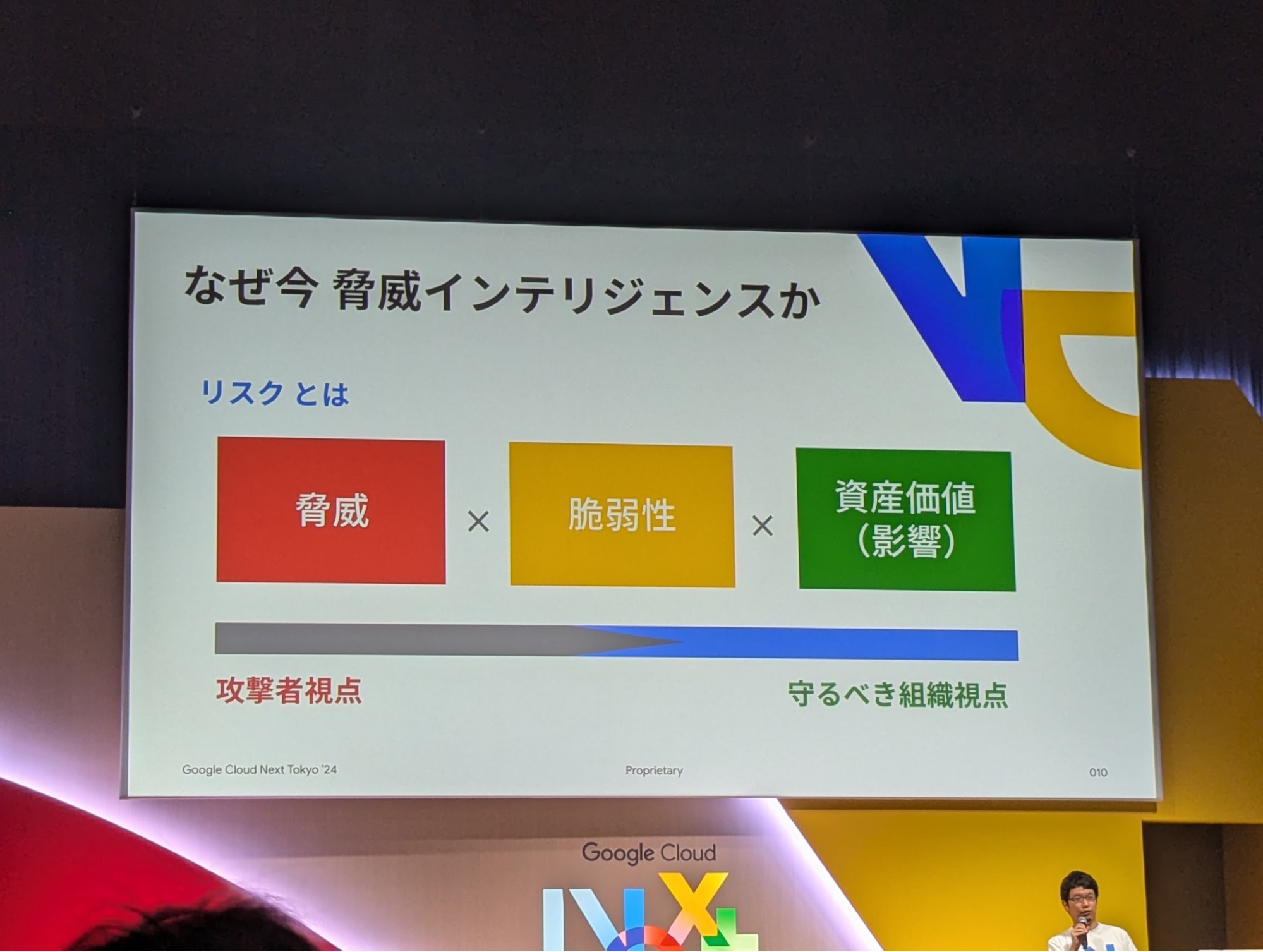

セキュリティリスクはよく、脅威 x 脆弱性 x 資産価値として表されます。

これを、視点として整理すると以下のようになります。

攻撃者から見ると 脅威 => 脆弱性 => 資産価値の順に検討が可能です。

守る組織から見ると、資産価値 => 脆弱性 => 脅威の順に検討が可能です。

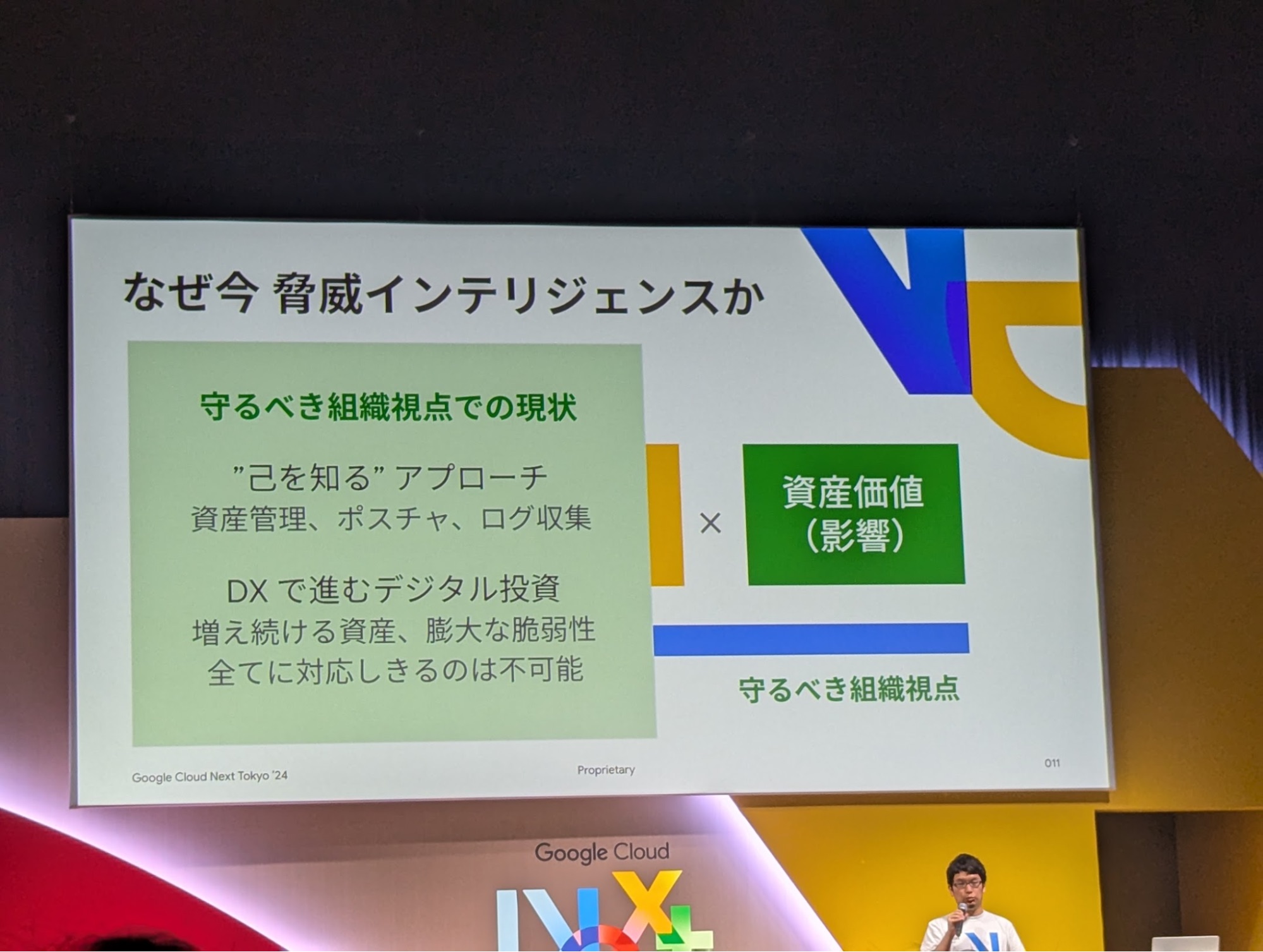

守るべき視点として、今までの情報資産などに注目した対策は引き続き重要です。

しかし、昨今の脅威は、種類がとても多いことが課題となります。

サイバーリスクとして考えると、その全てのリスクを確認することは非常に難しいです。

これに対して、脅威の側から見ると、高度な攻撃アクターは少ないです。

それらの具体的な攻撃者に着目するという、 Threat Intelligence からの視点が重要とのことです。

今までの守り方は必要でありつつ、攻撃アクターを知ることもとても重要であるとのことです。

脅威インテリジェンスはレイヤーがあり、それぞれ見る視点が異なります。

それに合わせて、Mandiant と VirusTotal では得意な視点が異なるため両者を活用することが重要となります。

何をするべきか?

Threat Intelligence を導入するだけだと、活用することが難しいとのことでした。

ここでは、2 つの視点から、活用方法の案内がありました。

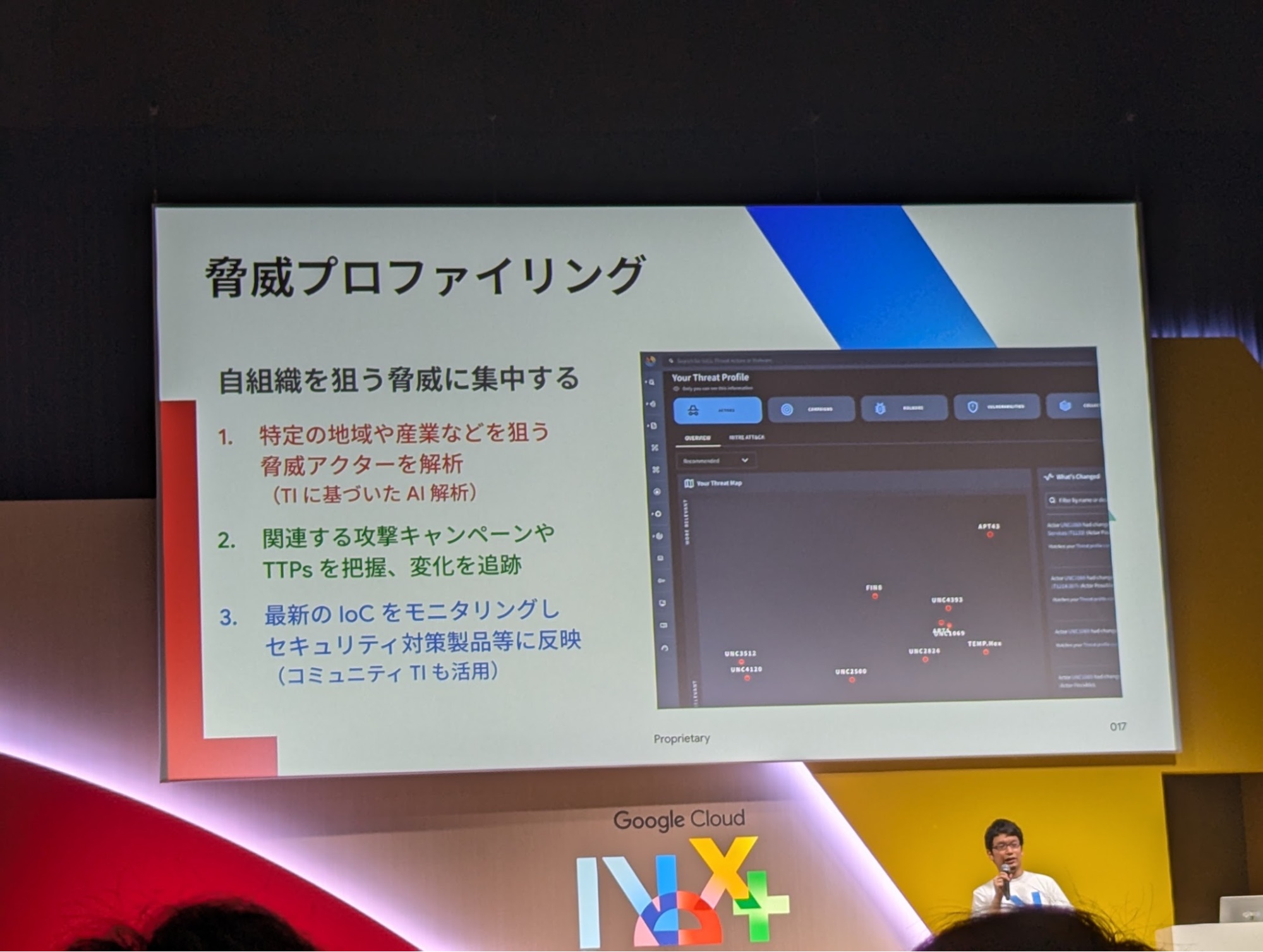

【戦略レベル】

戦略レベルで考える場合、脅威全体を見るのではなく、地域・産業など自組織に関連する環境を狙う攻撃を追跡し、対策チームへフィードバックすることが重要となります。

たとえば、日本のヘルスケア産業など、組織に関係のある特定のプロファイル情報を表示することが可能です。

これらを活用して、攻撃グループの最近のアクティビティに気をつける必要があるとのことです。

また、特定の産業や国など、攻撃アクターがターゲットとしている情報を確認することができます。

整った情報は対策を検討するために便利であるものの、最新の情報を追跡することは難しいです。

その際は、VirusTotal などで直近の行動を追跡していくような運用となります。

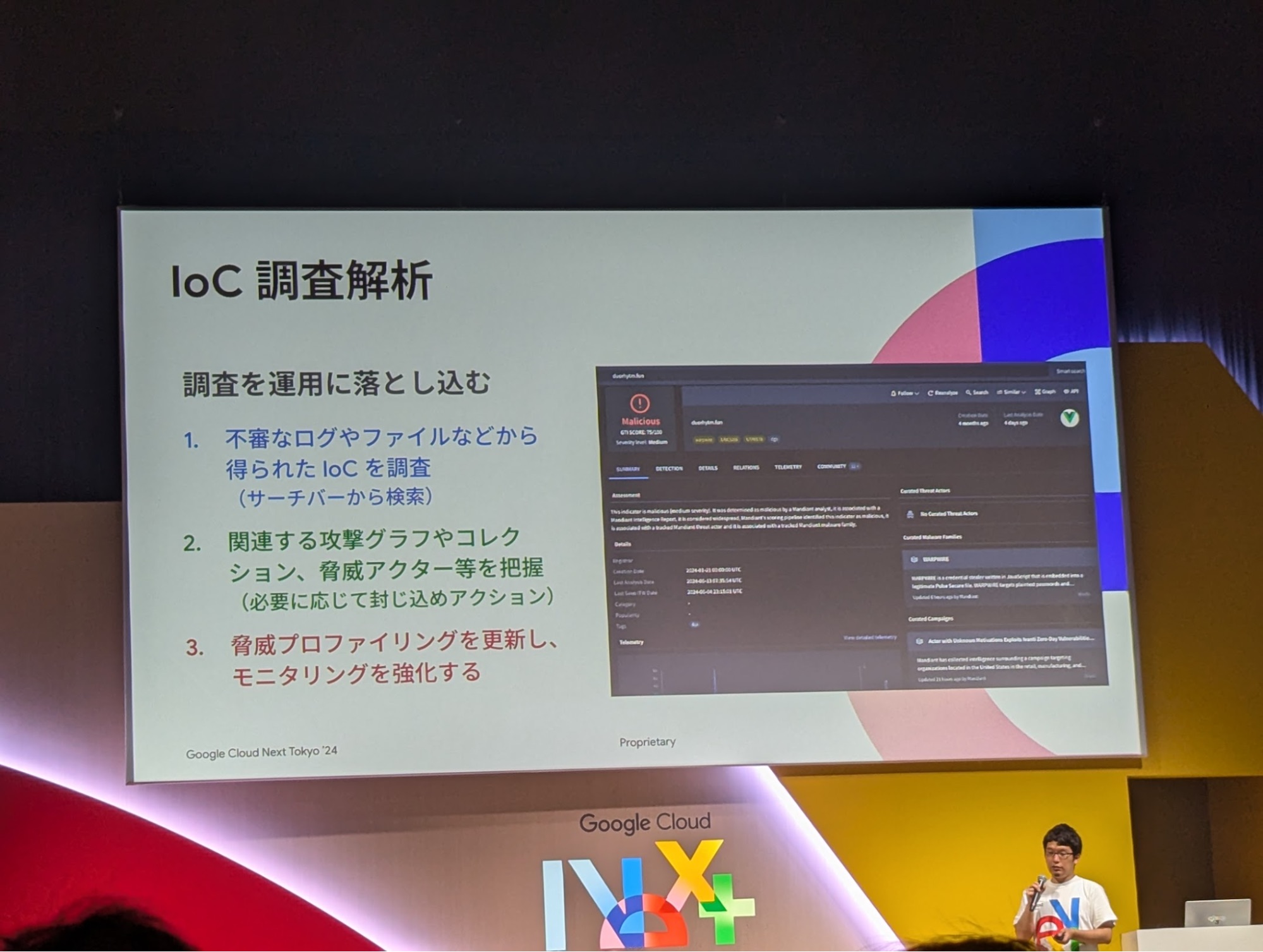

【戦術レベル】

戦術レベルのアプローチとしては、不審なログやファイルを確認するところから、脅威アクターを特定していくなどの対策が可能となります。

これによって、組織に攻撃を仕掛けている攻撃アクターに対する知見を得ることが可能となります。

いずれにしても、筋を通すような対策を実施することが推奨されるとのことでした。

ASM / DTM

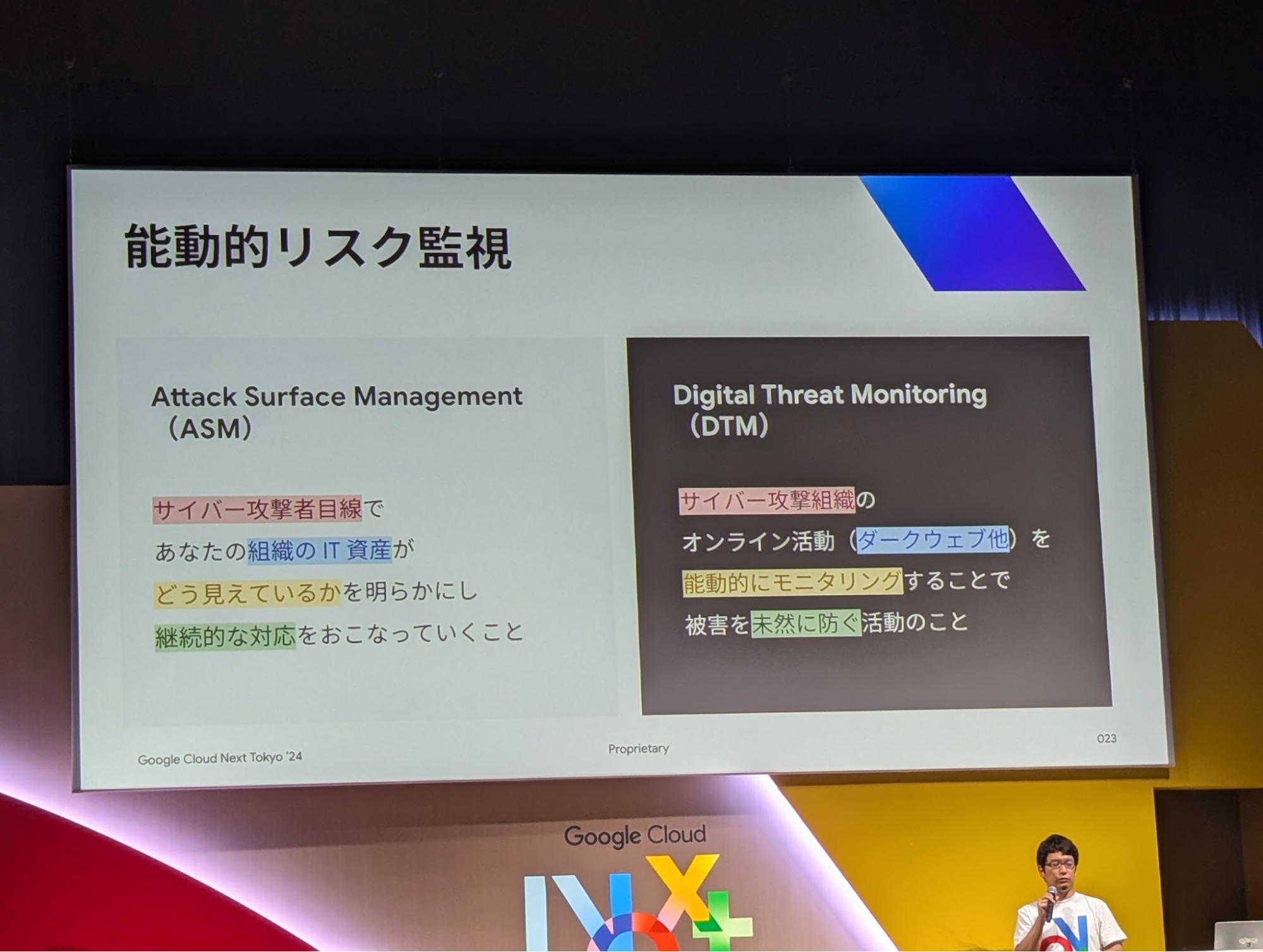

能動的なリスク監視として、ASM と DTM という概念があります。

Attack Surface Management (ASM) は、組織の IT が攻撃者からどのように見えているかを評価します。

Digital Threat Monitoring (DTM) は、ダークウェブなどを監視して、被害を未然に防ぎます。

ASM の考え方に基づくと、日本企業では 79% が外部公開資産からランサムウェアの被害につながっているとのことです。

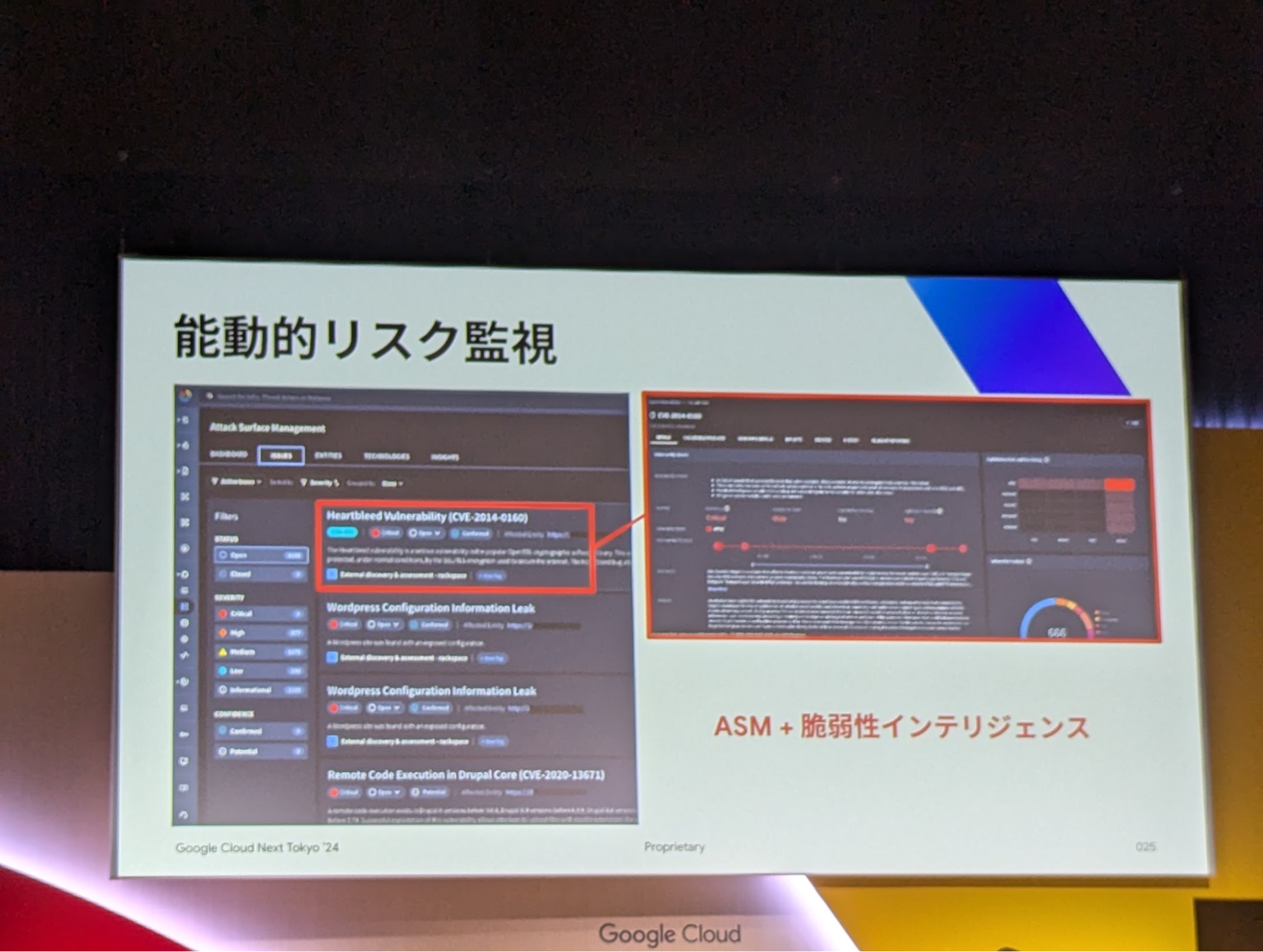

ASM x 脆弱性インテリジェンスを活用することで、能動的なリスク管理が可能になるとのことです。

全ての脆弱性に対応するのでなく、攻撃アクターに悪用されやすい脆弱性を確認し、対策の優先順位付けをすることが重要です。

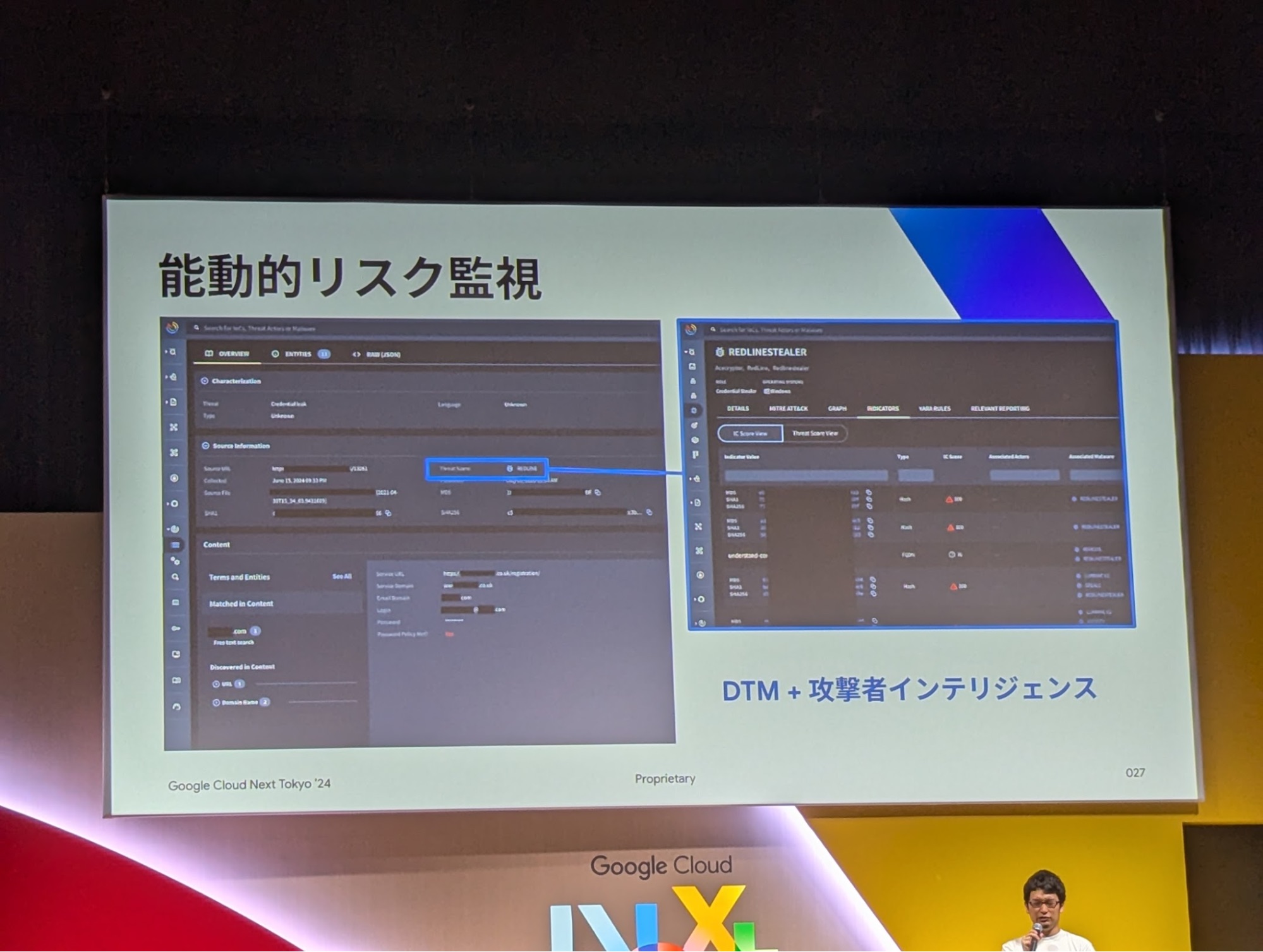

DTM では、攻撃者による認証情報の出品が 1年間で 2.5 倍に増えているとのことです。

DTM x脅威インテリジェンスによって組織の情報がダークウェブ上にあるかを管理することが可能とのことです。

攻撃者より先に対策をすることができれば、これから起こり得るリスクに先制対応でき、被害の防止が可能になるとのことでした。

インテリジェンス脅威アプリケーション

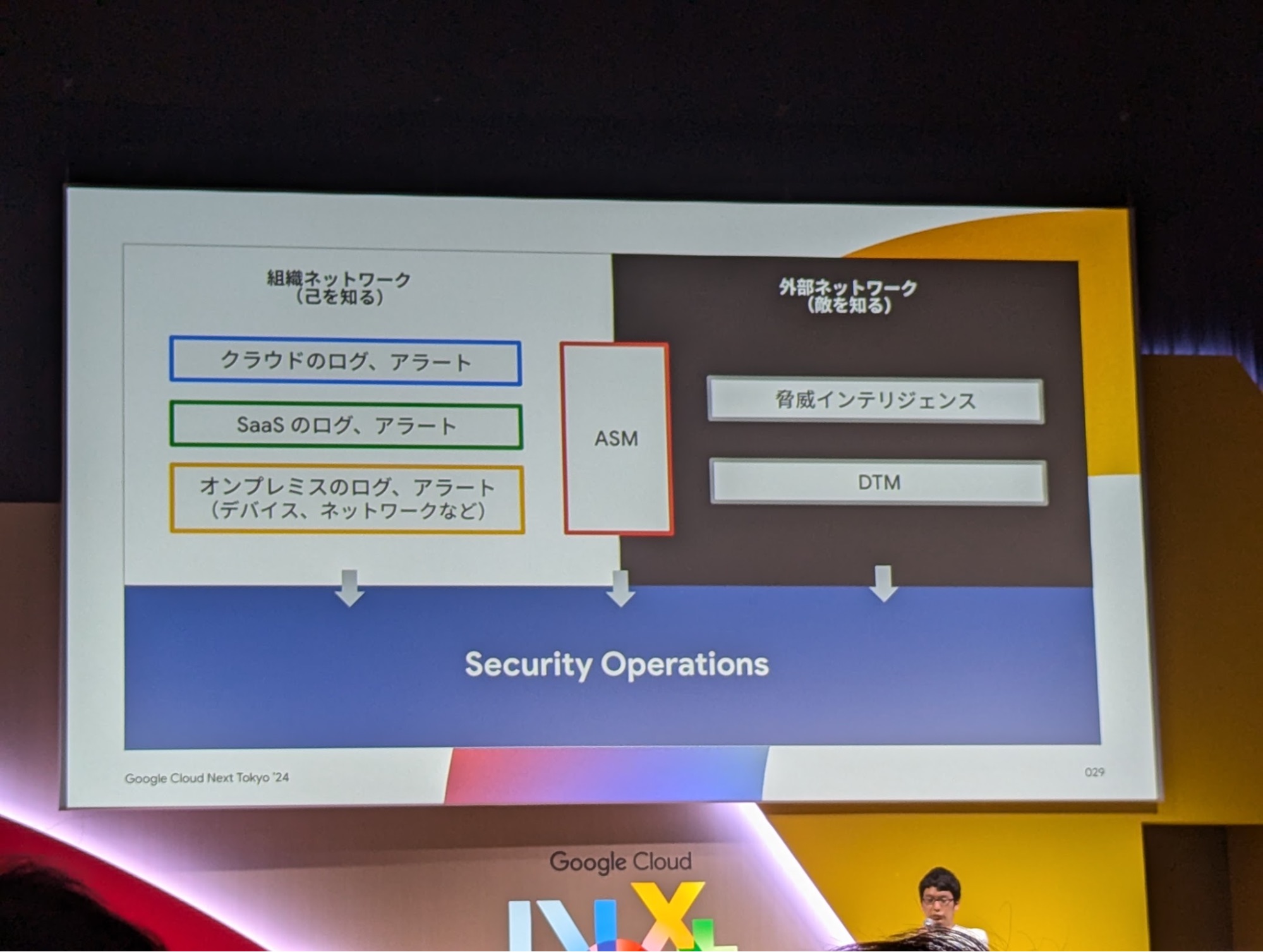

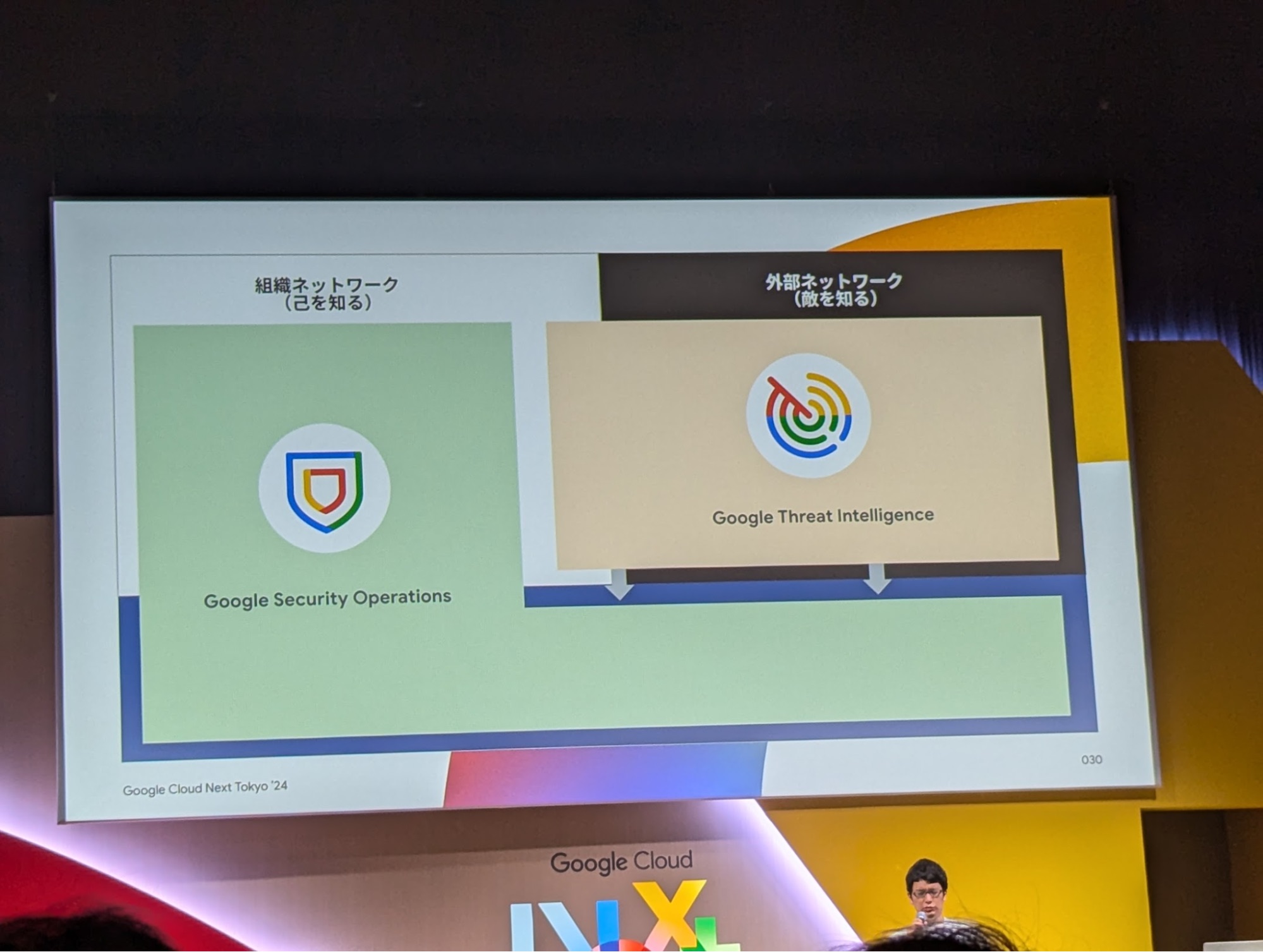

脅威を、己を知る・敵を知るの両輪で考える場合、Google Security Operations と Threat Intelligence を活用することで、効率的な運用が可能になるとのことです。

まとめ

Google Threat Intelligence を活用し、集合知と専門知を活用できるようになるとのことでした。

脅威インテリジェンスを活用することで、セキュリティ対策に筋を通すことができるようになります。

また、最終的には Google Security Operations との統合で Intelligence を Action につなげる事が大切とのことでした。

所感

クラウド上のセキュリティを考えた場合、組織の情報資産などから対策を実施する事が多いと考えています。

私は、脅威を減らすことはできないため、資産や脆弱性に対してアプローチを行いましょうという考え方で勉強をしてきました。

しかし、Threat Intelligence という武器を手に入れると、脅威を組織のコントロール下に置くことができるようになると考えました。

Threat Intelligence により脅威の情報が事前に手に入ることで、もはや組織にとって脅威は突然やってくるものではなくなり、万全に兵が集められた要塞で対処することができるようになります。

よく争いは情報が全てだと聞きます。

組織を守るための情報として、Google Threat Intelligence は強力な武器になると考えました。